Alle Branchen sind auf Daten angewiesen, und diese Daten werden zunehmend in dynamischen Cloud-Umgebungen gespeichert. Für Unternehmen, die sensitive Daten in der Cloud verarbeiten, ist Data Security Posture Management (DSPM) unerlässlich, um Sicherheit und Compliance zu gewährleisten.

Die meisten Unternehmen verwenden mehrere Clouds und große, manchmal ausgelagerte Entwicklungsteams, die ständig neue Ressourcen rotieren. Mit Datenbanken, Objektspeicherung, SaaS-Anwendungen – und jetzt auch KI-Trainingspipelines – gibt es zu viele Daten in unterschiedlichen Datenquellen und zu viele Angriffsvektoren, um sie mit herkömmlichen Mitteln zu schützen.

Da die drei großen Cloud-Anbieter – AWS, Microsoft und Google – ausgezeichnete APIs zur Verfügung stellen, war die Entwicklung von DSPM-Fähigkeiten einfacher als die Entwicklung von Datensicherheitsfähigkeiten für traditionelle On-premises-Umgebungen. DSPM-Fähigkeiten wurden schnell weiterentwickelt und nun ist DSPM für die Sicherung von Daten in dynamischen Cloud-Umgebungen unerlässlich.

In diesem Blog-Artikel erläutern wir die wichtigsten Anwendungsfälle für DSPM und erklären, warum dieses Framework nur ein Teil eines ganzheitlichen Ansatzes zur Datensicherheit ist.

DSPM-Anwendungsfälle

DSPM hilft, drei der größten Herausforderungen bei der Sicherung von Cloud-Daten zu bewältigen:

Wo sind meine sensitiven Daten?

In Cloud-Umgebungen, wo Daten einfach erstellt, geklont und verschoben werden können, ist der erste Schritt zur Sicherung von Daten zu verstehen, wo sie sich befinden. DSPM scannt und erkennt sensitive Daten automatisch in Ihrer Umgebung und klassifiziert sie basierend auf Sensitivität und Typ, beispielsweise, ob es sich um Zugangsdaten, PHI-, PII-, HIPAA-Daten usw. handelt.

Sind meine Daten gefährdet?

Die Identifizierung des Standorts Ihrer sensitiven Daten ist nur der Anfang. Als nächstes müssen Sie bestimmen, wo sie exponiert und gefährdet sind.

Gibt es ein ungesichertes Bucket mit personenbezogenen Informationen? Gibt es risikoreichen Zugriff auf vertrauliche Personaldaten? Verwendet jemand gestohlene Zugangsdaten, um sich lateral durch unsere Umgebung zu bewegen?

Um Risiken und Exposures zu verstehen, benötigen Sie DSPM-Fähigkeiten, die sensitive Daten in Plattformen und Anwendungen bis zur Objektebene Berechtigungen und Zugriffsaktivitäten zuordnen. Ohne dieses umfassende Verständnis kann Ihre Sicherheitslage leicht kompromittiert werden.

Wie kann ich meine Daten sicherer machen?

Schließlich müssen Sie die Probleme beheben, die Ihre Daten gefährden – und das schnell. Je länger es dauert, Probleme zu beheben (z. B. Beseitigung riskanter Berechtigungen, Behebung von Fehlkonfigurationen, Entfernen globaler Freigabelinks usw.), desto größer ist das Risiko eines Datenlecks.

Die Anzahl der Probleme und Fehlkonfigurationen in der Cloud, die schnell behoben werden müssen, summieren sich schnell und übersteigt die Möglichkeiten der IT- und Sicherheitsteams, sie manuell zu beheben. Um dem entgegenzuwirken, sollten DSPM-Fähigkeiten eine automatisierte Sanierung beinhalten, um eine Umgebung zu schaffen, die mit der Zeit immer sicherer wird.

Jedes Unternehmen mit sensitiven Daten in der Cloud sollte DSPM als zentralen Bestandteil seines Datensicherheit-Ansatzes betrachten. Es gibt Fälle, in denen DSPM als außergewöhnlich nützlich angesehen wird.

Geschäftsszenarios für DSPM

Werfen wir einen Blick auf einige Beispiele für verschiedene Geschäftsfälle, die den Bedarf an DSPM rechtfertigen.

Fusionen und Übernahmen (M&A)

Fusionen und Übernahmen stellen Sicherheitsteams vor besondere Herausforderungen. Sie sind nun für die Sicherung der Daten beider Unternehmen verantwortlich, die sich über noch mehr Clouds, Anwendungen und Datenbanken verteilen. Fusionen und Übernahmen können auch bedeuten, dass Sie unterschiedlichen Anforderungen an den Datenspeicherort und regulatorischen Anforderungen unterliegen, wie HIPAA, GDPR, CCPA, NIST, ITAR oder dem neuen EU-Gesetz zur KI.

Im Grunde genommen verdoppelt sich durch eine Fusion oder Übernahme die Herausforderung, Daten in der Cloud zu sichern. In diesen Fällen ist DSPM entscheidend, um sensitive Daten in beiden Unternehmen zu identifizieren, Risiken zu identifizieren und zu beheben, bevor sie ausgenutzt werden können und ein ganzheitliches Bild der regulatorischen Anforderungen zu vermitteln.

Datenschutz-Audit

Wenn Unternehmen versuchen, bestimmte Vorschriften wie GDPR oder CCPA einzuhalten, ist es üblich, dass sie einen umfassenden Überprüfungsprozess durchführen, um ihre Verarbeitung von personenbezogenen Daten zu bewerten.

DSPM kann dabei helfen, Daten im Zusammenhang mit diesen Vorschriften zu identifizieren und Risiken zu bewerten. Varonis geht noch weiter und erstellt einen normalisierten Datensatz für jede Aktion an Ihren Daten – in der Cloud und On-premise. So erhalten Sie einen vollständigen Verlauf von Dateien, Ordnern, Standorten, Berechtigungen, Postfächern und mehr. Dieser Audit-Trail der Aktivitäten macht die Durchführung eines gründlichen Datenschutz-Audits wesentlich einfacher

Cloud-Migration

Ob Sie von einer On-premise-Umgebung in die Cloud wechseln oder von einer Cloud-Umgebung in eine andere migrieren, Cloud-Migration ist ein großes Unterfangen. Aus Sicht der Datensicherheit ist es schwierig zu verstehen, welche sensitiven Daten verschoben werden.

Außerdem bringt die Cloud zahlreiche potenzielle Angriffsvektoren mit sich, die On-premise nicht vorhanden sind und die während der Migration erstellt werden So kann beispielsweise durch den Übergang eine Datenbank-Momentaufnahme oder ein S3-Bucket leicht im Internet offengelegt werden und Angreifer können risikoreiche Berechtigungen ausnutzen.

Mit DSPM können Sie alle Ihre sensitiven Daten verfolgen, während sie von einer Umgebung in eine andere verschoben werden. DSPM kann auch dazu beitragen, Exposure und Risiken zu erkennen, die während des Migrationsprozesses erstellt werden.

DSPM: Die Spitze des Eisbergs

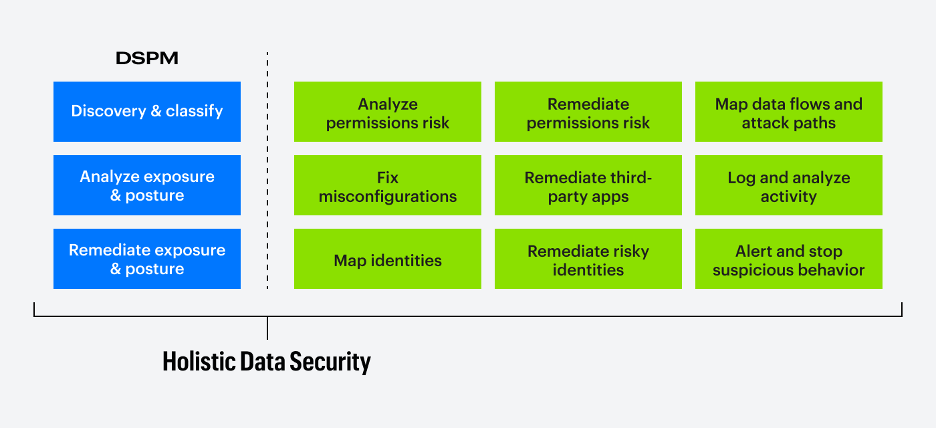

DSPM ist Teil eines ganzheitlichen Ansatzes zur Datensicherheit.

DSPM ist Teil eines ganzheitlichen Ansatzes zur Datensicherheit.

DSPM ist zwar für die Datensicherheit in der Cloud unerlässlich, aber nur ein Teil eines ganzheitlichen Datensicherheitsansatzes. Andere Fähigkeiten sind ebenso wichtig, darunter:

Data Access Governance

Datenzugriff-Governance ist entscheidend für die Genehmigung und Verweigerung des Zugriffs auf Daten und die richtige Bemessung von Berechtigungen, die Beseitigung von unnötigem Exposure und die Einhaltung von Vorschriften.

Schutz vor Datenverlusten

Data Loss Prevention (DLP) schützt Informationen vor Diebstahl oder Verlust, was zu Bußgeldern oder Produktivitätseinbußen führen kann. DLP kann für die Sicherung von Daten und die Durchsetzung von Richtlinien von entscheidender Bedeutung sein.

Datenzentrierte Bedrohungserkennung

Auch in sicheren Umgebungen finden raffinierte Angreifer immer noch einen Weg hinein. Daten-zentrierte Bedrohungserkennung ist notwendig, um aktive Bedrohungen zu erkennen, vor allem schwer zu entdeckende Techniken wie Insider-Angriffe und Datenlecks, die auf gestohlenen Zugangsdaten beruhen.

Nutzerentität-Verhaltensanalyse (UEBA) ist außerdem wichtig für die Entwicklung von Bedrohungsmodellen und die Identifizierung atypischen Verhaltens, das auf einen Angriff hinweisen kann.

DSPM-FAQ

Was ist das Ziel von DSPM?

DSPM wird zwar manchmal als Lösung zur Datenermittlung betrachtet, aber das eigentliche Ziel sollte die Verhinderung von Datenlecks sein.

Konzentriert sich DSPM auf Infrastructure-as-a-Service (IaaS)?

Effektives DSPM entdeckt, wo sich sensitive Daten in Ihrer gesamten Cloud-Umgebung befinden – einschließlich IaaS, Datenbanken, SaaS-Anwendungen und Cloud-Dateispeicher.

Was ist der Unterschied zwischen CSPM und DSPM?

CSPM konzentriert sich auf die Sicherung der Cloud-Infrastruktur. DSPM konzentriert sich auf die Sicherheit der Daten selbst, durch Untersuchung von Sensitivität, Zugriff, Identität und Aktivität. Erfahren Sie mehr über die Unterschiede zwischen CSPM und DSPM.

Mehr erreichen mit DSPM

Sind Sie bereit, Ihre Sicherheitslage automatisch zu verbessern? Buchen Sie eine Demo mit unserem Team, um mehr über die einzigartigen DSPM-Fähigkeiten von Varonis zu erfahren.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

.jpg)