Die ITAR-Vorschriften (International Traffic in Arms Regulations) regeln die Herstellung, den Verkauf und den Vertrieb von verteidigungs- und raumfahrtbezogenen Artikeln und Dienstleistungen, gemäß der Definition in der United States Munitions List (USML).

Neben Raketenwerfern, Torpedos und anderen militärischen Geräten belegt die Liste auch Pläne, Diagramme, Fotos und andere Unterlagen mit Einschränkungen, die zum Bau von Militärausrüstung verwendet werden, die den ITAR unterliegt. Dies wird im Rahmen von ITAR als „technische Daten“ bezeichnet.

Holen Sie sich den kostenlosen Leitfaden für die Compliance mit US-Datenschutzbestimmungen und -vorschriften

ITAR schreibt vor, dass der Zugriff auf physische Materialien oder technische Daten, die zu Verteidigungs- und Militärtechnologien gehören, ausschließlich auf US-Bürger beschränkt ist. Wie kann ein Unternehmen sicherstellen, dass nur US-Bürger solche Daten im Netzwerk haben und darauf zugreifen können, und dass dies ITAR-konform geschieht? Den Zugang zu den physischen Materialien zu beschränken ist einfach – der Zugang zu digitalen Daten ist jedoch schon schwieriger zu steuern.

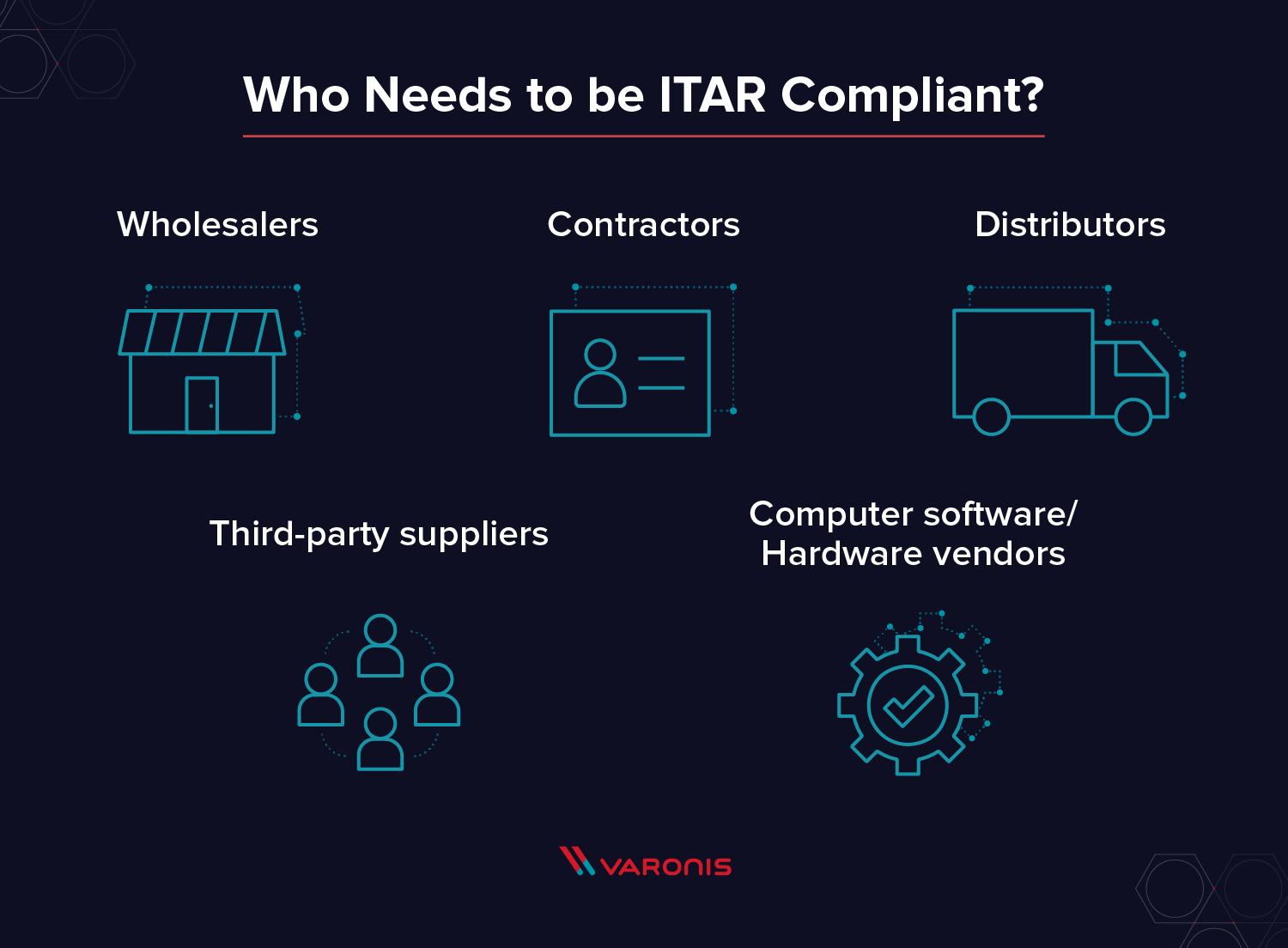

Wer muss mit ITAR konform sein?

Jedes Unternehmen, das mit den in der USML aufgeführten Gütern arbeitet, sie herstellt, entwirft, verkauft oder vertreibt, muss ITAR-konform sein. Das Directorate of Defense Trade Controls (DDTC) unter dem State Department verwaltet die Liste der Unternehmen, die mit USML-Gütern und -Dienstleistungen handeln dürfen. Es obliegt jedem Unternehmen, Richtlinien zur Einhaltung der ITAR-Vorschriften festzulegen.

- Großhändler

- Vertriebspartner

- Anbieter von Computer-Software und -Hardware

- Drittanbieter-Lieferanten

- Auftragnehmer

Jedes Unternehmen in der Lieferkette muss ITAR-konform sein. Wenn Unternehmen A ein Teil an Unternehmen B verkauft und Unternehmen B dieses Teil dann an einen ausländischen Staat verkauft, verstößt Unternehmen A ebenfalls gegen ITAR.

ITAR-Vorschriften

Die ITAR-Vorschriften sind einfach: Nur US-Bürger dürfen Zugang zu Artikeln in der USML-Liste haben.

Die ITAR-Vorschriften sind für viele US-Unternehmen problematisch. Ein in den USA ansässiges Unternehmen, das im Ausland tätig ist, darf technische Daten, die den ITAR-Vorschriften unterliegen, nicht an lokal angestellte Mitarbeiter weitergeben, es sei denn, sie haben eine Genehmigung vom Außenministerium der Vereinigten Staaten. Dasselbe gilt, wenn US-Unternehmen mit Auftragnehmern außerhalb der USA zusammenarbeiten.

Das State Department kann Ausnahmen zu dieser Regel autorisieren, und es gibt bestehende Ausnahmen für bestimmte Zwecke. Einige Länder haben derzeit ständige Abkommen mit den USA bezüglich ITAR – z. B. Australien, Kanada und das Vereinigte Königreich.

Die US-Regierung schreibt die Einrichtung und Umsetzung eines dokumentierten ITAR-Konformitätsprogramms vor, das die Verfolgung, Überwachung und Prüfung technischer Daten umfassen muss. Bei technischen Daten empfiehlt es sich außerdem, jede Seite mit einem ITAR-Vermerk oder einer Markierung zu versehen, damit Mitarbeiter nicht versehentlich regulierte Informationen an unbefugte Personen weitergeben.

ITAR dient dazu, militärische und sicherheitsrelevante Materialien zu verfolgen und sie nicht in die Hände von politischen Gegnern der USA gelangen zu lassen. Die Nichteinhaltung der Vorschriften kann zu hohen Geldstrafen sowie erheblichen Marken- und Reputationsschäden führen – ganz zu schweigen von dem potenziellen Geschäftsausfall zugunsten eines konformen Wettbewerbers.

Strafen bei Verstößen gegen die ITAR-Vorschriften

Die Strafen für ITAR-Verstöße sind erheblich:

- Zivilrechtliche Geldstrafen von bis zu 500.000 US-Dollar pro Verstoß

- Strafrechtliche Geldstrafen von bis zu 1 Million US-Dollar und/oder 10 Jahre Haft pro Verstoß

Im April 2018 verhängte das State Department aufgrund einer Weitergabe von USML-Daten an Mitarbeiter mit doppelter Staatsangehörigkeit eine Geldstrafe in Höhe von 30 Millionen US-Dollar gegen FLIR Systems, Inc. Im Rahmen der Strafe wurde FLIR dazu verpflichtet, bessere Compliance-Maßnahmen zu implementieren und einen externen Beauftragten einzustellen, der die Einhaltung der mit dem State Department getroffene Vereinbarung überwacht.

Im Jahr 2007 wurde ITT mit einer Geldstrafe von 100 Millionen US-Dollar belegt, da es Nachtsichttechnologien illegal exportiert hatte. ITT glaubte, die Beschränkungen umgehen zu können, aber die staatlichen Stellen waren mit der entsprechenden Auslegung des Gesetzes nicht einverstanden.

Arten militärischer Artikel

Es gibt 21 Kategorien von militärischen Artikeln gemäß USML. Alle Artikel auf dieser langen und merkwürdig spezifischen Liste sind militärische Artikel.

-

- Feuerwaffen, Nahkampfwaffen und Kampfschrotflinten

- Schusswaffen und zugehörige Ausrüstung

- Munition/Wehrmaterial

- Trägerraketen, Lenkraketen, ballistische Raketen, Raketen, Torpedos, Bomben und Minen

- Sprengstoffe und energetische Materialien, Treibstoffe, Brandstoffe und ihre Bestandteile

- Militärische Überwasserschiffe und spezielle Marineausrüstung

- Bodenfahrzeuge

- Flugzeuge und zugehörige Artikel

- Militärische Trainingsausrüstung und Training

- Persönliche Schutzausrüstung

- Militärische Elektronik

- Feuerkontroll-, Laser-, Bildgebungs- und Lenkausrüstung

- Materialien und verschiedene Artikel

- Toxikologische Wirkstoffe, einschließlich chemischer Wirkstoffe, biologischer Wirkstoffe und zugehörige Ausrüstung

- Raumfahrzeuge und zugehörige Artikel

- Artikel mit Bezug zu Nuklearwaffen

- Vertrauliche Artikel, technische Daten und militärische Dienstleistungen, die nicht anderweitig aufgezählt sind

- Strahlenwaffensysteme

- Gasturbinenmotoren und zugeordnete Geräte

- Tauchboote und zugehörige Artikel

- Artikel, technische Daten und militärische Dienstleistungen, die nicht anderweitig aufgezählt sind

Wie Sie Ihre ITAR-Daten sichern können

Angesichts der mit ITAR verbundenen Strafen ist es sinnvoll, die digitalen Daten mit so vielen Sicherheitsebenen wie möglich zu schützen. Da es sich bei ITAR um eine US-Bundesvorschrift handelt, ist ihre eigene Anleitung zur Datensicherheit ein guter Startpunkt. NIST SP 800-53 definiert die Standards und Richtlinien, die Bundesbehörden befolgen müssen, und jedes Unternehmen, das mit ITAR-regulierten Materialien arbeitet, sollte NIST SP 800-53 als Grundlage für seine eigenen Sicherheitsstandards verwenden. Mithilfe dieser Grundprinzipien können Sie Ihre ITAR-Daten schützen:

- Erkennen und Klassifizieren sensibler Daten

Auffinden und Sichern aller sensiblen Daten

Klassifizieren von Daten auf der Grundlage von Geschäftsrichtlinien - Identifizieren von Benutzern, Gruppen, Ordner- und Dateiberechtigungen

Festlegen, wer Zugriff auf welche Daten hat - Verwalten der Zugriffskontrolle

Identifizieren und Deaktivieren veralteter Benutzer

Verwalten von Benutzer- und Gruppenmitgliedschaften

Entfernen globaler Zugriffsgruppen

Implementieren eines Modells der notwendigsten Berechtigung - Überwachen von Daten, Datei-Aktivitäten und Benutzerverhalten

Überwachen von Datei- und Ereignisaktivitäten und Erstellen entsprechender Berichte

Überwachen auf Insider-Bedrohungen, Malware, Fehlkonfigurationen und Sicherheitsverstöße

Erkennen und Beheben von Sicherheitslücken

FAQs zur ITAR-Compliance

- Wie kann Varonis mir helfen, alle meine ITAR-Daten zu finden?

Die Data Classification Engine identifiziert und klassifiziert regulierte Daten in Ihren Kerndatenspeichern – sowohl lokal als auch in der Cloud. Sie können Regeln zur Identifizierung von ITAR-Daten konfigurieren und sogar benutzerdefinierte Tags, Flags und Notizen zu regulierten Daten hinzufügen. - Wer kann auf diese ITAR-Daten zugreifen?

Varonis DatAdvantage crawlt Ihre Dateisysteme, um die Berechtigungen für alle Ihre Daten zu analysieren, einschließlich ITAR-Daten. Der erste Schritt besteht darin, zu verstehen, wer auf diese Daten zugreifen kann, um sie dann vor illegalem Zugriff zu schützen. Mit DatAdvantage können Sie diese Informationen in einer übersichtlichen, benutzerfreundlichen Benutzeroberfläche oder als exportierbaren Bericht anzeigen. - Wie erfahre ich, wenn auf meine ITAR-Daten zugegriffen wird?

Varonis DatAlert überwacht und löst Alarme aus, wenn auf Daten zugegriffen wird, einschließlich auf einen Ordner mit Ihren ITAR-Daten. Sie können jedes verdächtige Verhalten und jede ungewöhnliche Aktivität in Bezug auf Ihre ITAR-Daten erkennen, kennzeichnen und untersuchen. Außerdem können Sie einen vollständigen Audit Trail führen, um mit den ITAR-Vorschriften konform zu sein. - Wie kann ich den Zugriff auf ITAR-Daten verwalten?

Die Automation Engine repariert und verwaltet automatisch die Berechtigungen für das Dateisystem – so bleiben ITAR-Daten gesperrt und es kann ein Prinzip der notwendigsten Berechtigung aufrechterhalten werden. Varonis DataPrivilege hilft bei der Rationalisierung der Zugriffsverwaltung, der automatischen Durchsetzung von Sicherheitsrichtlinien und dem Compliance-Nachweis gegenüber staatlichen Prüfern.

Möchten Sie mehr darüber erfahren, wie Sie Ihre ITAR-Daten verwalten können, um Compliance zu gewährleisten? Vereinbaren Sie eine 1:1-Demo mit einem Sicherheitsingenieur und erfahren Sie, wie Varonis Ihnen helfen kann.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)