-

Recherche sur les menaces

Recherche sur les menacesmars 17, 2025

Salt Typhoon : le groupe de pirates à l'origine de cyberattaques majeures

Le Laboratoire de détection des menaces de Varonis dresse le profil de Salt Typhoon, un groupe APT responsable d'une série d'atteintes aux infrastructures et aux agences gouvernementales américaines.

Joseph Avanzato

6 min read

-

Recherche sur les menaces Sécurité des données

Recherche sur les menaces Sécurité des donnéesdéc. 06, 2024

Pris dans le net : démasquer les tactiques avancées de phishing

Découvrez les nouvelles tactiques avancées de phishing utilisées par les attaquants et comment votre organisation peut les combattre.

Tom Barnea

5 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 08, 2024

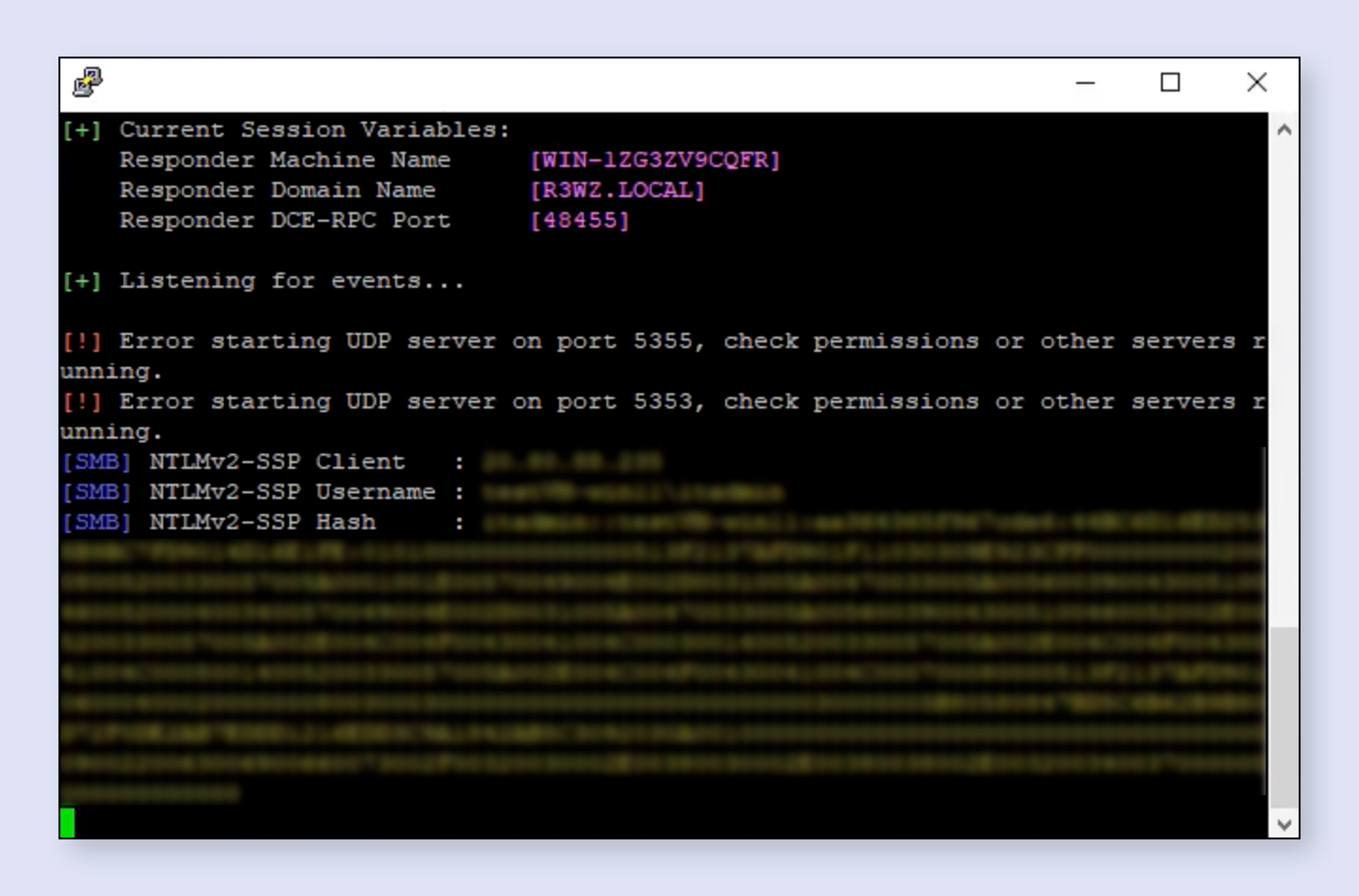

Découverte des vulnérabilités Outlook et nouvelles façons de divulguer les hachages NTLM

Le laboratoire de détection des menaces de Varonis a découvert un nouvel exploit Outlook et trois nouvelles façons d’accéder aux mots de passe hachés NTLM v2.

Dolev Taler

9 min read

-

Recherche sur les menaces

Recherche sur les menacesjuil. 18, 2023

Prendre d’assaut Microsoft Office

Le ransomware « Storm-0978 » exploite activement une vulnérabilité non corrigée d’exécution de code à distance dans Microsoft Office et Windows HTML.

Jason Hill

4 min read

-

Recherche sur les menaces

Recherche sur les menacesmai 31, 2023

Sites fantômes : vol de données provenant de communautés Salesforce désactivées

Varonis Threat Labs a découvert des sites Salesforce « fantômes » incorrectement désactivés qui sont facilement détectés, accessibles et exploitables par les attaquants.

Nitay Bachrach

3 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 07, 2023

VMware ESXi dans la ligne de mire des ransomwares

Les serveurs exécutant le célèbre hyperviseur de virtualisation VMware ESXi ont été ciblés par au moins un groupe de ransomwares au cours de la semaine dernière. Ces attaques proviendraient d’un balayage visant à identifier les hôtes présentant des vulnérabilités dans le protocole OpenSLP (Open Service Location Protocol).

Jason Hill

11 min read

-

Recherche sur les menaces

Recherche sur les menacesjanv. 23, 2023

CrossTalk et Secret Agent : deux vecteurs d’attaque sur la suite de gestion des identités d’Okta

Le laboratoire de détection des menaces de Varonis a découvert et divulgué deux vecteurs d’attaque sur la suite de gestion des identités d’Okta : CrossTalk et Secret Agent.

Tal Peleg and Nitay Bachrach

8 min read

-

Recherche sur les menaces

Recherche sur les menacesnov. 24, 2022

Varonis Threat Labs découvre des vulnérabilités SQLi et des failles d’accès dans Zendesk

Varonis Threat Labs a trouvé une vulnérabilité d’injection SQL et un défaut d’accès logique dans Zendesk Explore, le service de reporting et d’analyse de la solution de service client populaire Zendesk.

Tal Peleg

4 min read

-

Recherche sur les menaces

Recherche sur les menacesoct. 27, 2022

The Logging Dead : deux vulnérabilités dans les journaux d’événements qui hantent Windows

Nul besoin d’utiliser Internet Explorer pour que son héritage vous ait rendu vulnérable à LogCrusher et OverLog, deux vulnérabilités Windows découvertes par l’équipe du laboratoire de détection des menaces de Varonis.

Dolev Taler

5 min read

-

Recherche sur les menaces À la une

Recherche sur les menaces À la uneaoût 01, 2022

Usurpation de Vanity URL SaaS dans le cadre d’attaques d’ingénierie sociale

Les Vanity URL SaaS peuvent être usurpées et sont notamment utilisées pour des campagnes de phishing. Dans cet article, nous allons présenter deux types de liens Box, deux types de liens Zoom et deux types de liens Google Docs que nous sommes parvenus à usurper.

Tal Peleg

7 min read

-

Recherche sur les menaces

Recherche sur les menacesmars 11, 2022

Ce SID est libre ? Le laboratoire de détection des menaces de Varonis découvre l’attaque d’injection de SID synthétiques

Une technique par laquelle les acteurs malveillants dotés de privilèges élevés existants peuvent injecter des SID synthétiques dans une ACL créant au passage une porte dérobée et des autorisations masquées.

Eric Saraga

4 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 03, 2022

Bilan des ransomwares 2021

Dans cet article, nous analysons 5 tendances en lien avec les ransomwares qui ont marqué 2021.

Michael Buckbee

11 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital