La creciente lista de brechas de datos de alto perfil demuestra que la seguridad tradicional centrada en el perímetro no puede abordar los desafíos de seguridad de los datos a los que nos enfrentamos en una era en la que la nube es la prioridad.

Muy pocos datos se encuentran en los endpoints, que funcionan principalmente como puertas de acceso a donde realmente se almacenan los datos críticos: en entornos de nube híbrida complejos.

La mayoría de las empresas utilizan varias aplicaciones de colaboración como Microsoft 365, Google Workspace y Salesforce, las cuales albergan datos críticos. Agregue dispositivos NAS híbridos, archivos en premisas compartidos, AWS, Azure y GCP, y será fácil ver por qué las empresas han perdido visibilidad de dónde se encuentran sus datos confidenciales, quién tiene acceso y si están bajo ataque.

Ingrese a DSPM

La gestión de la postura de seguridad de datos (DSPM) proporciona visibilidad sobre dónde están los datos confidenciales, quién tiene acceso a esos datos, cómo se han utilizado y cuál es la postura de seguridad del repositorio de datos o la aplicación.

Aunque DSPM es un nuevo acrónimo, la detección de datos, el control de acceso a los datos y el monitoreo de datos no son conceptos nuevos. Sin embargo, la aparición de DSPM como categoría de producto ha contribuido a poner la atención que tanto se necesita en la seguridad de los datos, en un momento en el que la dispersión, la complejidad y el riesgo de los datos han alcanzado niveles históricos.

Diseñamos esta guía para ayudarlo a comprender los diferentes tipos de soluciones de DSPM, evitar los obstáculos comunes y hacer preguntas para asegurarse de comprar una solución de seguridad de datos que cumpla con sus requisitos únicos.

Tres consejos de evaluación de los CISO

1. Ejecute una prueba de concepto (POC).

“Mi regla de oro al evaluar cualquier tecnología nueva es validar las reclamaciones con una POC. Los vendedores que se nieguen a hacer una POC deben emitir señales de alerta. Intente hacer una POC en sistemas de producción o entornos aislados que imiten la escala de su entorno de producción. Para la DSPM, pruebe los resultados de clasificación de datos en busca de falsos positivos”.

2. Solicite una evaluación de riesgos de muestra.

“Solicite ver un informe de riesgos anónimo de un cliente real, no un folleto de marketing. Esto puede ayudarlo a entender si el proveedor ofrece el nivel de detalle y profundidad que busca. Los informes de muestra pueden ayudarlo a determinar

si vale la pena hacer una POC”.

3. Lea opiniones de clientes reales.

“Tenga cuidado al juzgar a los proveedores en función de los premios y la prensa que tienen, muchos de ellos se consiguen a cambio de dinero. Busque revisiones validadas de DSPM de fuentes confiables como Gartner y Forrester. Solicite hablar directamente con clientes de referencia. Asegúrese de que tengan estudios de casos de clientes en su sitio web. No querrá ser su primer gran cliente”.

No todas las soluciones de DSPM son iguales.

Muchos proveedores están intentando subirse a la ola de DSPM. El mercado está lleno de soluciones anunciadas como DSPM que, en realidad, no mejoran su postura de seguridad de datos ni ayudan a detener las brechas de datos.

Aquí hay algunas soluciones pasivas similares a DSPM para tener en cuenta:

DSPM solo con funciones de detección

Los proveedores con experiencia en privacidad y gobernanza de datos se están haciendo pasar por plataformas de DSPM. Carecen del contexto necesario para identificar si los datos confidenciales están en peligro, lo que da lugar a información no procesable. Estos productos miden la postura de seguridad de los datos mediante el recuento de los hallazgos de datos confidenciales y no tienen en cuenta los niveles de exposición, no solucionan los problemas, ni detectan las amenazas a los datos. Las DSPM que solo ofrecen funciones de detección son, básicamente, catálogos de datos.

DSPM solo para IaaS

Muchos proveedores de DSPM se centran en las tres grandes plataformas de IaaS (AWS, Azure y GCP), pero ignoran otros dominios de datos críticos como el almacenamiento de archivos en la nube, los archivos compartidos en premisas, las aplicaciones de SaaS y el correo electrónico. Si bien las bases de datos y los buckets en entornos multinube son vitales para la seguridad, busque un proveedor de DSPM que abarque todos sus dominios de datos para que pueda tener visibilidad unificada y aplicar políticas coherentes en todos los ámbitos.

Proveedores de DSPM sin experiencia en ciberseguridad

Así como esperaría que su proveedor de EDR/XDR tenga sólidas capacidades de inteligencia e investigación de amenazas, los proveedores de seguridad de datos también deberían contar con equipos de investigación dedicados a encontrar vulnerabilidades, rastrear a los actores maliciosos y desarrollar nuevos modelos de amenazas.

Las cinco características principales que debe buscar en una DSPM

1. Cobertura en todos los dominios y tipos de datos

La mayoría de las grandes organizaciones almacenan datos críticos en tres grandes dominios: archivos, SaaS e IaaS.

Comprar una DSPM que solo cubra un dominio sería como comprar un EDR que solo funcionara para Mac.

Puede que sea imposible encontrar una única DSPM que cubra todos y cada uno de los repositorios de datos que utiliza su empresa. En cambio, siga la regla 80/20. Pregúntese dónde se encuentran sus datos más críticos y dé prioridad a esos repositorios de datos.

Cobertura de DSPM de Varonis

Varonis protege los datos empresariales dondequiera que estén.

Varonis cubre datos estructurados, no estructurados y semiestructurados en los tres dominios. Nuestra plataforma también mapea y monitorea las rutas de ataque que proporcionan acceso a los datos, incluidos los servicios de directorio (Active Directory, Okta y Entra ID); el tráfico de red de servidores proxy, VPN, DNS y firewalls; y conexiones API/OAuth.

Descubra toda nuestra cobertura.

2. Clasificación de datos precisa y escalable

La detección y la clasificación de datos son un elemento fundamental de la DSPM. Sin embargo, muchos proyectos de clasificación fallan porque el motor de escaneo no puede procesar grandes conjuntos de datos o producen demasiados falsos positivos para ser confiables.

Busque una DSPM con clientes que coincidan con su tamaño y escala. Durante su POC, asegúrese de que su clasificación pueda producir resultados completos, contextuales y actuales.

-

¿Su clasificación de datos es completa?

¿Su DSPM escanea todos sus datos o depende en exceso del muestreo o del escaneo "predictivo"?

El muestreo puede ser eficaz para las bases de datos, pero no funciona para repositorios de archivos grandes, como matrices NAS o repositorios de objetos, como S3 y Azure Blob. A diferencia de una base de datos, no puede suponer que solo porque hayan escaneado 2 TB de una cuenta S3 y no haya encontrado contenido confidencial, los otros 500 TB de datos no lo son. -

¿Su clasificación de datos tiene contexto?

Si encuentra datos confidenciales, ¿qué sigue? ¿Los datos están expuestos?

La mayoría de las organizaciones se sorprenden por el número de archivos y registros confidenciales que encuentran, y las listas seguirán cambiando con el correr de los días. Si su DSPM no asigna permisos ni hace un seguimiento de la actividad de acceso, es prácticamente imposible actuar sobre el hallazgo.

¿Se están utilizando? ¿Quién es el propietario de los datos? -

¿Su clasificación de datos está actualizada?

¿Su DSPM escanea y clasifica los datos a medida que se crean y modifican?

Si su DSPM no mantiene una trazabilidad de auditoría en tiempo real de la actividad de los datos, su motor de clasificación debe verificar la fecha de la última modificación en cada objeto para saber si debe volver a escanearse o hacer un nuevo escaneo completo a intervalos específicos (en general, mensual o trimestralmente).

La clasificación de datos líder en la industria de Varonis

La clasificación de datos de Varonis es completa. Analizamos los entornos de los clientes de varios petabytes de forma integral y ponemos la confidencialidad en contexto con los permisos y la actividad.

Los resultados de la clasificación de Varonis siempre están actualizados porque nuestra auditoría de actividad detecta los archivos creados o modificados; no es necesario volver a escanear cada archivo ni comprobar la fecha de la última modificación.

Clasificación de datos de Varonis

3. Análisis profundo más allá de la clasificación de datos

¿Qué significa “cubrir” verdaderamente una plataforma?

Muchos proveedores de DSPM marcan como compatibles todas las plataformas a las que se puedan conectar, sin importar si realmente ofrecen las funciones de DSPM necesarias. Peor aún, algunos proveedores afirman ser compatibles con ciertos almacenes de datos, pero, en realidad, solo le ofrecen un kit de desarrollo de software (SDK) para que construya usted mismo el conector.

La DSPM debe ir más allá de responder si un archivo u objeto es confidencial, debe tener en cuenta si los datos están en riesgo de una brecha y responder preguntas como las siguientes:

- ¿Se están utilizando nuestros datos? ¿Quién los está utilizando? ¿Hay algún patrón de acceso anormal que pueda indicar riesgo?

- ¿Están nuestros datos confidenciales etiquetados correctamente para que funcionen nuestros controles de DLP posteriores?

- ¿Los datos confidenciales están expuestos públicamente? ¿A todos los empleados? ¿A personas que no requieren acceso?

- ¿Nuestros datos confidenciales se almacenan en repositorios no autorizados? ¿Infringimos algún requisito de residencia de los datos?

- ¿Cuál es la probabilidad de que un usuario en riesgo pueda exfiltrar datos confidenciales?

- ¿Qué datos están obsoletos y se pueden archivar o eliminar?

Aquí hay un cuadro útil de ocho componentes críticos de la DSPM y dos preguntas adicionales que puede proporcionar a los proveedores para comprender mejor la profundidad de su cobertura para cada plataforma:

Haga estas preguntas al evaluar una solución de DSPM para su organización.

Privilegios frente a permisos efectivos

Una de las preguntas más críticas sobre la seguridad de los datos es: ¿quién puede acceder a los datos confidenciales?

Esta pregunta no siempre es fácil de responder. De hecho, calcular los permisos efectivos verdaderos para un usuario en tiempo real puede ser un desafío computacional y va mucho más allá de simplemente informar sobre los privilegios de un usuario. Esta tarea es especialmente difícil para plataformas como Microsoft 365 y Salesforce, que tienen modelos de permisos obscenamente complejos.

Los privilegios son permisos o derechos asignados a un usuario, grupo o entidad. Son como las llaves de un llavero.

Los permisos efectivos representan los permisos de un usuario o entidad para un recurso. Tienen en cuenta el efecto acumulativo de todos los privilegios y la configuración de control de acceso, incluida la herencia, los permisos de silenciamiento, la pertenencia a grupos, las concesiones explícitas, el acceso global y otros factores dinámicos. Son como las puertas que abren las llaves.

La capacidad de su DSPM para visualizar permisos efectivos es absolutamente vital para investigaciones de brechas, auditorías de cumplimiento y otros casos de uso de seguridad de datos. Esta visualización es imposible sin crear conectores especializados para cada repositorio de datos y aplicación.

La profunda visibilidad de los datos de Varonis

Varonis va a fondo y reúne los ocho componentes de la mayoría de las plataformas que monitoreamos.

Tenemos más de 150 patentes, muchas de las cuales se relacionan con la combinación de metadatos para ayudar a responder preguntas críticas de seguridad de datos como “¿Qué datos son confidenciales, están sobreexpuestos y son obsoletos?” o “¿A qué datos confidenciales puede acceder un usuario en todo nuestro entorno?”.

Varonis automatiza la remediación a escala.

Nuestro exclusivo análisis de metadatos también nos permite automatizar la remediación a escala. Por ejemplo, debido a que sabemos si los permisos se están utilizando o no, podemos revocar fácilmente permisos excesivos con la seguridad de que ningún proceso comercial se verá afectado.

4. Remediación automatizada

Los CISO no necesitan otro producto que les diga que tienen problemas sin ofrecerles una forma automatizada para solucionarlos. Busque una solución de DSPM que vaya más allá de la visibilidad y automatice las correcciones en las plataformas de datos que está monitoreando.

Cuando un proveedor dice que ofrece remediación automatizada, pregunte lo siguiente:

- ¿Confirma cambios en la plataforma de destino para remediar el riesgo?

- ¿Puede simular el cambio antes de confirmarlo?

- ¿Cuáles son los riesgos de datos específicos que puede remediar automáticamente?

- ¿Puede automatizar la remediación de forma nativa, o requiere hacer clic en un botón o ejecutar un script propio?

A menudo, los proveedores afirman contar con soluciones de remediación automatizada, cuando en realidad lo único que hacen es abrir un ticket en ServiceNow (que suelen llamar "hallazgo" o "caso") para que un responsable de los datos humano lo investigue, solucione y cierre manualmente.

Remediación automatizada de Varonis

Varonis remedia de forma continua y automática los riesgos de seguridad de los datos.

Elimine permisos riesgosos, configuraciones erróneas, usuarios fantasma, enlaces compartidos y más sin esfuerzo manual. Varonis incluye políticas de remediación listas para usar que puede personalizar para su organización.

Personalice las políticas preparadas para habilitar acciones de remediación automáticamente en Varonis.

5. Alertas de comportamiento en tiempo real y respuesta a incidentes

Los datos son el objetivo de casi todos los ciberataques y amenazas internas.

Encontrar datos confidenciales y garantizar que solo las personas adecuadas tengan acceso es esencial para mantener una postura sólida de seguridad de datos. Sin embargo, la DSPM también debe ser capaz de monitorear el acceso a los datos, emitir alertas sobre comportamientos anormales y detener las amenazas en tiempo real.

Como mencionamos antes, es una señal de alerta si su proveedor de DSPM no tiene una función de respuesta a incidentes y un equipo de investigación de ciberseguridad que publique periódicamente investigaciones de amenazas centradas en datos.

Busque un proveedor de DSPM que incorpore detección y respuesta de datos (DDR) y que pueda lograr lo siguiente:

- Registrar todas las acciones en los datos, no solo las alertas.

Durante una investigación, desea una trazabilidad de auditoría forense completa con capacidad de búsqueda dentro de su DSPM. No querrá tener que recurrir a su SIEM y quedarse con las manos vacías cuando le pidan ver todas las acciones tomadas sobre un conjunto de datos específico. - Alertarlo sobre anomalías de comportamiento.

Si su DSPM solo tiene alertas estáticas basadas en reglas (por ejemplo, emite una alerta cuando un usuario modifica más de 100 archivos en menos de un minuto), corre el riesgo de pasar por alto ataques sigilosos y amenazas internas. Encuentre una DSPM con capacidades de análisis de comportamiento de usuarios y entidades (UEBA) centrado en datos. - Ayudarlo a responder ante incidentes.

¿Su proveedor de DSPM tiene un equipo que puede ayudarlo a investigar un incidente? Como mínimo, ¿se pueden enviar sus alertas a su SIEM, SOC o SOAR para que su propio equipo de respuesta a incidentes pueda responder a amenazas a datos confidenciales?

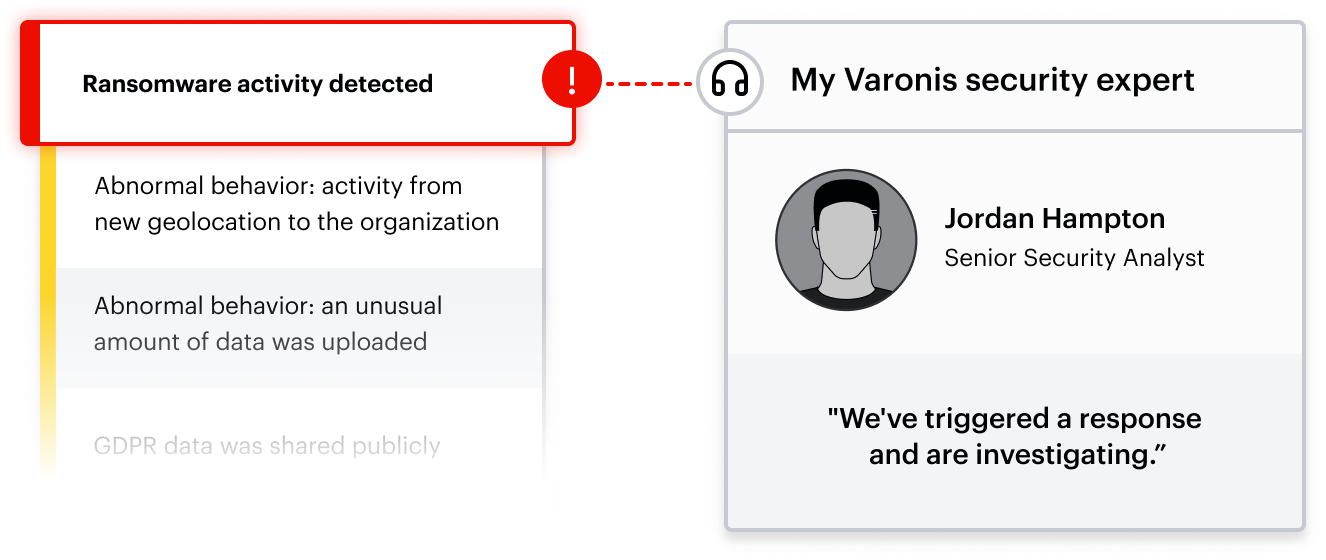

UEBA centrado en datos de Varonis

Varonis monitorea la actividad de los datos en tiempo real, lo que ofrece una trazabilidad de auditoría completa y fácil de consultar de los eventos en sus datos en la nube y en premisas para detener las brechas de datos.

Cientos de modelos de amenazas creados por expertos detectan automáticamente anomalías, y emiten alertas sobre actividades inusuales de acceso a archivos, acciones de envío/recepción de correo electrónico, cambios de permisos, salto de ubicación y mucho más. Varonis también ofrece detección y respuesta administradas de datos (MDDR).

Con Varonis MDDR, protegemos su empresa de las brechas de datos materiales con respuesta a incidentes, monitoreo de alertas y gestión de la postura de seguridad las 24 horas, los 7 días, los 365 días del año.

SUS DATOS. NUESTRA MISIÓN.

¡Esperamos que esta guía lo ayude en su búsqueda para encontrar un proveedor de DSPM que pueda ayudarlo a lograr los resultados que está buscando! Si tiene alguna pregunta, no dude en contactarnos.

Nuestra evaluación de riesgos de datos gratuita se configura en cuestión de minutos y ofrece un valor inmediato. En menos de 24 horas, tendrá una visión basada en el riesgo de los datos que más importan y un camino claro hacia la seguridad de datos automatizada.

¿Qué pasos debo seguir ahora?

A continuación,a le presentamos tres maneras de avanzar en la reducción del riesgo de datos en su empresa:

Programe una demostración con nosotros Vea a Varonis en acción en una sesión personalizada según las necesidades específicas de seguridad de datos de su organización. Estaremos encantados de responder a todas sus preguntas.

Revise un ejemplo de nuestra evaluación de riesgo sobre los datos (DRA) Conozca los riesgos que podrían estar presentes en su entorno. La DRA de Varonis es completamente gratuita y ofrece un camino claro hacia la remediación automatizada.

Síganos en LinkedIn, YouTube, and X (Twitter) Obtenga información detallada sobre la seguridad de datos, incluyendo la administración de la postura de seguridad de datos (DSPM), la detección de amenazas, la seguridad de la IA y mucho más.