- Визуализация и уменьшение поверхности атаки

- Максимально точная классификация конфиденциальных данных

- Оперативные оповещения и минимальное число ложных срабатываний

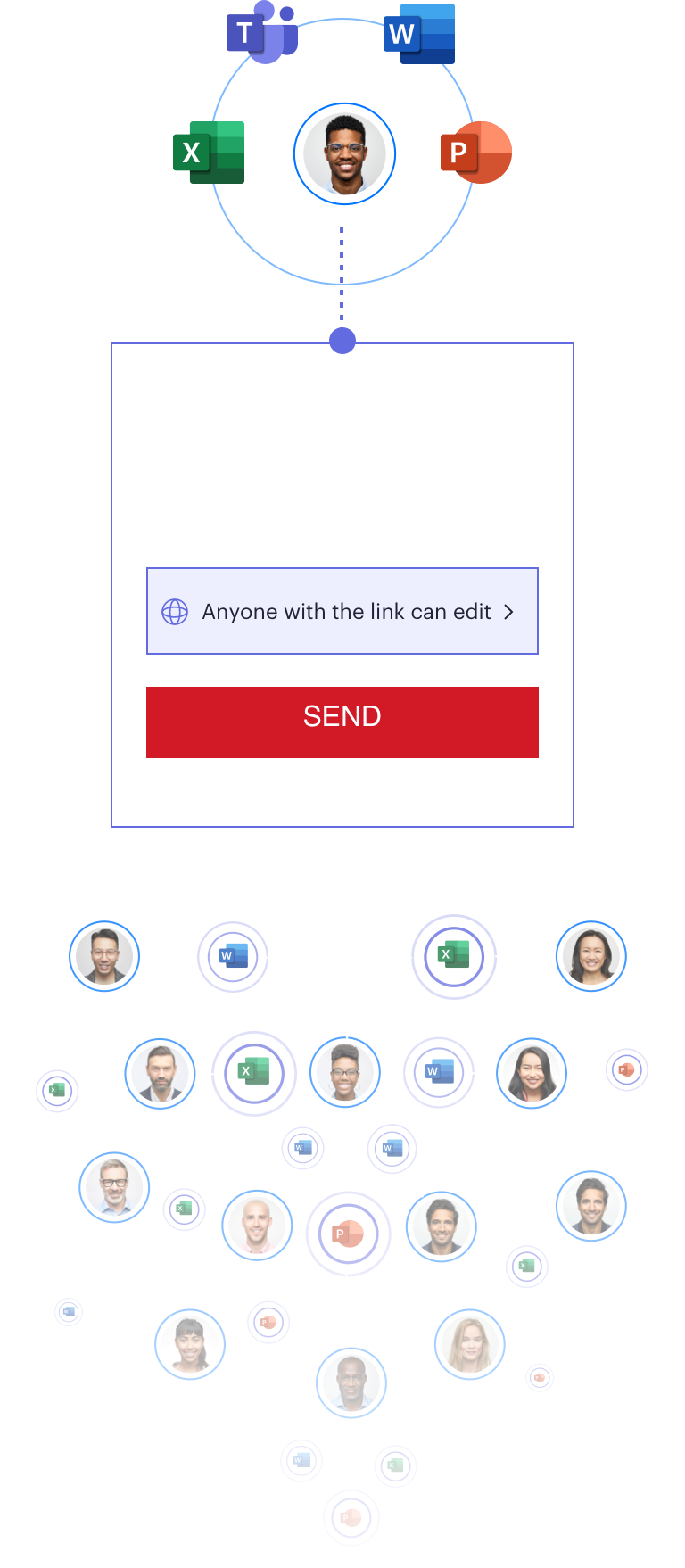

Объемы создания и передачи данных, а также скорость, с которой растёт общий доступ к ним, намного превышают возможности средств защиты. Конечный пользователь любого приложения может обойти систему нулевого доверия всего за пару кликов.

Невозможно снизить риски, которые вы не видите.

Varonis непрерывно сканирует и анализирует права доступа, помогая вам определить и снизить риски совместной работы. Мы проверяем каждую мелочь: принадлежность к группам, прямые права доступа, общедоступные ссылки.

Представьте, что вы можете получить мгновенные и точные ответы на такие вопросы:

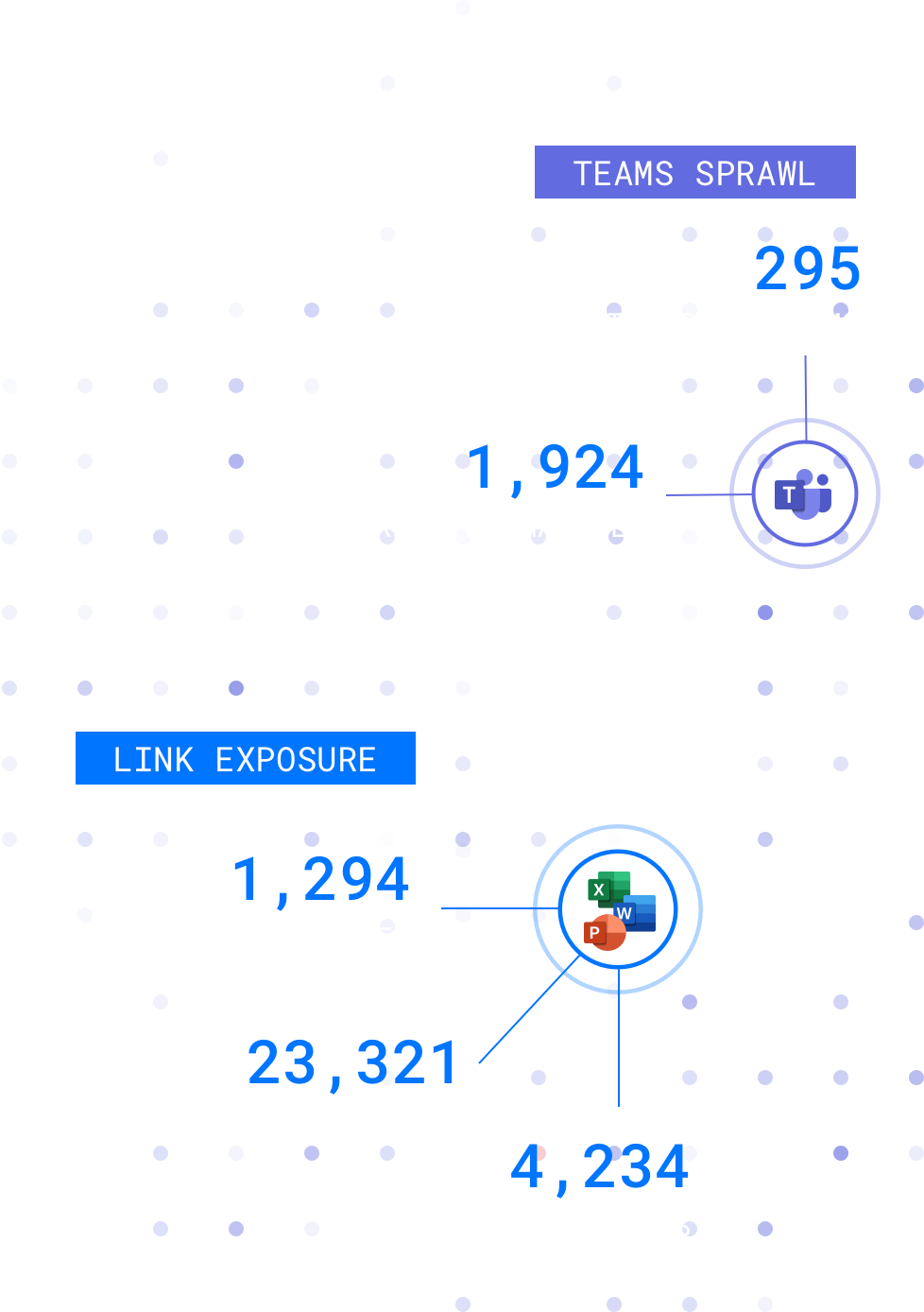

- Какие конфиденциальные файлы доступны для всех в интернете?

- Какие конфиденциальные файлы доступны всем сотрудникам организации?

- Какие сайты, группы Teams или папки OneDrive содержат наиболее конфиденциальные данные?

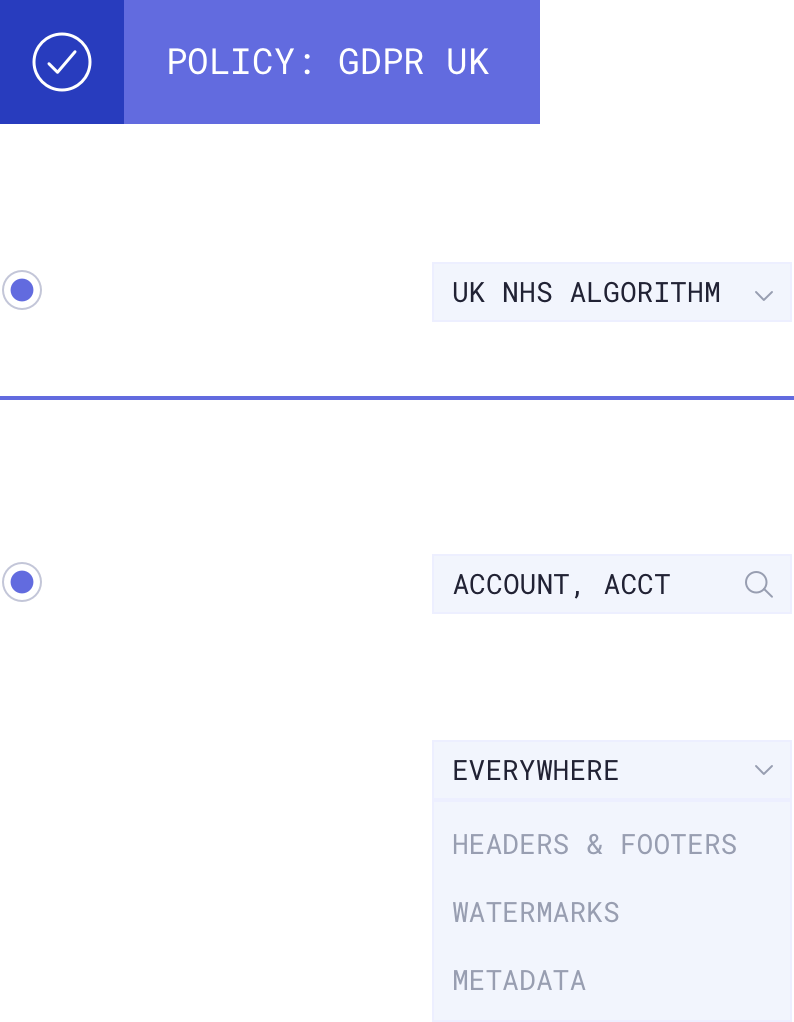

Не ограничивайтесь примерной классификацией данных.

Встроенная библиотека политик использует регулярные выражения с функцией сопоставления с учетом близости (proximity matching), минус-слова и алгоритмическую проверку для получения максимально точных результатов.

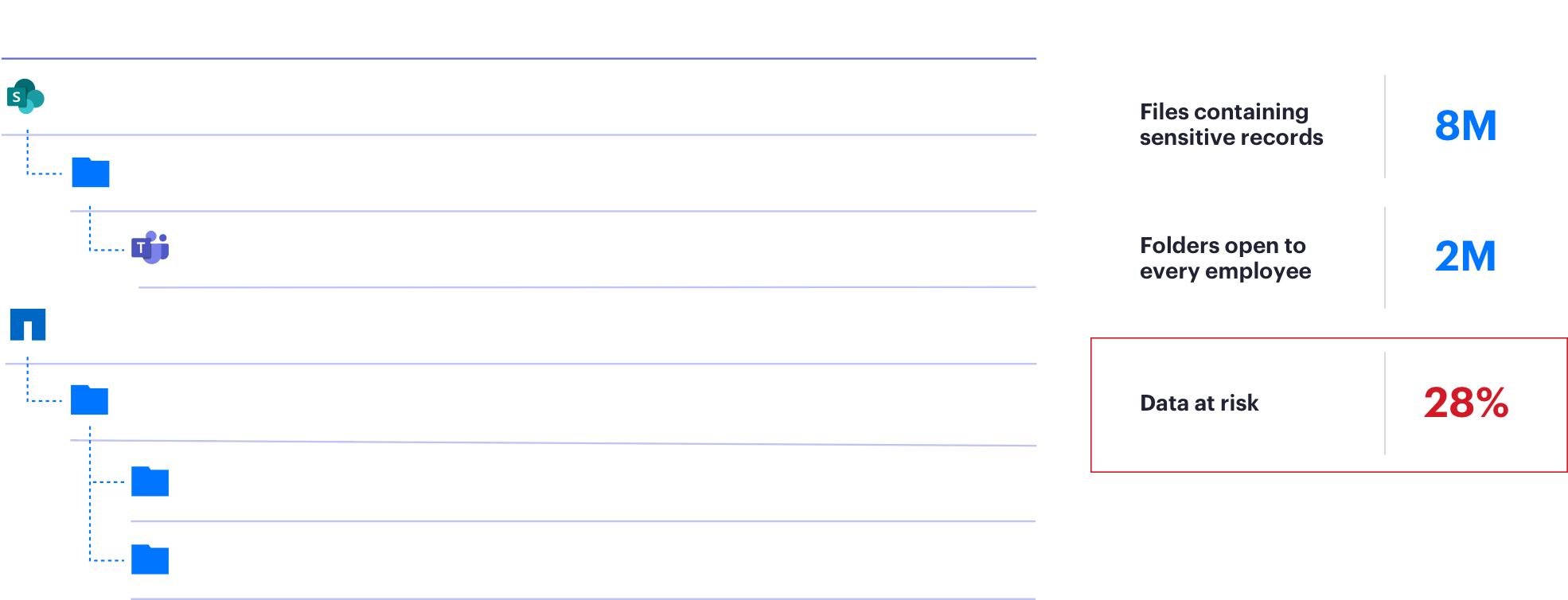

От простого списка конфиденциальных файлов мало пользы.

Varonis дает иерархическое представление, которое помогает расставлять приоритеты для сайтов, папок и групп пользователей с учетом степени риска. Вы сможете наблюдать за тенантами и локальными системами 365 словно через стеклянную дверь.

Обнаружение угроз с «шумоподавлением».

Varonis расширяет поле вашего зрения: анализ действий в Microsoft 365 и Azure AD сочетается с локальной телеметрией и телеметрией периметра, что позволит создать более продвинутые модели угроз.

Varonis оповещает только о существенных угрозах, обнаруженных по результатам поведенческого анализа. Расширенные журналы невероятно ускоряют расследования.

ПРЕИМУЩЕСТВА

Varonis использует API для подключения к Microsoft 365 и сопоставления облачных рисков с рисками локальных систем — в результате вы получаете полную картину с подробными моделями угроз.

Контроль критически важных данных там, где они хранятся.

Анализ ранних признаков угроз.

Автоматизация защиты.

Контроль критически важных данных там, где они хранятся.

Анализ ранних признаков угроз.

Автоматизация защиты.

«Инструменты Microsoft не обеспечивают такой уровень видимости. Используя Varonis, мы принимаем стратегические решения для активной защиты наших данных. Varonis дает нам конкурентное преимущество».