O protocolo SMB permite a “comunicação entre processos”, que permite que aplicativos e serviços em computadores em rede conversem entre si. O SMB habilita o conjunto principal de serviços de rede, como compartilhamento de arquivos, impressão e dispositivos.

Como o protocolo SMB funciona?

Nas primeiras versões do Windows, o SMB era executado sobre a arquitetura de rede NetBIOS. No Windows 2000, a Microsoft fez alterações para que o SMB funcionasse com base no TCP e usasse uma porta IP dedicada. As versões atuais do Windows ainda usam a mesma porta.

Aprenda a automatizar o gerenciamento do Microsoft 365 com nosso curso gratuito do PowerShell

A Microsoft continua fazendo avanços no SMB para melhorar o desempenho e a segurança: o SMB2 reduziu a conversa geral do protocolo, enquanto o SMB3 aumentou o desempenho para ambientes virtualizados e suporte para criptografia forte de ponta a ponta.

Dialetos do protocolo SMB

Assim como acontece com qualquer linguagem, os programadores de computador criaram diferentes dialetos SMB, dependendo dos usos pretendidos. Por exemplo, o Common Internet File System (CIFS) é uma implementação específica do SMB que permite o compartilhamento de arquivos. Muitas pessoas confundem o CIFS com um protocolo diferente do SMB, quando, na verdade, usam a mesma arquitetura básica.

Estas são algumas das principais implementações do SMB:

- CIFS: um protocolo comum de compartilhamento de arquivos usado por servidores Windows e dispositivos NAS compatíveis.

- Samba: uma implementação de código aberto do Microsoft Active Directory que permite que máquinas não Windows se comuniquem com uma rede Windows.

- NQ: outra implementação portátil de SMB dedicada ao compartilhamento de arquivos desenvolvida pela Visuality Systems.

- MoSMB: uma implementação SMB proprietária da Ryussi Technologies.

- Tuxera SMB: o Tuxera também é uma implementação SMB proprietária que é executada no kernel ou no espaço do usuário.

- Likewise: o Likewise é um protocolo de compartilhamento de arquivos de rede com reconhecimento de identidade e vários protocolos. Foi adquirido pela EMC em 2012.

O que são as portas 139 e 445?

O SMB sempre foi um protocolo de compartilhamento de arquivos de rede. Como tal, ele precisa de portas de rede em um computador ou servidor para se comunicar com outros sistemas. O SMB usa a porta IP 139 ou 445.

- Porta 139: o SMB era executado originalmente sobre o NetBIOS usando a porta 139. O NetBIOS é uma camada de transporte mais antiga que permite que computadores Windows conversem entre si na mesma rede.

- Porta 445: versões mais recentes do SMB (após o Windows 2000) começaram a usar a porta 445 sobre uma pilha TCP. O uso do TCP permite que o SMB funcione pela internet.

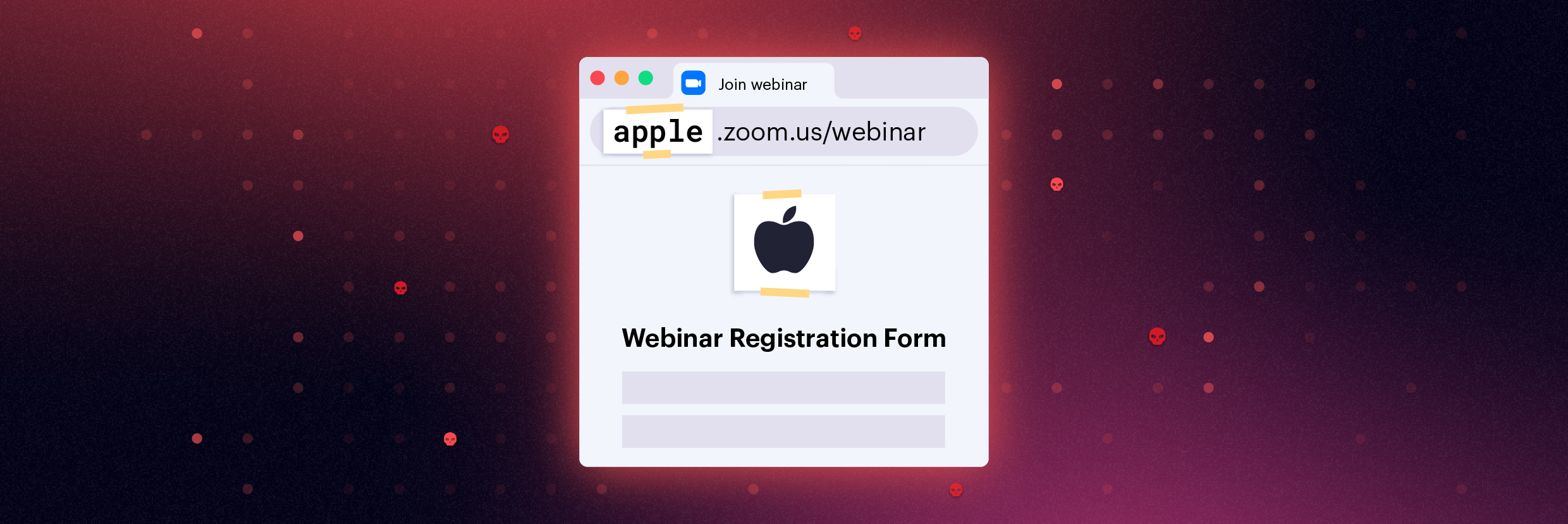

Como garantir a segurança dessas portas

Deixar as portas de rede abertas para permitir que os aplicativos funcionem é arriscado. Então, como mantemos nossas redes protegidas e nossos aplicativos disponíveis e funcionando? Aqui estão algumas opções para proteger essas duas portas importantes e conhecidas.

- Configure um firewall ou proteção de endpoints para proteger essas portas de invasores. A maioria das soluções inclui uma lista de bloqueio para evitar conexões feitas de endereços IP de invasores conhecidos.

- Configure uma VPN para criptografar e proteger o tráfego de rede.

- Configure VLANs para isolar o tráfego de rede interno.

- Use filtragem de endereços MAC para impedir que sistemas desconhecidos acessem a rede. Essa tática exige muito trabalho de gerenciamento para manter a lista com a manutenção em dia.

Além das proteções específicas de rede mencionadas acima, você pode implementar um plano de segurança centrado em dados para proteger seu recurso mais importante: os dados armazenados nas suas partições de arquivos SMB.

Entender quem tem acesso aos seus dados confidenciais nas suas partições SMB é uma tarefa difícil. A Varonis mapeia seus dados e direitos de acesso e descobre seus dados confidenciais em suas partições SMB. Monitorar seus dados é essencial para detectar ataques em andamento e proteger seus dados de vazamentos. A Varonis pode mostrar onde os dados estão em risco nas suas partições SMB e monitorar essas partições para verificar acesso irregular e possíveis ataques cibernéticos. Receba uma demonstração individualizada para ver como a Varonis monitora o CIFS em partições NetApp, EMC, Windows e Samba para manter seus dados seguros.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.