Detectado pela primeira vez em outubro de 2022, o HardBit é uma ameaça de ransomware que tem como alvo as organizações para extorquir pagamentos e criptomoeda pela descriptografia de seus dados. Aparentemente melhorando em relação ao lançamento inicial, o Hardbit 2.0 foi introduzido no final de novembro de 2022, com amostras vistas ao longo do final de 2022 e início de 2023.

Como a maioria das ameaças de ransomware modernas, o HardBit rouba dados confidenciais de suas vítimas, provavelmente ao obter acesso à rede, antes de lançar sua carga útil para criptografar dados.

Ao contrário de muitos de seus pares, o HardBit não parece ter um site de vazamento no momento e não está usando a tática de dupla extorsão, na qual as vítimas são “nomeadas e envergonhadas” e ameaçadas de ter seus dados roubados expostos publicamente.

Embora a ameaça de venda ou publicação de dados roubados permaneça, o grupo faz ameaças de novos ataques contra a vítima caso seus pedidos de resgate não sejam atendidos.

Usando uma nota de resgate predefinida contida na ameaça de ransomware, o HardBit incentiva as vítimas a contatá-los por e-mail ou por meio da plataforma de mensagens instantâneas Tox.

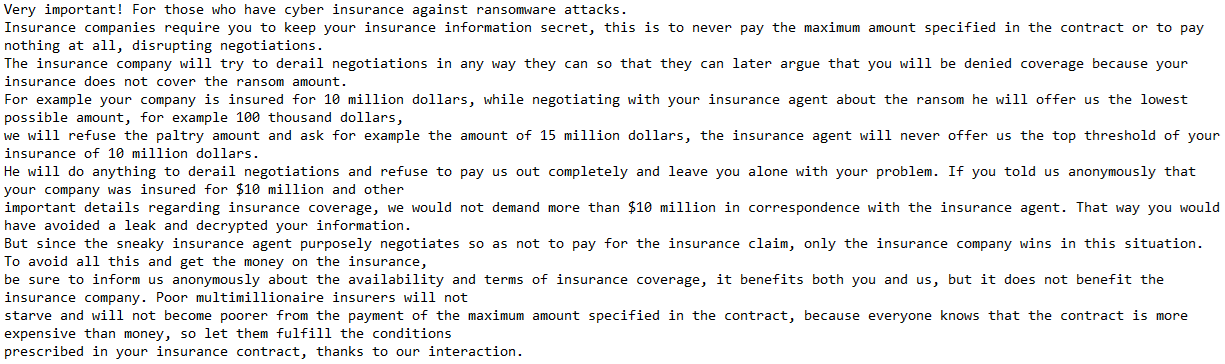

Em vez de especificar uma quantidade de bitcoins na nota de resgate, o grupo procura negociar com as vítimas para chegar a um acordo. Notavelmente, como parte dessas negociações, as vítimas com apólices de seguro cibernético também são incentivadas a compartilhar detalhes com a HardBit para que suas demandas possam ser ajustadas para se enquadrarem na apólice. (Figura 1)

Figura 1 – Nota de resgate do HardBit

Figura 1 – Nota de resgate do HardBit

Observação: o Apêndice A fornece a nota de resgate completa.

Embora não se saiba como o HardBit está obtendo acesso inicial às redes das vítimas, é provável que eles estejam usando táticas, técnicas e procedimentos (TTPs) semelhantes aos utilizados por outros agentes de ameaças de ransomware.

Esses TTPs testados e comprovados normalmente usados por grupos de ransomware incluem a entrega de cargas maliciosas a funcionários inocentes, usando credenciais comprometidas, como aquelas expostas em violações de terceiros e, em incidentes mais avançados, a exploração de vulnerabilidades em hosts expostos.

Por isso, as organizações devem continuar implementando práticas contra ransomware, como manter fortes estratégias de segurança cibernética e proteção de dados, limitar a exposição ao risco e, caso o pior aconteça, evitar realizar o pagamento de resgate para reduzir o incentivo para que esses grupos continuem operando.

Visão geral do HardBit

Tendo comprometido o host da vítima, a carga útil do ransomware HardBit é executada e realiza uma série de etapas que reduzem a postura de segurança do host antes de criptografar os dados da vítima.

Juntando informações

Em uma tentativa de evitar a análise no ambiente de sandbox da vítima, o HardBit coleta informações sobre o host por meio do gerenciamento empresarial baseado na Web e das funções do Windows Management Instrumentation (WMI).

Especificamente, o ransomware reúne:

- Detalhes do hardware instalado, incluindo CPU, unidades de disco e placa gráfica (controlador de vídeo)

- Configurações do adaptador de rede, incluindo a configuração de IP e endereço MAC

- Fabricante do sistema e versão do BIOS

- Nome do usuário e nome do computador

- Informações sobre fuso horário

Além disso, a função da API do Wind32 BcryptGetFipsAlgorithmMode é chamada para determinar se a conformidade com o FIPS (Federal Information Processing Standar) 140 está habilitada.

Se estiver, o Windows impõe o uso apenas de esquemas de criptografia aprovados e, ao fazer isso, é provável que os métodos de criptografia do ransomware falhem.

Embora neste caso o FIPS seja útil, um artigo publicado pela Microsoft em 2014 sugere que a configuração não é recomendada por motivos de compatibilidade e desempenho, a menos que você esteja usando um host do governo dos Estaods Unidos e, portanto, esteja sujeito a seus padrões e requisitos.

Configuração do ícone

A carga útil do ransomware coloca um ícone do arquivo HardBit personalizado (Figura 2) na pasta de documentos da vítima, que é usada para adicionar sua marca a todos os arquivos criptografados.

C:\Users\\Documents\hrdb.ico

MD5: 31c0f6553c9407cc19e596eab41a553e

SHA1: fc20063993ed2baaa24d41ad11c0f258bab5bd7f

SHA256: b565a7b25dc4227872fe972ceee9ff8fce91eb10b373ebc9401f4f32348244ef

Figura 2 – Ícone do HardBit

Posteriormente, uma classe é registrada no Registro do Windows para associar a extensão de arquivo .hardbit a este ícone descartado:

- Key: HKEY_CURRENT_USER\Software\Classes\.hardbit2

- Name: (Default)

- Type: REG_SZ

- Data:

- Key: HKEY_CURRENT_USER\Software\Classes\.hardbit2\DefaultIcon

- Name: (Default)

- Type: REG_SZ

- Data: C:\Users\\Documents\hrdb.ico

Além disso, esse ícone é temporariamente definido como papel de parede da área de trabalho até ser substituído por uma imagem contendo detalhes da nota do ransomware. Esta configuração temporária de papel de parece pode ser observada no Registro do Windows:

- Key: HKEY_CURRENT_USER\Control Panel\Desktop

- Name: Wallpaper

- Type: REG_SZ

- Data: C:\Users\\Documents\hrdb.ico

Reduzindo a postura de segurança

Como prática padrão para a maioria das ameaças de ransomware modernas, o HardBit executa uma série de etapas de pré-criptografia para reduzir a postura de segurança do host da vítima

Serviço de cópia de sombra de volume/backups

Para impedir os esforços de recuperação, o serviço de cópia de sombra de volume (VSS) é excluído usando o Service Control Manager:

cmd.exe /C sc delete VSSPosteriormente, o catálogo do utilitário de backup do Windows é excluído, juntamente com todas as cópias de sombra:

cmd.exe /C wbadmin delete catalog -quietcmd.exe /C vssadmin delete shadows /all /quiet & wmic shadowcopy deleteEntretanto, a ferramenta WMIC caiu em desuso desde o lançamento do Windows 10 21H1, Windows Server 21H1 e Windows 11, e foi substituída pelo PowerShell para limitar um pouco seu abuso em casos como esses.

Configuração de inicialização

Dado que muitos arquivos são configurados para serem criptografados e, portanto, podem causar erros quando o Windows é reiniciado, a configuração de inicialização é editada para habilitar a opção “ignorar qualquer falha”, enquanto desabilita a opção de recuperação:

cmd.exe/C bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled noWindows Defender

Por meio de uma série de alterações no Registro do Windows, muitos recursos do Windows Defender Antivírus são desativados para evitar a detecção e a interrupção do processo de ransomware:

- Key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Features -

- Name:

TamperProtection - Type:

REG_DWORD - Data:

0x00000000 (0)

- Name:

Desative os recursos anti-spyware:

- Key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender -

- Name:

DisableAntiSpyware - Type:

REG_DWORD - Data:

0x00000001 (1)

- Name:

Desative o monitoramento comportamental em tempo real:

- Key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection -

- Name:

DisableBehaviorMonitoring - Type:

REG_DWORD - Data:

0x00000001 (1)

- Name:

Desative a proteção de acesso (arquivo) em tempo real:

- Key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection -

- Name:

DisableOnAccessProtection - Type:

REG_DWORD - Data:

0x00000001 (1)

- Name:

Desative a verificação de processos em tempo real:

- Key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection -

- Name:

DisableProcessModel - Type:

REG_DWORD - Data:

0x00000001 (1)

- Name:

Por fim, o cmdlet Get-MpPreference do PowerShell é executado para gerar qualquer preferência configurada do Windows Defender:

"powershell" Get-MpPreference -verboseEncerramento do serviço

O encerramento de serviços é uma técnica comum de ransomware para reduzir as chances de detecção e recuperação, além de garantir que os arquivos não sejam bloqueados por processos de aplicativos.

Como esperado, o comando net stop do Windows é executado para uma lista de cerca de 86 serviços (Apêndice B) abrangendo muitos aplicativos comuns, ferramentas de backup/recuperação de dados e soluções de segurança de endpoint:

net.exe stop /yPersistência

Para garantir que a carga útil do ransomware HardBit seja executada automaticamente sempre que o sistema for reinicializado, uma versão é copiada para a pasta “Inicialização” da vítima, caso ainda não esteja presente:

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\svchost.exePara evitar a detecção casual, o nome do arquivo executável imita o arquivo executável do host de serviço legítimo, svchost.exe.

Fase de criptografia

Tendo determinado as unidades e volumes disponíveis na máquina da vítima, a carga útil do ransomware HardBit passará por todos os diretórios e arquivos para localizar dados para criptografia.

Os arquivos definidos para criptografia são abertos e, em seguida, sobrescritos, provavelmente frustrando os esforços de recuperação contra ameaças menos sofisticadas que gravam dados criptografados em um novo arquivo e excluem o original.

Depois de criptografado, o arquivo será renomeado com um nome de arquivo aparentemente aleatório seguido por um identificador: um endereço de e-mail de contato e a extensão de arquivo hardbit2. Por exemplo:

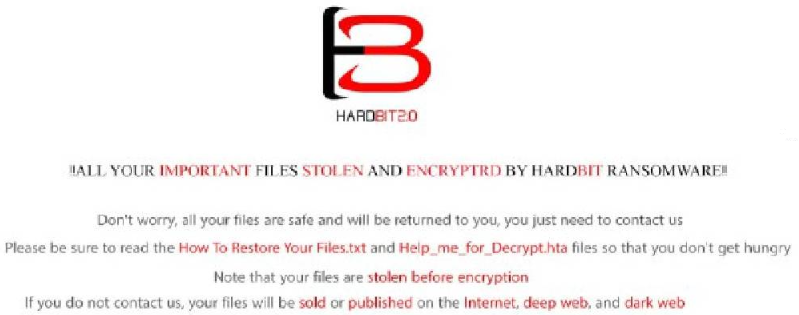

t24rabqh28.[id-0E6CDAEB00103218].[threatactor@example.tld].hardbit2Posteriormente, uma nota de resgate em texto simples (Apêndice A) e uma nota de resgate de aplicativo HTML (HTA) (Figura 3) serão gravadas na raiz da unidade e em todas as pastas que contêm arquivos criptografados:

- How To Restore Your Files.txt

- Help_me_for_Decrypt.hta

Figura 3 – Nota de resgate HardBit HTA

Figura 3 – Nota de resgate HardBit HTA

Após a conclusão do processo de criptografia, um arquivo de imagem (Figura 4) é salvo na área de trabalho da vítima:

C:\Users\\Desktop\HARDBIT.jpg

Figura 4 – Observação do arquivo de imagem HardBit

Para garantir que a vítima esteja ciente da situação, o arquivo de imagem hardbit.jpg é definido como papel de parede do sistema por meio de uma atualização do Registro do Windows:

Desative a verificação de processos em tempo real:

- Key:

HKEY_CURRENT_USER\Control Panel\Desktop -

- Name:

Wallpaper - Type:

REG_SZ - Data:

C:\Users\\Desktop\HARDBIT.jpg

- Name:

Finalmente, a nota de resgate HTA é executada para exibir conteúdo interativo, incluindo hiperlinks clicáveis, usando o aplicativo Microsoft HTA:

C:\Windows\SysWOW64\mshta.exe "C:\Users\\AppData\Local\Temp\readme-warning.hta"Indicadores de compromisso

Os seguintes indicadores de compromisso (IOC) estão associados ao HardBit 2.0:

Contatos do agente de ameaças:

- alexgod5566@xyzmailpro[.]com

filetest@decoymail[.]net

filetest@onionmail[.]org

godgood55@tutanota[.]com

Arquivos descartados:

- HARDBIT.jpg - SHA256: e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

- Help_me_for_Decrypt.hta

- How To Restore Your Files.txt

- README.txt

- hrdb.ico - SHA256: b565a7b25dc4227872fe972ceee9ff8fce91eb10b373ebc9401f4f32348244ef

- Amostras HardBit 2.0 (para fins de pesquisa, novas cargas, provavelmente terão diferentes hashes criptográficos)

- SHA256: 422e0e4e01c826c8a9f31cb3a3b37ba29fb4b4b8c4841e16194258435056d8a3

- SHA256: a0138b24593483f50ae7656985b6d6cfe77f7676ba374026199ad49ad26f2992

- SHA256: cb239d641cfa610b1eaf0ecd0f48c42dd147f547b888e4505297c4e9521d8afe

- SHA256: fafbe16c5646bf1776dd3ef62ba905b9b2cb0ee51043859a2f3cdda7dfe20d4c

Apêndice A: nota de resgate

_ _ _____ ___ ___ ___ _ _____

| | ( )| _ || _ \ ( _ \ ( _ \ (_)(_ _)

| |_| || (_) || (_) )| | ) || (_) )| | | |

| _ || _ || / | | | || _ ( | | | |

| | | || | | || |\ \ | |_) || (_) )| | | |

(_) |_||_| |_||_| (_)(____/ (____/ |_| |_|

¦¦¦¦¦HARDBIT RANSOMWARE¦¦¦¦¦

----

O que aconteceu?

Todos os seus arquivos foram roubados e criptografados. Mas não se preocupe, tudo está seguro e será devolvido para você

----

Como posso recuperar meus arquivos?

Você tem que nos pagar para recuperar os arquivos. Não temos contas bancárias ou paypal, você só precisa nos pagar via bitcoin.

----

Como posso comprar bitcoins?

Você pode comprar bitcoins de todos os sites conceituados do mundo e enviá-los para nós. Basta pesquisar como comprar bitcoins na internet. Nossa sugestão são esses sites.

>>https://www.binance.com/en<<

>>https://www.coinbase.com/<<

>>https://localbitcoins.com/<<

>>https://www.bybit.com/en-US/<<

----

Qual é a sua garantia para restaurar arquivos?

É apenas um negócio. Nós absolutamente não nos importamos com você e seus negócios, exceto obter benefícios. Se não fizermos nosso trabalho e responsabilidades, ninguém cooperará conosco.

Não é do nosso interesse.

Para verificar a capacidade de retornar arquivos, você pode nos enviar quaisquer 2 arquivos com extensões simples (jpg, xls, doc etc... não banco de dados!) que descriptografamos e enviamos para você.

Essa é a nossa garantia.

----

Como entrar em contato com você?

Ou entre em contato conosco por e-mail:

>>godgood55@tutanota.com<<

>>alexgod5566@xyzmailpro.com<<

----

Como é o processo após o pagamento?

Após o pagamento, enviaremos a ferramenta de descriptografia junto com o guia e ficaremos com você até que o último arquivo seja descriptografado.

----

O que acontece se eu não pagar?

Se você não nos pagar, você nunca terá acesso aos seus arquivos porque a chave privada está apenas em nossas mãos. Esta transação não é importante para nós, mas é importante para você, porque além de não ter acesso aos seus arquivos, você também perde tempo. E quanto mais o tempo passa, mais você vai perder e

Se você não pagar o resgate, atacaremos sua empresa novamente no futuro.

----

Quais são suas recomendações?

- Nunca altere o nome dos arquivos, se quiser manipular os arquivos, certifique-se de fazer um backup deles. Se houver algum problema com os arquivos, não somos responsáveis por isso.

- Nunca trabalhe com empresas intermediárias, pois elas cobram mais dinheiro de você. Por exemplo, se pedirmos 50.000 dólares, eles dirão 55.000 dólares. Não tenha medo da gente, apenas ligue.

----

Muito importante! Para quem tem seguro cibernético contra ataques de ransomware.

As seguradoras exigem que você mantenha suas informações de seguro em segredo, ou seja, nunca pague o valor máximo especificado no contrato ou não pague nada, atrapalhando as negociações.

A seguradora tentará atrapalhar as negociações de todas as maneiras possíveis, para que possam argumentar posteriormente que você terá cobertura negada porque seu seguro não cobre o valor do resgate.

Por exemplo, sua empresa está segurada por 10 milhões de dólares, ao negociar com seu agente de seguros sobre o resgate, ele nos oferecerá o valor mais baixo possível, por exemplo 100 mil dólares,

Recusaremos o valor irrisório e pediremos, por exemplo, 15 milhões de dólares, o agente de seguros nunca nos oferecerá o limite máximo do seu seguro de 10 milhões de dólares.

Ele fará qualquer coisa para atrapalhar as negociações e se recusar a nos pagar completamente e deixar você sozinho com seu problema. Se você nos disser anonimamente que sua empresa estava segurada por 10 milhões e outros

detalhes importantes sobre cobertura de seguro, não exigimos mais de US$ 10 milhões nas negociações com o agente de seguros. Dessa forma, você terá evitado um vazamento e descriptografado suas informações.

Mas como o sorrateiro agente de seguros negocia propositalmente para não pagar pelo sinistro, apenas a seguradora ganha nessa situação. Para evitar tudo isso e conseguir o dinheiro do seguro

Certifique-se de nos informar anonimamente sobre a disponibilidade e os termos de cobertura do seguro, isso beneficia você e nós, mas não beneficia a companhia de seguros. Pobres seguradoras multimilionárias não irão passar fome e não vão ficar mais pobres com o valor máximo estipulado no contrato, pois todos sabem que o contrato é mais caro que o dinheiro, então cumpram as condições

Prescritas no seu contrato de seguros, graças à nossa interação.

Your ID :<16-CHAR_HEX>, <16-CHAR_HEX>

Your Key :

Apêndice B: rescisões de serviço

- ##WID

- AcronisAgent

- AcrSch2Svc

- ARSM

- avpsus

- backup

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- BackupExecVSSProvider

- bedbg

- BMR Boot Service

- CAARCUpdateSvc

- CASAD2DWebSvc

- ccEvtMgr

- ccSetMgr

- Culserver

- dbeng8

- dbsrv12

- DefWatch

- Exchange

- FCS

- FishbowlMySQL

- Intuit

- Intuit.QuickBooks.FCS

- McAfeeDLPAgentService

- memtas

- mepocs

- mfewc

- MSExchange

- MSExchange$

- msftesql

- msmdsrv

- vMSSQL

- MSSQL$

- MSSQL$KAV_CS_ADMIN_KIT

- MSSQL$MICROSOFT

- MSSQL$MICROSOFT##SSEE

- MSSQL$SBSMONITORING

- MSSQL$SHAREPOINT

- MSSQL$VEEAMSQL2012

- MSSQLFDLauncher$SBSMONITORING

- MSSQLServerADHelper100

- MVArmor

- MVarmor64

- MySQL57

- NetBackup BMR MTFTP Service

- PDVFSService

- QBCFMonitorService

- QBFCService

- QBIDPService

- QBVSS

- QLADHLP

- QuickBooks

- RTVscan

- SavRoam

- sophos

- sql

- sqladhlp

- sqlagent

- SQLAgent$KAV_CS_ADMIN_KIT

- SQLAgent$SBSMONITORING

- SQLAgent$SHAREPOINT

- SQLAgent$VEEAMSQL2012

- sqlbrowser

- SQLBrowser

- Sqlservr

- SQLWriter

- stc_raw_agent

- svc$

- tomcat6

- veeam

- VeeamDeploymentService

- VeeamNFSSvc

- VeeamTransportSvc

- vmware

- vmware-converter

- VSNAPVSS

- vss

- WSBExchange

- YooBackup

- YooIT

- zhudongfangyu

O que você deve fazer agora

Abaixo estão algumas maneiras pelas quais podemos ajudá-lo a começar a jornada para reduzir o risco de dados da sua empresa.

Agende uma sessão de demonstração conosco, iremos tirar todas as suas dúvidas e ajudá-lo a ver se a Varonis é adequada para suas necessidades.

Baixe nosso relatório gratuito e conheça os riscos associados à exposição de dados SaaS.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.