A equipe da Varonis realizou um extenso estudo sobre o Darkside, cujos ataques realizados envolveram centenas de empresas em vários países – inclusive no Brasil. O objetivo dos ataques foram o roubo e a criptografia de dados confidenciais, incluindo backups. Conheça as principais táticas, técnicas e procedimentos empregados pelos grupo nos últimos episódios de sua trajetória.

Quem é o grupo Darkside?

O grupo hacker Darkside anunciou seu RaaS (Ransomware-as-a-Service) em agosto de 2020 por meio de um “comunicado à imprensa”. Desde então, o grupo se tornou conhecido por suas operações profissionais e grandes resgates. Integrantes do grupo oferece suporte de chat na web às vítimas, constroem sistemas intrincados de armazenamento de vazamento de dados com redundância e realizam análise financeira das vítimas antes do ataque.

O nome do grupo, Darkside, evoca a imagem de alguém que teria aderido “ao lado das sombras”. Embora não possamos concluir que o grupo é formado por ex-profissionais de segurança de TI, seus ataques revelam um profundo conhecimento da infraestrutura, das tecnologias de segurança e dos pontos fracos de suas vítimas.

Além disso, lideranças ou porta-vozes do Darkside declararam publicamente que preferem não atacar hospitais, escolas, organizações sem fins lucrativos e governos, mas sim grandes organizações que podem pagar grandes resgates.

A engenharia reversa da Varonis revelou que o malware do Darkside verifica as configurações de idioma do dispositivo para garantir que organizações sediadas na Rússia não sejam atacadas. Além disso, representantes do grupo responderam a perguntas em fóruns no idioma russo, e estão recrutando novos integrantes com fluência em russo.

O grupo possui conjuntos de ferramentas Windows e Linux. Assim como o NetWalker e o REvil, o Darkside tem um programa de afiliados que oferece a qualquer pessoa que ajude a espalhar seu malware de 10 a 25% do pagamento.

Anatomia de um ataque

As campanhas de ataque de ransomware do Darkside se destacaram pelo uso de técnicas furtivas, especialmente nos estágios iniciais. O grupo realizou um reconhecimento cuidadoso e tomou medidas para garantir que suas ferramentas e técnicas de ataque escapassem da detecção em dispositivos e terminais monitorados.

Embora seus vetores de entrada iniciais variem, suas técnicas são mais padronizadas uma vez dentro, e seu jogo final é friamente eficiente.

As táticas incluem:

- Realizar o comando e controle por meio da rede TOR

- Evitar nodes onde o EDR está sendo executado

- Deixar ações “mais barulhentas” para o final do ataque

- Customizar código e hosts de conexão para cada vítima

- Usar técnicas de ofuscação, como codificação e carregamento dinâmico de biblioteca

- Utilizar técnicas anti-forenses, como exclusão de arquivos de registro

Durante os estágios posteriores de sua sequência de ataque, os invasores:

- Coletam credenciais armazenadas em arquivos, na memória e em controladores de domínio

- Utilizam compartilhamentos de arquivos para distribuir ferramentas de ataque e armazenar arquivos de arquivos

- Retiram as permissões em compartilhamentos de arquivos para facilitar a coleta

- Excluem backups, incluindo cópias de sombra

- Implantam ransomware personalizado

Acesso inicial: encontrando o elo fraco

O ransomware Darkside ganhou a entrada inicial por meio de links fracos – contas e sistemas exploráveis remotamente.

O grupo usa contas de terceiros comprometidas para acessar a Virtual Desktop Infrastructure (VDI), implementada para facilitar o acesso remoto durante a pandemia. Ao entrar, os invasores exploram os servidores e, em seguida, implantam rapidamente um RDP adicional que preservaria o acesso caso o servidor vulnerável fosse corrigido.

Embora nenhum desses vetores seja novo, eles devem servir como um aviso de que atores sofisticados de ameaças estão facilmente contornando as defesas do perímetro. Esses acontecimentos ilustram a necessidade de autenticação multifator em todas as contas voltadas para a Internet e rápida correção de sistemas voltados para a Internet.

Comando e controle

Os invasores, então, estabelecem um ponto de comando e controle principalmente com um cliente RDP rodando na porta 443 – roteado por meio do TOR.

Depois de instalar um navegador TOR, eles modificaram sua configuração para funcionar como um serviço persistente, redirecionando o tráfego enviado para uma porta local (dinâmica) por meio do TOR via HTTPS pela porta 443, de forma que não pudesse ser distinguido do tráfego normal da web. Essas conexões eram persistentes, de modo que os invasores puderam estabelecer sessões RDP para e através dos hosts comprometidos, facilitando o movimento lateral.

Os hackers usaram Cobalt Strike como um comando secundário e mecanismo de controle. Os ataques possuíam dezenas de stagers customizados que baixaram beacons customizados, que se conectaram a servidores específicos. Os stagers (chamados file.exe) foram implantados remotamente em dispositivos de destino específicos usando WinRM, cada um configurado de forma diferente.

Os invasores geralmente usam apenas poucos servidores C2 por vítima, mas cada servidor é conectado por um agente diferente. Isso indicaria que Darkside opera uma infraestrutura de ataque grande e bem estabelecida.

Os stagers e os executáveis TOR foram armazenados em compartilhamentos de rede para fácil distribuição. Os hackers evitaram instalar backdoors em sistemas monitorados por soluções EDR.

Em seguida, os agentes se conectam ao ambiente de área de trabalho virtual com muitas contas, e às vezes simultaneamente. Cada vez que o agente se conectava, arquivos .lnk eram criados nas pastas pessoais do usuário comprometido. A atividade do arquivo .lnk ajudou a determinar quais contas e ambientes VDI foram comprometidos e quando cada conta foi usada no ataque.

Coleta de credenciais

As ferramentas de ataque também foram executadas em hosts que tinham recursos mínimos de detecção e bloqueio. Ferramentas conhecidas incluem advanced_ip_scanner.exe, psexec, Mimikatz, entre outras.

Após um período de espera, o invasor usou uma ferramenta de reconhecimento do Active Directory (ADRecon.ps1) para coletar informações adicionais sobre usuários, grupos e privilégios, armazenando os resultados em um arquivo chamado DC.txt. Cada uma de suas ferramentas de ataque foi excluída após o uso. O invasor armazenou temporariamente os resultados de reconhecimento e as informações de credencial em um servidor Windows muito ativo. Os nomes de arquivos gravados incluíram Typed_history.zip, Appdata.zip, IE_Passwords.zip, AD_intel e ProcessExplorer.zip.

Além da coleta de credenciais, o invasor extraiu credenciais das pastas de perfil do usuário, incluindo:

Usuários \ <nome do usuário> \ Appdata \ [Roaming \ Local] \ Microsoft [Credentials \ Vault]

Usuários \ <nome do usuário> \ Appdata \ Roaming \ Mozilla \ Firefox \ Profiles

Usuários \ <nome do usuário> \\ Appdata \ Local \ Google \ Chrome

O criminoso usou Invoke-mimikatXz.ps1 para extrair credenciais de servidores não monitorados e as armazenou em um arquivo chamado “dump.txt”. Esta operação foi realizada em um alvo de alto valor com recursos de detecção mínimos.

Uma vez que o criminoso obteve credenciais de administrador de domínio, acessou os controladores de domínio. Em estágios posteriores, eles realizaram o conhecido ataque DCSync, em que o invasor finge ser um controlador de domínio legítimo e utiliza o Directory Replication Service para replicar as informações do AD, obtendo acesso aos dados de senha de todo o domínio, incluindo o KRBTGT HASH.

Coleta de dados e preparo

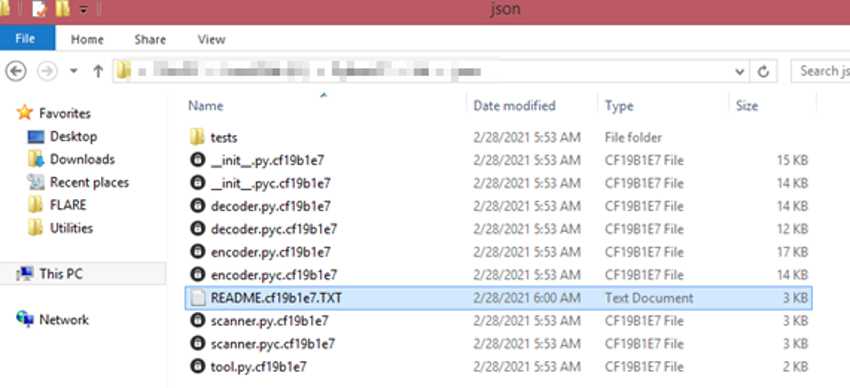

O servidor Windows ativo também serviu como um hub para armazenar dados antes da exfiltração. Os dados foram extraídos de centenas de servidores com uma rotina de lote (dump.bat) localizada em \Desktop \Dump, gravando arquivos no mesmo local, compactando-os em arquivos 7zip com uma convenção de nomenclatura simples, * .7z. [001] – [ 999].

Mesmo com privilégios elevados, o invasor relaxa as permissões nos sistemas de arquivos, abrindo-os para que pudessem acessar os arquivos com qualquer conta de usuário de domínio. O arquivo em lote, os dados de destino e os arquivos foram excluídos pelos invasores horas após a coleta.

Encriptação

O Darkside não implanta ransomware até mapear o ambiente, extrair dados interessantes, obter controle de contas privilegiadas e identificar todos os sistemas de backup, servidores e aplicativos. Houve várias conexões a repositórios de backup primários usando contas de serviços comprometidas pouco antes da criptografia. Ao adiar a fase de criptografia do ataque, eles se colocaram em uma posição para maximizar os danos e os lucros.

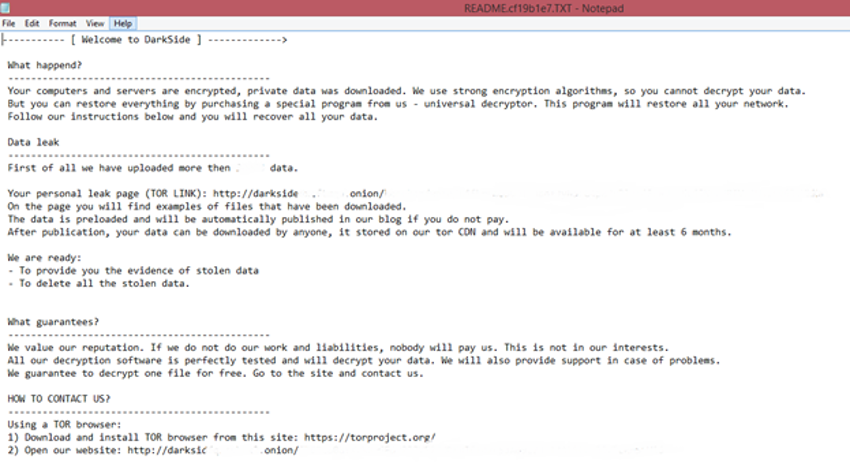

O código do ransomware é entregue por meio de backdoors estabelecidos (TOR-RDP ou Cobalt Strike) e é personalizado para cada vítima. A carga útil inclui o executável, uma extensão exclusiva e um ID de vítima exclusivo que permite que a vítima acesse o site do Darkside e faça o pagamento.

Ao usar extensões e executáveis exclusivos, o ransomware evita facilmente os mecanismos de detecção baseados em assinatura. O Darkside também fornece ransomware personalizado para outros agentes de ameaças (Ransomware como um serviço) e toma parte do lucro em ataques bem-sucedidos.

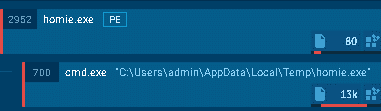

Uma versão do código personalizado foi chamada de “Homie.exe”. Além de ser personalizado, descobrimos que ele também usa técnicas anti-forenses e anti-depuração, como autoinjeção, detecção de máquina virtual e carregamento de biblioteca dinâmica. Ele também exclui cópias de sombra nos dispositivos das vítimas.

Estágio 1 – Auto-injeção

Na execução, o malware se copia para o caminho “C: \ Usuários \ admin \ AppData \ Local \ Temp \” e injeta seu código no processo existente com um comando CMD:

Se o malware encontrar indicações de que está sendo depurado ou executado em uma VM, ele para imediatamente.

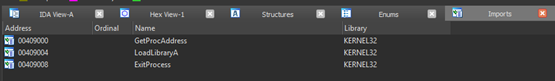

Para evitar a detecção por soluções AV e EDR, o ransomware carrega dinamicamente suas bibliotecas, sem registrá-las em sua seção de importações:

Apenas 3 bibliotecas são importadas, o que indica que os nomes de outras bibliotecas foram resolvidos dinamicamente durante a execução do malware, em vez de serem importados explicitamente.

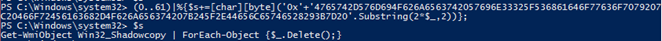

Estágio 2 – Exclusão de cópias-sombra

Usando um comando ofuscado do PowerShell, o malware tenta excluir as cópias de sombra no dispositivo da vítima. O comando ofuscado:

Abaixo, o comando aberto:

Estágio 3 – Criptografia de arquivos

Após a exclusão das cópias de sombra, o malware primeiro fecha processos específicos para evitar arquivos bloqueados que podem atrasar a criptografia e, em seguida, inicia sua rotina de criptografia.

Lista de processos:

- sql

- oráculo

- ocssd

- dbsnmp

- sincronização

- agntsvc

- isqlplussvc

- xfssvccon

- mydesktopservice

- ocautoupds

- encsvc

- Raposa de fogo

- tbirdconfig

- mydesktopqos

- ocomm

- dbeng50

- sqbcoreservice

- excel

- infopata

- msaccess

- mspub

- uma nota

- panorama

- powerpnt

- vapor

- o morcego

- pássaro trovão

- visio

- winword

- wordpad

- bloco de anotações

Durante a criptografia, o malware anexa uma string de 8 caracteres ao final dos nomes dos arquivos criptografados.

O ransomware também evita criptografar arquivos com as seguintes extensões: 386, adv, ani, bat, bin, cab, cmd, com, cpl, cur, deskthemepack, diagcab, diagcfg, diagpkg, dll, drv, exe, hlp, icl, icns, ico, ics, idx, ldf, lnk, mod, mpa, msc, msp, msstyles, msu, nls, nomedia, ocx, prf, ps1, rom, rtp, scr, shs, spl, sys, theme, themepack, wpx, lock, key, hta, msi e pdb.

No final, os invasores deixam instruções de resgate (README…txty) para entrar em contato com o criador do ransomware e realização da descriptografia.

Como se preparar para essas ameaças

Encontre e corrija os links fracos antes que os invasores façam

Qualquer conta voltada para a Internet que não requer MFA é um ataque de força bruta longe de um compromisso. Qualquer servidor voltado para a Internet sem patch é um exploit do dia de pagamento script-kiddie.

Assuma a violação e conserte os links fracos internos

Os atores da ameaça procuram maneiras rápidas de obter credenciais de administrador de domínio. Contas de serviço ou de administrador com SPNs que também têm criptografia fraca ou, pior ainda, contas privilegiadas com requisitos de senha fracos ou sem requisitos são alvos muito fáceis.

Em muitas organizações, os invasores nem mesmo precisam de credenciais elevadas para coletar dados – o funcionário médio tem acesso a muito mais dados do que precisa. Bloqueie os dados confidenciais para que apenas as contas certas tenham acesso e, em seguida, monitore os sistemas de arquivos para acesso incomum e eventos de alteração.

Mais luzes, por favor, especialmente em coisas que importam

Organizações com soluções de monitoramento abrangentes detectam e investigam ataques como esses mais rapidamente. Se você tiver pontos cegos nos armazenamentos de dados principais, no Active Directory, DNS, sistemas de acesso remoto ou em conexões da web, terá dificuldade em determinar quais sistemas foram comprometidos e se dados confidenciais foram roubados.

Se você detectar uma violação, deixe o Active Directory triangular o raio da explosão

Os eventos do Active Directory podem ajudá-lo a identificar rapidamente contas e dispositivos comprometidos. Em vez de se concentrar em um endpoint por vez, uma vez que uma conta ou sistema comprometido tenha sido identificado, consulte o Active Directory em busca de sinais de movimento lateral dessa conta ou contas usadas naquele sistema.

Se você tiver algum motivo para acreditar que foi alvo do Darkside ou de qualquer outro grupo, não hesite em entrar em contato com a resposta a incidentes e ajuda forense em https://www.varonis.com/help.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.