A modelagem de ameaças é o novo padrão para as modernas equipes de segurança cibernética. Prever e testar todas as possíveis permutações dessas ameaças e vulnerabilidades é uma tarefa difícil. As empresas gastam centenas de horas de trabalho para desenvolver uma estratégia de segurança abrangente e a modelagem de ameaças apropriada para testar, verificar e aprimorar a estratégia ao longo do tempo.

O que é modelagem de ameaças?

É um processo proativo de identificação de riscos e ameaças em potencial e, depois, a criação de testes e contramedidas para responder a possíveis ameaças. A modelagem de ameaças é uma disciplina em rápida evolução: você pode criar modelos de ameaças para praticamente qualquer cenário que imaginar.

A modelagem bem-sucedida requer a identificação de ameaças em potencial, a análise de possíveis efeitos dessas ameaças e a determinação da significância, além de exigir uma estratégia de neutralização. As equipes de segurança cibernética encontram novas ameaças constantemente e precisam de adaptar rapidamente ao malware ou ransomware mais recente para proteger a empresa de uma grande violação de dados.

Como funciona a modelagem de ameaças

A modelagem pergunta e responde questões sobre o que você está fazendo para se proteger. Isso exige que se saia do turbilhão diário da segurança de dados e que se imagine o futuro. É importante não apenas criar modelos de ameaças como parte de um plano de implementação de novos sistemas, mas também reservar tempo para criar ou atualizar modelos para sistemas mais antigos.

Além dos integrantes da equipe de segurança, uma equipe de modelagem de ameaças deve ser composta por representantes dos fornecedores de aplicativos, arquitetos administradores e até mesmo de clientes. Faça perguntas para todas essas pessoas, sinalize preocupações, discuta possíveis resoluções e soluções de problemas:

- O que estamos construindo?

Para entender o sistema de modelagem de ameaças é preciso dividir o sistema em partes menores. Por exemplo, que tipo de aplicativo é esse? Tem vários componentes? Quem o aplicativo atende? Ao trabalhar com o sistema, até os menores componentes, você tem uma estrutura decente para continua criando o modelo de ameaças. - O que pode dar errado?

E se um hacker roubar a conta de alguém? E se alguém invadir o banco de dados? E se formos atingidos por um ataque de ransomware. Seja criativo e faça uma pesquisa. O NIST e o SANS têm orientações para criar planos abrangentes de segurança de dados. Se essa pesquisa para formular suas próprias perguntas. Seja meticuloso com os “E se?” e deixe que essas questões impulsionem a modelagem de ameaças. - O que vamos fazer sobre isso?

Com as perguntas “E se?” preparadas, a equipe precisa especificar o impacto desse cenário, como gerenciar o cenário e quais as proteções necessárias para se defender desse cenário - Fizemos um bom trabalho?

A modelagem de ameaças não pode parar, é preciso que o desempenho da modelagem seja analisado e atualizado para que responda à novas ameaças, novas variantes ou novos tipos de ataque que possam surgir.

6 erros de modelagem de ameaças

- Pense como um invasor. Como você não é um invasor, na melhor das hipóteses irá adivinhar o que ele está pensando ou como está se comportando. Certifique-se de abordar conceitos básicos de segurança.

- Não se transforme em um adivinho. Apesar de tentar adivinhar como o invasor pode agir, concentre-se nos riscos reais e gerenciáveis

- Meu modelo de ameaças está completo. Nunca assuma que a equipe pode imaginar todas as possíveis ameaças e não adie a implementação de um novo sistema. Forneça uma avaliação de risco realista e afirme que quando o perfil de risco muda, um novo plano deve ser feito ou atualizado.

- Sem CISSP, sem dados. Reúna uma equipe diversificada, as partes interessadas, os clientes. Ofereça experiência em segurança cibernética à equipe.

- Não se preocupe com esse sistema antigo, não precisamos desenvolver um modelo para isso. Esse é um grande erro, basta lembrar de algumas violações de dados recentes. Crie modelos de ameaças para qualquer sistema.

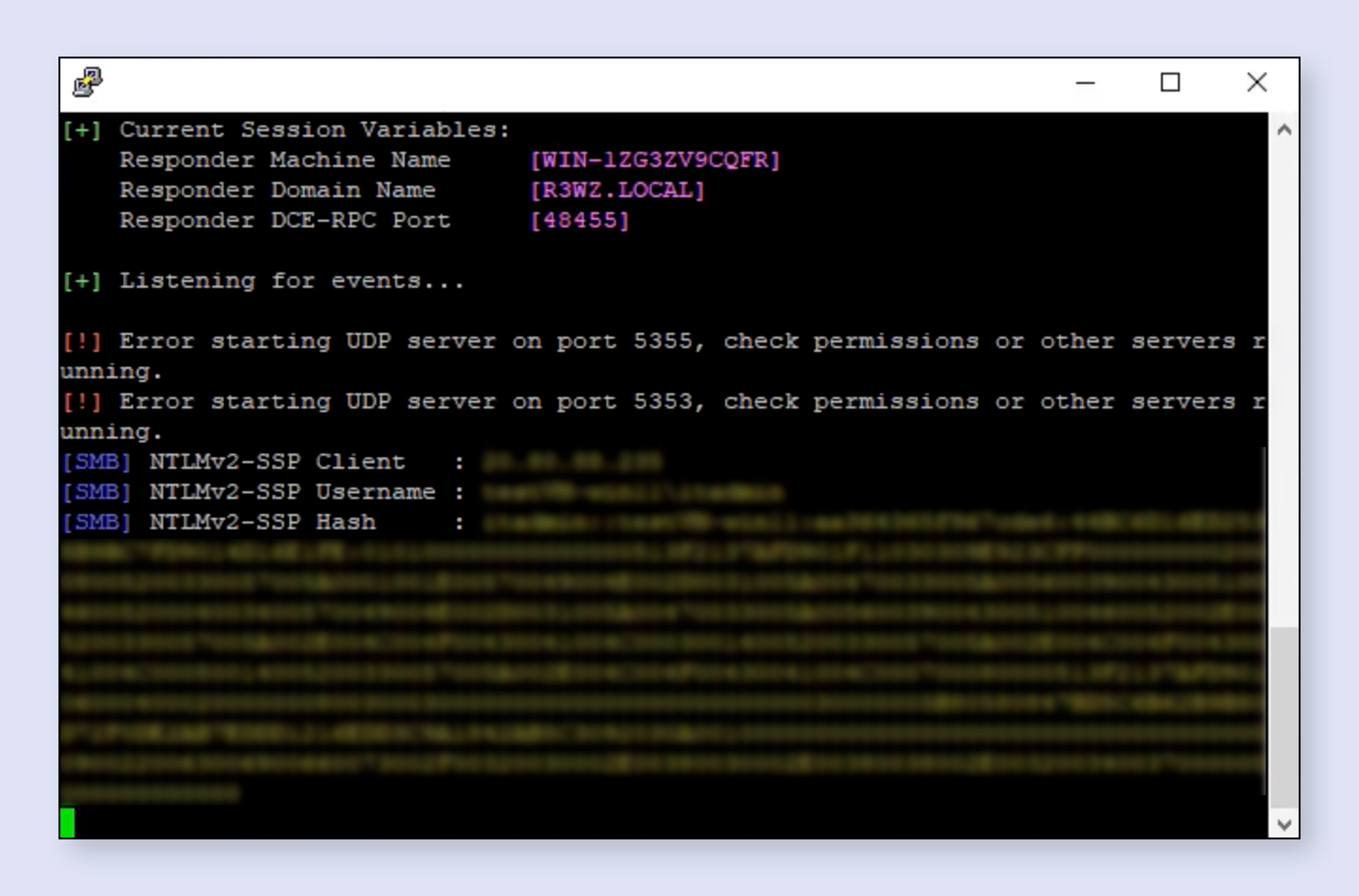

- Não usar o Varonis Threat Models para proteger seus dados. Temos centenas de modelos de ameaça prontos para uso. Os modelos Varonis reduzem o tempo necessário para completar a modelagem de ameaças e fornece modelos pré-configurados. Nossos modelos analisam o comportamento e a atividade em várias plataformas e alerta sobre atividades suspeitas e outros comportamentos que indicam uma possível violação de dados.

Como a Varonis torna a modelagem de ameaças mais fácil?

A Varonis já desenvolveu centenas de modelos para detectar malwares, ataques, vulnerabilidades e comportamento incomum. Nosso laboratório de pesquisas conta com especialistas em segurança e cientistas de dados e desenvolve continuamente novos modelos de ameaças para ajudar a detectar desde a evolução do ransomware ao mais furtivo malware e ataques baseados em perfis comportamentais. Solicite uma demonstração.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.