O Active Directory (AD) é o padrão para serviços de autenticação de domínio corporativo desde seu nascimento, no final de 1999 (no Windows Server 2000). Desde então, vários aprimoramentos e atualizações foram feitos para torna-lo o sistema de autenticação estável e seguro que conhecemos hoje.

Em sua infância, o AD tinha algumas falhas gritantes. Se você tivesse vários controladores de domínio (DC) em seu domínio, eles disputariam sobre qual DC faria as alterações, causando erros. Para acabar com o problema, a Microsoft implementou o “último escritor ganha”, e isso se mostrou tanto como algo bom como ruim, afinal, se houver erro, pode quebrar todas as permissões.

Em seguida, a Microsoft implementou um Modelo de Domínio Único para o AD. Um DC que poderia fazer alterações no domínio, enquanto o restante simplesmente atendia a solicitações de autenticação. No entanto, quando o DC mestre único é desativado, nenhuma alteração pode ser feita no domínio até que ele seja ativado novamente.

Para resolver mais essa falha, a Microsoft separou as responsabilidades de um controlador de domínios em várias funções. Os administradores distribuem essas funções entre vários DCs e, caso um deles esteja desativado, outro pode assumir a tarefa.

A Microsoft chama esse paradigma de Flexible Single Master Operation (FSMO).

Quais são os papéis do FSMO?

A empresa dividiu as responsabilidades de um DC em cinco funções separadas que, quando unidas, formam um sistema AD completo.

As cinco funções do FSMO são:

Mestre de esquema – um por floresta

A função é gerenciar a cópia de leitura-gravação do seu esquema do Active Directory. O esquema do AD define todos os atributos – como o ID do funcionário, número de telefone, endereço de e-mail e nome de logon – que podem ser aplicados a um objeto no banco de dados do AD.

Domain Naming Master – um por floresta

Garante que não seja criado um segundo domínio na mesma floresta, com o mesmo nome de outro já criado. É o mestre dos seus nomes de domínio. Como a criação de novos domínios não é feito com frequência, é provável que esse domínio resida no mesmo controlador de domínio com outro papel.

Mestre de ID Relativo – um por domínio

Atribui blocos de identificadores de segurança (SID) a diferentes DCs que podem ser usados em objetos recém-criados. Cada objeto no AD tem um SID, e os últimos dígitos do SID são a parte relativa. Para impedir que vários objetos tenham o mesmo SID, o Mestre de ID Relativo concede a cada DC o privilégio de atribuir determinados SIDs.

Emulador de controlador de domínio primário (PDC) – um por domínio

É o DC autoritário no domínio. O emulador de PDC responde a solicitações de autenticação, altera senhas e gerencia objetos de diretiva de grupo. É o emulador de PDC que diz a todos que horas são.

Mestre de infraestrutura – um por domínio

Tem a função de traduzir globalmente os identificadores exclusivos (GUID), SIDs e nomes distintos (DN) entre domínios. Se houver vários domínios na floresta, o mestre de infraestrutura é o tradutor que vive entre eles. Se o mestre de infraestrutura não realizar seu trabalho corretamente, você encontrará SIDs no lugar de nomes resolvidos em suas listas de controle de acesso (ACL)

O FSM dá a certeza de que seu domínio será capaz de desempenhar sua função principal de autenticar usuários e permissões sem interrupção (com advertências padrão, como a rede ficando ativa).

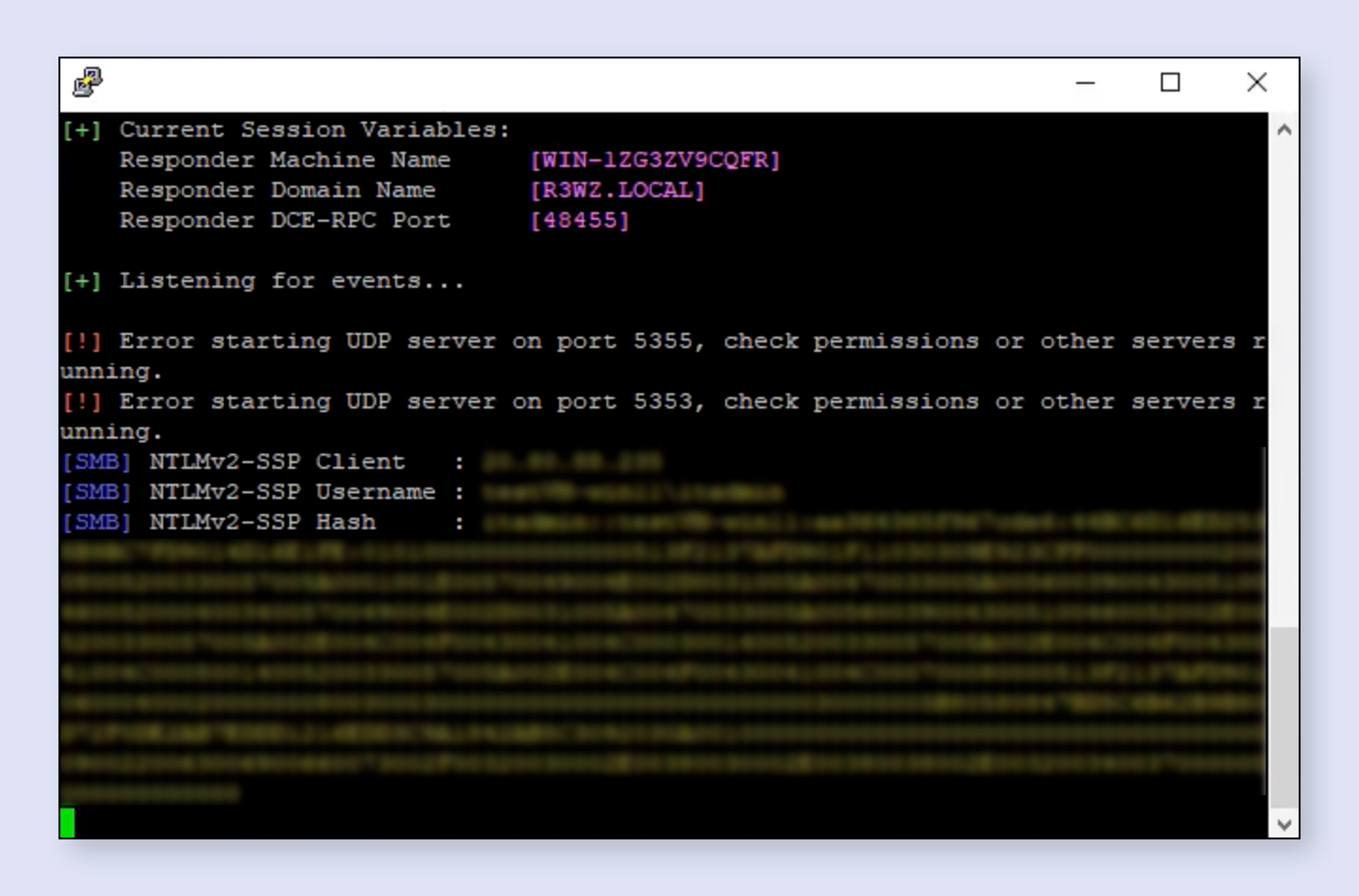

É importante monitorar o AD para evitar ataques de força bruta ou tentativas de alterações de privilégios – dois vetores comuns de ataque para roubo de dados.

Quer ver como fazer isso? Nós podemos te mostrar. Solicite uma demonstração para saber como a Varonis protege o AD contra ameaças internas e externas.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.