A lista crescente de vazamentos de dados de alto nível demonstra que a segurança tradicional focada no perímetro não consegue lidar com os desafios de segurança de dados que enfrentamos em uma era que prioriza a nuvem.

Pouquíssimos dados residem em endpoints, que servem principalmente como gateways para onde os dados críticos realmente residem - em ambientes complexos de nuvem híbrida.

A maioria das empresas usa dezenas de aplicativos de colaboração, como o Microsoft 365, o Google Workspace e o Salesforce, todos com dados essenciais. Acrescente dispositivos NAS híbridos, compartilhamentos de arquivos on-premises, AWS, Azure e GCP, e é fácil ver por que as empresas perderam a visibilidade de onde estão seus dados confidenciais, quem tem acesso a eles e se estão sendo atacados.

Entrar no DSPM

O gerenciamento de postura de segurança de dados (DSPM) oferece visibilidade sobre a localização dos dados confidenciais, quem tem acesso a esses dados, como eles foram usados e qual é a postura de segurança dos dados armazenados ou da aplicação.

Embora DSPM seja um acrônimo novo, descoberta de dados, controle de acesso a dados e monitoramento de dados não são conceitos novos. No entanto, o surgimento do DSPM como uma categoria de produto ajudou a dar a merecida atenção à segurança dos dados em um momento em que a expansão, a complexidade e o risco dos dados estão em alta.

Criamos este guia para ajudar você a entender os diferentes tipos de soluções DSPM, evitar armadilhas comuns e fazer perguntas para garantir a compra de uma solução de segurança de dados que atenda às suas necessidades exclusivas.

Três dicas de avaliação dos CISOs

1. Executar uma prova de conceito (POC).

"Minha regra de ouro ao avaliar qualquer nova tecnologia é validar as afirmações com uma POC. Os fornecedores que se recusam a fazer uma POC devem levantar suspeitas. Tente fazer POCs em sistemas de produção ou sandboxes que imitem a escala do seu ambiente de produção. Para o DSPM, teste os resultados da classificação de dados quanto a falsos positivos."

2. Peça uma amostra de avaliação de risco.

“Peça para ver um relatório de risco anonimizado de um cliente real, não um folheto de marketing. Isso pode ajudar você a entender se o fornecedor oferece o nível de granularidade e profundidade que você deseja. Os relatórios de amostra podem ajudar você a determinar

se uma POC vale a pena".

3. Leia avaliações reais de clientes.

"Tenha cuidado ao julgar os fornecedores com base em prêmios e na imprensa, pois muitos são pagos. Procure análises validadas de DSPM de fontes confiáveis, como Gartner e Forrester. Peça para falar diretamente com clientes de referência. Verifique se eles têm estudos de caso de clientes no site deles. Não é uma boa ideia ser o primeiro grande cliente deles.”

Nem todas as soluções de DSPM são iguais.

Muitos fornecedores estão tentando aproveitar a onda do DSPM. O mercado está cheio de soluções anunciadas como DSPMs que, na verdade, não melhoram sua postura de segurança de dados nem ajudam a impedir vazamentos de dados.

Aqui estão algumas soluções passivas do tipo DSPM a serem observadas:

DSPM somente de descoberta

Os fornecedores com raízes em privacidade e governança de dados estão se disfarçando de DSPMs. Eles não têm o contexto necessário para identificar se os dados confidenciais estão em risco, o que resulta em informações que não podem ser colocadas em prática. Esses produtos medem a postura de segurança dos dados contando os achados de dados confidenciais e não consideram os níveis de exposição, não reparam problemas nem detectam ameaças aos dados. Os DSPMs somente de descoberta são essencialmente catálogos de dados.

DSPM somente IaaS

Muitos fornecedores de DSPM se concentram nas três grandes plataformas de IaaS (AWS, Azure e GCP), mas ignoram outros domínios de dados essenciais, como armazenamento de arquivos na nuvem, compartilhamentos de arquivos on-premises, aplicativos SaaS e e-mail. Embora seja fundamental proteger os bancos de dados e os buckets em ambientes multinuvem, procure um fornecedor de DSPM que abranja todos os domínios de dados para que você possa ter visibilidade unificada e aplicar políticas consistentes de forma geral.

Fornecedores de DSPM sem conhecimento em cibersegurança

Assim como você espera que seu fornecedor de EDR/XDR tenha recursos sólidos de pesquisa e inteligência contra ameaças, seus fornecedores de segurança de dados devem ter equipes de pesquisa focadas em encontrar vulnerabilidades, rastrear agentes de ameaças e desenvolver novos modelos de ameaças.

As cinco principais coisas para procurar em um DSPM

1. Cobertura de todos os domínios e tipos de dados

A maioria das grandes organizações armazena dados críticos em três grandes domínios: arquivo, SaaS e IaaS.

Comprar um DSPM que cobre apenas um único domínio seria como comprar um EDR que só funcionasse para Macs.

Pode ser impossível encontrar um único DSPM que cubra todos os armazenamentos de dados que sua empresa usa. Em vez disso, siga a regra 80/20. Pergunte a si mesmo onde estão seus dados mais críticos e priorize esses armazenamentos de dados.

Cobertura DSPM da Varonis

A Varonis protege os dados corporativos onde eles estiverem.

A Varonis abrange dados estruturados, não estruturados e semiestruturados em todos os três domínios. Nossa plataforma também mapeia e monitora os caminhos de ataque que fornecem acesso aos dados, incluindo serviços de diretório (Active Directory, Okta e Entra ID); tráfego de rede de servidores proxy, VPNs, DNS e firewalls, além de conexões API/OAuth.

Navegue por toda a nossa cobertura.

2. Classificação de dados precisa e dimensionável

A descoberta e a classificação de dados são um elemento fundamental do DSPM. No entanto, muitos projetos de classificação falham porque o mecanismo de varredura não pode processar grandes conjuntos de dados ou eles produzem muitos falsos positivos para serem confiáveis.

Procure um DSPM com clientes que correspondam ao seu tamanho e dimensionamento. Durante a sua POC, certifique-se de que sua classificação possa produzir resultados completos, contextuais e atuais.

-

Sua classificação de dados está completa?

O seu DSPM examina todos os seus dados ou depende excessivamente de amostragem ou varredura "preditiva"?

A amostragem pode ser eficaz para bancos de dados, mas não funciona para grandes armazenamentos de arquivos, como arrays NAS ou armazenamentos de objetos, como S3 e Azure Blob. Ao contrário de um banco de dados, não se pode presumir que, só porque você examinou 2 TB de uma conta S3 e não encontrou nenhum conteúdo confidencial, os outros 500 TB de dados não são confidenciais. -

A sua classificação de dados tem contexto?

Depois de encontrar dados confidenciais, o que acontece a seguir? Os dados estão expostos?

A maioria das organizações se surpreende com o número de arquivos e registros confidenciais que encontram – e a lista será diferente amanhã e no dia seguinte. Se seu DSPM não mapear permissões nem rastrear atividades de acesso, é praticamente impossível agir de acordo com a descoberta.

Estão sendo usados? Quem é o data owner? -

Sua classificação de dados está atualizada?

Seu DSPM escaneia e classifica os dados à medida que são criados e modificados?

Se o seu DSPM não mantiver uma trilha de auditoria em tempo real da atividade de dados, o mecanismo de classificação deverá verificar a data da última modificação de cada objeto para saber se ele deve ser verificado novamente, ou realizar uma nova verificação completa em intervalos específicos (geralmente mensais ou trimestrais).

Classificação de dados líder do setor da Varonis

A classificação de dados da Varonis é completa. Analisamos ambientes de clientes com vários petabytes de ponta a ponta e colocamos a sensibilidade em contexto com permissões e atividades.

Os resultados da classificação da Varonis estão sempre atualizados porque nossa auditoria de atividade detecta arquivos criados ou alterados; não há necessidade de verificar novamente cada arquivo ou a data da última modificação.

Classificação de dados da Varonis

3. Análise profunda além da classificação de dados

O que significa realmente “cobrir” uma plataforma?

Muitos fornecedores de DSPM marcarão a caixa de cobertura para qualquer plataforma à qual possam se conectar, independentemente de fornecerem ou não recursos reais de DSPM. Alguns fornecedores até afirmam que cobrem um repositórios de dados, mas, na realidade, eles simplesmente fornecem um SDK para desenvolvedores, e você precisa criar seu próprio conector.

O DSPM deve ir além de responder se um arquivo ou objeto é confidencial, levando em conta se os dados correm risco de vazamento e respondendo a perguntas como:

- Nossos dados estão sendo usados? Por quem? Há algum padrão de acesso anormal que possa indicar comprometimento?

- Nossos dados confidenciais estão rotulados corretamente para que nossos controles de DLP downstream funcionem?

- Os dados confidenciais estão expostos publicamente? Para todos os funcionários? Para pessoas que não precisam de acesso?

- Nossos dados confidenciais estão armazenados em repositórios não autorizados? Estamos violando algum requisito de residência de dados?

- Qual é a probabilidade de um usuário comprometido exfiltrar dados confidenciais?

- Quais dados estão obsoletos e podem ser arquivados ou excluídos?

Eis um scorecard útil de oito ingredientes essenciais do DSPM e duas perguntas extras que você pode fazer aos fornecedores para entender melhor a profundidade da cobertura que oferecem para cada plataforma:

Faça estas perguntas ao avaliar uma solução de DSPM para sua organização.

Direitos versus permissões efetivas

Uma das perguntas mais importantes sobre segurança de dados é: quem pode acessar dados confidenciais?

Essa pergunta nem sempre é fácil de responder. Na verdade, calcular permissões efetivas reais para um usuário em tempo real pode ser computacionalmente desafiador e vai muito além de simplesmente relatar os direitos de um usuário. Essa tarefa é especialmente difícil para plataformas como o Microsoft 365 e o Salesforce, que têm modelos de permissões extremamente complexos.

Direitos são permissões atribuídas a um usuário, um grupo ou uma entidade. Figurativamente, são as chaves em um chaveiro.

As permissões efetivas representam as permissões de um usuário ou uma entidade para um recurso. Elas levam em conta o efeito cumulativo de todos os direitos e as configurações de controle de acesso, incluindo herança, permissões de desabilitação, associações a grupos, concessões explícitas, acesso global e outros fatores dinâmicos. Figurativamente, elas são as portas que as chaves abrem.

A capacidade do seu DSPM de visualizar permissões efetivas é absolutamente crítica para investigações de vazamentos, auditorias de conformidade e outros casos de uso de segurança de dados. Essa visualização é impossível sem a criação de conectores especializados para cada repositório de dados e aplicativo.

Visibilidade profunda dos dados da Varonis

A Varonis vai a fundo, coletando todos os oito ingredientes da maioria das plataformas que monitoramos.

Temos mais de 150 patentes, muitas das quais relacionadas à combinação de metadados para ajudar a responder a perguntas críticas sobre segurança de dados, como "Quais dados são confidenciais, superexpostos e obsoletos?" ou "Quais dados confidenciais um usuário pode acessar em todo o nosso ambiente?"

A Varonis automatiza a remediação em escala.

Nossa análise exclusiva de metadados também nos permite automatizar a remediação em grande escala. Por exemplo, como sabemos se as permissões estão sendo usadas ou não, podemos revogar facilmente as permissões excessivas com a garantia de que nenhum processo comercial será interrompido.

4. Remediação automatizada

Os CISOs não precisam de outro produto que lhes diga que têm problemas sem oferecer uma maneira automatizada de corrigi-los. Procure uma solução DSPM que vá além da visibilidade e automatize as correções nas plataformas de dados que está monitorando.

Quando um fornecedor diz que oferece remediação automatizada, pergunte:

- Você realiza commit de alterações na plataforma de destino para remediar o risco?

- Você pode simular a alteração antes de fazer o commit?

- Quais são os riscos específicos de dados que você pode remediar automaticamente?

- Você pode automatizar a remediação de forma nativa ou é necessário clicar em um botão ou executar um script interno?

Muitas vezes, os fornecedores alegam que a correção é automatizada, mas simplesmente abrem um tíquete do ServiceNow (geralmente chamado de "descoberta" ou "caso") que será investigado, corrigido e encerrado manualmente por um data owner.

Remediação automatizada da Varonis

A Varonis remedia os riscos de segurança de dados de forma contínua e automática.

Elimine permissões de risco, configurações incorretas, usuários fantasmas, compartilhamento de links e muito mais sem esforço manual. A Varonis oferece políticas de remediação prontas para uso que você pode adaptar à sua organização.

Personalize políticas prontas para ativar ações de remediação automaticamente na Varonis.

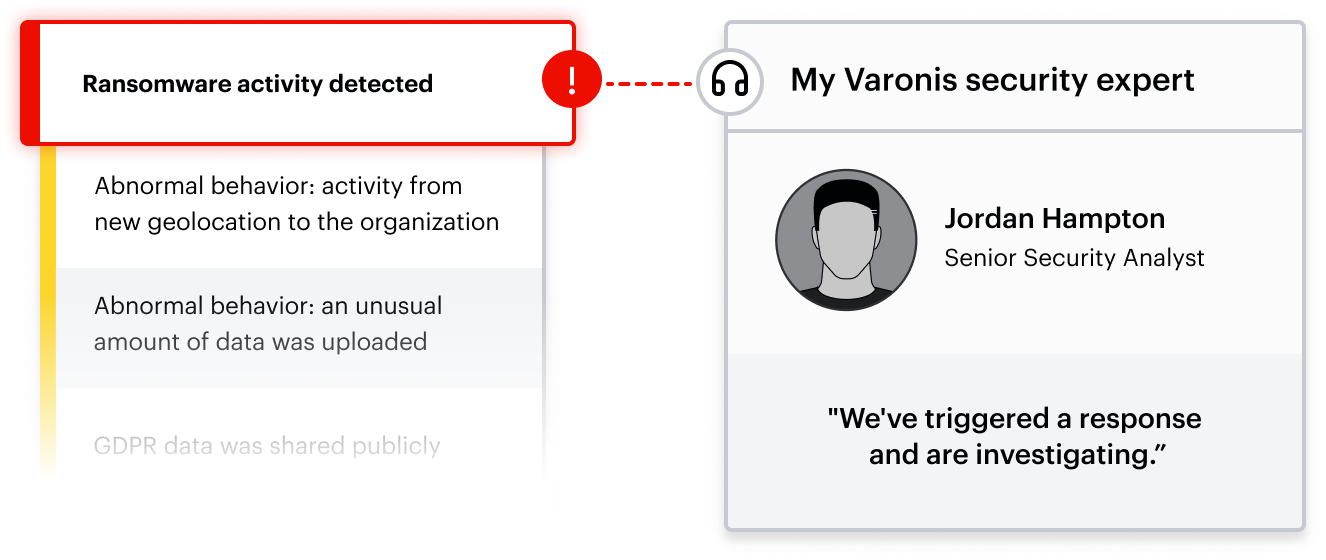

5. Alertas comportamentais em tempo real e resposta a incidentes

Os dados são o alvo de quase todos os ataques cibernéticos e ameaças internas.

Encontrar dados confidenciais e garantir que somente as pessoas certas tenham acesso é essencial para manter uma postura sólida de segurança de dados. No entanto, o DSPM também deve ser capaz de monitorar o acesso aos dados, alertar você sobre comportamentos anormais e interromper as ameaças em tempo real.

Como mencionamos anteriormente, é um sinal de alerta se o seu fornecedor de DSPM não tiver uma função de resposta a incidentes e uma equipe de pesquisa de cibersegurança que publique regularmente pesquisas sobre ameaças centradas em dados.

Procure um fornecedor de DSPM que incorpore detecção e resposta de dados (DDR) e possa fazer o seguinte:

- Registrar todas as ações nos dados, não apenas alertas.

Durante uma investigação, é melhor ter uma trilha de auditoria forense completa e pesquisável dentro do seu DSPM. Você não quer ter que entrar em seu SIEM ou não ter nenhum resultado quando solicitado a ver todas as ações em um conjunto de dados específico. - Avisar você sobre anomalias de comportamento.

Se o seu DSPM tiver apenas alertas baseados em regras estáticas (por exemplo, alerta quando um usuário modifica mais de 100 arquivos em menos de um minuto), você corre o risco de não perceber ataques furtivos e ameaças internas. Encontre um DSPM com recursos de análise de comportamento de usuários e entidades (UEBA) centrados em dados. - Ajudar você a responder a incidentes.

Seu fornecedor de DSPM tem uma equipe que pode ajudar você a investigar um incidente? No mínimo, seus alertas podem ser enviados ao seu SIEM, SOC ou SOAR para que sua própria equipe de resposta a incidentes possa responder a ameaças a dados confidenciais?

UEBA centrada em dados da Varonis

A Varonis monitora a atividade de dados em tempo real, fornecendo uma trilha de auditoria completa e pesquisável de eventos em seus dados na nuvem e on-premises para impedir vazamentos de dados.

Centenas de modelos de ameaças criados por especialistas detectam automaticamente anomalias, alertando sobre atividades incomuns de acesso a arquivos, ações de envio/recebimento de e-mail, alterações de permissões, geo-hopping e muito mais. A Varonis também oferece Gerenciamento de Detecção e Resposta de Dados (MDDR).

Com o MDDR da Varonis, protegemos sua empresa contra vazamentos substanciais de dados com resposta a incidentes 24 horas, monitoramento de alertas e gerenciamento de postura de segurança.

Seus dados. Nossa missão.

Esperamos que este guia ajude você em sua busca por um fornecedor de DSPM que possa gerar os resultados que você está procurando! Se tiver alguma dúvida, não hesite em entrar em contato conosco.

Nosso relatório de risco de dados leva minutos para ser configurado e oferece valor imediato. Em menos de 24 horas, terá uma visão baseada no risco dos dados mais importantes e um caminho assertivo para a segurança desses dados.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.