Esses poucos desafios comuns deixam as organizações vulneráveis a riscos significativos e ameaças cibernéticas. De fato, o custo médio de um vazamento de dados atingiu um recorde histórico de US$ 4,88 milhões em 2024. Esse número espantoso destaca o impacto financeiro das medidas inadequadas de segurança na nuvem. Além das perdas financeiras imediatas, as organizações também enfrentam repercussões de longo prazo, como danos à reputação, perda de confiança dos clientes e possíveis multas regulatórias.

Vamos nos aprofundar nessas questões e explorar como elas impactam as organizações, potencialmente expondo-as a vazamentos de dados e outros incidentes de segurança.

Três problemas comuns da segurança na nuvem

Falta de responsabilização

Um dos maiores desafios na segurança da nuvem é a constante mudança nas organizações. Com mudanças e reorganizações frequentes, é difícil identificar quem é responsável pelo quê.

Imagine que uma reorganização afete 6 mil desenvolvedores. De repente, tarefas críticas de segurança na nuvem ficam pendentes, e ninguém sabe quem deve assumir a responsabilidade. Esse vazio pode resultar em atrasos na resolução de problemas de segurança, aumentando o risco de violações. Sem ter alguém para designar, a responsabilidade se perde, e as medidas de segurança podem ser negligenciadas.

62% dos incidentes de segurança na nuvem têm origem em vulnerabilidades que as equipes de segurança já haviam identificado, mas não conseguiram remediar. Isso frequentemente ocorre porque não está claro quem deve chamar a responsabilidade para si, ou o processo de remediação é muito complexo.

Treinamento inadequado

Outro desafio significativo é a falta de treinamento adequado. O Kubernetes é um divisor de águas para projetos de IA na nuvem, mas nem sempre é bem coberto pelas ferramentas de gerenciamento de postura de segurança na nuvem (CSPM).

Quando as empresas se fundem ou adquirem novas equipes, essas equipes podem não estar atualizadas em relação à segurança da nuvem ou do Kubernetes. O fato de uma pessoa ser especialista em uma plataforma de nuvem não significa que ela é especialista em outra, o que pode deixar lacunas em sua estratégia de segurança. Essa lacuna de habilidades pode resultar em configurações incorretas e vulnerabilidades negligenciadas. O treinamento contínuo e o aprimoramento são essenciais para acompanhar o ritmo evolutivo das tecnologias de nuvem e das práticas de segurança.

Por exemplo, em 2024, uma grande empresa de telecomunicações teve um vazamento de dados significativo devido a um sistema de gerenciamento de identidade e acesso (IAM) mal configurado. A violação expôs os registros de chamadas de quase todos os clientes de telefonia móvel, destacando a importância do treinamento e da configuração adequados.

Visibilidade fragmentada

A visibilidade fragmentada também é um problema significativo. Muitas empresas operam em uma combinação de ambientes multinuvem e de nuvem híbrida, e por isso fica difícil para as equipes de segurança obterem um quadro completo da situação. E fica mais difícil ainda quando diferentes equipes utilizam produtos que não interagem entre si.

Sem visibilidade unificada, é desafiador identificar e responder rapidamente às ameaças. Ferramentas de segurança isoladas podem resultar em políticas de segurança inconsistentes e lacunas na cobertura. Alcançar visibilidade abrangente em todos os ambientes de nuvem é crucial para a detecção e resposta eficazes a ameaças.

Em média, uma organização implementa entre 41 e 60 ferramentas de segurança diferentes de vários fornecedores. Essa diversidade de ferramentas cria desafios para as equipes de operações de segurança, dificultando a correlação e a resposta eficiente às ameaças.

Desenvolver um programa de segurança na nuvem do zero

A construção de um programa sólido de segurança na nuvem envolve enfrentar esses desafios. Não existe uma abordagem única para a segurança na nuvem, mas para aqueles que desejam formar uma base sólida para o programa, apresentamos um plano abaixo que servirá de guia para um início de sucesso.

-

Faça um inventário de aplicativos em nuvem em toda a organização:

Há algumas maneiras de determinar as aplicações sancionadas que a sua equipe utiliza. Uma abordagem direta é sentar-se com a equipa financeira. Eles podem analisar contratos de fornecedores de nuvem, pedidos de compra e outros documentos para identificar as ofertas de SaaS ou IaaS com as quais a sua empresa tem relações formais.

Para identificar aplicações não autorizadas, você precisará adotar uma abordagem diferente, que envolve algum trabalho de detetive com a sua equipe de tráfego de rede. Fazer perguntas como "Quais são os 20 principais destinos do tráfego de rede diário da nossa empresa?" pode revelar tanto o hábito que o João da contabilidade tem de assistir Netflix quanto o repositório público que ele tem no GitHub.

-

Faça uma avaliação de risco:

Depois de identificar as aplicações e os serviços em nuvem que a sua empresa utiliza, a próxima etapa é avaliar o risco geral de trabalhar com esses diversos provedores de nuvem. Seria útil responder à pergunta: "Qual seria o impacto nos negócios de um possível vazamento de dados?"

Classificar cada aplicação em uma escala de alto, médio ou baixo é uma maneira eficaz de determinar a classificação de risco de cada aplicação e identificar quais seriam as mais prejudiciais nas mãos erradas. Por exemplo, Salesforce, uma aplicação de CRM popular, abriga informações confidenciais, dados regulamentados, informações críticas para os negócios e dados de salas de negociação. Ele certamente entraria no grupo do "alto".

Por outro lado, uma aplicação usada para publicar postagens em mídias sociais não é tão crítica quanto uma aplicação que armazena informações de identificação pessoal, como números de CPF ou datas de nascimento. Esses tipos de aplicações podem ser classificados como "médio" ou até mesmo "baixo" impacto.

-

Determine a sua postura de segurança:

Depois de estabelecer um inventário de suas aplicações na nuvem e avaliar o risco geral, você deverá realizar uma revisão da postura de segurança de cada aplicação. Ao trabalhar com o "titular" ou administrador de cada aplicação na empresa, você pode ter uma ideia melhor das configurações de cada aplicação e da força de sua postura de segurança atual.

A partir daí, você pode realizar uma análise mais aprofundada, fazendo a si mesmo perguntas como: "Essa é a postura de segurança que eu quero ter? Eu deveria fazer alterações nessas configurações? Há acesso com permissões excessivas a dados e recursos em nossa empresa?"

-

Automatize, automatize, automatize:

Agora que você já construiu seu inventário, concluiu sua classificação de risco e está tentando determinar o que fazer primeiro ou onde concentrar os esforços de sua equipe, você aprenderá rapidamente a importância de usar a automação. As etapas que você seguiu até agora não são um modelo do tipo "fez, está feito"; seu trabalho será inútil sem monitoramento e atualização frequente.

No entanto, manter constantemente essas aplicações na nuvem exigiria uma equipe inteira para apoiar os esforços de inventário, avaliação de riscos e controle da postura de segurança em suas aplicações SaaS. É por isso que automatizar essas tarefas é fundamental para proteger os dados nessas aplicações na nuvem sem sobrecarregar a sua equipe de segurança.

-

Lembre-se da Conformidade:

Não se esqueça da conformidade. Ao executar as tarefas acima, você obterá um programa sólido de segurança na nuvem que lhe dará uma vantagem quando se trata de auditorias internas e externas. Você poderá demonstrar conformidade com os regulamentos que exigem uma compreensão profunda tanto do inventário dos dados que possui quanto da postura de risco e segurança existente em sua pilha de tecnologia de nuvem.

Ao criar o seu programa de segurança na nuvem do zero, você começará a ver a necessidade de monitoramento e detecção contínuos. Ao adotar a automação, você terá o que precisa para monitorar os riscos de aplicações de terceiros, preparar-se para auditorias de conformidade e antecipar-se aos riscos de segurança na nuvem.

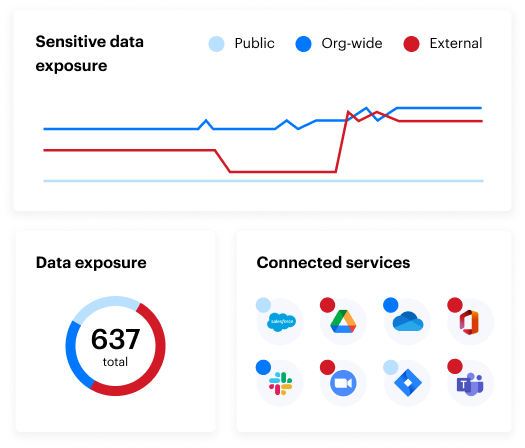

Proteja seus ambientes de nuvem com a Varonis

A segurança na nuvem é complexa, mas com as ferramentas e estratégias certas, você pode superar esses desafios. Saber onde seus dados confidenciais estão, quem pode acessá-los e o que os usuários estão fazendo com eles são questões cruciais que precisam ser respondidas para protegê-los de ataques cibernéticos. A Varonis combina, de maneira exclusiva, esses principais aspectos de segurança em uma solução unificada.

Nossa Plataforma de segurança de dados unificada é instalada em poucos minutos e protege seus dados confidenciais onde quer que estejam, incluindo nuvem, SaaS e data centers. Na Varonis, temos a missão de oferecer resultados de segurança automatizados com uma abordagem completa para a segurança dos dados.

Quer saber quais riscos podem existir no seu ambiente? Receba uma avaliação de risco de dados gratuita. Leva só alguns minutos ser configurada, e oferece valor imediato. Em menos de 24 horas, você terá uma visão clara e baseada no risco dos dados mais importantes e um caminho assertivo para a segurança desses dados.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.