Há uma parte do processo de avaliação que não recebe quase a atenção que devia… e essa é a análise de risco real ou modelo de risco. A análise de risco considera os fatores de risco descobertos durante a fase de identificação como entrada para um modelo que gera medições quantificáveis de risco cibernético. Com os resultados numéricos do modelo de risco, é possível fazer comparações, por exemplo: o perfil de risco é melhor ou pior esse ano que no anterior?

Para fazer uma avaliação completa dos riscos, é preciso procurar fora da organização para revisar o cenário de ameaças externas relevante para o setor ou atuação da empresa: tipos de malware empregados e possíveis atores. Tecnicamente, isso também faz parte da identificação da avaliação: além de inventariar dados e sistemas internos, as ameaças enfrentadas também são analisadas.

Os modelos de ameaças, a propósito, são uma maneira útil de organizar e visualizar um cenário de ameaças.

Agora, temos todos os ingredientes para realizar uma análise de risco real. Informalmente, essa análise informa as chances de uma empresa ser atingida por ataques e, em seguida, calcula o impacto financeiro.

Felizmente, pesquisadores do Instituto Nacional de Padrões e Tecnologia (NIST, na sigla em inglês) têm ótimas ideias sobre avaliações de risco e modelos de risco.

Modelagem de risco: Probabilidade de ocorrência de eventos e nível de impacto

Quando examinamos mais de perto a análise de risco, as frases “probabilidade de ocorrência” e “nível de impacto” inevitavelmente começam a entrar na discussão. Como o pessoal do NIST explica, “o risco é uma função da probabilidade de ocorrência de um evento de ameaça e potencial impacto adverso caso o evento ocorra”.

Um modelo de análise de risco deve minimamente produzir um custo médio de incidente em algum período de tempo. O objetivo é tentar convencê-lo de que há mais informações em suas mãos para atribuir valores numéricos significativos tanto à probabilidade de ocorrência quanto ao nível de impacto. E que se deve fugir da matriz de risco vermelho-amarelo-verde que geralmente aparece quando os departamentos de TI dão um mergulho inicial na modelagem de riscos.

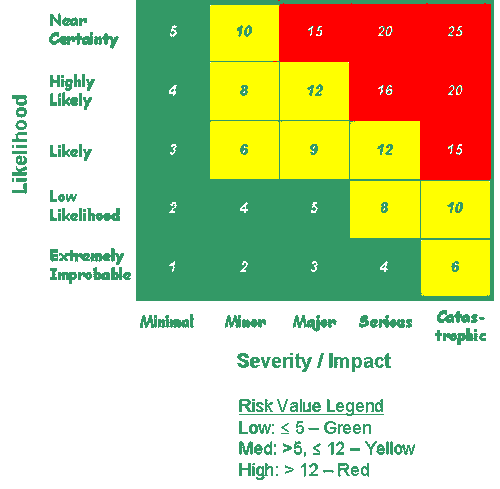

Já viu um desses?

É um gráfico da matriz de risco de um site do governo dos Estados Unidos envolvendo risco de transporte. Os conceitos de risco são universais, matrizes semelhantes são realmente mal utilizadas pelos departamentos de TI.

Um eixo atribui a probabilidade de um incidente numa escala numérica de 1 a 5, sendo 1 extremamente improvável e 5 próximo do certo. E o segundo eixo – no sentido horizontal – atribui uma escala para o nível de impacto. É possível perceber que as células da matriz recebem valores numéricos para o risco total com base na multiplicação dos valores inteiros pela probabilidade do evento pelo impacto.

Francamente, esses gráficos são uma má ideia. Eles dão uma falsa sensação de ter quantificado o risco e eles se mostram pouco convincentes para os executivos da empresa, que não estão interessados em números que não se relacionam com os custos reais.

Sua empresa também pode quantificar o risco

Há um caminho melhor, baseado na análise de risco feira por Doug Hubbard e Richard Seiersan. O principal insight de Hubbard e Seiersan é que é possível começar a atribuir probabilidades reais e impactos de custo a eventos, mesmo que tenha muito pouca informação.

Como é possível quantificar a probabilidade de um ataque e o custo do impacto?

As respostas podem ser encontradas ao entrevistar sua equipe de TI e outros especialistas internos.

Hubbard acredita que até mesmo dados mínimos obtidos a partir de entrevistas e registros disponíveis podem ser usados para fins de modelagem, o que é uma abordagem muito mais poderosa que a matriz vermelho-amarelo-verde.

Os especialistas acreditam em fazer com que a TI atribua um “intervalo de confiança de 90%” às suas respostas. É perfeitamente legítimo perguntar aos administradores do sistema: “Você pode colocar um intervalo de quanto tempo às falhas de serviço ocorreram nos últimos cinco anos?” Revisando dados e anotações, eles podem chegar ao período de inatividade.

Para onde isso está indo?

Em outro post vamos traduzir essas ideias em intervalos de confiança, custos de incidentes e verossimilhança de eventos para modelar, usando uma planilha de Excel, um ataque de ransoware ou DoS para produzir resultados úteis para que CFOs e CEOs possam perceber a importância do assunto.

A Varonis protege sua empresa de dentro para fora. Analisa o comportamento dos usuários e das máquinas que acessam seus dados, envia alertas e reforça o modelo de privilégio mínimo. Fale com nossos especialistas e saiba como podemos te ajudar.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.