- Korrelieren der Datenzugriffe mit Hilfe der Edge-Telemetrie

- Erkennen von verdächtigen VPN-, DNS- und Web-Aktivitäten

- Erkennen und Stoppen von Brute-Force-Angriffen, C2 und Datenexfiltration

Varonis beginnt beim Herzstück – der Überwachung Ihrer Daten – und fächert sich in Richtung der Ränder des Netzwerks auf. Durch eine Korrelation von Ereignissen auf jeder Ebene bieten unsere Bedrohungsmodelle die besten Chancen, APTs und Insider-Bedrohungen zu erkennen und zu bekämpfen.

Edge ist Ihr Frühwarnsystem.

Erkennen Sie in Echtzeit riskante Konfigurationen und frühe Kompromittierungsindikatoren. Unsere Bedrohungsmodelle lernen kontinuierlich Verhaltensweisen, die für Ihr Unternehmen spezifisch sind.

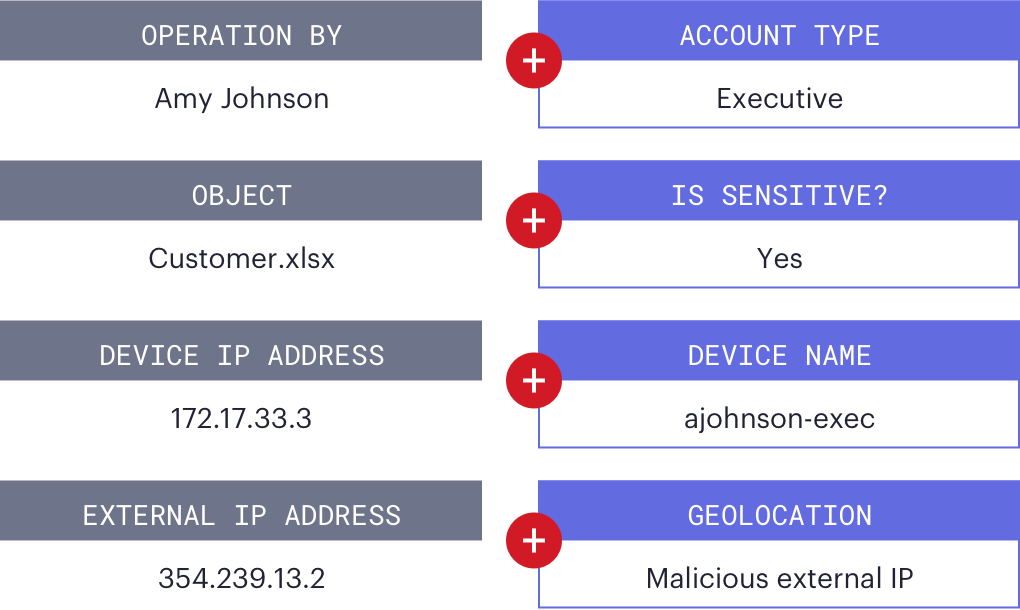

Wir kopieren nicht nur rohe Netzwerkgeräteprotokolle – wir bieten Ihnen bereinigte, menschenlesbare Ereignisse, die mit wertvollen Kontextinformationen wie URL-Reputation, Kontotyp und Sensibilität der Daten angereichert sind.

Verfolgen Sie jeden Vorfall bis zu Ihren Daten zurück.

Filter

Verdächtige Ereignisse am Rande sehen

Isolieren

Den Benutzer oder das Gerät, der/das den größten Schaden verursacht hat, identifizieren

Pivot

Beantworten Sie problemlos die Frage: „Auf welche Daten wurde zugegriffen?“

Filter

Verdächtige Ereignisse am Rande sehen

Isolieren

Den Benutzer oder das Gerät, der/das den größten Schaden verursacht hat, identifizieren

Pivot

Beantworten Sie problemlos die Frage: „Auf welche Daten wurde zugegriffen?“

Varonis Edge war unser Spitzenverteidiger. Edge hat uns direkt zu den Computern mit verdächtigen DNS-Anfragen geführt, diese mit spezifischen Benutzern korreliert und uns die IPs gezeigt, die wir blockieren mussten.

Hauptfunktionen

Keine Endpoint-Agenten

Automatisierte Reaktionen

Laufende Aktualisierungen

Integrierte Bedrohungsinformationen

Ereignis-Normalisierung

SIEM-Integration

Kostenfreies Incident Response- und Forensik-Team.