Ci sono molte ragioni per intraprendere una carriera nella cybersecurity. Tutti i ruoli nel settore della cybersecurity offrono retribuzioni competitive, opportunità di crescita, sicurezza sul lavoro, attività quotidiane entusiasmanti e la possibilità di fare la differenza. I lavori di cybersecurity non includono solo hacking etico: esistono tanti percorsi diversi adatti a tutti i tipi di personalità.

Per aiutarti a scoprire queste opzioni, abbiamo chiesto ad alcuni esperti di cybersecurity di parlare della loro esperienza, del loro background, della loro agenda quotidiana e di illustrare vantaggi e svantaggi dei loro lavori. Alcuni dei ruoli professionali che offriamo sono: Security Engineer, CISO, Security Analyst e sottogruppi di professioni di cybersecurity meno tradizionali, come vendite e diritto informatico.

Prova un corso di formazione gratuito sulla sicurezza per guadagnare crediti CPE e capire ancora meglio le varie attività di cybersecurity che potresti affrontare sul lavoro.

- Materiale visivo sulle opportunità di carriera nella cybersecurity

- Domande e risposte con i professionisti della cybersecurity

- Risorse consigliate

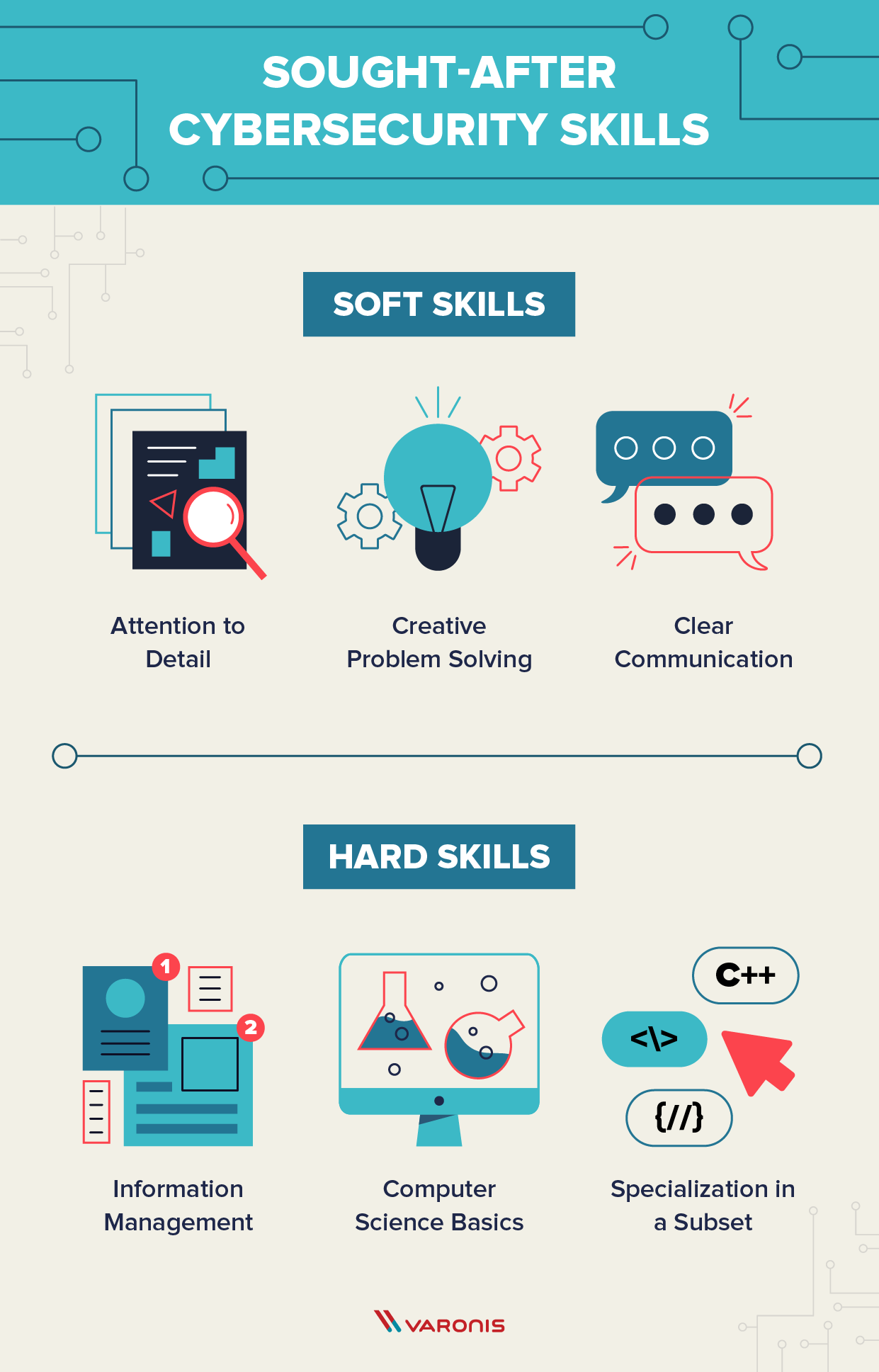

Le migliori competenze che i professionisti consigliano di avere

Le competenze più menzionate dai professionisti della cybersecurity da noi intervistati includono:

Competenze trasversali:

- Ascolto attivo e chiarezza della comunicazione verbale e scritta

- Attenzione ai dettagli

- Umiltà e curiosità di trovare nuove competenze e informazioni

- Creatività e capacità di risolvere i problemi tecnici

- Adattabilità e mentalità di squadra

- Capacità di mantenere la calma in momenti difficili

Competenze specifiche:

- Spiegare argomenti tecnici in inglese semplice

- Fondamenti di informatica

- Scelta di un settore secondario e specializzazione in tale settore

- Conoscenza di almeno un linguaggio di programmazione o script

- Familiarità con gli strumenti/le tecniche di attacco nel framework Mitre Att&ck

- Monitoraggio di interazioni complesse e gestione di elementi di prova multipli

- Gestione delle informazioni e processi decisionali ad alto rischio

A tu per tu con i professionisti della cybersecurity

Come vedi, nelle posizioni elencate qui sotto abbiamo categorizzato e diversificato gli intervistati, ma è importante notare che molti professionisti della sicurezza assumono ruoli diversi e trascendono i confini delle loro mansioni. I dati su retribuzione media nazionale, educazione e crescita lavorativa sono stati estrapolati dal Bureau of Labor Statistics (BLS).

Si ricorda che le retribuzioni elencate non sono quelle iniziali, ma quelle medie statunitensi per una specifica posizione secondo lo studio di BLS Le retribuzioni indicate non rappresentano gli stipendi degli intervistati e non sono fornite da Varonis, bensì hanno uno scopo puramente informativo. La tua retribuzione cambierà a seconda della tua esperienza, della tua posizione e delle diverse responsabilità lavorative.

Fai clic sul menu qui sotto per passare alla carriera che vuoi approfondire:

- Ingegnere della sicurezza

- Proprietario d'azienda e consulente

- Sviluppatore e pentester

- CISO/CISSP

- Security Analyst

- Avvocato di cybersecurity

- Architetto di sicurezza

- Reparto vendite cybersecurity

Scarica una guida visiva riassuntiva dei suggerimenti di seguito:

1. Ingegnere della sicurezza e delle soluzioni

- Istruzione: laurea di primo livello

- Retribuzione media nazionale: 133.115 $ *

- Crescita: 12%

- Competenze chiave: determinazione e tenacia per aiutare a risolvere i problemi

- Pro: risolvere i problemi dei casi aziendali dei clienti

- Contro: mantenere la documentazione per il monitoraggio delle spese

- Consiglio: "Lanciatevi e non pensateci troppo. Sicuramente farete errori, ma concentratevi sugli aspetti positivi e non soffermatevi su quelli negativi".

Charles Feller, Solution Engineer di Varonis

Punti chiave:

- Capacità di comunicare problemi complessi e di costruire rapporti di fiducia.

- Costruzione di un portfolio personale e creazione di un registro di successi e referral.

- Volontà di adattamento e di apprendimento costante.

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro?

R: Lanciati senza pensarci due volte. Farai degli errori, certo, ma prendi gli aspetti positivi e non soffermarti su quelli negativi.

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "La tecnologia e le opportunità di questo ambiente in continua evoluzione mi hanno sempre affascinato. Ho iniziato con un tirocinio formativo, che presto si è trasformato in un lavoro su network e infrastrutture per la consulenza e l'istruzione".

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "La capacità di affrontare costantemente la sfida di imparare a conoscere le tecnologie nuove ed emergenti. Bisogna essere disposti ad adattarsi e ad imparare continuamente".

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "È importante sapere che per risolvere un problema bisogna tentare di tutto, impegnandosi al massimo".—

D: Com'è una tua giornata tipo?

R: "Non esistono giornate tipo. Bisogna essere fluidi, adattabili e pronti a cambiare marcia in base alle necessità dei clienti. Una giornata tipo solitamente è composta da 8-10 ore di customer development, studio delle tecnologie, costruzione dei rapporti e risoluzione dei problemi".

2. Consulente/Titolare dell'attività di cybersecurity

- Istruzione: laurea di primo livello

- Retribuzione media nazionale: 92.600 $ *

- Crescita: 28%

- Competenza chiave: comprensione dei vari mercati aziendali

- Pro: calendario e orari flessibili

- Contro: attività amministrative

- Consiglio: "Concentrati sugli aspetti più importanti dell'attività e aiuta a proteggerli. Ponendo le domande giuste, possiamo capire dove si nascondono le potenziali minacce".

Rob Black, proprietario di Fractional CISO

Punti chiave:

- Chiedi sempre. Per alcuni problemi di cybersecurity apparentemente semplici, non esistono risposte giuste.

- Se ti interessa la cybersecurity, comincia subito! Ascolta podcast sulla cybersecurity, segui su LinkedIn le persone che ci lavorano, acquista un libro sulla cybersecurity.

- Scegli uno strumento di cybersecurity, come Nmap, Wireshark, Nessus, BurpSuite o quello che ti interessa di più, e fai esperienza.

- Consigli sulle certificazioni: "I professionisti della cybersecurity al primo anno di carriera devono ottenere la certificazione SSCP. Dopo cinque anni, la CISSP. Sono entrambe certificazioni ISC2 di altissimo livello".

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro?

R: "Sono le mie esperienze ad avermi plasmato. Non cambierei nulla. Oggi non sarei così come sono senza queste esperienze. Se ti interessa la cybersecurity, inizia subito. Ascolta podcast sulla cybersecurity, segui su LinkedIn le persone che ci lavorano, acquista un libro sull'argomento.

Suggerimento pro: scegli uno strumento di cybersecurity, come Nmap, Wireshark, Nessus, BurpSuite o quello che ti interessa di più, e diventa un esperto. Scrivi un blog sul tuo strumento creando contenuti originali e unici. Candidati per un lavoro di primo livello nella cybersecurity. Ti aspetta una carriera interessante per decenni a venire".

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "Gestisco una piccola impresa di consulenza di cybersecurity, dove creiamo e gestiamo un programma di sicurezza per clienti di medie dimensioni. Sono entrato nel settore dopo essermi unito a RSA Security nel 2007, dove ho lavorato per creare i loro prodotto di autenticazione a più fattori. Dopo aver lasciato RSA, ho lavorato come responsabile in altre compagnie responsabili di varie funzioni di sicurezza.

Dopo aver cambiato un paio di lavori e aver imparato tanto, ho capito che tutte le aziende avevano bisogno delle mie competenze: una persona in grado di prendere le migliori decisioni in materida di cybersecurity per l'organizzazione. Per questo ho fondato Fractional CISO".

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "La tecnologia, e in particolare il suo lato più oscuro, è sempre stata un mio grande interesse. La sicurezza è stata una scelta naturale".

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "Il settore della cybersecurity è appena nato. Il modo migliore per affrontare le incertezze è porre le domande giuste. Per alcuni problemi di cybersecurity apparentemente semplici non esistono risposte corrette, ma ponendo le domande giuste possiamo almeno capire dove si nascondono le potenziali minacce".

D: Com'è una tua giornata tipo?

R: "Sono il proprietario di una piccola impresa, quindi le mie giornate lavorative sono molto lunghe. Tuttavia, ci sono molti impiegati nella cybersecurity con orari di lavoro standard. Ho incontrato tante persone, anche gente molto brava nella cybersecurity, che non voleva lavorare in questo ambito perché gli orari di lavoro sono lunghi, ma non è sempre così. Anche chi si occupa di cybersecurity può avere orari normali.

Non c'è mai un giorno uguale all'altro. Solitamente, incontro molti dei nostri clienti ogni giorno. Magari un giorno lavoriamo alle politiche, quello dopo aggiorniamo le valutazioni di rischio e quello dopo ancora esaminiamo i controlli degli accessi di alcuni dei sistemi chiave. Una delle cose che mi piacciono di più della cybersecurity è proprio la varietà di attività che prevede. Il resto della giornata lo dedico a gestire il team, svolgere attività amministrative e contattare potenziali futuri clienti".

3. Sviluppatore e pentester

- Istruzione: laurea di primo livello

- Retribuzione media nazionale: 105.590 $ *

- Crescita: 21%

- Competenza chiave: umiltà e disponibilità a imparare

- Pro: collaborare in team per risolvere i problemi

- Contro: vedere ignorati i propri suggerimenti

- Consiglio: "Le persone migliori di questo settore hanno un grande rispetto e una grande consapevolezza delle cose che non sanno, ed è questo che distingue i ruoli di primo livello da quelli di leadership".

Bryan Becker, product manager/ricercatore per la sicurezza delle applicazioni DAST, WhiteHat Security

Punti chiave:

- È un settore non molto ampio, quindi il rispetto degli altri ti farà fare molta strada.

- Tutto quello che c'è da sapere è online, bisogna solo trovare il tempo di leggere. Cerca le community di altre persone che stanno imparando.

- Originalità di pensiero, il settore è relativamente recente e molti problemi non hanno ancora una soluzione standardizzata.

- La certificazione OSCP è l'MBA di Harvard per l'hacking, ed è difficilissima da completare ma, nella mia esperienza, è l'unica che veramente fa guadagnare la stima degli altri hacker. Non è necessaria per i lavori di primo livello, ma sicuramente fa colpo sui datori di lavoro.

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro?

R: "Internet è tuo amico. Comincia a cercare i lavori di primo livello. Tutto quello che c'è da sapere è online, bisogna solo trovare il tempo di leggere. Cerca le community di altre persone che stanno imparando.

Stai alla larga da tutto quello che non è al 100% alla luce del sole. Al contrario di quanto si possa pensare, nel 2019 non ti guadagnerai così la credibilità del settore. Se dovessi ricominciare da capo, il consiglio che darei a me stesso è di rendermi conto dell'esistenza di questo ambito lavorativo. Farsi pagare per fare le cose che ti piacciono come hobby è possibile!"

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "Sono uno sviluppatore da sempre, e per quasi tutta la mia carriera ho lavorato con le startup. Questo tipo di background mi offre indubbiamente un vantaggio notevole in questo settore, ma non credo rappresenti un prerequisito".

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "È da tutta la vita che mi interesso di sicurezza informatica, ma solo di recente ho scoperto che esiste un vero settore a riguardo. Ho hackerato il mio primo sistema informatico a scuola, quando avevo 9 anni. Allora non c'erano veri controlli degli accessi sul sistema, quindi sono riuscito a cambiare quello che volevo su tutti i computer. Ovviamente, non era davvero "hacking", ma per essere un bambino di 9 anni mi sono sentito un genio dell'informatica!"

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "Continuare a leggere e rimanere aggiornato, e chiedere sempre più feedback possibile".

D: Quanto dura solitamente una giornata di lavoro? Com'è una tua giornata tipo?

R: "Non ho veramente una giornata tipo, nel mio lavoro attuale da product manager. Durante la settimana incontro vari team per capire bene su cosa stanno lavorando, faccio brainstorming con i team di ricerca e ingegneria per trovare nuove idee, studio i problemi dei clienti per imparare ad affrontarli, e preparo presentazioni PowerPoint che riassumano il tutto e lo presentino a un pubblico più ampio".

4. CISSP/CIO: leadership della cybersecurity

- Istruzione: laurea di primo livello o magistrale

- Retribuzione media nazionale: 142.530 $ *

- Crescita: 6%

- Competenza chiave: oltrepassare i limiti del possibile

- Pro: prendere decisioni importanti per guidare un team

- Contro: attività amministrative ripetitive

- Consiglio: "Nessun percorso teorico, per quanto preciso, può sostituire l'esperienza pratica... La teoria è importante, ma non è l'elemento che fa la differenza fra risultati buoni e eccellenti".

Steve Tcherchian, CISSP di XYPRO

Punti chiave:

- Trova un mentore, ascolta e impara. I migliori leader non vedono l'ora di condividere le loro esperienze, sia quelle positive che quelle negative.

- Non avere paura di farti avanti. Rispetta i processi in atto, ma presentare dubbi costruttivi va bene.

- Adattabilità: solo perché hai avuto un'idea, non significa che qualcuno non possa costruire qualcosa di meglio. Lascia che accada.

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro?

R: "A tutti quelli che desiderano intraprendere questa carriera, suggerirei di trovarsi un mentore: ascoltate e imparate. I migliori leader non vedono l'ora di condividere le loro esperienze, sia quelle positive che quelle negative, e vogliono che voi facciate meglio di quello che hanno fatto loro".

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "Ho lavorato per 3 anni per EarthLink, gestendo il loro reparto di assistenza per la connessione a Internet ad alta velocità. A seguire, ho avviato la mia azienda, ComputerNine, che offre servizi tecnologici e di sicurezza. È stata un'esperienza incredibile! I miei clienti venivano da Stati Uniti, Canada, Australia, Hong Kong, Corea e Costa Rica.

All'età di 22 anni mi è stato suggerito di completare la mia educazione con una laurea, quindi mi sono laureato al Los Angeles Pierce College, per poi passare alla Cal State University Northridge per studiare informatica. Codice, sviluppo e tecnologia sono sempre stati i miei talenti naturali... Ho intravisto una grande opportunità con uno dei miei clienti di lunga data, XYPRO, e ho deciso di assumere un ruolo a tempo pieno. Ho colto tutte le occasioni che mi si sono presentate…"

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "Non so se posso determinare con precisione un momento particolare... Rompere gli schemi predefiniti e superare i limiti è sempre stato un mio interesse. Diciamo che è un bene che questo tratto della mia personalità abbia trovato un suo sfogo nella tecnologia!

Ho iniziato scrivendo "programmi" e "warez" casuali quando ero molto giovane e questo mi ha portato anche a interagire con persone dalla mentalità affine alla mia. L'hacking, la privacy dei dati, l'ingegneria sociale e la sicurezza generale praticamente non esistevano nei primi anni '90, quindi quelli di noi che capivano quelle tematiche e sapevano come funzionava Internet erano davvero in vantaggio".

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "Personalmente, ritengo che nessuna educazione formale o istituzionale mi avrebbe mai potuto dare tanto quanto l'esperienza pratica e le sfide che ho avuto la fortuna di affrontare. Questo, insieme alla possibilità di avere un mentore professionale da cui imparare, mi ha preparato al meglio per avere successo nel mio ruolo attuale".

D: Quanto dura solitamente una giornata di lavoro? Com'è una tua giornata tipo?

R: "Una giornata tipo dura 10-12 ore per garantire una copertura sufficiente dei clienti in tutti i fusi orari.

Sono la definizione di persona mattiniera. Mi sveglio molto presto, intorno alle 4:30, e comincio subito le call con l'Europa o l'Africa. Mi piace affrontare subito i problemi che sono insorti nella notte, per assicurarmi che i miei team abbiano subito a disposizione tutti i feedback di cui hanno bisogno per continuare a lavorare.

Di solito questa cosa va avanti fino alle 7:00, quando mi prendo un po' di tempo per la mia famiglia e preparo mia figlia per fare colazione e andare a scuola. Arrivo in ufficio alle 8:00 per le riunioni e le conference call del mattino. Il pomeriggio invece me lo tengo libero per recuperare il lavoro arretrato, e la sera alle volte capita che abbia altre call con i clienti da Asia e India".

5. Security Analyst

- Istruzione: laurea di primo livello

- Retribuzione media nazionale: 98.350 $ *

- Crescita: 32%

- Competenza chiave: gestione di più elementi di prova e informazioni

- Pro: aiutare le aziende a rinforzare la propria sicurezza

- Contro: gli orari di lavoro dipendono dagli incidenti di cybersecurity

- Un consiglio: "C'è così tanto da imparare e da sapere nell'area della sicurezza, prova ad affrontare un poco alla volta per assimilare al meglio i concetti".

Ian McEntire, Security Analyst di Varonis

Punti chiave:

- Puoi intraprendere anche un percorso poco ortodosso e raggiungere comunque il successo.

- I podcast sono una risorsa utile e conveniente per imparare e rimanere aggiornati.

- Acquisisci familiarità con gli strumenti/le tecniche di attacco nel framework Mitre Att&ck.

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro?

R: "C'è tanto da imparare e da sapere nell'area della sicurezza, prova ad affrontare un poco alla volta per assimilare al meglio i concetti".

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "Mi sono laureato in relazioni internazionali e dopo la laurea ho lavorato come consulente. Non aveva niente a che vedere con la sicurezza. Poi ho sentito parlare di Stuxnet, mi sono interessato e mi sono specializzato in Sicurezza informatica, lavorando come security analyst per il Dipartimento della Difesa, per poi passare al lato fornitore".

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "Senza dubbio, la prima volta che ho sentito parlare di Stuxnet. Sapevo che i criminali informatici sono in grado di rubare le informazioni e commettere reati, ma sapere che hanno la possibilità anche di distruggere fisicamente i sistemi industriali più complessi è qualcosa da farsela letteralmente sotto. In quel momento ho capito che volevo saperne di più".

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "Non riesco a identificare una cosa specifica, ma posso rispondere che la ricerca costante di fonti di informazione è stata molto utile, per me. Sulla sicurezza c'è così tanto da sapere (sia le cose più vecchie da recuperare che quelle più recenti con cui rimanere allineati) che sono sempre alla ricerca di blog, video e podcast per aumentare le mie conoscenze".

D: Com'è una tua giornata tipo?

R: "Lunga. Solitamente, ci sono riunioni in programma dalle 8:00 alle 18:00, ma gli incidenti di sicurezza possono capitare in qualsiasi momento, quindi siamo costretti ad essere molto flessibili".

Una giornata tipo può prendere mille direzioni diverse. Facciamo qualche indagine, simuliamo qualche aggressione alla sicurezza con i potenziali clienti e poi illustriamo il nostro processo DLS OPS per assicurarci che la loro installazione di DatAlert funzioni come previsto".

6. Professionista legale della cybersecurity

- Istruzione: dottorato o laurea magistrale

- Retribuzione media nazionale: 120.910 $ *

- Crescita: 6%

- Competenza chiave: comprensione scritta per analizzare le leggi informatiche e creare nuove politiche

- Pro: figura professionale estremamente ricercata e necessaria per le aziende

- Contro: tante pratiche amministrative da svolgere

- Consiglio: "Mettiti in gioco, sviluppa le tue competenze e fai sapere agli altri che le hai".

Anne P. Mitchell, avvocatessa, CEO di Institute for Social Internet Public Policy (ISIPP)

Punti chiave:

- La specializzazione legale nell'ambito della conformità è in continua crescita, e rappresenta un settore di cui tutte le aziende hanno bisogno.

- La capacità di spiegare in termini semplici problemi tecnologici e di sicurezza a un pubblico non tecnico.

- La capacità di comprendere il testo è importante per analizzare le leggi informatiche e creare politiche di cybersecurity conformi.

- Prendi in considerazione l'opportunità di acquisire una certificazione o di seguire corsi sulla conformità e la legislazione informatica anche se non ti interessa il lavoro di avvocato.

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro?

R: Anche se non sembrerebbe un percorso lineare per una professione legata alla cybersecurity, studia legge! C'è un'enorme carenza di personale con background ibrido informatico e legale. Questo è uno dei motivi per cui sono uno dei pochissimi consulenti di conformità con il GDPR degli Stati Uniti. Il GDPR è una legge di oltre 100 pagine, tanto densa di concetti da far girare la testa, eppure tutte le aziende devono rispettarla.

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "Mi sono laureata alla Stanford Law School nel 1992. Nel 1998 ho chiuso il mio studio e sono diventata legale interno per MAPS, la prima organizzazione anti spam. Da MAPS sono passata come CEO a un'altra startup sempre nell'ambito dell'anti spam.

Quando ho lasciato anche quella startup, ho fondato l'istituto dove lavoro ancora oggi. Oltre a tutto questo, ho svolto il lavoro di docente di legge presso la Lincoln Law School di San Jose fino a quando non ho lasciato la California. Di recente, la Lincoln mi ha assunto di nuovo come Rettore dei programmi di Cybersecurity e Cyberlaw".

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "Se devo dire la verità, è stato il lavoro a venire da me. A un certo punto ho capito di essere una delle poche persone [ad avere conoscenze e competenze legali in materia di cybersecurity]. Era il 2003, ed è stato allora che ho fondato l'istituto".

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "Essere disposta a mettermi in gioco, sviluppare le mie competenze e far sapere agli altri di averle".

D: Com'è una tua giornata tipo?

R: "Di solito sono giornate da 8 ore, ma dipende dall'aspetto del mio lavoro sul quale mi sto concentrando. A volte riesamino le informative sulla privacy, i termini e le condizioni, licenze o contratti per le aziende tecnologiche online.

Altre volte magari devo contattare i miei colleghi dei grandi provider di servizi internet per scoprire perché una certa organizzazione è stata bloccata, oppure presto consulenza alle aziende sulla conformità al GDPR".

7. Architetto di sicurezza

- Istruzione: laurea di primo livello

- Retribuzione media nazionale: 109.020 $ *

- Competenza chiave: creatività nel problem solving

- Pro: scoprire nuove tecniche e nuovi metodi

- Contro: la frustrazione di lavorare con la dirigenza delle organizzazioni più grandi

- Consiglio: studia il comportamento umano. La cybersecurity non è solo una questione di tecnologia, ma coinvolge anche i processi e le persone che vi stanno dietro.

Jon Rasiko, CEO di DeepCode.ca

Punti chiave:

- Comprendere il comportamento umano. La cybersecurity non è solo una questione di tecnologia, ma coinvolge anche i processi e le persone che vi stanno dietro.

- "Amo gli aspetti tecnici del mio mestiere, amo imparare come funzionano le cose, trovare i difetti e scoprire nuovi modi per far fare quello che voglio agli oggetti del mio lavoro".

- Partecipa alle competizioni CTF (Capture-the-flags) e alle sfide virtuali, che non solo ti aiuteranno a sviluppare competenze tecniche, ma alleneranno le capacità creative e di risoluzione degli enigmi, che sono ancora più importanti di gran parte delle certificazioni.

- Nessun problema di cybersecurity si presenta già con le informazioni necessarie per risolverlo. Bisogna sapere dove cercare, cosa cercare e capire come unire tutti i pezzi per trovare la propria soluzione.

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro?

R: "Non mi sono mai pentito di aver scelto la cybersecurity. È un ambito lavorativo dinamico, con una comunità internazionale di professionisti estremamente creativa e unita da un semplice obiettivo: garantire che la tecnologia e le informazioni vengano usate a fin di bene, che sia tramite coding, hardware o politiche".

La sceglierei di nuovo e con ancor più concentrazione e determinazione, ma anche prendendomi più tempo per la mia salute. Competenze e testa devono essere sempre al massimo, perché i tuoi avversari lo saranno sempre".

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "Ho iniziato a studiare informatica da solo quando ero al liceo, dopo che mia nonna mi aveva comprato un computer 286 con una memoria enorme, tipo 1M. Dopo le superiori mi sono laureato in programmazione, ma poi ho deciso di proseguire gli studi in Informatica all'università.

Ho lavorato per qualche tempo come programmatore, poi sono entrato nell'esercito come ufficiale delle comunicazioni ricoprendo diversi ruoli, dall'amministrazione di rete alla pianificazione, dall'intelligence informatica alla valutazione delle vulnerabilità dei sistemi di armamento.

Durante il mio periodo nell'esercito mi sono laureato in Ingegneria informatica e ho ottenuto qualche certificazione, ma ho anche maturato esperienze molto utili e ho imparato competenze trasversali impagabili. Poi ho deciso di avviare un'azienda mia per concentrarmi sulle sfide tecniche e esplorare i problemi di sicurezza, come l'adversarial machine learning e la programmazione quantistica".

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "La prima volta che ho guardato Wargames - Giochi di guerra (1983) sono rimasto affascinato dai computer e da ciò che permettevano di fare. Ho sempre voluto imparare a conoscere queste macchine incredibili, ma a casa avevo solo una calcolatrice e un videoregistratore. Quando ho rotto entrambi, i miei genitori hanno fatto un investimento enorme e mi hanno regalato il mio primo computer. La scelta migliore di sempre".

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "Ho imparato a usare MS-DOS, lo scripting batch e Basic. Quando ho iniziato a connettermi a BBSes e, più tardi, al web, sono diventato completamente dipendente dall'informatica: ho scoperto come funzionavano i virus informatici e il sistema telefonico pubblico, quello che una volta si chiamava phreaking. Poi ho iniziato a leggere 2600 e Phrack, e sono rimasto affascinato non solo dalla tecnologia ma anche dalle persone che si erano inventate tutte quelle tecniche. Lì ho capito di voler far parte di questa comunità. Da allora, non ho mai più avuto dubbi su cosa volessi fare nella vita".

D: Com'è una tua giornata tipo?

R: "Decido io quanto dura, perché sono freelance. Detto questo, quello che faccio mi piace veramente tanto, quindi non è raro che trascorra dalle 12 alle 15 ore al giorno su un progetto, ad allenarmi per qualche CTF, a creare strumenti che mi aiutino ad essere più efficiente o a migliorare la mia infrastruttura configurando un nuovo servizio o migliorando la sicurezza della mia rete.

Ogni tanto mi prendo un pomeriggio per provare qualcosa di completamente nuovo. Di solito scelgo un video a caso di un istituto accademico, un'azienda di tecnologia o un ricercatore per allargare un po' i confini della mia comfort zone".

8. Sales engineers di cybersecurity

- Istruzione: laurea di primo livello

- Crescita: 6%

- Retribuzione media nazionale: 101.420 $ *

- Competenze chiave: ascolto attivo e comunicazione

- Pro: lavorare con una grande varietà di settori

- Contro: rifiuto e resistenza da parte dei clienti

- Consiglio: "Comincia subito, è un percorso che richiede impegno e non ci sono scorciatoie".

Chris Hoesly, Sales Engineering Manager di Varonis e Paul Browning, Sales Engineering Team Lead di Varonis

Punti chiave:

- Ottieni la massima visibilità possibile nel maggior numero di settori e inizia il prima possibile.

- Hai l'opportunità di lavorare faccia a faccia con i clienti, per imparare e risolvere le loro difficoltà e discutere dei piani futuri.

- Sviluppa relazioni con un approccio di ascolto attivo, smettendo di parlare e iniziando ad ascoltare davvero.

- Preparati ad adattarti alle situazioni: non tutte le aziende seguiranno i tuoi consigli, e i tuoi suggerimenti dovranno adattarsi nel tempo man mano che saranno disponibili nuovi dati.

D: Qual è il consiglio che daresti a una persona interessata a fare il tuo stesso lavoro? Cosa faresti diversamente e cosa faresti allo stesso modo?

R: "Ottieni la massima visibilità possibile nel maggior numero di settori e inizia il prima possibile." – Hoesly

"Mi piace pensare alla cybersecurity come al lavoro di un personal trainer.

Tutti vogliono essere in forma, ma la maggior parte delle persone fa fatica ad applicare per molto tempo le basi, come l'alimentazione, il riposo e l'esercizio fisico, per raggiungere l'obiettivo. È un percorso che richiede impegno e non ci sono scorciatoie.

Una volta capito questo, è possibile superare le frustrazioni che caratterizzano questo ruolo a tutti i livelli. Non tutte le aziende seguiranno i tuoi consigli, i tuoi suggerimenti dovranno adattarsi nel tempo man mano che saranno disponibili nuovi dati e, comunque, tutti sono convinti che i tuoi servizi costino troppo". – Browning

D: Descrivi brevemente il percorso che ti ha portato dove sei oggi.

R: "Il mio percorso è sicuramente insolito. Al college ho studiato inglese come materia di indirizzo e biologia come secondaria e mi sono laureato nel 2008. Ho trovato lavoro come analista help desk presso un'azienda Fortune 500 e ho iniziato a ricoprire diversi ruoli di sempre maggiore responsabilità nell'integrazione e nella gestione dei progetti prima di entrare a far parte di due organizzazioni molto più piccole, dove ho acquisito competenze di ingegneria e gestione del software. Sono entrato in Varonis nel 2015 e da allora mi sono evoluto con il nostro approccio aziendale alla cybersecurity." Hoesly

"Ho cominciato il mio percorso lavorando in due rami diversi dell'esercito, per proseguire con studi autonomi, certificazioni, la laurea, i gruppi di networking, le discussioni della community (ISSA, ISACA ecc.) e altro ancora". – Browning

D: C'è stato un momento particolare che ti ha fatto decidere di intraprendere questa strada professionale?

R: "Sicurezza e vendite erano aree che ho sempre avuto sott'occhio nei vari ruoli che ho ricoperto all'interno delle aziende per cui ho lavorato, ma non sono mai state la mia specializzazione finché non mi si è presentata l'opportunità di Varonis". – Hoesly

"Il senso di servire gli altri, di essere utile è stato il motivo per cui ho iniziato. Non voglio che imprese, economie e, in definitiva, le persone soffrano perché non vengono adottate le giuste misure di sicurezza". – Browning

D: Di tutte le cose che hai fatto per prepararti a questo lavoro, qual è stata quella più utile?

R: "L'ascolto attivo nel mio primissimo ruolo ha plasmato gran parte del mio successo. Di solito quando qualcuno chiamava per un problema semplice la telefonata si trasformava in una comunicazione di ore. Un ottimo modo per sviluppare i rapporti è adottare un approccio di ascolto attivo, che permetta di smettere di parlare, ascoltare davvero (non nel senso che aspetti il tuo turno per dire la tua) e capire l'altro. Da allora ho lavorato per perfezionare questa mia competenza". – Hoesly

"Crescere in una famiglia in cui la pigrizia era malvista e servire nei Marines mi ha preparato per quasi tutte le esperienze che ho fatto nella vita". – Browning

D: Com'è una tua giornata tipo?

R: "Innanzitutto, pulisco e assegno la priorità ai messaggi di posta elettronica e ai sistemi di monitoraggio interni. Quindi, la maggior parte della mia giornata prevede riunioni con i clienti, riunioni di pianificazione interna, test/formazione, chiamate in team, ecc. Alla fine della giornata, rivedo la mia agenda e pianifico il giorno e la settimana successiva." Hoesly

"La mia giornata tipo prevede parecchio multi-tasking per soddisfare le esigenze dei tecnici di vendita con i miei clienti potenziali ed esistenti e la pianificazione aziendale come attività principale. Inoltre, devo affrontare problemi che potrebbero riguardare me o il mio team, comunicare per mantenere tutti in sintonia; documentare il più possibile per il follow-up, passaggi successivi, ecc." Browning

Le certificazioni e le risorse più consigliate

Anche se molti degli intervistati hanno dichiarato che le certificazioni di IT e sicurezza non sono un requisito fondamentale, quelle più consigliate dai professionisti della cybersecurity sono:

- Risorse: podcast, blog, newsletter, gruppi online, CTF, competizioni e sfide online.

- Per iniziare: Security+ CompTIA

- Generali: Certified Information Systems Security Professional (CISSP)

- Per chi vuole approfondire il rischio: Certified in Risk and Information Systems Control (CRISC)

- Per chi vuole approfondire la conformità: master in diritto informatico e legge sulla privacy dei dati

- Pentesting avanzato: Offensive Security Certified Professional (OSCP)

Come si può vedere, chi è interessato a lavorare nella cybersecurity può scegliere tra tantissime strade da percorrere in altrettanti tipi di attività. Questo vuol dire anche che non è obbligatorio intraprendere i percorsi più comuni: esistono tanti modi per arrivare dove si vuole.

Pensi di avere la preparazione adeguata per affrontare nuove sfide in una delle migliori aziende di cybersecurity? Dai un'occhiata alle nostre opportunità di carriera nell'IT e nella cybersecurity per vedere se ne trovi qualcuna di tuo interesse.

Le retribuzioni indicate non rappresentano gli stipendi degli intervistati e non sono state stimate da Varonis. I dati sulle retribuzioni sono stati ottenuti dal Bureau of Labor Statistics (BLS) e sono a scopo puramente informativo.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.