Cosa hanno in comune squadre di basket, enti governativi e case automobilistiche?

Hanno tutti subito violazioni e le loro informazioni riservate, proprietarie o private sono state sottratte ed esposte da minacce interne. In ogni caso, le motivazioni e i metodi erano diversi, ma il rischio è rimasto invariato: i collaboratori interni hanno accesso a troppi dati con troppo pochi controlli.

Le organizzazioni continuano ad avere difficoltà nel contrastare le minacce interne perché, a differenza degli esterni, i collaboratori interni possono navigare tra i dati sensibili senza essere rilevati e in genere senza generare sospetti.

Tuttavia, la cybersecurity non è il primo settore ad affrontare le minacce interne. Lo spionaggio da tempo è abituato a fronteggiare e a difendersi da minacce interne, adottando i principi della "Triade della CIA", riservatezza, integrità e disponibilità.

La risposta di Varonis alla cybersecurity moderna al rischio di minacce interne è la triade della sicurezza dei dati: "sensibilità, accesso e attività". Utilizzando queste tre dimensioni di sicurezza dei dati, è possibile ridurre il rischio e l'impatto di un attacco interno.

- Sensibilità: comprendendo dove risiedono i tuoi dati sensibili, puoi collocare controlli per impedire l'accesso o l'esfiltrazione non autorizzati. Classificazione ed etichettatura automatizzata consentono di partire da un inventario di dati sensibili, classificarli e applicare i controlli appropriati per proteggerli. La sensibilità determina chi, cosa e come accedere agli elementi e quali attività sono consentite.

- Accesso: l'accesso eccessivo è il punto cruciale da affrontare per contrastare la minaccia interna. Il lavoro delle aziende oggi si basa sulla collaborazione e sulla condivisione e spesso la produttività e la disponibilità dei dati prevalgono sulla sicurezza. Sapere esattamente chi può accedere ai dati e limitarne l'accesso senza incidere sulla produttività è fondamentale per mitigare i rischi.

- Attività: le organizzazioni devono essere in grado di vedere quali azioni vengono intraprese con i dati, rilevare e rispondere a comportamenti insoliti ed eliminare in modo sicuro l'accesso eccessivo senza incidere sulla continuità aziendale.

Combinando questi tre pilastri della valutazione della sicurezza dei dati, è possibile ridurre in modo efficace il rischio e l'impatto di un attacco interno.

Esaminiamo le dimensioni in modo più dettagliato e vediamo come Varonis può essere utile in ciascuna di esse.

{% module_block module "" %}{% module_attribute "" is_json="true" %}"{% raw %}"div""{% endraw %}{% end_module_attribute %}{% module_attribute "child_css" is_json="true" %}{}{% end_module_attribute %}{% module_attribute "css" is_json="true" %}{}{% end_module_attribute %}{% module_attribute "definition_id" is_json="true" %}null{% end_module_attribute %}{% module_attribute "label" is_json="true" %}null{% end_module_attribute %}{% module_attribute "smart_objects" is_json="true" %}null{% end_module_attribute %}{% module_attribute "smart_type" is_json="true" %}"NOT_SMART"{% end_module_attribute %}{% module_attribute "tag" is_json="true" %}"module"{% end_module_attribute %}{% module_attribute "type" is_json="true" %}"module"{% end_module_attribute %}{% end_module_block %}Sensibilità: individuazione, classificazione e controlli

I collaboratori interni avranno sempre accesso ai dati aziendali, ma non tutti i dati sono sensibili o preziosi nella stessa misura. La prevenzione del rischio interno inizia dalla comprensione dei dati sensibili o regolamentati e di quali potrebbero richiedere controlli supplementari.

Le policy integrate di Varonis rilevano automaticamente le informazioni di identificazione personale (PII), i dati delle carte di pagamento (PCI), le informazioni sanitarie protette (PHI), i segreti e altro ancora su app e infrastrutture cloud, le condivisioni di file on-prem e i dispositivi NAS ibridi. Fornendo una vasta libreria di regole preconfigurate e facilmente personalizzabili, Varonis aiuta le organizzazioni a individuare rapidamente dati sensibili o regolamentati, proprietà intellettuale o altri dati specifici dell'organizzazione.

Per applicare ulteriori controlli come la crittografia, Varonis può etichettare i file. Utilizzando i nostri risultati di classificazione, possiamo individuare e correggere i file classificati erroneamente dagli utenti finali o non etichettati affatto. Etichettare correttamente i dati rende più difficile per gli addetti ai lavori esfiltrare dati sensibili.

Usa i risultati di classificazione di Varonis per individuare e correggere i file erroneamente classificati dagli utenti finali o non etichettati affatto. Applica facilmente le policy di protezione dei dati, come la crittografia, con le etichette.

Varonis non individua solo dove risiedono i tuoi dati sensibili, ma mostra anche dove sono concentrati ed esposti, in modo che tu possa attribuire priorità agli aspetti su cui concentrarti per ridurre l'esposizione dei dati.

Accesso: normalizzazione, automazione dei privilegi minimi e dati obsoleti

Il secondo pilastro della triade della sicurezza dei dati per il controllo del rischio interno è l’accesso. Controlla l'accesso ai dati e terrai sotto controllo il rischio causato da una minaccia interna. Varonis la definisce riduzione della portata dei danni.

Questo può rivelarsi un compito difficile quando, fin dal primo giorno, un dipendente medio ha accesso a oltre 17 milioni di file e cartelle, mentre un'azienda media ha più di 40 milioni di autorizzazioni uniche per le applicazioni SaaS. Considerando la velocità con cui i dati vengono creati e condivisi e il grande numero di strutture di autorizzazione diverse che variano tra le app, un esercito di amministratori impiegherebbe anni e anni per comprendere e correggere tali privilegi.

Oltre alle autorizzazioni, le app SaaS presentano innumerevoli configurazioni che, se impostate in modo inadeguato, potrebbero consentire l'accesso ai dati non solo a troppi dipendenti interni, ma anche potenzialmente a utenti esterni o addirittura ad account personali.

L'organizzazione media ha in atto decine di milioni di autorizzazioni uniche che espongono dati critici a troppe persone, all'intera organizzazione o addirittura a Internet.

Varonis offre una visione in tempo reale della postura di sicurezza dei dati combinando la sensibilità, l'accesso e l'attività dei file. Dai link condivisi ai gruppi di autorizzazioni nidificati, alla gestione di errori di configurazione fino ai dati obsoleti, valutiamo le autorizzazioni efficaci e attribuiamo priorità alla remediation in base al rischio.

Per limitare efficacemente le minacce interne, le organizzazioni devono non solo essere in grado di individuare il rischio, ma anche porvi rimedio.

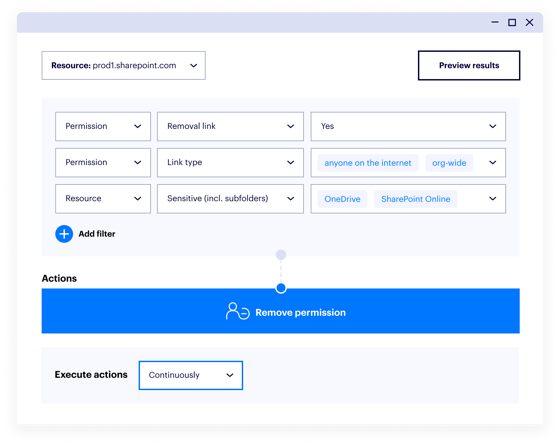

Varonis è dotato di politiche di remediation già pronte personalizzabili per la tua organizzazione. Tu definisci i criteri di protezione e la nostra automazione farà il resto.

Varonis prende decisioni intelligenti su chi necessita di accedere ai dati e chi no e può eliminare gli accessi non necessari con l'automazione dei privilegi minimi. Poiché sappiamo chi accede ai dati, possiamo rimuovere gli accessi non utilizzati, riducendo così costantemente il raggio d'azione di un attacco interno senza intervento umano e senza interrompere l'attività.

Varonis può anche correggere gli errori di configurazione per evitare che i dati vengano esposti involontariamente.

L'attività dei dati è un ingrediente chiave nel determinare le modifiche correttive al fine di limitare in modo sicuro e proattivo l'impatto di una minaccia interna. L'attività dei dati può anche aiutare a rilevare attività sospette in tempo reale.

Attività: audit, UEBA e risposta automatica

Uno dei principali pericoli dovuti alle minacce interne è che spesso non fanno scattare allarmi. Non si "intromettono" nel tuo sistema come farebbe un aggressore esterno. Possono invece curiosare silenziosamente, per capire a cosa possono avere accesso, come nel caso dell'aviatore Jack Teixeira, che ha avuto accesso a documenti militari riservati e presumibilmente ha condiviso immagini di quei documenti su un thread Discord.

Le organizzazioni dovrebbero monitorare il modo in cui si accede ai dati e come questi vengono condivisi, soprattutto nel caso di aggressori interni, in modo da poter individuare e bloccare le minacce prima che si verifichino danni.

Varonis osserva ogni azione importante sui dati, ogni lettura, scrittura, creazione e condivisione e crea linee guida comportamentali che definiscono le caratteristiche dell'attività normale di ciascun utente o dispositivo. I nostri alert UEBA individuano le minacce ai dati, come l'accesso di un utente a file sensibili atipici o l'invio di grandi quantità di dati a un account di posta elettronica personale, e possono bloccare utenti malintenzionati in tempo reale con risposte automatizzate.

Monitorare l'attività dei dati e rilevare le minacce in tempo reale. I nostri modelli di minaccia apprendono e si adattano continuamente agli ambienti dei clienti, individuando e bloccando attività anomale prima che i dati vengano compromessi.

Il nostro record arricchito e normalizzato di ogni file, cartella e attività di posta elettronica nei tuoi ambienti cloud e on-prem ti consente di indagare rapidamente su un incidente di sicurezza utilizzando un registro forense dettagliato e di visualizzare esattamente cosa è successo.

Puoi anche chiedere aiuto al nostro team di risposta agli incidenti disponibile gratuitamente, un gruppo di architetti della sicurezza ed esperti forensi a disposizione dei clienti e degli utenti della versione di prova: loro potranno aiutarti a indagare sulle minacce.

Il team di risposta agli incidenti di Varonis ha contrastato innumerevoli minacce interne e APT esterni.

Conclusione

L'approccio alla sicurezza incentrato sui dati di Varonis offre alle organizzazioni un modo impareggiabile per rilevare e limitare in modo proattivo l'impatto delle minacce interne.

Con la triade della sicurezza dei dati "sensibilità, accesso e attività", Varonis può limitare l’esposizione dei dati e individuare le minacce che altre soluzioni non rilevano.

- Sensibilità: Varonis aiuta le organizzazioni a individuare rapidamente la proprietà intellettuale o altri dati specifici dell'organizzazione, consentendo all'organizzazione di applicare policy di protezione dei dati quali crittografia, controllo dei download e altro ancora.

- Accesso: Varonis offre una visione in tempo reale dei tuoi privilegi e del livello di sicurezza dei dati nelle app e nell'infrastruttura cloud. L'automazione con privilegi minimi riduce in modo costante la portata dei danni senza intervento umano e senza interrompere l'attività.

- Attività: Varonis crea un record normalizzato di ogni file, cartella e attività e-mail negli ambienti cloud e on-prem. Il nostro team di esperti di cybersecurity controlla i tuoi dati alla ricerca di minacce, indaga sugli alert e fa emergere solo gli incidenti reali che richiedono la tua attenzione.

Combinando questi tre pilastri della triade della sicurezza dei dati, puoi ridurre efficacemente il rischio e rispondere a un attacco interno.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.

-1.png)