-

Ricerca sulle Minacce

Ricerca sulle Minaccefeb 08, 2024

Individuazione delle vulnerabilità di Outlook e nuovi modi per trafugare gli hash NTLM

Varonis Threat Labs ha scoperto un nuovo exploit di Outlook e tre nuovi modi per accedere agli hash NTLM v2 delle password.

Dolev Taler

8 min read

-

Ricerca sulle Minacce

Ricerca sulle Minacceset 15, 2023

In che modo l'approccio di Varonis all'SSPM può aiutare la tua azienda

Adotta un approccio basato sui dati con l'SSPM di Varonis per proteggere le applicazioni SaaS e ridurre i rischi. Scopri come ottenere una migliore visibilità, automazione e protezione.

Rob Sobers

7 min read

-

La Sicurezza dei dati Ricerca sulle Minacce

La Sicurezza dei dati Ricerca sulle Minacceset 14, 2023

Principali tendenze della cybersecurity per il 2023

Abbiamo raccolto le principali previsioni sulla sicurezza per il 2023 per aiutarti a capire dove occorre prestare attenzione e dove è possibile stare tranquilli.

Megan Garza

5 min read

-

Ricerca sulle Minacce

Ricerca sulle Minacceago 17, 2022

Varonis mappa gli alert sulla sicurezza cloud a MITRE ATT&CK

Nell'ultimo aggiornamento di DatAdvantage Cloud di Varonis, stratifichiamo le tattiche e le tecniche MITRE ATT&CK sui nostri alert cloud per favorire una risposta più rapida agli incidenti.

Yumna Moazzam

2 min read

-

Ricerca sulle Minacce

Ricerca sulle Minaccefeb 02, 2022

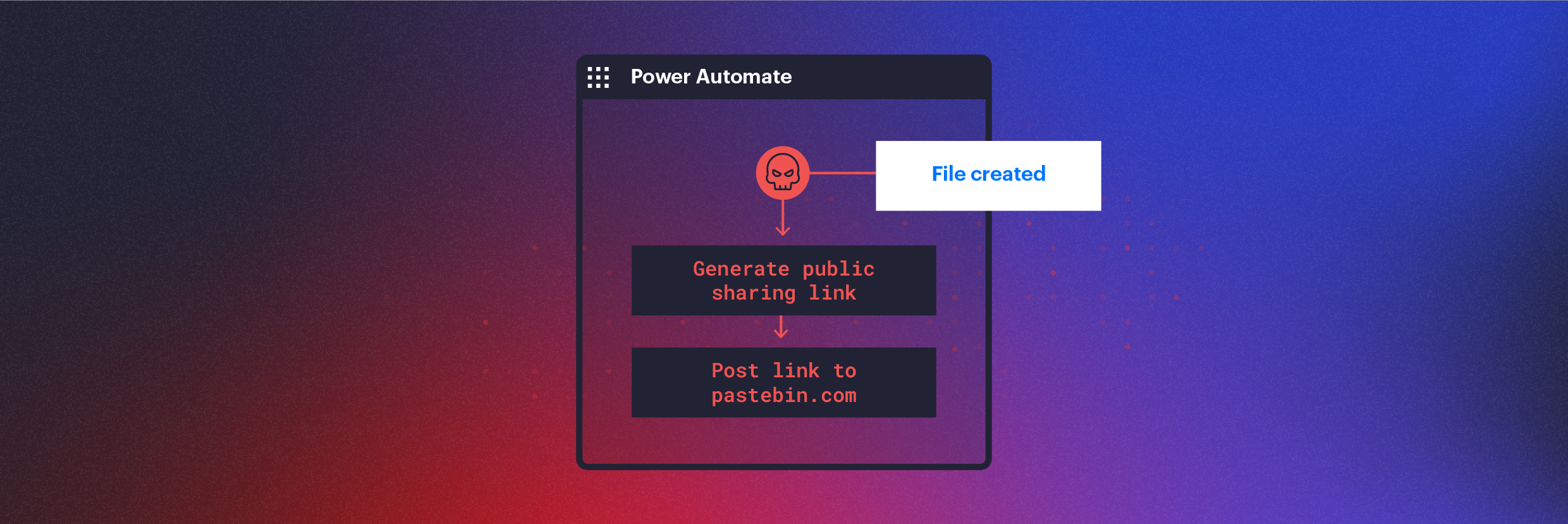

Utilizzare Power Automate per l'exfiltration dei dati segreti su Microsoft 365

In che modo gli attori di minacce possono utilizzare Microsoft Power Automate per automatizzare data exfiltration, comunicazione C2, movimento laterale e per eludere le soluzioni DLP.

Eric Saraga

5 min read

SECURITY STACK NEWSLETTER

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

"Sono rimasto sorpreso dalla rapidità con cui Varonis è riuscita a classificare i dati e scoprire potenziali esposizioni di dati durante la valutazione gratuita. È stato davvero illuminante".

Michael Smith, CISO, HKS

"Quello che mi piace di Varonis è che è incentrato sui dati. Altri prodotti proteggono l'infrastruttura, ma non fanno nulla per proteggere il tuo bene più prezioso: i tuoi dati".

Deborah Haworth, Direttore della sicurezza informatica, Penguin Random House

"L'assistenza di Varonis non ha eguali e il suo team continua a evolversi e a migliorare i prodotti per allinearsi alla continua evoluzione del settore."

Al Faella, CTO, Prospect Capital