Featured

Sicurezza nel Cloud

Rob Sobers

Rob Sobers

La Sicurezza dei dati

Mike Thompson

Secuestro de datos

-1.png)

Lexi Croisdale

La Sicurezza dei dati

Nolan Necoechea

-

lug 10, 2023

Varonis nel cloud: creare una piattaforma per la sicurezza dei dati sicura e scalabile

Come abbiamo creato la nostra piattaforma SaaS cloud-native per la scalabilità e la sicurezza, senza nessuna scorciatoia.

John Neystadt

6 min read

-

In Evidenza La Sicurezza dei dati

In Evidenza La Sicurezza dei datimar 22, 2023

Varonis è stata nominata leader in The Forrester Wave™: Data Security Platforms, Q1 2023

Varonis è stata nominata leader nella Forrester Wave™: Data Security Platforms, Q1 2023, ottenendo il punteggio più alto nella categoria della strategia.

Avia Navickas

3 min read

-

Ricerca sulle Minacce

Ricerca sulle Minacceago 17, 2022

Varonis mappa gli alert sulla sicurezza cloud a MITRE ATT&CK

Nell'ultimo aggiornamento di DatAdvantage Cloud di Varonis, stratifichiamo le tattiche e le tecniche MITRE ATT&CK sui nostri alert cloud per favorire una risposta più rapida agli incidenti.

Yumna Moazzam

2 min read

-

Ricerca sulle Minacce

Ricerca sulle Minaccefeb 02, 2022

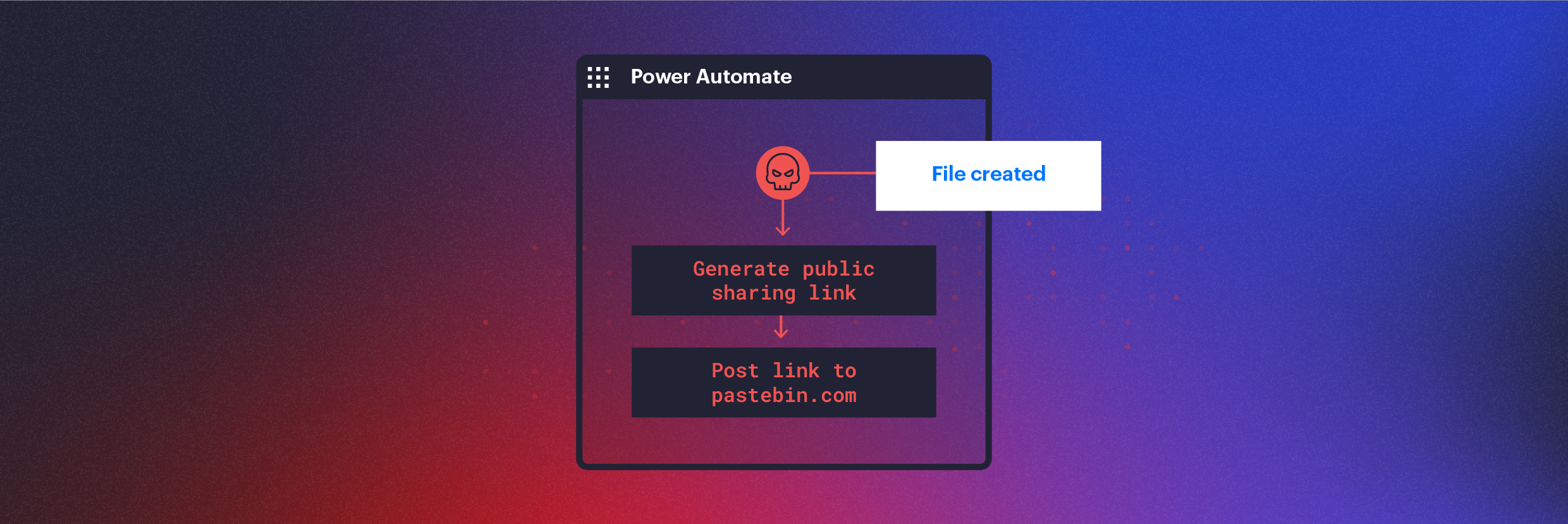

Utilizzare Power Automate per l'exfiltration dei dati segreti su Microsoft 365

In che modo gli attori di minacce possono utilizzare Microsoft Power Automate per automatizzare data exfiltration, comunicazione C2, movimento laterale e per eludere le soluzioni DLP.

Eric Saraga

5 min read

-

Powershell

Powershellset 20, 2021

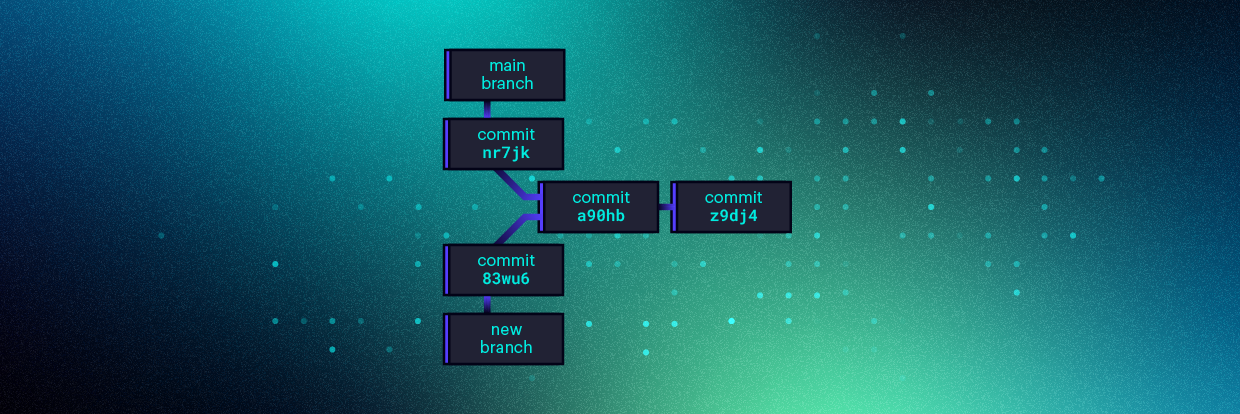

Branching e unione in Git: guida passo passo

Negli articoli precedenti, hai imparato "Come ripristinare un commit in Git" (tutorial PowerShell Git) e "Come effettuare il merge in Git: tutorial sui repository git locali e remoti". Puoi...

Jeff Brown

6 min read

-

La Sicurezza dei dati

La Sicurezza dei datimag 07, 2021

Che cos'è una porta SMB + Spiegazione delle porte 445 e 139

Una porta SMB è una porta di rete comunemente utilizzata per la condivisione di file. Il programmatore IBM Barry Feigenbaum sviluppò il protocollo Server Message Blocks (SMB) negli anni '80 per IBM DOS. SMB continua a essere il protocollo di condivisione di file di rete standard de facto attualmente in uso.

Michael Buckbee

2 min read

-

Prodotti Varonis

Prodotti Varonisset 13, 2020

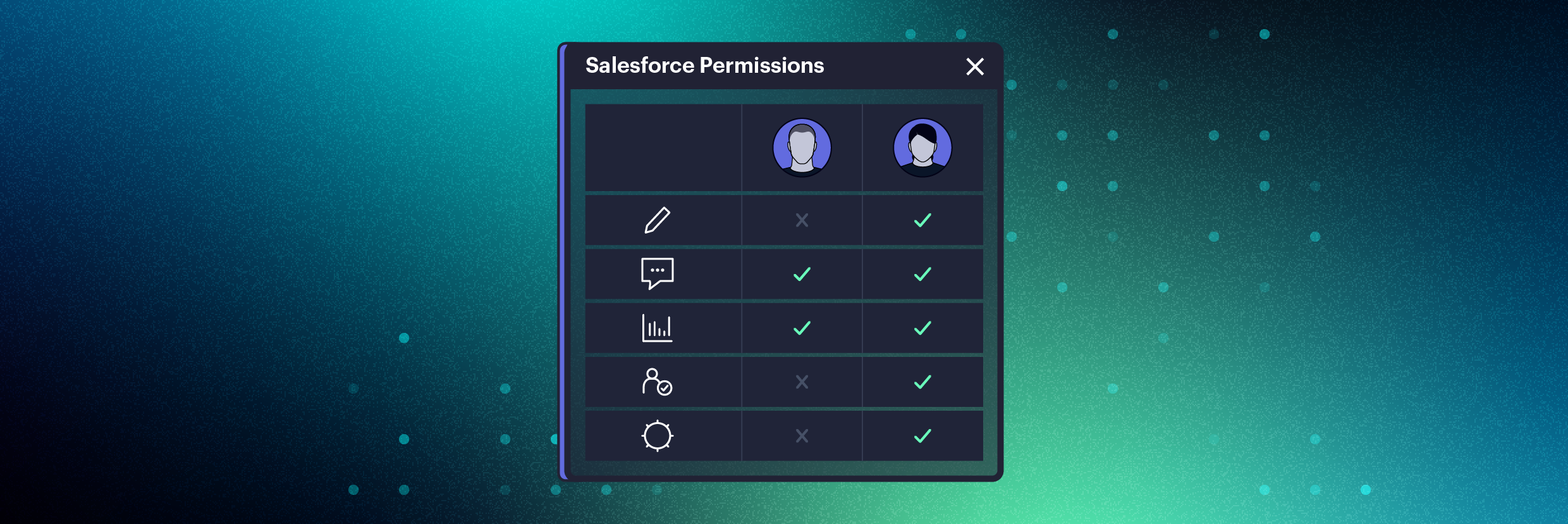

Confronta agevolmente le autorizzazioni utente di Salesforce

DatAdvantage Cloud ora consente agli amministratori di confrontare le autorizzazioni effettive di due utenti Salesforce fianco a fianco con un semplice clic di un pulsante.

Nathan Coppinger

2 min read

-

La Sicurezza dei dati

La Sicurezza dei datimar 29, 2020

Cosa vuol dire lavorare nella cybersecurity nella realtà: una giornata tipo

Scopri cosa vuol dire lavorare nella cybersecurity dalle nostre domande e risposte con esperti impegnati in varie posizioni professionali, impara di quali competenze e risorse hai bisogno e ascolta i consigli dei professionisti

Rob Sobers

18 min read

-

Powershell

Powershellmar 19, 2020

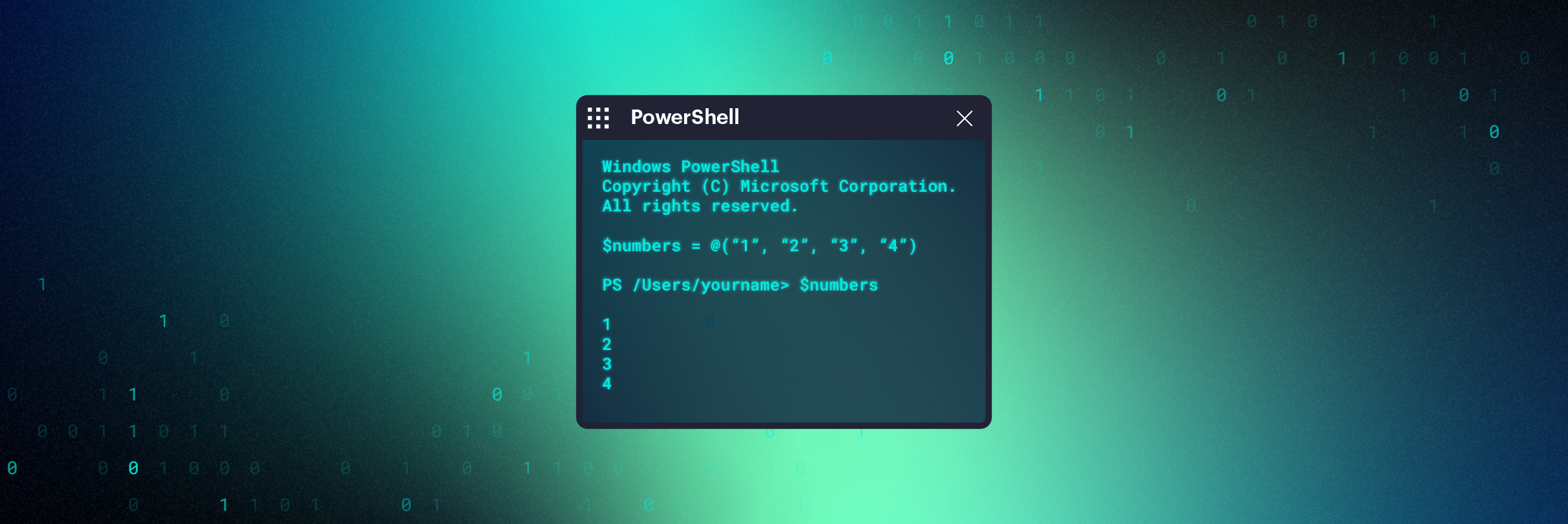

Guida agli array PowerShell: come utilizzarli e crearli

Scopri come utilizzare al meglio gli array PowerShell: tratteremo delle nozioni di base su come crearli, lavorare e alcune tecniche più avanzate.

Michael Buckbee

10 min read

-

La Sicurezza dei dati

La Sicurezza dei datiott 11, 2018

What is ITAR Compliance? Definition and Regulations

ITAR regola la produzione, la vendita e la distribuzione di hardware, dati e documentazione militare, di difesa e spaziale. Ecco un elenco dei requisiti di conformità ITAR e delle sanzioni che devi conoscere.

Michael Buckbee

4 min read

-

Active Directory

Active Directoryago 23, 2018

5 ruoli FSMO in Active Directory

I ruoli FSMO ti danno la certezza che il tuo dominio sarà in grado di svolgere le funzioni principali di autenticazione di utenti e autorizzazioni. Scopri di più oggi stesso.

Michael Buckbee

2 min read

-

La Sicurezza dei dati

La Sicurezza dei datiapr 04, 2012

Che cos'è OAuth? Definizione e funzionamento

OAuth (Open Authentication) è un protocollo o framework di autorizzazione a standard aperto che consente alle applicazioni di usufruire di un "accesso designato sicuro". È un modo per gli utenti di concedere a siti Web o alle applicazioni l'accesso alle proprie informazioni senza comunicare le password.

Rob Sobers

5 min read

SECURITY STACK NEWSLETTER

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

"Sono rimasto sorpreso dalla rapidità con cui Varonis è riuscita a classificare i dati e scoprire potenziali esposizioni di dati durante la valutazione gratuita. È stato davvero illuminante".

Michael Smith, CISO, HKS

"Quello che mi piace di Varonis è che è incentrato sui dati. Altri prodotti proteggono l'infrastruttura, ma non fanno nulla per proteggere il tuo bene più prezioso: i tuoi dati".

Deborah Haworth, Direttore della sicurezza informatica, Penguin Random House

"L'assistenza di Varonis non ha eguali e il suo team continua a evolversi e a migliorare i prodotti per allinearsi alla continua evoluzione del settore."

Al Faella, CTO, Prospect Capital