L'elenco crescente di violazioni di dati di alto profilo dimostra che la tradizionale sicurezza incentrata sul perimetro non è in grado di dare una risposta alle sfide della sicurezza dei dati che ci troviamo ad affrontare in un'era cloud-first.

Pochissimi dati risiedono sugli endpoint, che fungono principalmente da gateway per accedere ai dati critici: gli ambienti cloud ibridi complessi.

La maggior parte delle aziende utilizza moltissime app di collaborazione come Microsoft 365, Google Workspace e Salesforce, che contengono dati cruciali. Aggiungiamo dispositivi NAS ibridi, condivisioni di file locali, AWS, Azure e GCP ed è facile capire perché le aziende non riescono più a visualizzare dove risiedono i loro dati sensibili, a capire chi vi ha accesso e se sono sotto attacco.

Il DSPM

La gestione della postura di sicurezza dei dati (DSPM) consente di capire dove si trovano i dati sensibili, chi vi ha accesso, come sono stati utilizzati e qual è la postura di sicurezza dei dati del data store o dell'applicazione.

Sebbene DSPM sia un nuovo acronimo, l'individuazione dei dati, il controllo dell'accesso ai dati e il loro monitoraggio non sono concetti nuovi. Tuttavia, l'emergere del DSPM come categoria di prodotti ha contribuito a portare un'attenzione meritata sulla sicurezza dei dati in un momento in cui la proliferazione, la complessità e il rischio dei dati sono ai massimi storici.

Abbiamo redatto questa guida per aiutarti a comprendere i diversi tipi di soluzioni DSPM, evitare le insidie comuni e porre domande per assicurarti di acquistare una soluzione di sicurezza dei dati che soddisfi i tuoi requisiti specifici.

Tre consigli dei CISO per la valutazione

1. Eseguire un proof of concept (POC).

"La mia regola d'oro quando valuto una nuova tecnologia è corroborare le affermazioni con un POC. I fornitori che si rifiutano di eseguire un POC dovrebbero farti riflettere. Prova a eseguire POC su sistemi di produzione o sandbox che imitano la scala del tuo ambiente di produzione. Per il DSPM, testa i risultati della classificazione dei dati per i falsi positivi."

2. Chiedere una valutazione del rischio campione.

"Chiedi di vedere un report sui rischi anonimo di un cliente reale, non una brochure di marketing. Questo può aiutarti a capire se il fornitore offre il livello di granularità e profondità che stai cercando. I rapporti campione possono aiutarti a stabilire

se un POC è utile."

3. Leggere le recensioni di clienti reali.

"Fai attenzione a giudicare i fornitori in base ai premi e alle cartelle stampa, molti dei quali sono pay-to-play. Cerca recensioni DSPM convalidate da fonti attendibili come Gartner e Forrester. Chiedi di parlare direttamente con i clienti di riferimento. Assicurati che abbiano studi di caso dei clienti sul loro sito web. Non vorrai certo essere il loro primo cliente importante."

Non tutte le soluzioni DSPM si equivalgono.

Molti fornitori stanno cercando di cavalcare l'onda del DSPM. Il mercato trabocca di soluzioni pubblicizzate come DSPM che in realtà non migliorano il livello di sicurezza dei dati né aiutano a contrastare le violazioni dei dati.

Ecco alcune soluzioni passive simili a DSPM a cui prestare attenzione:

DSPM solo per Discovery

I fornitori radicati nel settore della privacy e della governance dei dati si mascherano da DSPM. Non hanno a disposizione il contesto necessario per comprendere se i dati sensibili sono a rischio, e, di conseguenza, le loro informazioni non sono fruibili. Questi prodotti misurano il livello di sicurezza dei dati contando i risultati dei dati sensibili e non considerano i livelli di esposizione, non risolvono i problemi né rilevano le minacce ai dati. I DSPM di sola individuazione sono essenzialmente cataloghi di dati.

DSPM solo per IaaS

Molti fornitori di DSPM si concentrano sulle tre grandi piattaforme IaaS (AWS, Azure e GCP), ma ignorano altri domini di dati critici, come lo storage di file nel cloud, le condivisioni di file locali, le app SaaS e la posta elettronica. Sebbene i database e i bucket in ambienti multi-cloud siano fondamentali per la protezione, cerca un fornitore DSPM che possa trattare tutti i tuoi domini di dati in modo da poter avere una visibilità unificata e applicare policy coerenti su tutta la linea.

Fornitori DSPM senza competenze in materia di cybersecurity

Proprio come ci si aspetta che un fornitore di EDR/XDR abbia solide capacità di ricerca e di intelligence sulle minacce, i fornitori di sicurezza dei dati dovrebbero avere team di ricerca incentrati sull'individuazione di vulnerabilità, sul monitoraggio degli aggressori e sullo sviluppo di nuovi modelli di minacce.

I cinque fattori principali da considerare in un DSPM

1. Copertura in tutti i domini e tipi di dati

La maggior parte delle grandi organizzazioni archivia i dati critici in tre grandi domini: File, SaaS e IaaS.

Acquistare un DSPM che copre solo un dominio sarebbe come acquistare un EDR che funziona solo per i Mac.

Potrebbe essere impossibile trovare un unico DSPM che copra tutti i data store utilizzati dalla tua azienda. Segui invece la regola 80/20. Chiediti dove risiedono i tuoi dati più mission-critical e attribuisci priorità a tali archivi di dati.

Copertura DSPM di Varonis

Varonis protegge i dati aziendali dove sono archiviati.

Varonis copre dati strutturati, non strutturati e semi strutturati in tutti e tre i domini. La nostra piattaforma mappa e monitora anche i percorsi di attacco che forniscono accesso ai dati, inclusi i servizi di directory (Active Directory, Okta ed Entra ID), il traffico di rete proveniente da server proxy, VPN, DNS e firewall e le connessioni API/OAuth.

Esplora tutta la nostra copertura.

2. Classificazione dei dati accurata e scalabile

Il rilevamento e la classificazione dei dati sono un elemento fondamentale del DSPM. Tuttavia, molti progetti di classificazione falliscono perché il motore di scansione non è in grado di elaborare grandi insiemi di dati o produce troppi falsi positivi per essere affidabile.

Cerca un DSPM con clienti che corrispondano alle tue dimensioni e scala. Durante il POC, assicurati che la classificazione sia in grado di produrre risultati completi, contestuali e aggiornati.

-

La classificazione dei dati è completa?

Il DSPM esegue la scansione di tutti i dati o si affida eccessivamente al campionamento o alla scansione "predittiva"?

Il campionamento può essere efficace per i database, ma non funziona per i file store di grandi dimensioni come gli array NAS o gli object store come S3 e Azure Blob. A differenza di un database, non può presumere che solo perché ha analizzato 2 TB di un account S3 e non ha trovato contenuti sensibili, gli altri 500 TB di dati non siano sensibili. -

La tua classificazione dei dati presenta un contesto?

Una volta trovati i dati sensibili, cosa succede dopo? I dati sono esposti?

La maggior parte delle organizzazioni rimane sorpresa dal numero di file e record sensibili che vengono individuati e l'elenco cambierà domani, poi il giorno dopo e via dicendo. Se il tuo DSPM non mappa le autorizzazioni o non traccia l'attività di accesso, è praticamente impossibile eseguire la rilevazione.

Vengono utilizzati? Chi è il data owner? -

La tua classificazione dei dati è aggiornata?

Il DSPM esegue la scansione e classifica i dati man mano che vengono creati e modificati?

Se il tuo DSPM non mantiene un audit trail in tempo reale dell'attività dei dati, il suo motore di classificazione deve controllare la data dell'ultima modifica su ogni singolo oggetto per sapere se deve essere nuovamente scansionato o eseguire una nuova scansione completa a intervalli specifici (di solito mensile o trimestrale).

La classificazione dei dati leader del settore di Varonis

La classificazione dei dati di Varonis è completa. Analizziamo gli ambienti dei clienti multi-petabyte dall'alto verso il basso e contestualizziamo la sensibilità con le autorizzazioni e l'attività.

I risultati della classificazione di Varonis sono sempre aggiornati perché il nostro audit delle attività rileva i file creati o modificati; non è necessario eseguire nuovamente la scansione di ogni file o controllare la data dell'ultima modifica.

Classificazione dei dati Varonis

3. Analisi approfondita oltre la classificazione dei dati

Che cosa significa "coprire" veramente una piattaforma?

Molti fornitori di DSPM sostengono di coprire qualsiasi piattaforma a cui possono connettersi, indipendentemente dal fatto che forniscano effettive funzionalità DSPM. Alcuni fornitori pretendono di coprire un data store, ma in realtà forniscono semplicemente un SDK per sviluppatori e l'utente deve creare il suo connettore.

Il DSPM non deve limitarsi a rilevare se un file o un oggetto è sensibile, prendendo in considerazione il rischio di violazione che corrono i dati e rispondendo a domande come:

- I nostri dati vengono utilizzati? Da chi? Esistono schemi di accesso anomali che potrebbero indicare una compromissione?

- I nostri dati sensibili sono etichettati correttamente in modo che i nostri controlli DLP downstream funzionino?

- I dati sensibili sono esposti pubblicamente? A tutti i dipendenti? Alle persone che non necessitano di accesso?

- I nostri dati sensibili sono archiviati in archivi non autorizzati? Stiamo violando eventuali requisiti di residenza dei dati?

- Qual è la probabilità che un utente compromesso possa esfiltrare dati sensibili?

- Quali dati non sono aggiornati e possono essere archiviati o eliminati?

Ecco un'utile scheda di valutazione con otto ingredienti fondamentali del DSPM e due domande bonus da porre ai fornitori per comprendere meglio la profondità della loro copertura per ciascuna piattaforma:

Nel valutare una soluzione DSPM per la propria organizzazione porre queste domande.

Diritti rispetto ad autorizzazioni effettive

Una delle domande più importanti sulla sicurezza dei dati è: chi può accedere ai dati sensibili?

Non è sempre facile rispondere a questa domanda. In effetti, il calcolo delle vere autorizzazioni effettive per un utente in tempo reale può essere impegnativo dal punto di vista computazionale e va ben oltre la semplice segnalazione dei diritti di un utente. Questo compito è particolarmente difficile per piattaforme come Microsoft 365 e Salesforce, che hanno modelli di autorizzazioni particolarmente complessi.

I diritti sono autorizzazioni o diritti assegnati a un utente, gruppo o entità. Sono le chiavi figurate su un portachiavi.

Le autorizzazioni effettive rappresentano le autorizzazioni di un utente o di un'entità per una risorsa. Tengono conto dell'effetto cumulativo di tutti i diritti e delle impostazioni di controllo dell'accesso, tra cui l'ereditarietà, i permessi di silenziamento, le appartenenze a gruppi, le concessioni esplicite, l'accesso globale e altri fattori dinamici. Sono le porte metaforiche che le chiavi sbloccano.

La capacità del tuo DSPM di visualizzare le autorizzazioni efficaci è assolutamente fondamentale per le indagini sulle violazioni, gli audit di conformità e altri casi di utilizzo della sicurezza dei dati. Questa visualizzazione è impossibile senza sviluppare connettori specializzati per ogni archivio dati e applicazione.

La profonda visibilità dei dati di Varonis

Varonis va in profondità, raccogliendo tutti e otto gli ingredienti dalla maggior parte delle piattaforme che monitora.

Disponiamo di oltre 150 brevetti, molti dei quali riguardano la combinazione di metadati per contribuire a rispondere a domande critiche sulla sicurezza dei dati come "Quali dati sono sensibili, sovraesposti e obsoleti?" o "A quali dati sensibili può accedere un utente in tutto il nostro ambiente?"

Varonis automatizza la remediation su larga scala.

La nostra esclusiva analisi dei metadati ci consente inoltre di automatizzare la remediation su larga scala. Ad esempio, poiché sappiamo se le autorizzazioni vengono utilizzate, possiamo facilmente revocare le autorizzazioni eccessive con la certezza che nessun processo aziendale si interrompa.

4. Remediation automatica

I CISO non hanno bisogno di un altro prodotto che comunichi loro che hanno problemi senza offrire un modo automatizzato per risolverli. Cerca una soluzione DSPM che vada oltre la visibilità e automatizza le correzioni sulle piattaforme di dati che sta monitorando.

Quando un fornitore afferma di offrire soluzioni automatizzate, poni le seguenti domande:

- Vengono apportate modifiche alla piattaforma di destinazione per correggere il rischio?

- Riesci a simulare il cambiamento prima di impegnarti?

- Quali sono i rischi specifici relativi ai dati che è possibile correggere automaticamente?

- È possibile automatizzare la remediation in modo nativo oppure è necessario fare clic su un pulsante o eseguire uno script sviluppato internamente?

Spesso, i fornitori dichiarano che la remediation è automatizzata, quando invece aprono semplicemente un ticket ServiceNow (spesso definito "constatazione" o "caso") che il data owner umano deve indagare, risolvere e chiudere manualmente.

Remediation automatica di Varonis

Varonis risolve costantemente e automaticamente i rischi per la sicurezza dei dati.

Elimina autorizzazioni rischiose, configurazioni errate, utenti fantasma, collegamenti di condivisione e altro senza alcuno sforzo manuale. Varonis include politiche di remediation già pronte personalizzabili per la tua organizzazione.

Personalizza le policy già pronte per abilitare automaticamente le azioni correttive in Varonis.

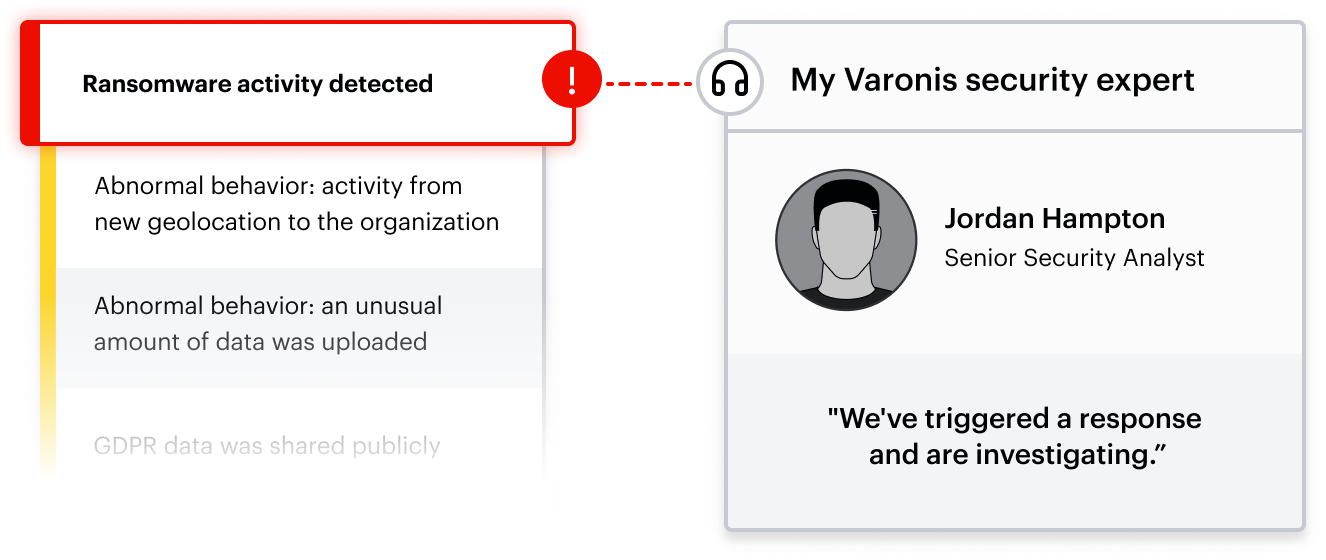

5. Alert comportamentali in tempo reale e risposta agli incidenti

I dati sono l’obiettivo di quasi tutti gli attacchi informatici e le minacce interne.

Individuare i dati sensibili e garantire che solo le persone giuste possano accedervi è essenziale per mantenere una solida postura di sicurezza dei dati. Tuttavia, il DSPM deve anche essere poter monitorare l'accesso ai dati, inviare alert su comportamenti anomali e interrompere le minacce in tempo reale.

Come abbiamo detto prima, il fatto che il tuo fornitore di DSPM non disponga di una funzione di risposta agli incidenti e di un team di ricerca sulla cybersecurity che pubblichi regolarmente ricerche sulle minacce incentrate sui dati deve farti riflettere.

Cerca un fornitore di DSPM che integri il rilevamento e la risposta alle minacce ai dati (DDR) e possa raggiungere i seguenti risultati:

- Registrare tutte le azioni sui dati, non solo gli alert.

Durante un'indagine, devi avere un audit trail forense completo e ricercabile all'interno del DSPM. Non è pensabile dover entrare nel proprio SIEM o non trovare niente quando viene chiesto di vedere tutte le azioni su un set di dati specifico. - **Inviare alert sulle anomalie di comportamento.**

Se il tuo DSPM presenta solo alert statici basati su regole (ad esempio, un alert quando un utente modifica più di 100 file in meno di un minuto), corre il rischio che gli sfuggano attacchi furtivi e minacce interne. Trova un DSPM con funzionalità di analisi del comportamento di utenti ed entità (UEBA) incentrate sui dati. - Aiutare a rispondere agli incidenti.

Il tuo fornitore DSPM ha un team che può aiutarti a indagare su un incidente? Come minimo, gli alert possono essere inviati al tuo SIEM, SOC o SOAR in modo che il tuo team di risposta agli incidenti possa reagire alle minacce ai dati sensibili?

UEBA incentrata sui dati di Varonis

Varonis monitora l'attività dei dati in tempo reale, offrendo una traccia di audit completa e ricercabile degli eventi nei tuoi dati cloud e on-premise, per bloccare le violazioni dei dati.

Centinaia di modelli di minaccia creati da esperti rilevano automaticamente le anomalie, inviando alert su attività insolite di accesso ai file, azioni di invio/ricezione di e-mail, modifiche delle autorizzazioni, geo-hopping e molto altro. Varonis offre anche Managed Data Detection and Response (MDDR).

Con Varonis MDDR, proteggiamo la tua azienda da violazioni di dati sostanziali con risposta agli incidenti, monitoraggio degli alert e gestione della postura di sicurezza 24 ore su 24, 7 giorni su 7, 365 giorni all'anno.

I tuoi dati. La nostra missione.

Speriamo che questa guida sia utile per individuare un fornitore di DSPM in grado di ottenere i risultati che cerchi. In caso di domande, non esitare a contattarci.

La configurazione della nostra Data Risk Assessment gratuita richiede pochi minuti e offre un valore immediato. In meno di 24 ore avrai una visione basata sul rischio dei dati più importanti e un percorso chiaro verso la sicurezza automatizzata dei dati.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.