Queste sfide comuni rendono le organizzazioni vulnerabili a rischi e minacce informatiche significativi. Il costo medio di una data breach ha infatti raggiunto il massimo storico di 4,88 milioni di dollari nel 2024. Questa cifra sbalorditiva sottolinea l'impatto finanziario delle misure di sicurezza cloud inadeguate. Oltre alle perdite finanziarie immediate, le organizzazioni devono affrontare anche ripercussioni a lungo termine come danni alla reputazione, perdita di fiducia dei clienti e potenziali multe normative.

Approfondiamo questi problemi ed esploriamo come influenzano le organizzazioni, esponendole a potenziali data breach e altri incidenti di sicurezza.

Tre problemi comuni della sicurezza cloud

Mancanza di titolarità

Uno dei maggiori ostacoli alla sicurezza del cloud è il costante cambiamento all'interno delle organizzazioni. Con turni e riorganizzazioni frequenti, è difficile capire chi sia responsabile di cosa.

Immaginiamo che una riorganizzazione interessi 6.000 sviluppatori. Improvvisamente, le attività critiche di sicurezza del cloud rimangono in sospeso e nessuno sa chi deve assumerne la responsabilità. Questa mancanza di titolarità chiara può portare a ritardi nell'affrontare i problemi di sicurezza, aumentando il rischio di violazioni. Senza un titolare designato, si perde la responsabilità e le misure di sicurezza vengono trascurate.

Il 62% degli incidenti di sicurezza del cloud parte da vulnerabilità che i team di sicurezza avevano già identificato ma non sono riusciti a risolvere. Questo accade spesso perché non c'è una titolarità chiara, oppure perché il processo di remediation è troppo complesso.

Formazione inadeguata

Un'altra sfida significativa è la formazione insufficiente. Kubernetes è un punto di svolta per i progetti di AI nel cloud, ma non è sempre ben coperto dagli strumenti di gestione del livello di sicurezza del cloud (Cloud Security Posture Management o CSPM).

Quando le aziende si fondono o acquisiscono nuovi team, questi potrebbero non essere aggiornati sulla sicurezza del cloud o di Kubernetes. Essere esperti in una piattaforma cloud non significa essere esperti in un'altra, il che può lasciare lacune nella strategia di sicurezza. Questo divario nelle competenze può causare configurazioni errate e vulnerabilità trascurate. La formazione continua e l'aggiornamento delle competenze sono fondamentali per restare al passo con l'evoluzione delle tecnologie cloud e delle pratiche di sicurezza.

Ad esempio, nel 2024, una grande società di telecomunicazioni ha subito una data breach significativa a causa di un sistema IAM non configurato correttamente. La violazione ha esposto i registri delle chiamate di quasi tutti i clienti wireless, evidenziando l'importanza di una formazione e di una configurazione adeguate.

Visibilità frammentata

Anche la visibilità frammentata rappresenta un problema notevole. Molte imprese operano in un mix di ambienti multi-cloud e di cloud ibrido, rendendo difficile per i team di sicurezza ottenere una visione completa. Questo è vero specialmente quando team diversi utilizzano prodotti che non interagiscono tra loro.

Senza una visibilità unificata, è difficile identificare e rispondere rapidamente alle minacce. Gli strumenti di sicurezza isolati possono portare a politiche di sicurezza incoerenti e lacune nella copertura. Ottenere una visibilità completa in tutti gli ambienti cloud è fondamentale per un rilevamento e una risposta efficaci alle minacce.

L'organizzazione media distribuisce da 41 a 60 diversi strumenti di sicurezza di più fornitori. Questa proliferazione crea sfide per i team di sicurezza operativa, rendendo difficile correlare e rispondere alle minacce in modo efficiente.

Costruire un programma di sicurezza cloud da zero

Costruire un solido programma di sicurezza del cloud significa affrontare queste sfide. Non esiste un approccio unico alla sicurezza del cloud ma, per chi desidera creare una solida base di programma, di seguito abbiamo delineato un progetto che illustrerà i passi da compiere e permetterà di partire con decisione.

-

Esegua un inventario delle applicazioni cloud a livello di organizzazione:

Esistono alcuni modi per capire quali sono le applicazioni autorizzate che il vostro team utilizza. Un approccio semplice è chiedere al team finanziario, che può esaminare i contratti dei fornitori cloud, gli ordini di acquisto e altri documenti per identificare le offerte SaaS o IaaS con cui la tua azienda ha rapporti formali.

Per identificare le applicazioni non autorizzate, sarà invece necessario adottare un approccio diverso che comporta un lavoro investigativo con il tuo team dedicato al traffico di rete. Fare domande come, "Quali sono le 20 principali destinazioni per il traffico di rete della nostra azienda ogni giorno?" può rivelare sia che Mario della contabilità ha il vizietto di guardare Netflix durante le ore di lavoro, sia il suo archivio pubblico su GitHub.

-

Esegui una valutazione del rischio:

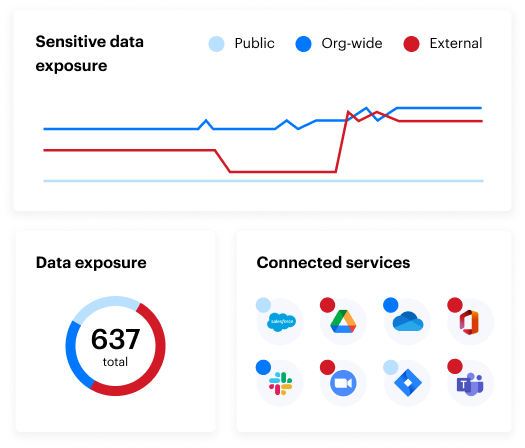

Una volta identificate le applicazioni e i servizi cloud utilizzati dalla tua azienda, il passaggio successivo consiste nel misurare il rischio complessivo di lavorare con questi fornitori di servizi cloud. Poniti questa domanda: "Quale sarebbe l'impatto aziendale di una potenziale data breach?"

Classificare ogni app su una scala di rischio Alto, Medio o Basso è un modo efficace per determinare il livello di rischio di ciascuna app e quali sarebbero le più dannose nelle mani sbagliate. Ad esempio, Salesforce, una popolare app CRM, ospita informazioni sensibili, dati regolamentati, informazioni aziendali critiche e dati delle sale riunioni. Ciò giustificherebbe sicuramente un punteggio "Alto".

Un'applicazione utilizzata per pubblicare post sui social media, invece, non è critica come un'app che memorizza informazioni di identificazione personale, per esempio numeri di previdenza sociale o date di nascita. Queste app possono essere classificate con livello "Medio" o anche "Basso".

-

Determina il tuo livello di sicurezza:

Dopo aver stabilito un inventario delle app cloud e valutato il rischio complessivo, esegui una revisione del livello di sicurezza di ogni applicazione. Collaborando con il proprietario o con l'amministratore di ciascuna app all'interno dell'azienda, otterrai una comprensione più chiara delle impostazioni e delle configurazioni di ciascuna app, nonché della solidità del tuo attuale livello di sicurezza.

Da lì, puoi eseguire un'analisi più approfondita, ponendoti domande come: "È questo il livello di sicurezza che desidero? Dovrei apportare modifiche a qualche impostazione?" o anche, "C'è un accesso eccessivo ai dati e alle risorse della nostra azienda?"

-

Automatizza, automatizza, automatizza:

Ora che hai creato il tuo inventario, completato la valutazione del rischio e stai cercando di determinare cosa affrontare per primo o dove concentrare gli sforzi del tuo team, capirai rapidamente l'importanza di utilizzare l'automazione. I passaggi che hai completato finora non sono un modello da impostare e di cui dimenticarsi: senza un monitoraggio e un aggiornamento continui, il tuo lavoro sarà stato vano.

Tuttavia, la manutenzione costante di queste app cloud richiederebbe un intero team di persone per supportare gli sforzi di inventario, valutazione del rischio e controllo del livello di sicurezza nelle tue applicazioni SaaS. Ecco perché automatizzare queste attività è fondamentale per proteggere i dati all'interno delle app cloud senza sovraccaricare il tuo team di sicurezza.

-

Non dimenticare la conformità:

Non dimenticare la conformità. Eseguendo i compiti sopra indicati, otterrai un solido programma di sicurezza del cloud che ti fornirà un vantaggio per gli audit interni ed esterni. Sarai in grado di dimostrare la conformità alle normative che richiedono una profonda comprensione sia dell'inventario dei dati in vostro possesso, sia del rischio e del livello di sicurezza dello stack tecnologico cloud.

Man mano che costruisci un programma di sicurezza cloud, inizierai a renderti conto della necessità di un monitoraggio e un rilevamento continui. Adottando l'automazione, sarai in grado di monitorare i rischi delle applicazioni di terze parti, prepararti per gli audit di conformità e anticipare i rischi di sicurezza nel cloud.

Protegga i suoi ambienti cloud con Varonis

La sicurezza del cloud è complessa, ma con gli strumenti e le strategie giuste potrai superare queste sfide. Sapere dove si trovano i tuoi dati sensibili, chi può accedervi e cosa ne fanno gli utenti sono tutte domande cruciali a cui occorre rispondere per proteggerli dagli attacchi informatici. Varonis combina in modo esclusivo questi aspetti chiave della sicurezza in una soluzione unificata.

La nostra piattaforma unificata per la sicurezza dei dati si installa in pochi minuti e protegge i tuoi dati sensibili ovunque risiedano, inclusi il cloud, le applicazioni SaaS e i data center. La missione di noi di Varonis è fornire risultati di sicurezza automatizzati con un approccio olistico alla sicurezza dei dati.

Vuoi scoprire quali rischi potrebbe correre il tuo ambiente? Richiedi un data risk assessment gratuito. La configurazione richiede pochi minuti e offre un valore immediato. In meno di 24 ore avrai una visione chiara e basata sul rischio dei dati più importanti e un percorso chiaro verso la sicurezza automatizzata dei dati.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.

-1.png)