-

Prodotti Varonis Sicurezza nel Cloud

Prodotti Varonis Sicurezza nel Cloudfeb 13, 2025

Presentazione di Varonis per ServiceNow

Varonis ora supporta ServiceNow, consentendo così ai clienti di ServiceNow di proteggere i loro dati sensibili, prevenire le violazioni e rispettare le normative.

Nolan Necoechea

2 min read

-

La Sicurezza dei dati Sicurezza nel Cloud

La Sicurezza dei dati Sicurezza nel Cloudfeb 11, 2025

Varonis nominata ancora una volta leader nel GigaOm Radar for Data Security Platforms

GigaOm, una delle principali società di analisi, premia Varonis per l'analisi comportamentale, la sicurezza degli accessi, l'integrazione dei servizi e l'innovazione continua nell'AI e nell'automazione.

Nolan Necoechea

3 min read

-

La Sicurezza dei dati Sicurezza dell’IA

La Sicurezza dei dati Sicurezza dell’IAfeb 07, 2025

DeepSeek Discovery: come individuare e fermare l'AI ombra

Scopri le implicazioni relative alla sicurezza derivanti dall'uso di DeepSeek da parte dei dipendenti, come l'AI ombra, e in che modo la tua organizzazione può mitigare immediatamente i rischi.

Rob Sobers

2 min read

-

La Sicurezza dei dati

La Sicurezza dei datidic 13, 2024

I segreti del CISO: costruire il piano di sicurezza definitivo per il 2025

Scopri perché le minacce nel campo della cybersecurity potrebbero non essere così avanzate come sembrano e ottieni consigli strategici sullo sviluppo del tuo piano di sicurezza.

Megan Garza

3 min read

-

DSPM Prodotti Varonis

DSPM Prodotti Varonisdic 06, 2024

Vi presentiamo Varonis per Databricks

Proteggi i dati sensibili in Databricks su larga scala con visibilità approfondita, remediation proattiva e rilevamento attivo delle minacce utilizzando Varonis, una piattaforma unificata per la sicurezza dei dati.

Nolan Necoechea

3 min read

-

Prodotti Varonis Sicurezza nel Cloud

Prodotti Varonis Sicurezza nel Cloudnov 29, 2024

Varonis estende la sicurezza dei dati cloud leader del settore ai database Azure

Scopri e proteggi i dati critici archiviati nei database Azure con la sicurezza dei dati cloud leader del settore di Varonis.

Nathan Coppinger

3 min read

-

Prodotti Varonis Sicurezza nel Cloud

Prodotti Varonis Sicurezza nel Cloudnov 29, 2024

Vi presentiamo Varonis per Google Cloud

Il supporto di Varonis per Google Cloud offre un approccio unificato e automatizzato alla sicurezza dei dati per i principali fornitori di cloud.

.jpg)

Ellen Wilson

3 min read

-

Prodotti Varonis

Prodotti Varonisott 01, 2024

Protezione di Salesforce: remediation dei siti configurati in modo errato

Varonis consente alle organizzazioni di individuare e correggere le autorizzazioni degli ospiti del sito di Salesforce configurate in modo errato, che espongono pubblicamente i dati sensibili.

Nathan Coppinger

2 min read

-

DSPM La Sicurezza dei dati

DSPM La Sicurezza dei datiott 01, 2024

Sicurezza dei dati nel cloud: casi d'uso chiave per la DSPM

Scopri i principali casi d'uso per la gestione della postura di sicurezza dei dati (DSPM) e perché questo framework è solo una parte di un approccio olistico alla sicurezza dei dati.

Nolan Necoechea

4 min read

-

La Sicurezza dei dati

La Sicurezza dei datiott 01, 2024

Che cos'è la sicurezza dei dati: definizione, spiegazione e guida

Scopri di più sulla sicurezza dei dati, perché è importante e come puoi proteggere la tua risorsa più preziosa e vulnerabile con Varonis.

Nolan Necoechea

9 min read

-

Privacy e Conformità Sicurezza dell’IA

Privacy e Conformità Sicurezza dell’IAago 29, 2024

Legge dell'UE sull'AI: cos'è e perché è importante

Una panoramica della prima regolamentazione completa sull'AI al mondo, dei suoi requisiti di conformità e di come prevenire sanzioni fino a 35 milioni di euro (38 milioni di dollari).

Nolan Necoechea

3 min read

-

Prodotti Varonis

Prodotti Varonisago 21, 2024

Varonis annuncia integrazioni con SentinelOne e Microsoft Defender per Endpoint

Varonis ora si integra con i principali fornitori di EDR, Microsoft Defender per Endpoint e SentinelOne, ampliando la nostra visibilità MDDR agli endpoint dei clienti.

Shane Walsh

2 min read

-

La Sicurezza dei dati

La Sicurezza dei datiago 16, 2024

Varonis annuncia la rilevazione e la classificazione dei dati basate sull'AI

La nuova scansione dei dati basata su LLM di Varonis offre ai clienti un contesto aziendale più approfondito con precisione e scalabilità impareggiabili.

Rob Sobers

4 min read

-

Prodotti Varonis

Prodotti Varonisago 16, 2024

Integra informazioni incentrate sui dati nei tuoi flussi di lavoro di sicurezza utilizzando i webhook

Usa i webhook per integrare facilmente le informazioni esclusive e incentrate sui dati di Varonis nel suo stack di sicurezza per consolidare il monitoraggio e migliorare i flussi di lavoro di sicurezza.

Nathan Coppinger

3 min read

-

Prodotti Varonis Salesforce

Prodotti Varonis Salesforcelug 26, 2024

Protezione di Salesforce: prevenzione della creazione di link pubblici

Identifica e impedisci la creazione di link pubblici di Salesforce e riduci il blast radius con Varonis.

Nathan Coppinger

2 min read

-

Sicurezza nel Cloud

Sicurezza nel Cloudlug 12, 2024

Elementi essenziali per la sicurezza del cloud: il caso della DSPM automatizzata

La gestione della postura di sicurezza dei dati (DSPM, data security posture management) è emersa come standard per proteggere i dati sensibili nel cloud e in altri ambienti. Tuttavia, senza automazione, la DSPM non ha alcuna possibilità di riuscita. L'automazione è fondamentale per superare le sfide della sicurezza dei dati nel cloud.

Nolan Necoechea

3 min read

-

La Sicurezza dei dati Sicurezza dell’IA

La Sicurezza dei dati Sicurezza dell’IAlug 12, 2024

Perché la tua organizzazione ha bisogno di Copilot Security Scan prima di distribuire gli strumenti di IA

Valutare il tuo livello di sicurezza prima di implementare strumenti di AI generativa come Copilot per Microsoft 365 è un primo passo cruciale.

-1.png)

Lexi Croisdale

4 min read

-

La Sicurezza dei dati

La Sicurezza dei datilug 09, 2024

Guida all'acquisto DSPM

Comprendi i diversi tipi di soluzioni DSPM, evita le insidie più comuni e poni domande per assicurati di acquistare una soluzione di sicurezza dei dati che soddisfi i tuoi requisiti specifici.

Rob Sobers

9 min read

-

Prodotti Varonis

Prodotti Varonislug 05, 2024

Varonis espande il supporto database ad Amazon Redshift

Varonis per AWS ora supporta Amazon Redshift, consentendo alle organizzazioni di garantire la sicurezza dei propri data warehouse critici.

Nathan Coppinger

3 min read

-

Prodotti Varonis

Prodotti Varonisgiu 27, 2024

Varonis aggiunge la remediation automatica per AWS alle funzionalità DSPM leader del settore

La nuova automazione corregge l'esposizione pubblica e rimuove gli utenti, i ruoli e le chiavi di accesso obsoleti in AWS, consolidando Varonis come l'unica piattaforma per la sicurezza dei dati con funzionalità di DSPM attive.

Nathan Coppinger

3 min read

-

Sicurezza dell’IA

Sicurezza dell’IAgiu 27, 2024

Come impedire il tuo primo data breach AI

Scopri come l'ampio uso dei copilot di AI generativa aumenterà inevitabilmente le violazioni dei dati, come ha spiegato Matt Radolec di Varonis in una sessione di apertura della RSA Conference 2024.

Nolan Necoechea

3 min read

-

DSPM

DSPMgiu 26, 2024

Cos'è la gestione della postura di sicurezza dei dati (DSPM)?

Scopri cos'è e cosa non è la gestione della postura di sicurezza dei dati (DSPM), perché è importante, come funziona e come valutare le soluzioni DSPM.

Nolan Necoechea

7 min read

-

La Sicurezza dei dati

La Sicurezza dei datigiu 24, 2024

Una guida pratica per implementare l'AI generativa in sicurezza

Varonis e Jeff Pollard, analista della sicurezza e del rischio di Forrester, condividono informazioni su come integrare in modo sicuro l'AI generativa nella propria organizzazione.

Megan Garza

4 min read

-

La Sicurezza dei dati

La Sicurezza dei datigiu 24, 2024

Il futuro della sicurezza dei dati nel cloud: fare di più con DSPM

Scopri cosa devi sapere quando valuti una soluzione DSPM, perché l'automazione IaaS è fondamentale e come puoi preparare la tua organizzazione per il futuro del DSPM.

Mike Thompson

3 min read

-

La Sicurezza dei dati

La Sicurezza dei datigiu 07, 2024

Che cos'è Managed Data Detection and Response (MDDR)?

Le offerte XDR e MDR sono incentrate sulle minacce e non hanno alcuna visibilità dei dati. Varonis MDDR aiuta a mitigare le minacce complesse alla tua risorsa più preziosa: i dati.

Mike Thompson

4 min read

-

Prodotti Varonis

Prodotti Varonismag 28, 2024

Varonis espande le funzionalità DSPM con un'assistenza più approfondita per Azure e AWS

Varonis sta ampliando la sua copertura IaaS ai database AWS e Azure Blob Storage, rafforzando i pilastri CSPM e DSPM della nostra piattaforma di sicurezza dei dati.

Nathan Coppinger

4 min read

-

mag 21, 2024

Interrompi la deriva della configurazione con Varonis

Interrompi la deriva della configurazione nel tuo ambiente con la piattaforma di gestione automatizzata della postura della sicurezza dei dati di Varonis.

Nathan Coppinger

2 min read

-

Salesforce

Salesforcemar 12, 2024

Come prepararsi per una verifica delle autorizzazioni Salesforce

In questo articolo illustrerò che cos'è una verifica Salesforce, come funzionano le autorizzazioni e darò suggerimenti su come prepararti.

Mike Mason

5 min read

-

Active Directory

Active Directorymar 12, 2024

Active Directory Users and Computers (ADUC): installazione e utilizzi

Active Directory Users and Computers (ADUC) è uno snap-in di Microsoft Management Console utilizzato per amministrare Active Directory (AD). Continua a leggere per conoscere ulteriori dettagli, casi d'uso e avvertimenti.

Michael Buckbee

4 min read

-

Sicurezza nel Cloud

Sicurezza nel Cloudmar 12, 2024

Comprendere e applicare il modello di responsabilità condivisa nella propria organizzazione

Per evitare lacune significative nella sicurezza e rischi per i dati sensibili, le organizzazioni devono comprendere il modello di responsabilità condivisa utilizzato da molti fornitori SaaS.

Tristan Grush

3 min read

-

In Evidenza Sicurezza nel Cloud

In Evidenza Sicurezza nel Cloudfeb 20, 2024

Varonis accelera l'adozione sicura di Microsoft Copilot per Microsoft 365

Varonis e Microsoft hanno dato vita a una nuova collaborazione strategica per aiutare le organizzazioni a sfruttare in modo sicuro uno degli strumenti di produttività più potenti del pianeta: Microsoft Copilot per Microsoft 365.

Rob Sobers

1 min read

-

La Sicurezza dei dati

La Sicurezza dei datifeb 20, 2024

Raccontiamo il rebranding di Varonis

Scopri la strategia che ha ispirato il rebranding di Varonis, comportando una transizione completa all'archetipo dell'eroe e l'introduzione del Protector 22814.

Courtney Bernard

3 min read

-

Ricerca sulle Minacce

Ricerca sulle Minaccefeb 08, 2024

Individuazione delle vulnerabilità di Outlook e nuovi modi per trafugare gli hash NTLM

Varonis Threat Labs ha scoperto un nuovo exploit di Outlook e tre nuovi modi per accedere agli hash NTLM v2 delle password.

Dolev Taler

8 min read

-

Prodotti Varonis

Prodotti Varonisgen 29, 2024

Varonis amplia la copertura per contribuire a proteggere i dati critici di Snowflake

Varonis estende la copertura DSPM a Snowflake, offrendo maggiore visibilità e sicurezza dei dati per i dati critici di Snowflake.

Nathan Coppinger

4 min read

-

La Sicurezza dei dati

La Sicurezza dei datigen 16, 2024

Tendenze della cybersecurity nel 2024: cosa c'è da sapere

Scopri di più sulla gestione della postura della sicurezza dei dati, sui rischi della sicurezza dell'AI, sulle modifiche della conformità e altro ancora per preparare la strategia di cybersecurity per il 2024.

-1.png)

Lexi Croisdale

5 min read

-

Sicurezza nel Cloud

Sicurezza nel Cloudgen 03, 2024

La tua organizzazione è pronta per Microsoft Copilot?

Leggi questa guida dettagliata che ti mostra come implementare strumenti di AI generativa in modo sicuro con Varonis.

Brian Vecci

9 min read

-

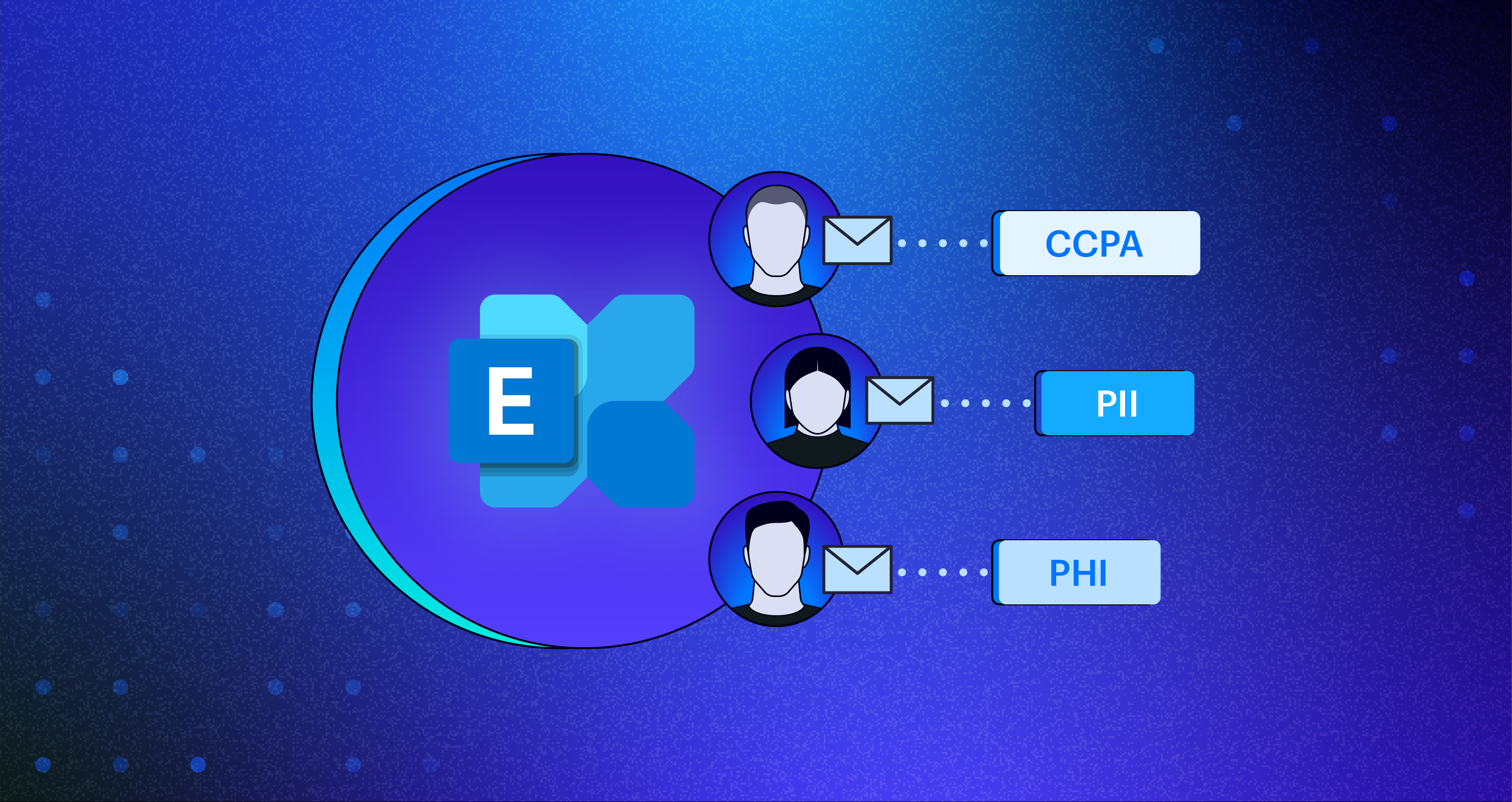

Prodotti Varonis

Prodotti Varonisdic 01, 2023

In che modo Varonis è utile per la sicurezza della posta elettronica

Scopri come ridurre in modo proattivo la superficie di attacco delle e-mail, bloccare la data exfiltration e contenere il rischio dell'AI generativa con una sicurezza e-mail accurata e automatizzata.

Yumna Moazzam

4 min read

-

Prodotti Varonis

Prodotti Varonisnov 28, 2023

Varonis presenta Athena AI: la trasformazione della sicurezza dei dati e della risposta agli incidenti

Utilizzando Athena AI, il livello AI di nuova generazione per Varonis, il linguaggio naturale, i clienti possono condurre indagini e analisi approfondite sulla sicurezza in modo più efficiente.

Avia Navickas

4 min read

-

La Sicurezza dei dati

La Sicurezza dei datinov 09, 2023

Varonis è leader del mercato DSPM secondo Gartner Peer Insights

In qualità di leader nel settore della sicurezza dei dati, Varonis è orgogliosa di essere classificata n. 1 nella categoria Data Security Posture Management di Gartner.

Avia Navickas

6 min read

-

Sicurezza nel Cloud

Sicurezza nel Cloudnov 06, 2023

Soluzioni DSPM vs. CSPM: un ponte tra sicurezza dei dati e del cloud con Varonis

Esplora i ruoli essenziali delle soluzioni di DSPM e CSPM e scopri come Varonis consente di colmare il divario tra cloud e sicurezza dei dati.

Nathan Coppinger

7 min read

-

La Sicurezza dei dati

La Sicurezza dei datiott 20, 2023

Come funziona il Data Risk Assessment di Varonis

Scopri come funziona la soluzione gratuita Data Risk Assessment di Varonis e cosa la rende il DRA più avanzato del settore.

-1.png)

Lexi Croisdale

9 min read

-

La Sicurezza dei dati

La Sicurezza dei datiott 18, 2023

I vantaggi dei report sulle minacce e sui data breach

I report sulle minacce e i data breach possono aiutare le organizzazioni a gestire i rischi per la sicurezza e sviluppare strategie di mitigazione. Scopri i nostri tre pilastri di una protezione efficace dei dati e i vantaggi di questi report.

Scott Shafer

3 min read

-

La Sicurezza dei dati

La Sicurezza dei datiott 09, 2023

Approfondimento sul DSPM: sfatiamo i miti sulla sicurezza dei dati

DSPM (Data Security Posture Management) è l'acronimo leader nella sicurezza informatica. Tuttavia, le recenti discussioni hanno confuso il significato di gestione della posizione di sicurezza dei dati. Demistifichiamo il tutto.

Kilian Englert

7 min read

-

Prodotti Varonis

Prodotti Varonisset 15, 2023

Varonis aggiunge il supporto alla classificazione dei dati per Amazon S3

Varonis rafforza l'offerta di sicurezza cloud con la classificazione dei dati per Amazon S3.

Nathan Coppinger

6 min read

-

Varonis Products

Varonis Productsset 15, 2023

Varonis offre una sicurezza Salesforce leader del mercato

Varonis offre una sicurezza Salesforce leader del mercato

Avia Navickas

6 min read

-

Ricerca sulle Minacce

Ricerca sulle Minacceset 15, 2023

In che modo l'approccio di Varonis all'SSPM può aiutare la tua azienda

Adotta un approccio basato sui dati con l'SSPM di Varonis per proteggere le applicazioni SaaS e ridurre i rischi. Scopri come ottenere una migliore visibilità, automazione e protezione.

Rob Sobers

7 min read

-

La Sicurezza dei dati

La Sicurezza dei datiset 14, 2023

Tre modi in cui Varonis ti aiuta a combattere le minacce interne

Le organizzazioni hanno difficoltà a contrastare le minacce interne. La moderna risposta di Varonis alla cybersecurity si basa sulla triade della sicurezza dei dati (sensibilità, accesso e attività) per combattere le minacce.

Shane Walsh

5 min read

-

Salesforce Sicurezza nel Cloud

Salesforce Sicurezza nel Cloudset 14, 2023

Come gestire i dati sensibili in Salesforce: una guida alla classificazione dei dati

Salesforce Ben e il team di Varonis discutono delle migliori pratiche per la classificazione dei dati di Salesforce.

Megan Garza

3 min read

-

La Sicurezza dei dati

La Sicurezza dei datiset 14, 2023

Tendenze globali delle minacce e il futuro della risposta agli incidenti

Il team di risposta agli incidenti di Varonis illustra le recenti tendenze globali delle minacce e spiega perché l'IR proattivo è il futuro della sicurezza dei dati.

Megan Garza

3 min read

-

La Sicurezza dei dati Ricerca sulle Minacce

La Sicurezza dei dati Ricerca sulle Minacceset 14, 2023

Principali tendenze della cybersecurity per il 2023

Abbiamo raccolto le principali previsioni sulla sicurezza per il 2023 per aiutarti a capire dove occorre prestare attenzione e dove è possibile stare tranquilli.

Megan Garza

5 min read

-

Bollettini di Sicurezza

Bollettini di Sicurezzaset 14, 2023

I primi 90 giorni di un CISO: il piano d'azione e i consigli definitivi

Negli ultimi 10 anni, il ruolo del CISO è diventato piuttosto complesso. Dopo aver letto questo blog avrai a disposizione un solido piano di 90 giorni per assumere il nuovo ruolo di CISO.

Avia Navickas

9 min read

-

Prodotti Varonis Salesforce

Prodotti Varonis Salesforceset 13, 2023

Varonis annuncia l'integrazione con Salesforce Shield

Varonis ora si integra con Salesforce Shield per offrire una visibilità approfondita su Salesforce e aiutare le organizzazioni a proteggere i dati mission-critical.

Nathan Coppinger

3 min read

-

Sicurezza nel Cloud

Sicurezza nel Cloudset 08, 2023

L'importanza dell'automazione per la cybersecurity e per il tuo business

Questo articolo spiega come l'automazione possa aiutare a trasformare le informazioni corrette in azione, contribuendo a difenderci dagli attacchi informatici, ridurre i rischi, rafforzare la conformità e migliorare la produttività.

Yaki Faitelson

4 min read

-

Sicurezza nel Cloud

Sicurezza nel Cloudset 08, 2023

I tuoi dati sono a prova di aggressori interni? Cinque passaggi per mantenere i tuoi segreti al sicuro

Questo articolo illustra i cinque passaggi da compiere per verificare la tua preparazione ad affrontare un aggressore interno malintenzionato o un aggressore esterno che compromette l'account o il computer di un collaboratore interno.

Yaki Faitelson

3 min read

-

La Sicurezza dei dati

La Sicurezza dei datiago 28, 2023

Ricompense e rischi: cosa significa l'IA generativa per la sicurezza

Con la crescente popolarità dell'IA, sorgono preoccupazioni sui rischi connessi all’utilizzo della tecnologia. Scopri i vantaggi e i rischi derivanti dall'utilizzo dell'IA generativa.

-1.png)

Lexi Croisdale

8 min read

-

La Sicurezza dei dati

La Sicurezza dei datiago 08, 2023

Generative AI Security: Ensuring a Secure Microsoft Copilot Rollout

Questo articolo descrive come funziona il modello di sicurezza di Microsoft 365 Copilot e i rischi da valutare per garantire un'implementazione sicura.

Rob Sobers

5 min read

-

Bollettini di Sicurezza Ransomware

Bollettini di Sicurezza Ransomwareago 04, 2023

Come proteggere il tuo ambiente cloud dalle 5 principali minacce di oggi

Scopri le cinque principali minacce su cloud ai tuoi dati sensibili e come proteggere la tua organizzazione.

-1.png)

Lexi Croisdale

5 min read

-

lug 10, 2023

Varonis nel cloud: creare una piattaforma per la sicurezza dei dati sicura e scalabile

Come abbiamo creato la nostra piattaforma SaaS cloud-native per la scalabilità e la sicurezza, senza nessuna scorciatoia.

John Neystadt

6 min read

-

In Evidenza La Sicurezza dei dati

In Evidenza La Sicurezza dei datimar 22, 2023

Varonis è stata nominata leader in The Forrester Wave™: Data Security Platforms, Q1 2023

Varonis è stata nominata leader nella Forrester Wave™: Data Security Platforms, Q1 2023, ottenendo il punteggio più alto nella categoria della strategia.

Avia Navickas

3 min read

-

Ricerca sulle Minacce

Ricerca sulle Minacceago 17, 2022

Varonis mappa gli alert sulla sicurezza cloud a MITRE ATT&CK

Nell'ultimo aggiornamento di DatAdvantage Cloud di Varonis, stratifichiamo le tattiche e le tecniche MITRE ATT&CK sui nostri alert cloud per favorire una risposta più rapida agli incidenti.

Yumna Moazzam

2 min read

-

Ricerca sulle Minacce

Ricerca sulle Minaccefeb 02, 2022

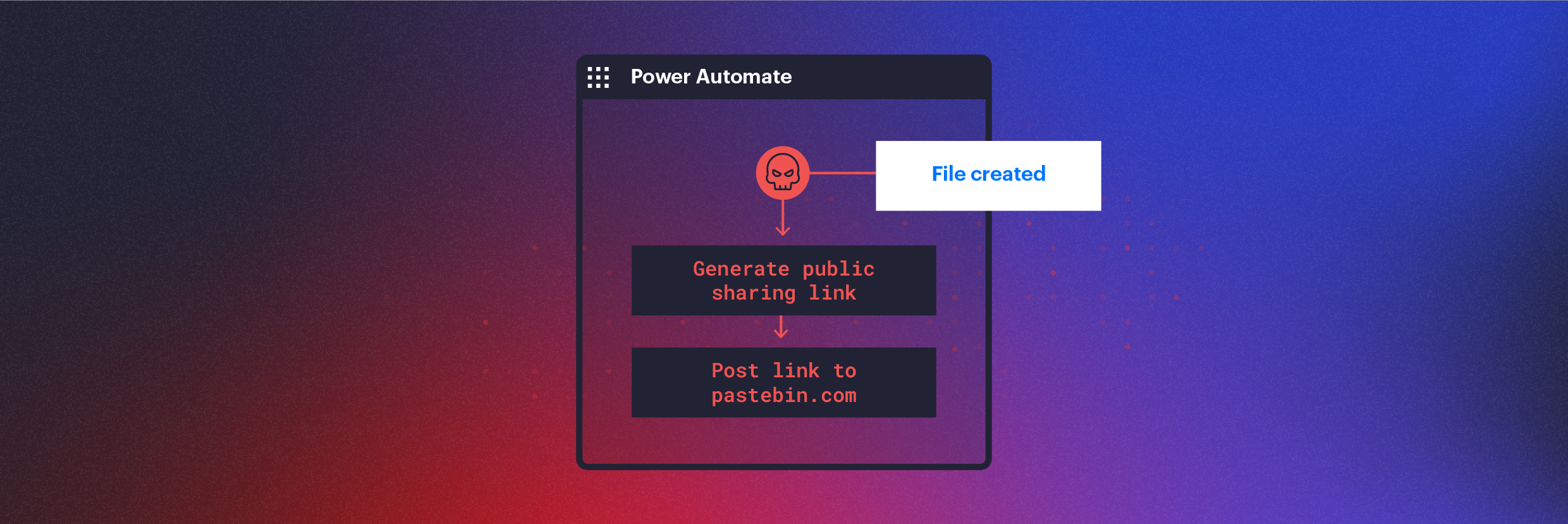

Utilizzare Power Automate per l'exfiltration dei dati segreti su Microsoft 365

In che modo gli attori di minacce possono utilizzare Microsoft Power Automate per automatizzare data exfiltration, comunicazione C2, movimento laterale e per eludere le soluzioni DLP.

Eric Saraga

5 min read

-

Powershell

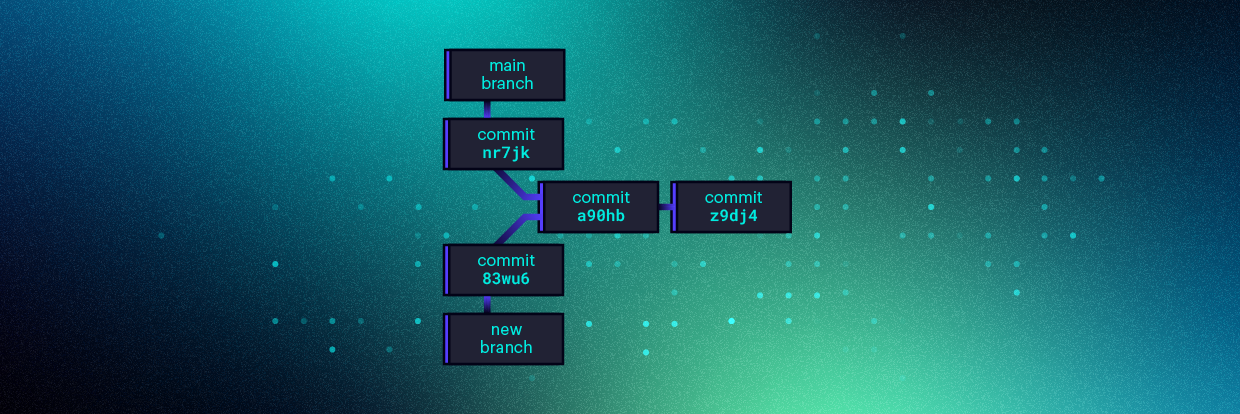

Powershellset 20, 2021

Branching e unione in Git: guida passo passo

Negli articoli precedenti, hai imparato "Come ripristinare un commit in Git" (tutorial PowerShell Git) e "Come effettuare il merge in Git: tutorial sui repository git locali e remoti". Puoi...

Jeff Brown

6 min read

-

La Sicurezza dei dati

La Sicurezza dei datimag 07, 2021

Che cos'è una porta SMB + Spiegazione delle porte 445 e 139

Una porta SMB è una porta di rete comunemente utilizzata per la condivisione di file. Il programmatore IBM Barry Feigenbaum sviluppò il protocollo Server Message Blocks (SMB) negli anni '80 per IBM DOS. SMB continua a essere il protocollo di condivisione di file di rete standard de facto attualmente in uso.

Michael Buckbee

2 min read

-

Prodotti Varonis

Prodotti Varonisset 13, 2020

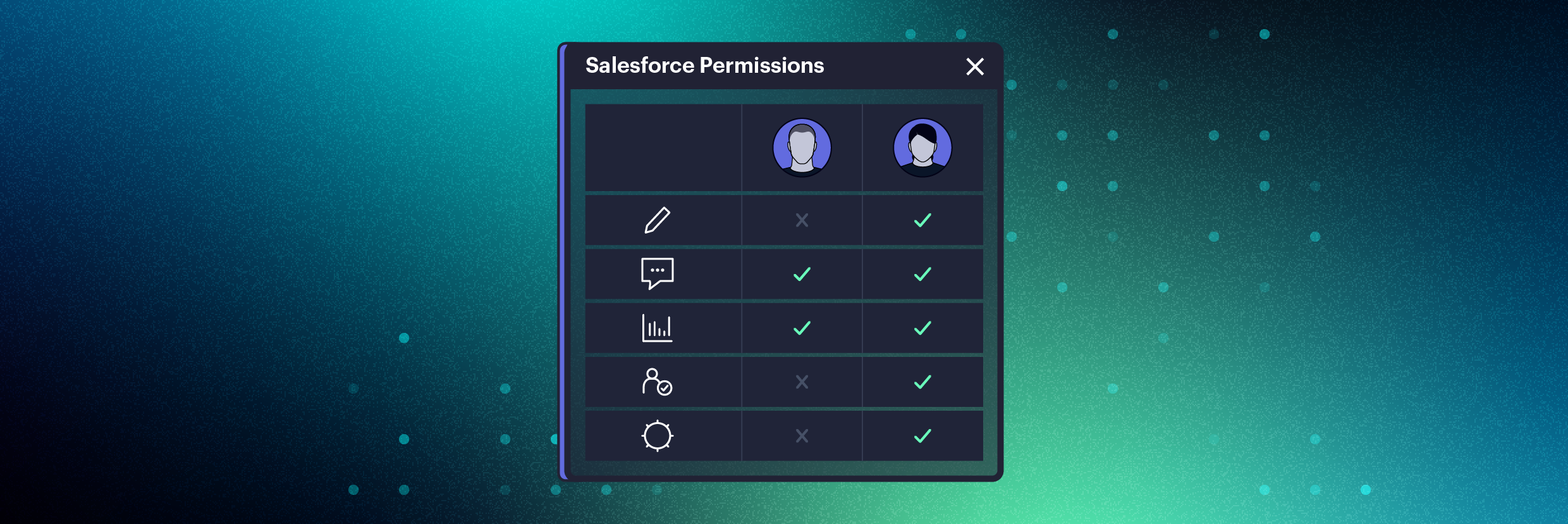

Confronta agevolmente le autorizzazioni utente di Salesforce

DatAdvantage Cloud ora consente agli amministratori di confrontare le autorizzazioni effettive di due utenti Salesforce fianco a fianco con un semplice clic di un pulsante.

Nathan Coppinger

2 min read

-

La Sicurezza dei dati

La Sicurezza dei datimar 29, 2020

Cosa vuol dire lavorare nella cybersecurity nella realtà: una giornata tipo

Scopri cosa vuol dire lavorare nella cybersecurity dalle nostre domande e risposte con esperti impegnati in varie posizioni professionali, impara di quali competenze e risorse hai bisogno e ascolta i consigli dei professionisti

Rob Sobers

18 min read

-

Powershell

Powershellmar 19, 2020

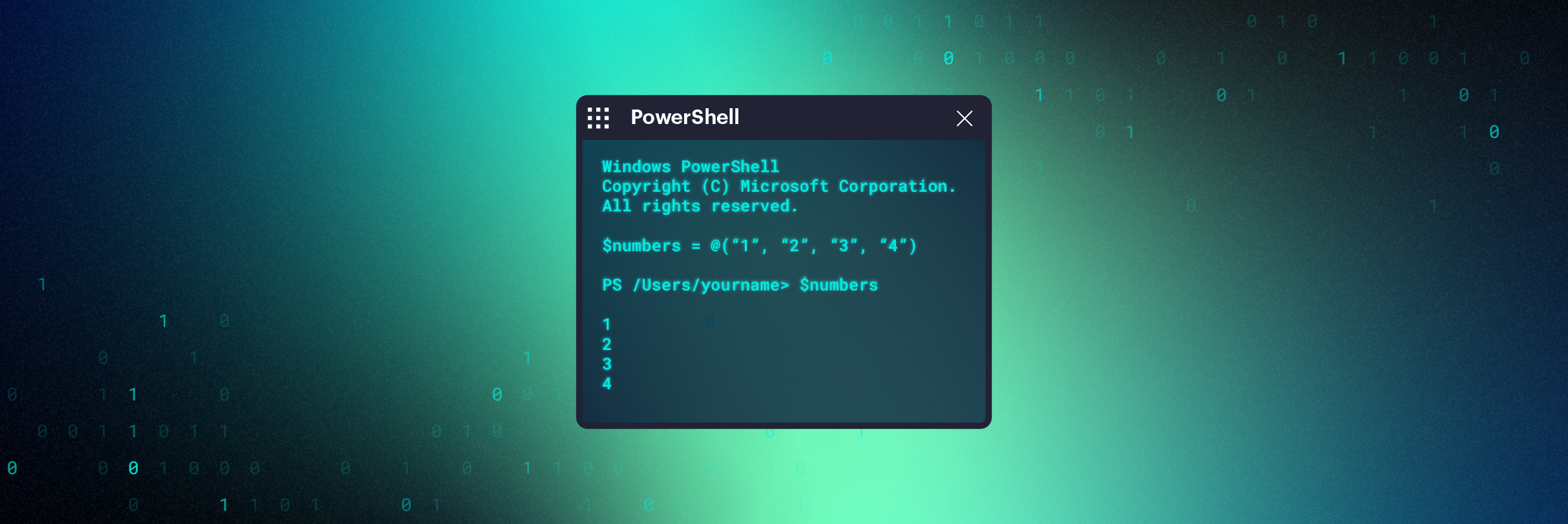

Guida agli array PowerShell: come utilizzarli e crearli

Scopri come utilizzare al meglio gli array PowerShell: tratteremo delle nozioni di base su come crearli, lavorare e alcune tecniche più avanzate.

Michael Buckbee

10 min read

-

La Sicurezza dei dati

La Sicurezza dei datiott 11, 2018

What is ITAR Compliance? Definition and Regulations

ITAR regola la produzione, la vendita e la distribuzione di hardware, dati e documentazione militare, di difesa e spaziale. Ecco un elenco dei requisiti di conformità ITAR e delle sanzioni che devi conoscere.

Michael Buckbee

4 min read

-

Active Directory

Active Directoryago 23, 2018

5 ruoli FSMO in Active Directory

I ruoli FSMO ti danno la certezza che il tuo dominio sarà in grado di svolgere le funzioni principali di autenticazione di utenti e autorizzazioni. Scopri di più oggi stesso.

Michael Buckbee

2 min read

-

La Sicurezza dei dati

La Sicurezza dei datiapr 04, 2012

Che cos'è OAuth? Definizione e funzionamento

OAuth (Open Authentication) è un protocollo o framework di autorizzazione a standard aperto che consente alle applicazioni di usufruire di un "accesso designato sicuro". È un modo per gli utenti di concedere a siti Web o alle applicazioni l'accesso alle proprie informazioni senza comunicare le password.

Rob Sobers

5 min read

SECURITY STACK NEWSLETTER

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

Vuoi vedere la piattaforma di sicurezza dei dati n. 1 in azione?

"Sono rimasto sorpreso dalla rapidità con cui Varonis è riuscita a classificare i dati e scoprire potenziali esposizioni di dati durante la valutazione gratuita. È stato davvero illuminante".

Michael Smith, CISO, HKS

"Quello che mi piace di Varonis è che è incentrato sui dati. Altri prodotti proteggono l'infrastruttura, ma non fanno nulla per proteggere il tuo bene più prezioso: i tuoi dati".

Deborah Haworth, Direttore della sicurezza informatica, Penguin Random House

"L'assistenza di Varonis non ha eguali e il suo team continua a evolversi e a migliorare i prodotti per allinearsi alla continua evoluzione del settore."

Al Faella, CTO, Prospect Capital