- Mettez en corrélation l’accès aux données et la télémétrie du périmètre

- Détectez les activités suspectes sur le VPN, le DNS et le Web

- Bloquez les attaques par force brute, le C&C et l’exfiltration de données

Varonis commence par surveiller vos données avant de s’occuper du périmètre du réseau. En mettant en corrélation des événements au niveau de chaque couche, nos modèles de menaces vous donnent toutes les chances de lutter contre les APT et les menaces internes.

Edge est votre premier système d’alerte.

Bénéficiez d’une information en temps réel sur les configurations à risque et recevez des indicateurs de compromission au plus tôt. Nos modèles de menace apprennent en continu les comportements spécifiques à votre entreprise.

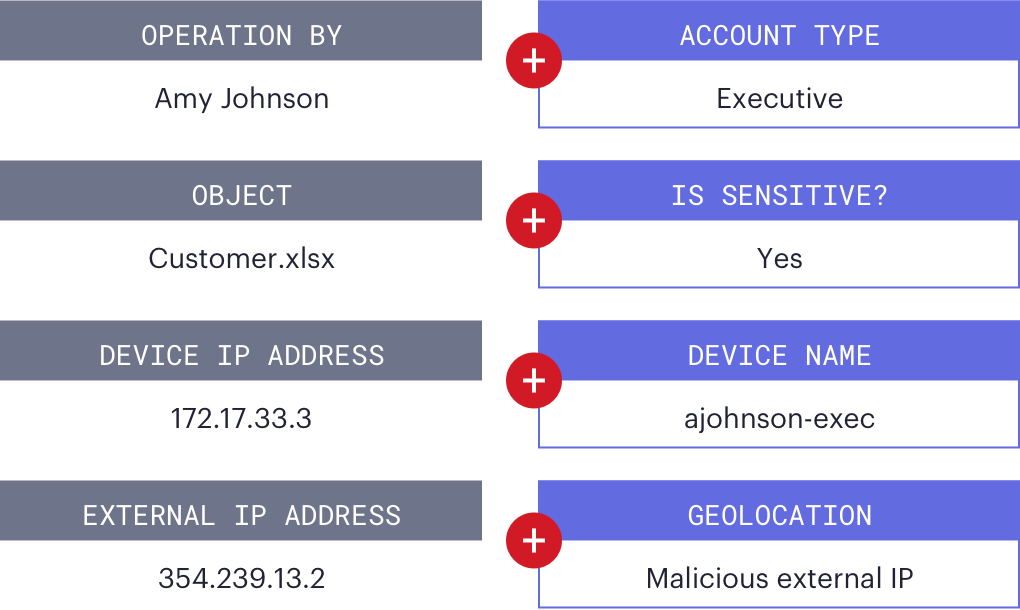

Nous ne nous contentons pas de copier les journaux d’événement bruts des appareils réseau. Nous vous offrons des événements clairs et compréhensibles par un humain accompagnés de précieuses informations sur le contexte telles que la réputation des URL, le type de compte et la sensibilité des données.

Déterminez si un incident affecte vos données.

Filtrer

Voir les événements suspects en périphérie

Isoler

Identifier l’utilisateur ou l’appareil le plus dangereux

Pivoter

Déterminer facilement les données auxquelles ils ont eu accès

Filtrer

Voir les événements suspects en périphérie

Isoler

Identifier l’utilisateur ou l’appareil le plus dangereux

Pivoter

Déterminer facilement les données auxquelles ils ont eu accès

Varonis Edge est notre champion. Il nous a permis de mettre au jour les ordinateurs émettant des requêtes DNS suspectes, d’établir des corrélations avec des utilisateurs spécifiques et d’identifier les adresses IP que nous devions bloquer.

Fonctionnalités clés

Pas d’agent sur les terminaux

Réponses automatisées

Mises à jour en continu

Renseignements sur les menaces intégrés

Normalisation des événements

Intégration de la SIEM

Équipe de réponse aux incidents et d’analyse sans frais supplémentaires.