L’année passée, des chercheurs ont divulgué une vulnérabilité d’Exchange permettant à tout utilisateur d’un domaine d’obtenir des privilèges d’administrateur de domaine et de compromettre AD et les hôtes connectés. Nos ingénieurs en sécurité ont remarqué que cette vulnérabilité n’avait que peu été comblée.

Voici comment fonctionne l’attaque :

- Le pirate utilise un utilisateur compromis du domaine ayant accès à la messagerie pour souscrire à la fonctionnalité de notification push d’Exchange.

- Il emploie un relais NTLM afin de se faire passer pour le serveur Exchange :

- Le serveur Exchange s’authentifie auprès de l’hôte de l’utilisateur compromis en utilisant NTLM sur HTTP. Le hacker s’identifie ensuite auprès du contrôleur de domaine via LDAP en utilisant les identifiants du compte exchange.

- Le hacker utilise ensuite les droits du compte Exchange pour modifier les droits sur l’objet domaine*.

*Cette dernière étape peut également être le fait d’un administrateur malhonnête disposant d’un accès légitime lui permettant de modifier ces droits : en créant une règle pour détecter cette activité, vous serez protégé dans les deux cas.

Il peut alors exécuter une attaque DCSync pour obtenir les mots de passe hachés de tous les utilisateurs du domaine, ce qui lui permet de lancer divers types d’attaques, comme des attaques par golden ticket ou pass the hash.

Notre équipe de recherche a enquêté et élaboré un guide pour aider nos clients à détecter ce type d’attaque et déterminer s’ils ont déjà été compromis.

Voici ce que vous devez savoir.

Comment détecter l’élévation de privilèges au niveau du domaine

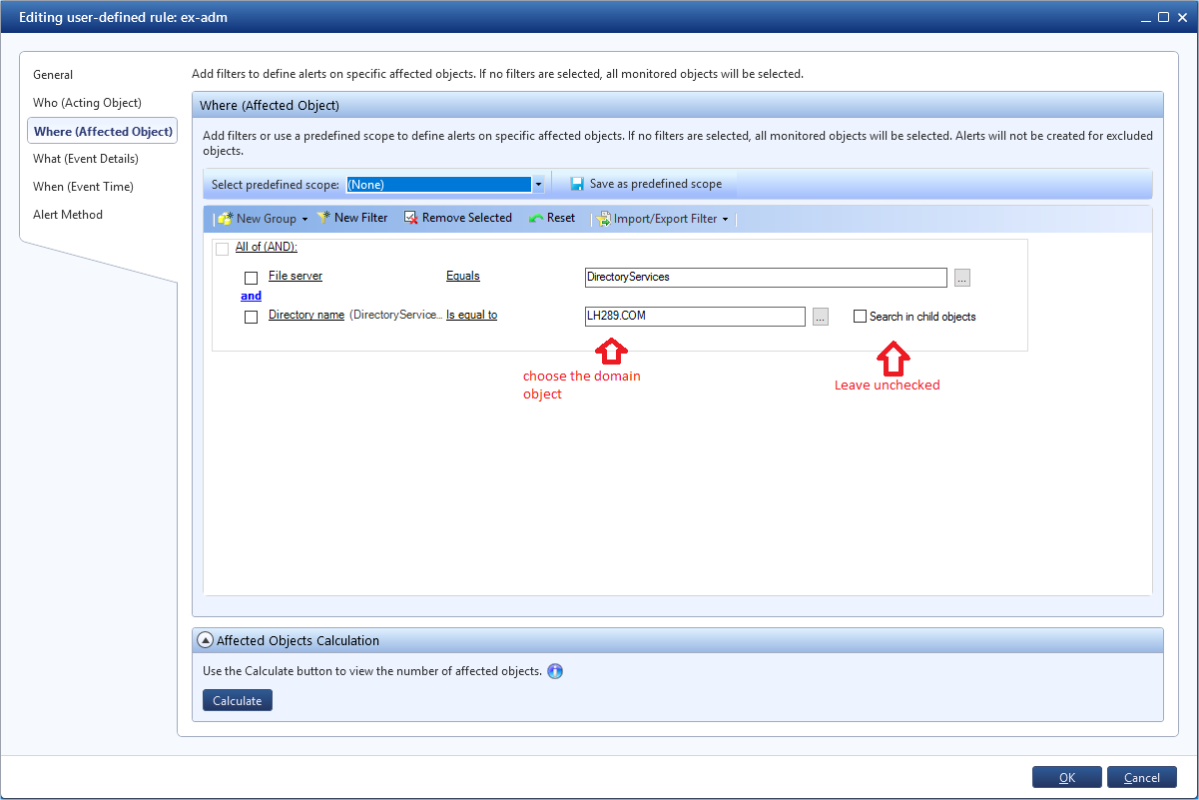

Dans DatAlert, créez une règle personnalisée pour suivre des modifications spécifiques de droits effectuées sur un objet : une alerte sera déclenchée dès qu’un droit sur un objet Services d’annuaire sera ajouté sur l’objet domaine.

- Définissez le nom de la règle

- Définissez la catégorie d’alerte sur « privilege escalation »

- Définissez le type de ressource sur « all values selected »

- Définissez l’objet concerné :

- File Server = DirectoryServices

- Choisissez l’objet domaine

- Créer le filtre pour DS objet permission added

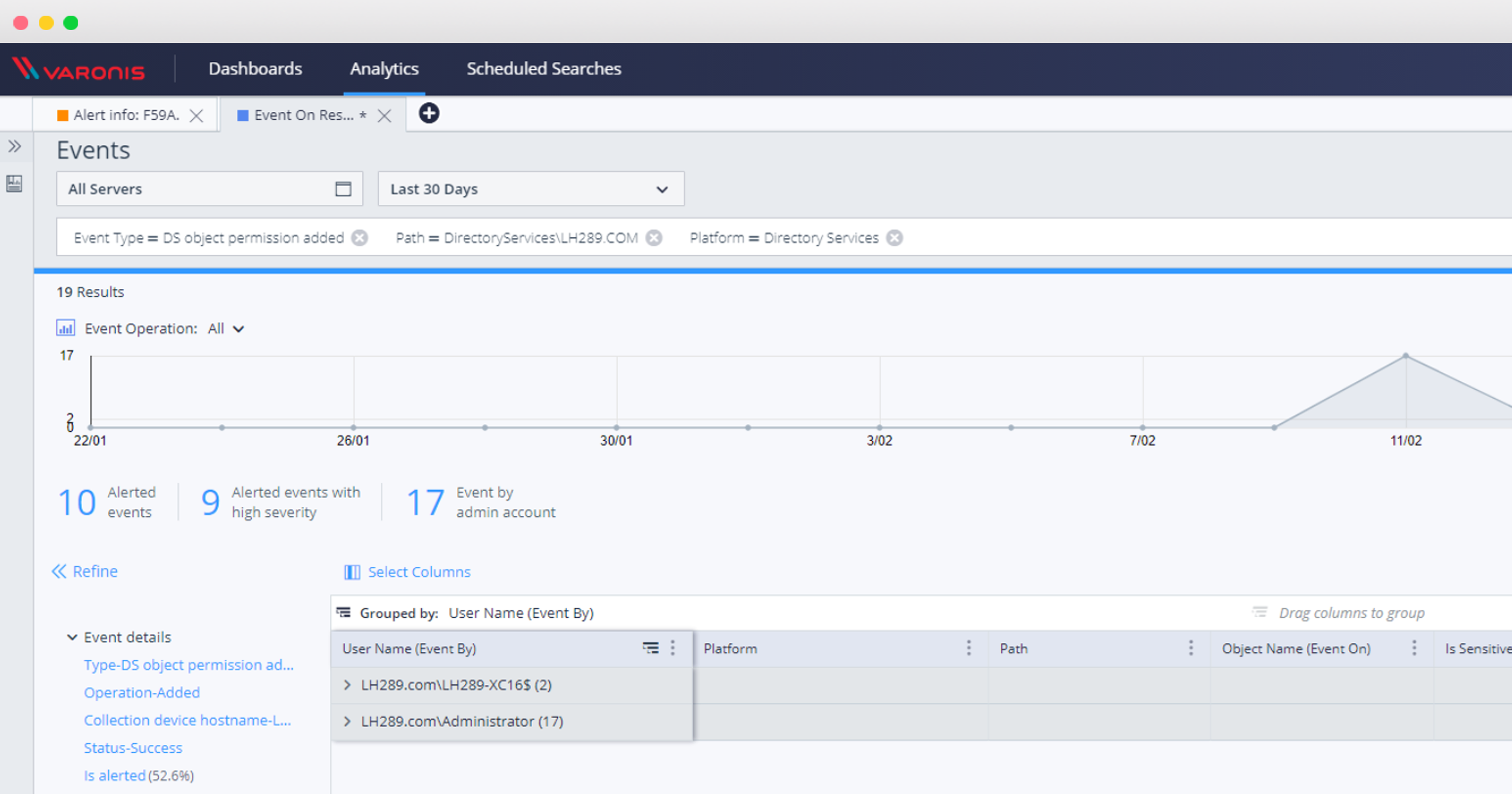

Générez le rapport : How to Detect Permission Change on the Domain Object

Les modifications de droit sur l’objet domaine ne doivent pas être fréquentes ; tout ce qui déclenche cette alerte doit faire l’objet d’une enquête. Gardez à l’esprit que vous n’êtes qu’à une case à cocher de générer une alerte sur toute modification de droits SA (n’oubliez pas de laisser décoché « search in child objects » !). C’est pourquoi vous devez, avant de la rendre opérationnelle, générer un rapport pour valider l’alerte.

Ce rapport vous permettra également voir si vous avez déjà été touché par cette attaque.

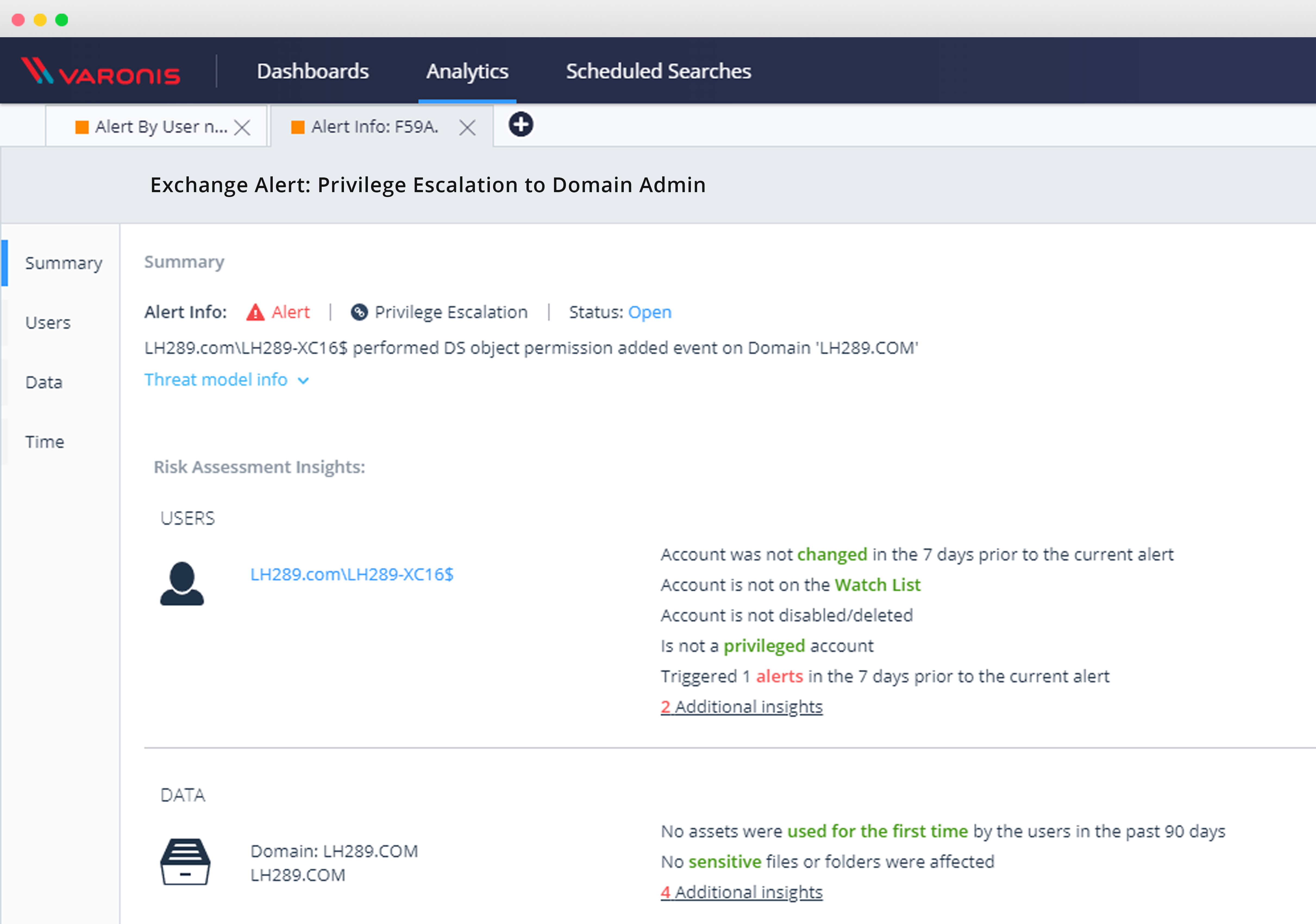

Une fois la règle déployée, vous pouvez examiner ces élévations de privilèges à partir de l’interface utilisateur Web :

Cette règle étant définie, vous pourrez surveiller et vous protéger contre ce type de vulnérabilités, examiner les événements d’objet Services d’annuaire, et vérifier si vous avez été affecté ou non par cette vulnérabilité.

Vérifiez également la mise à jour de sécurité Microsoft et contactez votre SE si vous avez des questions.

Adrien Rahmati-Georges

Ancien étudiant en informatique, formé à la cybersécurité, aux risques et à la veille concurrentielle. En tant que coordinatrice marketing chez Varonis, je fournis pour la région EMEA des contenus en français et en allemand, rédigés par nos formidables auteurs Varonis !

Vulnérabilité d’Exchange : comment détecter une élévation de privilèges au niveau administrateur de domaine

Contents

L’année passée, des chercheurs ont divulgué une vulnérabilité d’Exchange permettant à tout utilisateur d’un domaine d’obtenir des privilèges d’administrateur de domaine et de compromettre AD et les hôtes connectés. Nos ingénieurs en sécurité ont remarqué que cette vulnérabilité n’avait que peu été comblée.

Voici comment fonctionne l’attaque :

*Cette dernière étape peut également être le fait d’un administrateur malhonnête disposant d’un accès légitime lui permettant de modifier ces droits : en créant une règle pour détecter cette activité, vous serez protégé dans les deux cas.

Il peut alors exécuter une attaque DCSync pour obtenir les mots de passe hachés de tous les utilisateurs du domaine, ce qui lui permet de lancer divers types d’attaques, comme des attaques par golden ticket ou pass the hash.

Notre équipe de recherche a enquêté et élaboré un guide pour aider nos clients à détecter ce type d’attaque et déterminer s’ils ont déjà été compromis.

Voici ce que vous devez savoir.

Comment détecter l’élévation de privilèges au niveau du domaine

Dans DatAlert, créez une règle personnalisée pour suivre des modifications spécifiques de droits effectuées sur un objet : une alerte sera déclenchée dès qu’un droit sur un objet Services d’annuaire sera ajouté sur l’objet domaine.

Générez le rapport : How to Detect Permission Change on the Domain Object

Les modifications de droit sur l’objet domaine ne doivent pas être fréquentes ; tout ce qui déclenche cette alerte doit faire l’objet d’une enquête. Gardez à l’esprit que vous n’êtes qu’à une case à cocher de générer une alerte sur toute modification de droits SA (n’oubliez pas de laisser décoché « search in child objects » !). C’est pourquoi vous devez, avant de la rendre opérationnelle, générer un rapport pour valider l’alerte.

Ce rapport vous permettra également voir si vous avez déjà été touché par cette attaque.

Une fois la règle déployée, vous pouvez examiner ces élévations de privilèges à partir de l’interface utilisateur Web :

Cette règle étant définie, vous pourrez surveiller et vous protéger contre ce type de vulnérabilités, examiner les événements d’objet Services d’annuaire, et vérifier si vous avez été affecté ou non par cette vulnérabilité.

Vérifiez également la mise à jour de sécurité Microsoft et contactez votre SE si vous avez des questions.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Keep reading

Varonis tackles hundreds of use cases, making it the ultimate platform to stop data breaches and ensure compliance.