Les fournisseurs de services cloud (CSP) hébergent un large éventail de données critiques telles que des documents médicaux, des informations de défense militaire et des ensembles de données non structurées pour l’entraînement de grands modèles de langage (LLM). Des dépôts de données dans le cloud mal configurés ou associés à des droits excessifs ont entraîné de nombreuses fuites de données. Des informations sensibles se sont ainsi retrouvées exposées sur Internet et les attaquants ont pu les exploiter.

La plateforme cloud native de Varonis offre aux clients une sécurité globale des données : applications SaaS, e-mails, stockage de fichiers hybrides, bases de données, etc. Les dernières améliorations apportées à la couverture IaaS de Varonis aident les clients à identifier continuellement les données réglementées, à corriger les erreurs de configurations et les accès excessifs, et à stopper les attaques sur les données dans des services tels que Azure Blob, AWS S3, RDS et les bases de données non gérées dans EC2.

Avec Varonis, vous pouvez :

- obtenir une vue d’ensemble centralisée de vos données et de votre posture de sécurité dans le cloud ;

- identifier et classer les données sensibles stockées dans les bases de données Azure Blob et AWS ;

- identifier et corriger les expositions dues à des accès excessifs, des erreurs de configuration et des applications tierces ;

- surveiller l’activité pour détecter et enquêter sur les menaces dans l’écosystème cloud ;

surveiller votre posture de sécurité dans le cloud.

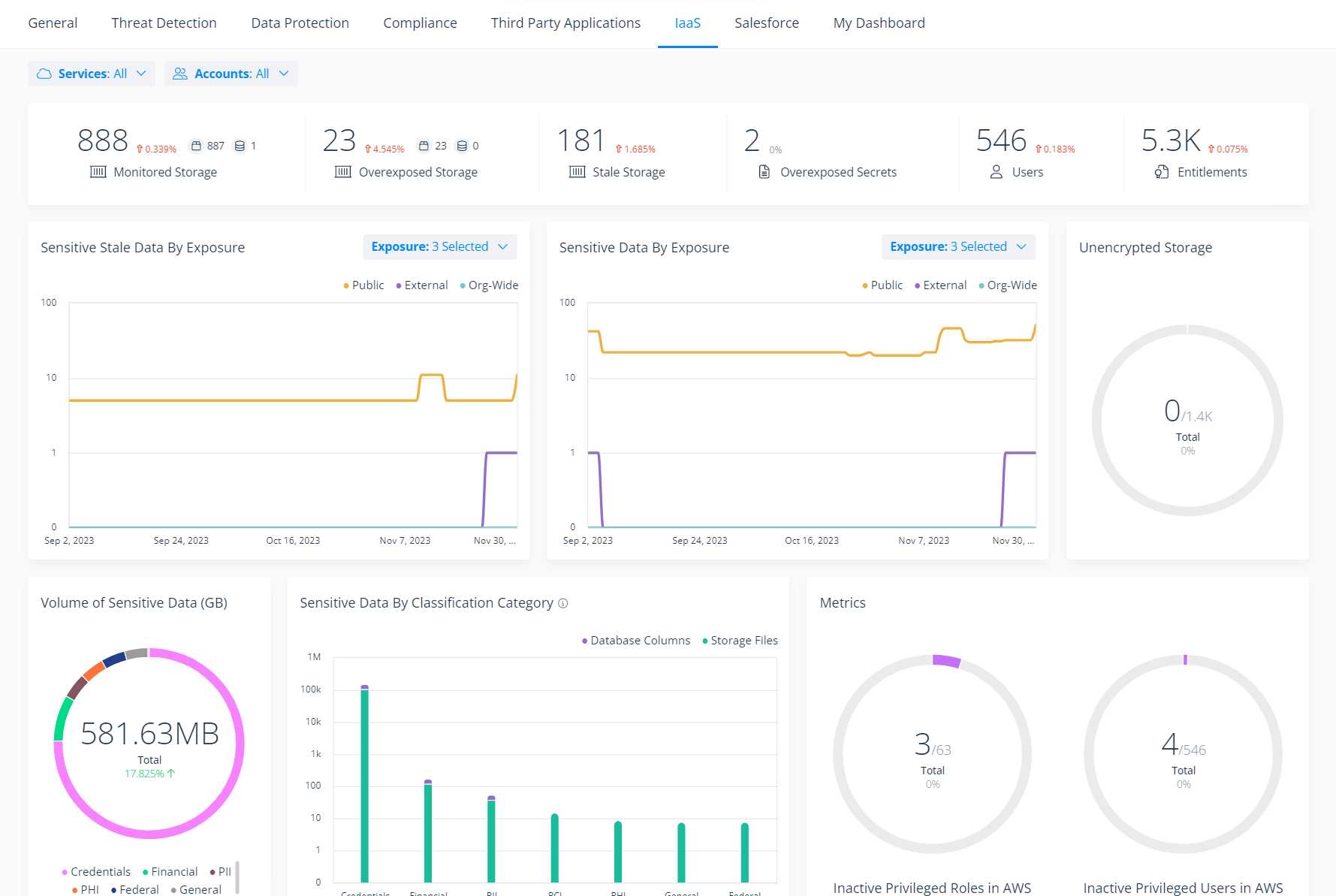

Notre tableau de bord IaaS fournit une vue d’ensemble centralisée de votre posture de sécurité dans le cloud et de vos données dans les environnements AWS et Azure, y compris les instances Azure Blob, AWS IAM, S3, RDS et EC2. Identifiez facilement où vos données sensibles peuvent être menacées et s’il existe des lacunes dans votre posture de sécurité, le tout depuis un point de vue centralisé.

Surveillez votre posture de sécurité cloud à l’aide d’indicateurs de risque clés, notamment :

- les ressources sensibles obsolètes et surexposées ;

- le stockage non chiffré ;

- des utilisateurs dont les clés d’accès sont obsolètes ;

- les rôles et utilisateurs privilégiés inactifs.

Surveillez votre posture globale de sécurité dans le cloud avec le tableau de bord Varonis IaaS.

Surveillez votre posture globale de sécurité dans le cloud avec le tableau de bord Varonis IaaS.

Explorez les widgets pour commencer à corriger les risques et à améliorer votre posture de sécurité des données dans l’ensemble de vos ressources cloud.

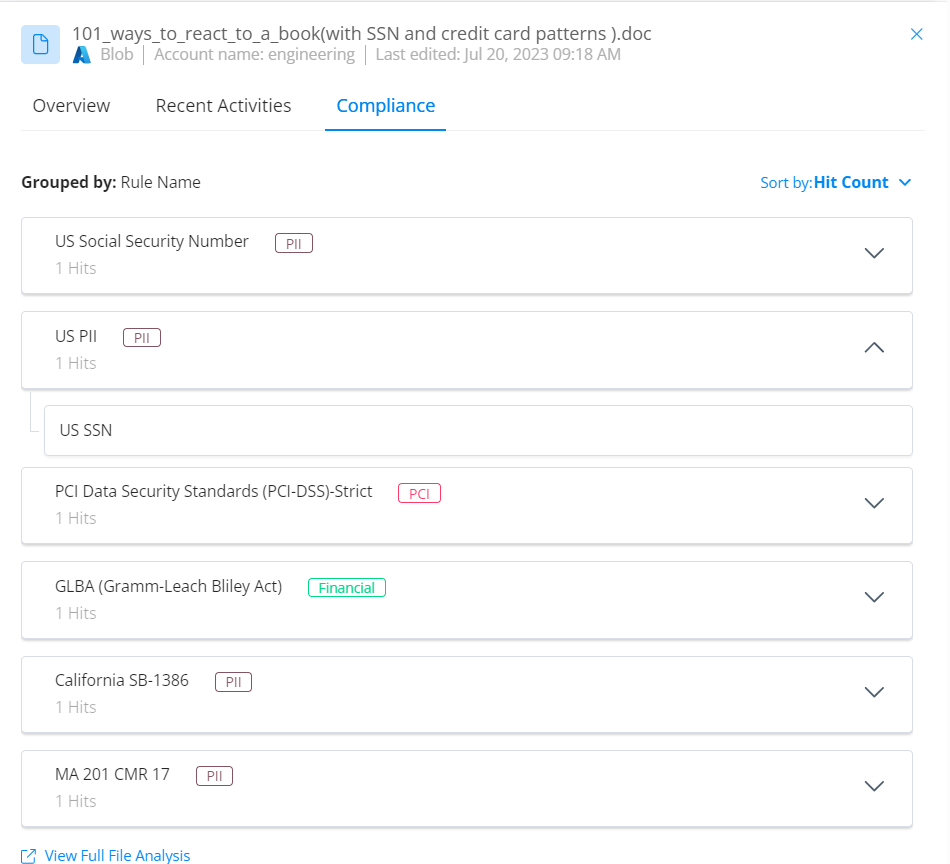

Identifiez et classez automatiquement les données sensibles dans votre écosystème cloud.

Varonis cartographie automatiquement vos données dans le cloud, en identifiant et en classant les données sensibles stockées dans les bases de données AWS, qu’elles soient gérées (RDS) ou non gérées (EC2), AWS S3 et Azure Blob.

Des centaines de modèles intégrés vous aident à localiser les données réglementées et où elles sont à risque. Il s’agit notamment des données à caractère personnel, des données financières, de la propriété intellectuelle et d’autres types d’informations sensibles qui doivent être verrouillées et protégées.

Vous pouvez personnaliser votre portée de classification afin d’optimiser la vitesse et la puissance de traitement, et ainsi, faire des économies.

Identifiez et classez automatiquement les données sensibles stockées dans le cloud et affichez les résultats dans une arborescence de fichiers intuitive.

Identifiez et classez automatiquement les données sensibles stockées dans le cloud et affichez les résultats dans une arborescence de fichiers intuitive.

Confirmez facilement les résultats de classification grâce à l’analyse des fichiers, qui vous indique exactement où ils apparaissent dans la ressource.

Examinez les résultats de la classification pour connaître les types exacts de données sensibles présentes dans votre environnement.

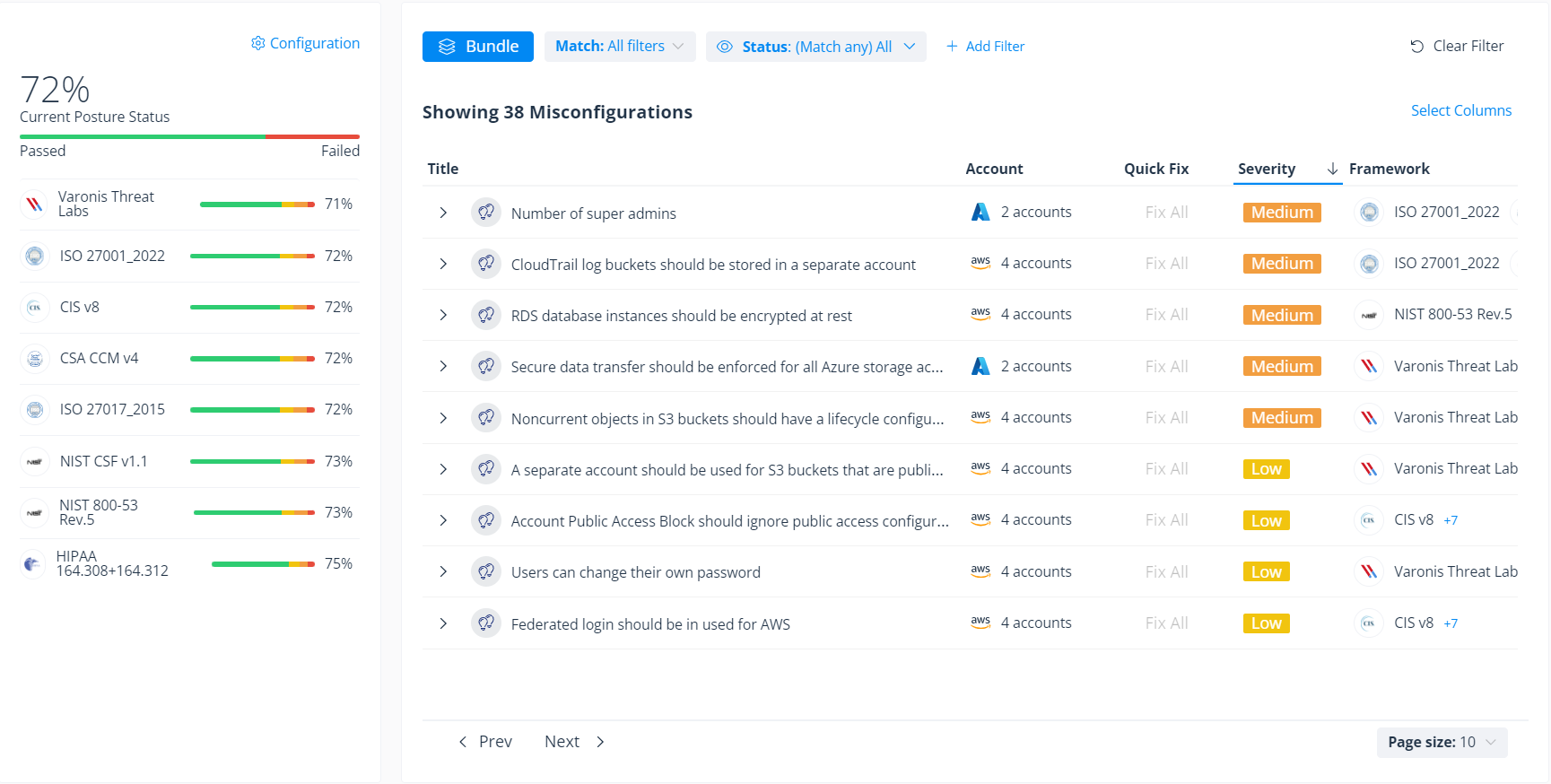

Trouvez et corrigez automatiquement les erreurs de configuration.

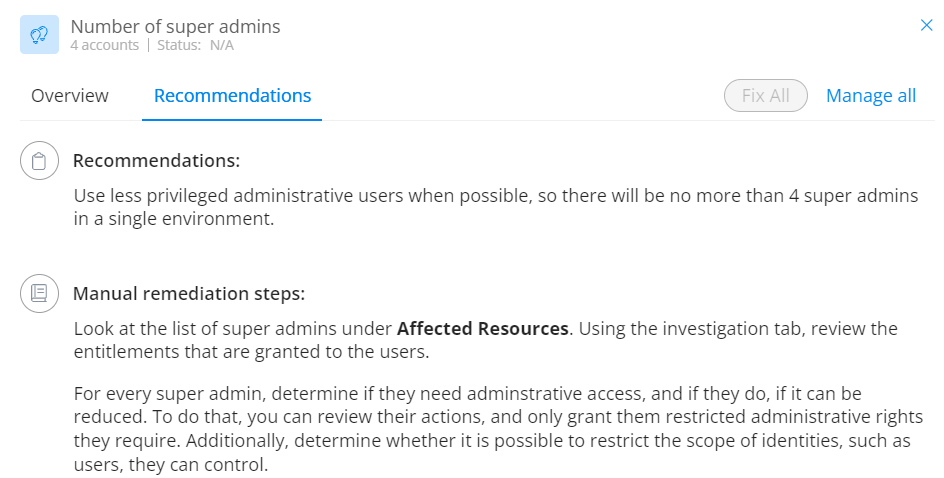

Varonis analyse en permanence votre infrastructure cloud et identifie les failles de sécurité et les erreurs de configuration qui pourraient mettre vos données en danger ou enfreindre les règles de conformité.

Varonis affiche dans un tableau de bord centralisé les erreurs de configuration triées par gravité, afin que vous puissiez commencer à établir des priorités et à remédier aux problèmes.

Nous mettrons en évidence les risques de sécurité tels que :

- Conteneurs, blobs, compartiments et instances de base de données exposés publiquement

- Les propriétaires de groupes Azure peuvent consentir aux applications au nom des membres du groupe.

- Autorisations d’invitation des invités trop larges

- Politiques de mot de passe manquantes

- Les utilisateurs par défaut peuvent créer des groupes de sécurité.

Comparez facilement la posture de votre environnement aux règles et réglementations standard (CIS, ISO, NIST et HIPAA, par exemple) et identifiez les domaines dans lesquels vos configurations ne sont pas conformes.

Affichez les erreurs de configuration classées par gravité dans le tableau de bord de Varonis et identifiez les erreurs de configuration dans votre environnement cloud.

Affichez les erreurs de configuration classées par gravité dans le tableau de bord de Varonis et identifiez les erreurs de configuration dans votre environnement cloud.

Chaque information de configuration indique un niveau de gravité pour vous aider à prioriser les efforts de remédiation. Un contexte supplémentaire explique pourquoi ces erreurs de configuration constituent un risque pour la sécurité et vous fournit des recommandations détaillées sur la manière de résoudre le problème.

Développez chaque aperçu pour passer en revue les recommandations de Varonis sur la façon de résoudre le problème.

Corriger les droits excessifs dans les bases de données AWS

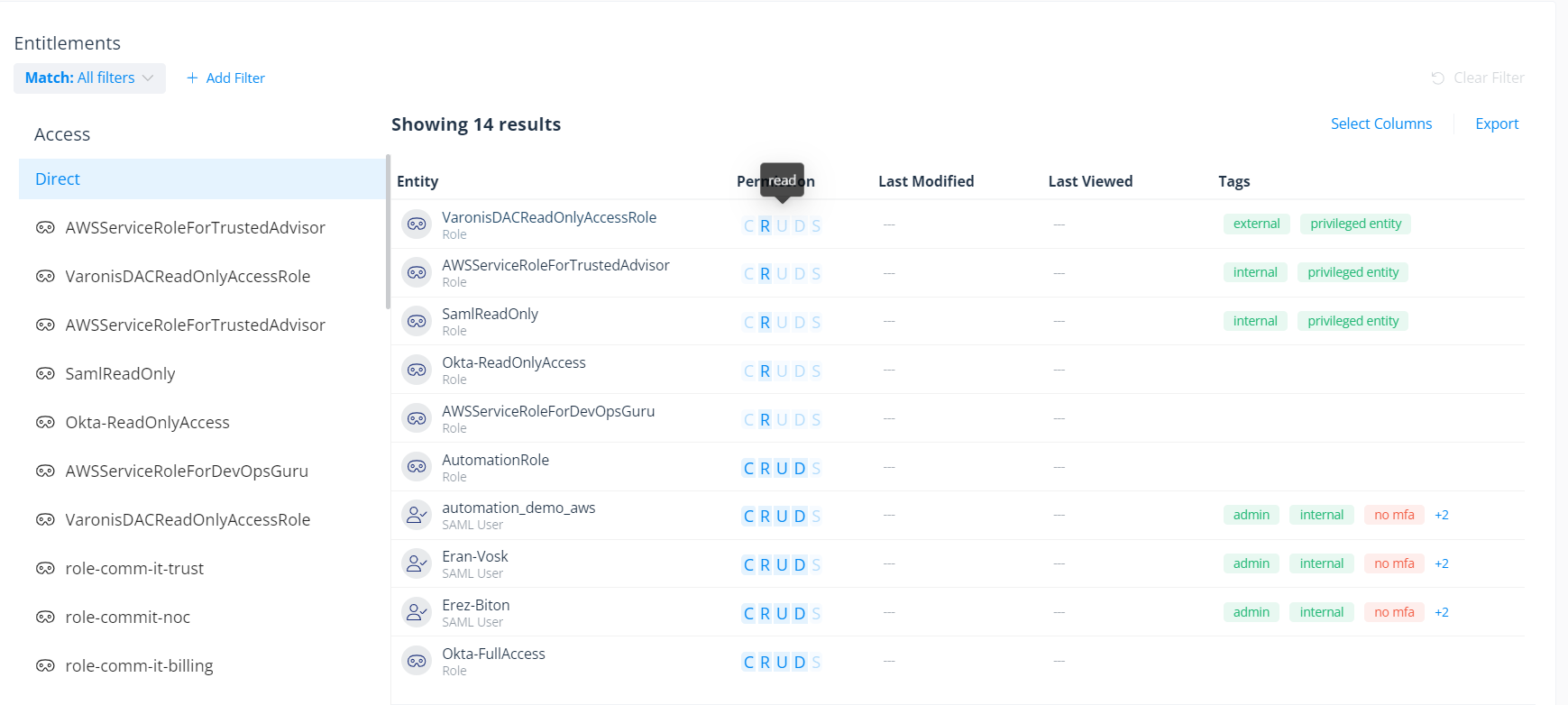

Varonis analyse et cartographie les autorisations des utilisateurs dans les bases de données AWS et S3 afin d’identifier où vos données sensibles sont menacées par des privilèges excessifs et exposées publiquement.

Nous simplifions les politiques d’accès complexes à IAM en normalisant les autorisations via un simple modèle CRUDS (création, lecture, mise à jour, suppression et partage).

Cartographiez les autorisations et les rôles des utilisateurs dans vos instances de base de données AWS.

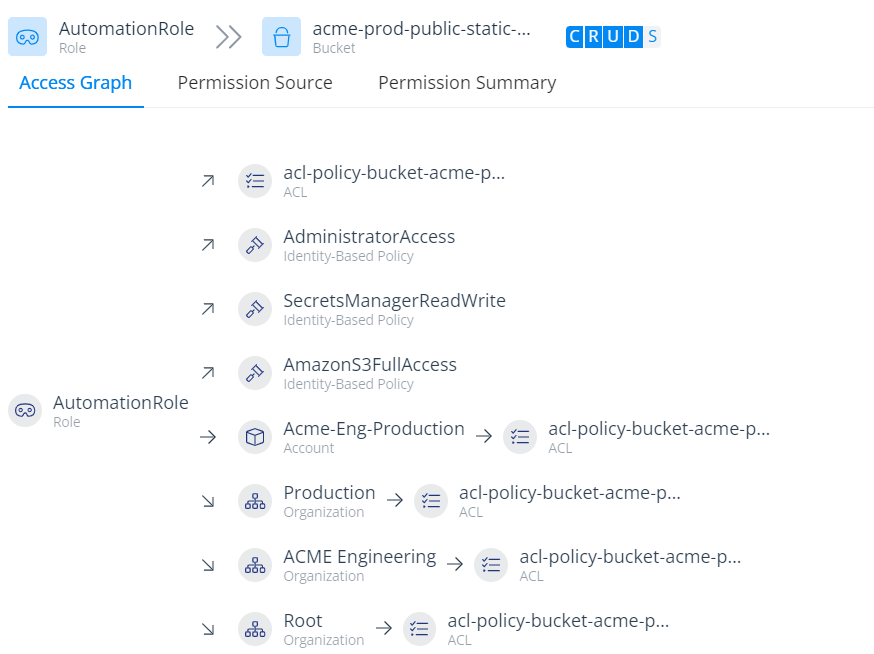

Nous vous montrons non seulement les autorisations des utilisateurs, mais également comment ils les ont obtenues. Varonis vous permet de visualiser les politiques et les rôles qui permettent à vos utilisateurs d’accéder à vos ressources cloud. Notre graphique de raisonnement d’accès permet de comprendre facilement comment ils peuvent accéder à vos données et les utiliser. Pas besoin d’être un expert des modèles d’autorisations d’AWS !

Comprenez comment les utilisateurs accèdent aux ressources critiques dans le cloud.

Comprenez comment les utilisateurs accèdent aux ressources critiques dans le cloud.

Utilisez Varonis pour comprendre l’exposition et appliquer le principe du moindre privilège, afin de vous assurer que seules les personnes légitimes ont accès aux données nécessaires dans vos ressources AWS.

Surveillez l’activité et détectez les menaces.

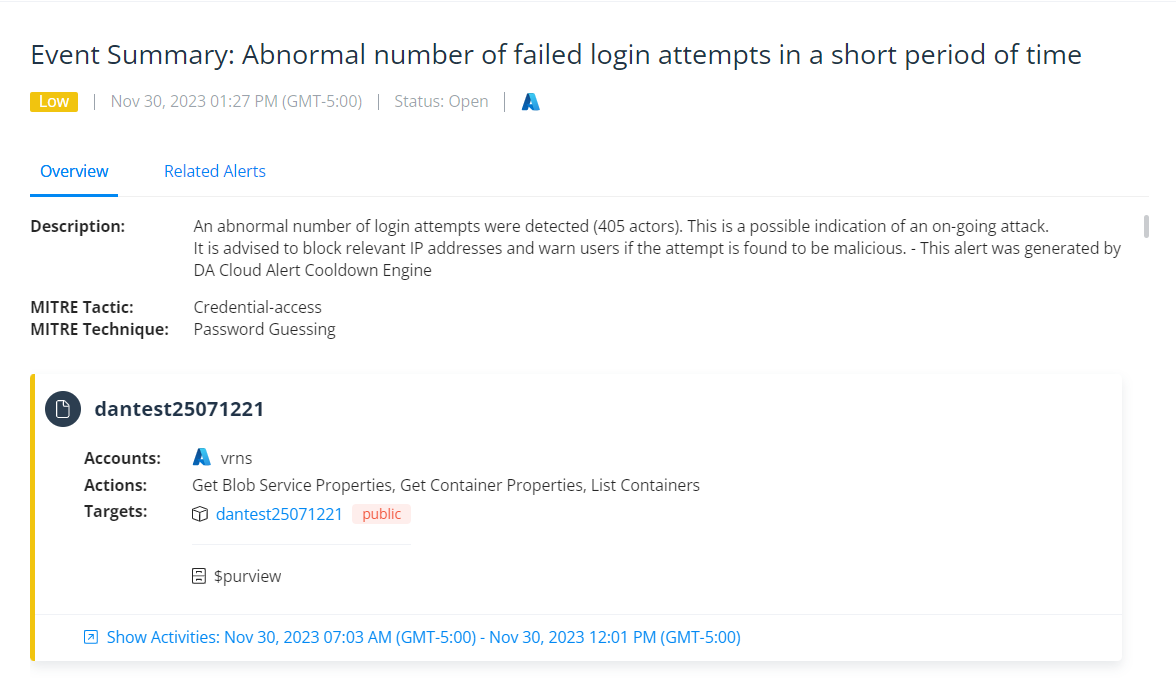

Varonis surveille votre infrastructure cloud et vos données pour détecter toute activité anormale ou risquée susceptible de constituer une menace. Nous pouvons voir des activités telles que des suppressions anormales de ressources, la réactivation de comptes inactifs ou une augmentation de privilèges.

Varonis détecte automatiquement les comportements risqués ou suspects, et fournit un contexte supplémentaire pour accélérer les enquêtes.

Varonis détecte automatiquement les comportements risqués ou suspects, et fournit un contexte supplémentaire pour accélérer les enquêtes.

Varonis associe chaque alerte aux tactiques et techniques MITRE ATT&CK pertinentes afin d’aider les équipes de sécurité à mieux comprendre le contexte, l’impact et la phase de l’alerte, afin de mieux enquêter et répondre aux menaces.

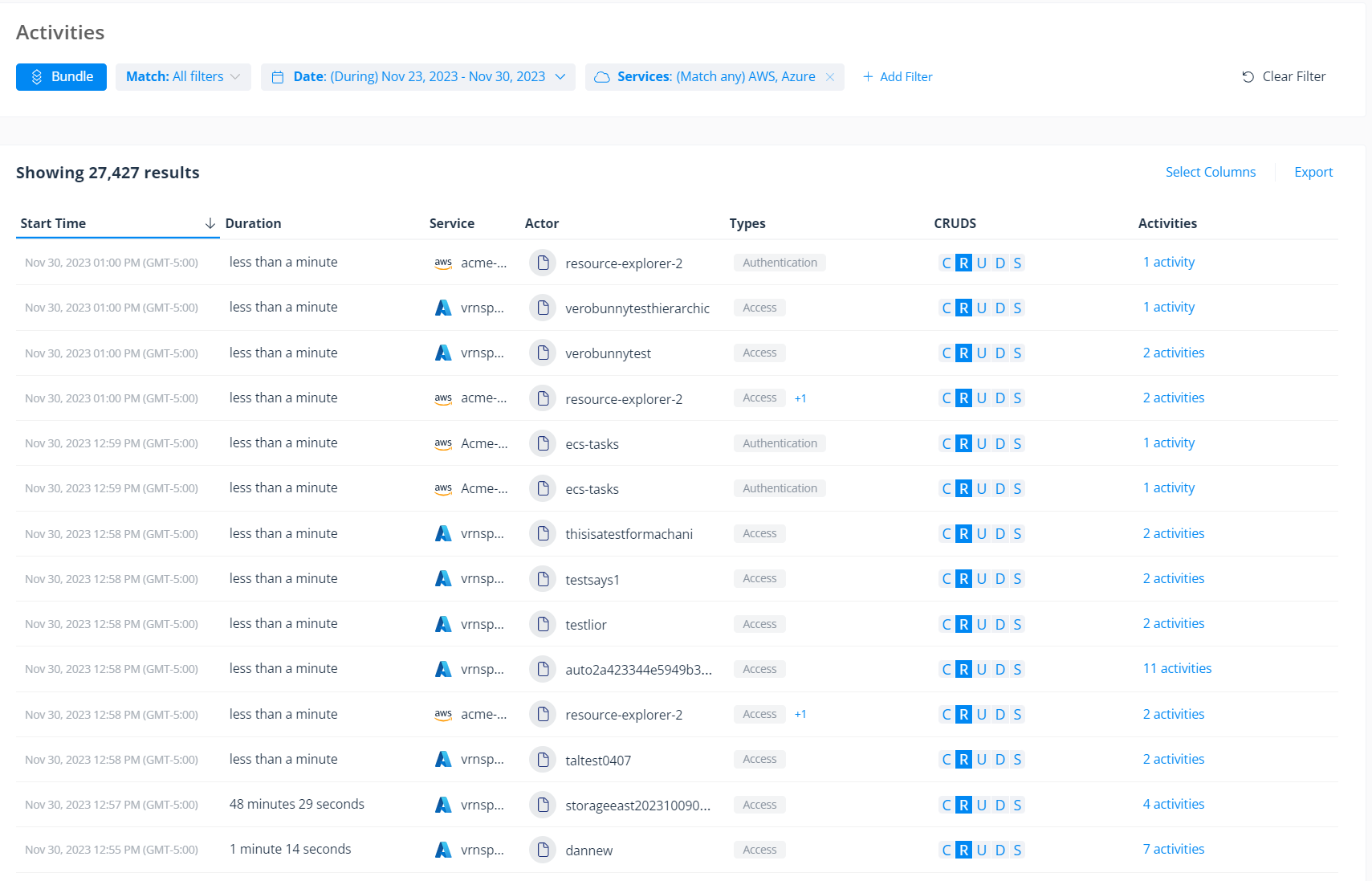

Une piste d’audit granulaire sur tous les services cloud permet de comprendre facilement comment vos données sont utilisées et par qui. Vous pouvez ainsi facilement enquêter sur les menaces, y compris les mouvements latéraux, dans vos environnements IaaS et SaaS. Accélérez les enquêtes en filtrant la piste d’audit en fonction des utilisateurs privilégiés, de la sensibilité, du type d’activité, etc.

Varonis fournit une piste d’audit complète sur tous les services cloud pour faciliter les enquêtes et identifier les mouvements latéraux.

Varonis fournit une piste d’audit complète sur tous les services cloud pour faciliter les enquêtes et identifier les mouvements latéraux.

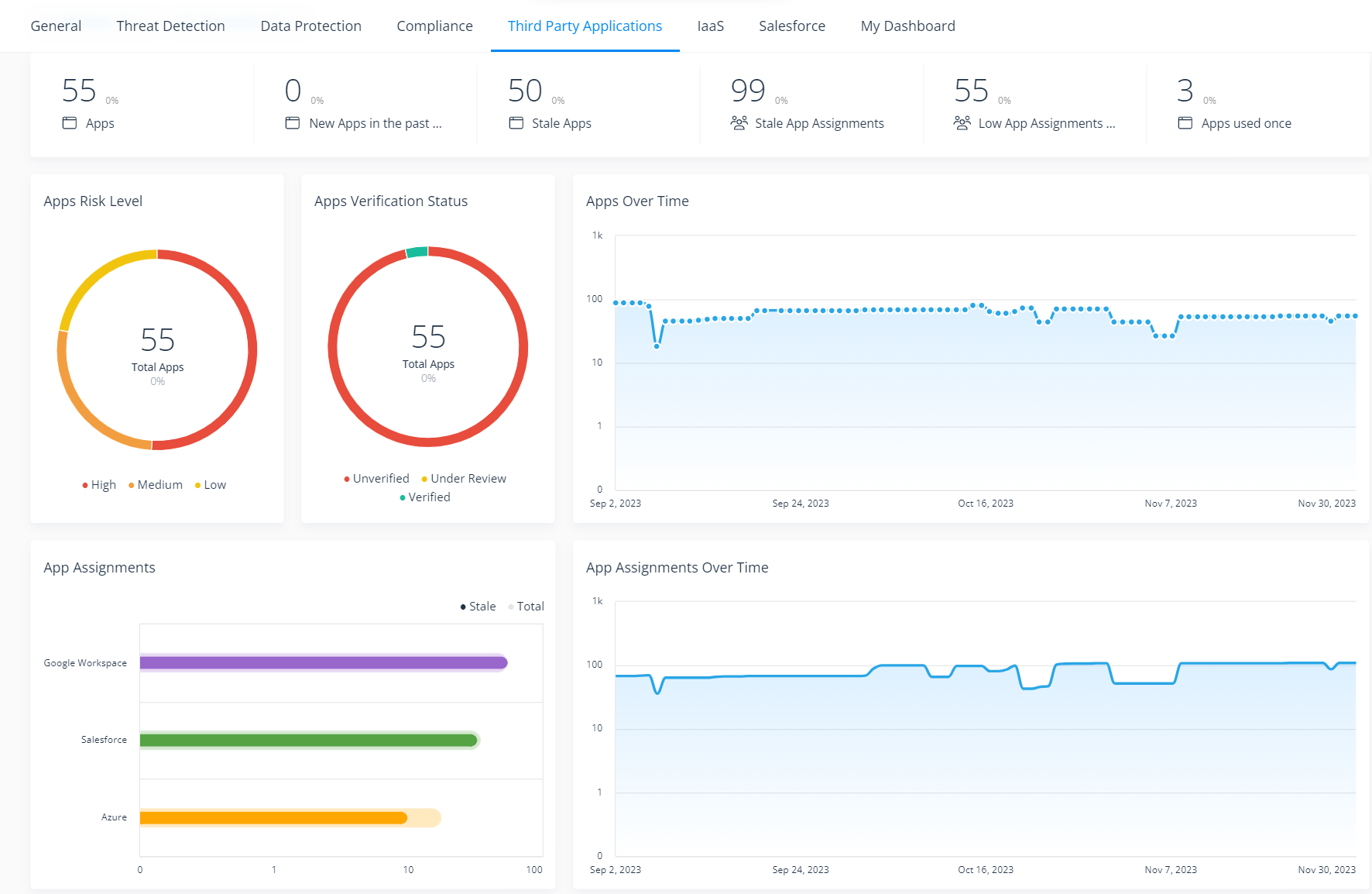

Gestion des risques liés aux applications tierces

Avec Varonis, les équipes de sécurité peuvent facilement identifier toutes les applications tierces connectées à leur environnement Azure, y compris les applications non autorisées ajoutées par des utilisateurs sans l’approbation du service informatique. Elles ont également une vision claire des risques qui y sont associés. Varonis permet aux entreprises de mieux comprendre le rayon d’exposition de chaque application en cartographiant les autorisations accordées par les utilisateurs, en surveillant l’activité des applications et en supprimant les connexions d’applications non autorisées ou inutilisées, le tout à partir d’une console unique.

Le tableau de bord des risques liés aux applications tierces fournit un aperçu des applications tierces dans votre environnement.

Le tableau de bord des risques liés aux applications tierces fournit un aperçu des applications tierces dans votre environnement.

À partir de ce tableau de bord, vous pouvez examiner de plus près chaque application et les risques qu’elle présente, savoir quels utilisateurs y sont connectés et quelles connexions à ces applications sont obsolètes.

Sécurité complète du cloud et des données

Au lieu de solutions cloisonnées qui offrent une visibilité partielle, Varonis propose une sécurisation complète des données dans vos environnements IaaS et SaaS. Cette console unifiée permet à votre équipe de surveiller et de gérer facilement la posture de sécurité des données et de minimiser les risques liés aux données.

Essayez Varonis gratuitement !

Vous souhaitez améliorer votre posture de sécurité dans le cloud et sécuriser vos données cloud les plus sensibles ? Demandez une démo dès aujourd’hui.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.