Quel est le point commun entre une équipe de basket-ball, une agence gouvernementale et un constructeur automobile ?

Ils ont tous été victimes d’une fuite de données en interne. Autrement dit, des informations confidentielles, exclusives ou privées ont été volées et exposées par des collaborateurs. Les motivations et les méthodes varient, mais le constat reste identique : les employés ont accès à un trop gros nombre de données sans suffisamment de contrôle.

Les entreprises ont encore du mal à lutter contre les menaces internes car, contrairement aux menaces externes, les collaborateurs peuvent accéder aux données sensibles sans être repérés et généralement sans attirer des soupçons.

Cependant, la cybersécurité n’est pas le premier secteur à s’attaquer aux menaces internes. Pendant longtemps, l’espionnage a dû contrer des attaques internes en utilisant les principes de la « triade de la CIA » (confidentialité, intégrité et disponibilité).

Pour Varonis, la réponse la plus adaptée face aux risques internes est la « triade de la sécurité des données » (sensibilité, accès et activité). Ces trois dimensions vous aideront à réduire le risque et l’impact d’une attaque interne.

- Sensibilité : en sachant où se trouvent vos données sensibles, vous pouvez les contrôler et empêcher tout accès non autorisé ou toute tentative d’exfiltration. La classification et l’étiquetage automatisés vous permettent de faire l’inventaire des données sensibles, de les classer et d’appliquer les contrôles appropriés pour les protéger. La sensibilité détermine qui accède à quoi, comment ces éléments doivent être accessibles et quelles activités sont autorisées.

- Accès : l’accès excessif est au cœur des menaces internes. Les entreprises actuelles reposent sur la collaboration et le partage. Or, bien souvent, la productivité et la disponibilité des données priment sur la sécurité. Pour limiter les risques, vous devez savoir précisément qui peut accéder aux données et limiter les accès sans nuire à la productivité.

- Activité : les entreprises doivent être en mesure de voir quelles actions sont effectuées sur les données, détecter et répondre aux comportements inhabituels, et éliminer en toute sécurité les accès excessifs sans compromettre le bon déroulement des opérations.

En combinant ces trois piliers de la triade de la sécurité des données, vous réduisez efficacement le risque et l’impact d’une attaque interne.

Examinons ces dimensions plus en détail et voyons comment Varonis peut vous aider.

Sensibilité — découverte, classification et contrôles

Les collaborateurs auront toujours accès aux données de l’entreprise, mais elles ne sont pas toutes aussi sensibles ou précieuses. Pour prévenir les menaces internes, il faut d’abord identifier les données sensibles ou réglementées, et celles qui nécessitent des contrôles renforcés.

Les politiques intégrées de Varonis repèrent automatiquement les données à caractère personnel (PII), les informations relatives aux cartes de paiement (PCI), les données de santé protégées (PHI), les secrets et plus encore dans les applications et infrastructures cloud, les partages de fichiers sur site et les périphériques NAS hybrides. Grâce à une vaste bibliothèque de règles préconfigurées et de règles facilement personnalisables, Varonis aide les entreprises à localiser rapidement des données sensibles ou réglementées, la propriété intellectuelle ou d’autres données d’entreprise.

Pour renforcer les contrôles à l’aide de méthodes telles que le chiffrement, Varonis peut étiqueter les fichiers. Nos résultats de classification nous permettent de trouver et corriger les fichiers qui ont été mal classés par les utilisateurs finaux ou qui ne sont pas étiquetés. En étiquetant correctement les données, les collaborateurs ont plus de mail à exfiltrer des données sensibles.

Utilisez les résultats de classification de Varonis pour trouver et corriger les fichiers qui ont été mal classés par les utilisateurs finaux ou qui ne sont pas étiquetés. Appliquez facilement des politiques de protection des données, telles que le chiffrement, à l’aide d’étiquettes.

Varonis ne se contente pas de repérer vos données sensibles, il vous montre également où elles sont concentrées et exposées. Vous pouvez ainsi établir des priorités afin de réduire les données exposées.

Accès — normalisation, automatisation du moindre privilège et données obsolètes

L’accès est le deuxième pilier de la triade de sécurité des données. Contrôlez l’accès aux données et vous contrôlez le risque interne. Chez Varonis, c’est ce que nous appelons la réduction du rayon d’exposition.

Cette opération peut s’avérer délicate en sachant qu’en moyenne, dès le premier jour, un employé a accès à plus de 17 millions de fichiers et de dossiers, tandis qu’une entreprise moyenne dispose de plus de 40 millions de droits uniques sur les applications SaaS. Compte tenu de la rapidité avec laquelle les données sont créées et partagées, et de la diversité des structures des droits entre les applications, il faudrait de nombreux administrateurs pour comprendre et corriger ces privilèges.

En plus des autorisations, les applications SaaS ont d’innombrables configurations. Or, en cas d’erreur, les données pourraient non seulement être accessibles à un trop grand nombre d’employés, mais aussi à des utilisateurs externes ou des comptes personnels.

En moyenne, une entreprise dispose de dizaines de millions de droits uniques qui exposent des données stratégiques à un trop grand nombre de personnes, à l’ensemble de l’entreprise ou même à Internet.

Varonis vous offre une vue en temps réel de votre posture en matière de sécurité des données, en combinant sensibilité des fichiers, accès et activité d’utilisation. Des liens partagés aux groupes d’autorisations imbriqués, en passant par la gestion des erreurs de configuration et les données obsolètes, nous calculons les autorisations inefficaces et priorisons les mesures de remédiation en fonction des risques.

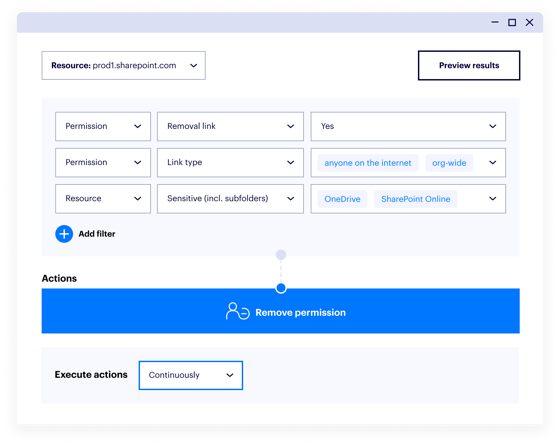

Pour limiter efficacement les menaces internes, les entreprises doivent non seulement être en mesure de détecter les risques, mais aussi d’y remédier.

Varonis propose des politiques de remédiation prêtes à l’emploi que vous pouvez adapter à votre organisation. Vous définissez les limites et notre automatisation fera le reste.

Varonis prend des décisions intelligentes concernant les personnes qui ont besoin d’accéder ou non aux données et peut éliminer les accès superflus grâce à l’automatisation du moindre privilège. Comme nous savons qui accède aux données, nous pouvons supprimer les accès non utilisés, ce qui réduit continuellement le rayon d’action d’une attaque interne, sans intervention humaine et sans interruption de l’activité.

Varonis peut également corriger les erreurs de configurations afin d'éviter que les données ne soient exposées involontairement.

L’activité des données est un élément clé pour déterminer les modifications à apporter aux mesures de remédiation afin de limiter efficacement et en toute sécurité l’impact d’une attaque interne. Elle peut également contribuer à détecter les activités suspectes en temps réel.

Activité — audits, UEBA et réponse automatisée

L’un des aspects les plus dangereux concernant les attaques internes est que, bien souvent, elles ne déclenchent pas d’alarme. Vos collaborateurs ne vont pas « s’immiscer » dans votre système comme le ferait un attaquant externe. Au lieu de cela, ils peuvent discrètement fouiller pour voir à quoi ils ont accès. C’est ce qui s’est passé pour l’aviateur Jack Teixeira, qui avait accès à des documents militaires confidentiels et aurait partagé des images de ces documents sur un fil de discussion Discord.

Les entreprises doivent surveiller la manière dont les données sont consultées et partagées, en particulier en interne, afin de détecter et stopper les menaces avant qu’elles ne causent des dommages.

Varonis surveille toutes les actions importantes sur les données à chaque fois qu’elles sont lues, écrites, créées et partagées. En outre, des référentiels comportementaux sont élaborés pour l’activité de chaque utilisateur ou appareil. Nos alertes UEBA détectent les menaces qui pèsent sur les données, par exemple, un utilisateur qui accède à des fichiers sensibles atypiques ou envoie de grandes quantités de données à un compte de messagerie personnel. Arrêtez les acteurs malveillants en temps réel grâce à des réponses automatisées.

Surveillez l’activité des données et détectez les menaces en temps réel. Nos modèles de menace apprennent en permanence et s’adaptent aux environnements des clients. Par conséquent, ils repèrent et arrêtent les activités anormales avant que les données ne soient piratées.

Grâce à nos dossiers enrichis et normalisés des actions sur les fichiers, dossiers et activités de messagerie dans vos environnements sur site et dans le cloud, vous pouvez analyser rapidement les incidents de sécurité à l’aide d’un log détaillé et montrer exactement ce qui s’est passé.

Pour enquêter sur les menaces, vous pouvez également demander gratuitement l’aide de notre équipe de réponse aux incidents, un groupe d’architectes de sécurité et d’experts en analyse à la disposition des clients et des testeurs.

L’équipe de réponse aux incidents de Varonis a déjoué d’innombrables menaces internes et APT externes.

En conclusion

L’approche de sécurité centrée sur les données de Varonis offre aux entreprises un moyen inégalé de détecter et limiter efficacement l’impact des menaces internes.

Grâce à la triade de la sécurité des données « sensibilité, accès et activité », Varonis peut limiter l’exposition des données et détecter les menaces que d’autres solutions ne voient pas.

- Sensibilité : Varonis aide les entreprises à identifier rapidement la propriété intellectuelle ou d’autres données propres à l’entreprise, ce qui lui permet de mettre en place des politiques de protection des données telles que le chiffrement, le contrôle des téléchargements, etc.

- Accès : Varonis vous offre une vue en temps réel de vos privilèges et de votre posture de sécurité des données dans les applications et l’infrastructure cloud. L’automatisation du moindre privilège réduit continuellement votre rayon d’exposition sans intervention humaine et sans interruption de l’activité.

- Activité : Varonis crée un dossier normalisé des actions sur les fichiers, dossiers et e-mails dans vos environnements sur site et dans le cloud. Notre équipe d’experts en cybersécurité surveille vos données à la recherche de menaces, enquête sur les alertes et vous signale uniquement les incidents réels qui nécessitent votre attention.

En combinant ces trois piliers de la triade de la sécurité des données, vous réduisez efficacement le risque d’attaque interne et pouvez y répondre.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

-1.png)