Ce rapport mensuel réalisé avec du recul, reprend la documentation établie par l’équipe d’enquête de Varonis dans le cadre de ses activités de réponse aux incidents, d’analyse de problèmes et reverse-engineering de malwares. Il a pour but de vous aider à mieux comprendre les évolutions des menaces en circulation et à adapter vos défenses en fonction.

Présentation du malware Ryuk

[1] Ryuk est un malware découvert en août 2018. Il se distingue des autres types de ransomwares, comme WannaCry, par le caractère ciblé de ses victimes. Ryuk a été conçu de sorte à obliger l’attaquant à accorder toute son attention à chacune de ses victimes.

Les variantes connues de Ryuk présentent deux méthodes d’infection principales : l’utilisation d’e-mails de spear-phishing spécifiques, qui ciblent généralement un membre bien précis d’une entreprise, et l’utilisation d’identifiants obtenus au préalable pour accéder à des appareils internes par le biais du télétravail.

[2] Depuis peu, Ryuk utilise l’exploit Zerologon (CVE-2020-1472), qui permet aux cybercriminels d’élever leurs privilèges bien plus rapidement qu’avec les autres méthodes. Par conséquent, l’attaquant utilise souvent le mot de passe du contrôleur de domaine principal pour se déplacer latéralement vers les autres contrôleurs de domaine et s’en servir afin de diffuser le ransomware dans tout le réseau.

Présentation de l’APT de Silent Librarian

[3] Silent Librarian, aussi connu sous le nom de COBALT DICKENS ou TA407, est un groupe de hackers qui tire parti du spear phishing pour attaquer des universités, principalement aux États-Unis, mais aussi dans d’autres parties du monde. Il s’intéresse particulièrement au personnel administratif et aux étudiants, car son objectif est de s’emparer de données de recherche académiques.

Basé en Iran et probablement financé par le gouvernement du pays, le groupe illustre la volonté de la République islamique de rester au fait des développements scientifiques internationaux en dépit des lourdes sanctions auxquelles elle est soumise.

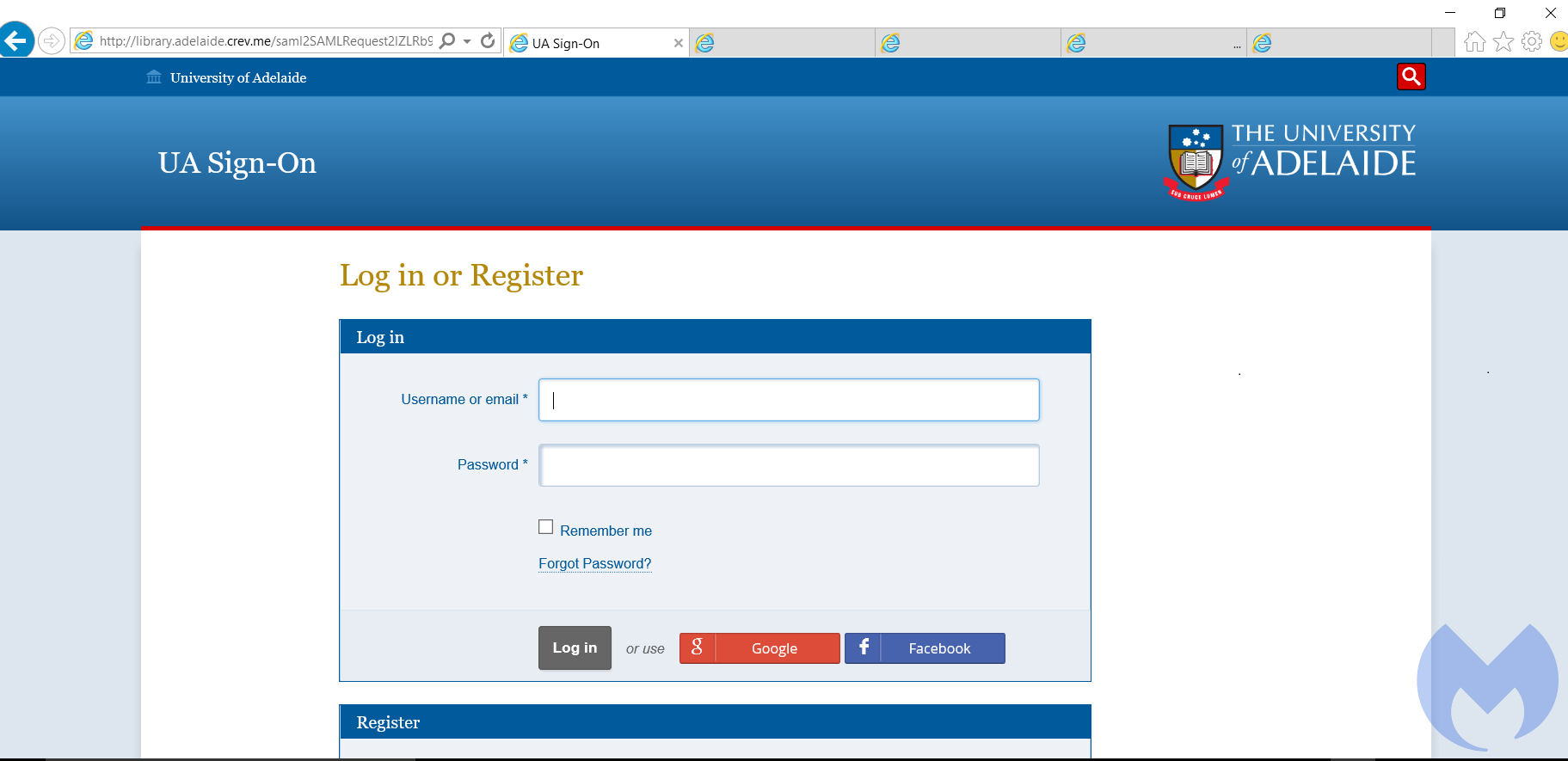

Pour leurrer ses victimes, Silent Librarian utilise des noms de domaine très proches de ceux des universités. La seule différence réside dans le nom du domaine de premier niveau.

Par exemple, le nom de domaine de l’Université Western Ontario est « login.proxy1.lib.uwo.ca » et les attaquants utilisent le domaine « login.proxy1.lib.uwo.ca.sftt.cf ». Autre exemple, le nom de domaine de la bibliothèque principale de l’Université d’Adélaïde est « library.adelaide.edu.au » et les attaquants utilisent le domaine « library.adelaide.crev.me ». Le site de phishing se présentait comme suit :

Silent Librarian s’appuie sur le service Cloudflare pour masquer l’origine de l’hébergement, car les attaquants du groupe ont tendance à utiliser des infrastructures basées dans leur propre pays, probablement en raison de difficultés à obtenir ces infrastructures à l’étranger.

Présentation du malware Mekotio

Mekotio est un cheval de Troie bancaire vu sur les réseaux pour la première fois en 2015. Les chevaux de Troie bancaires ont gagné en popularité ces dernières années, notamment en raison des gains financiers élevés qu’ils permettent d’obtenir en cas de réussite de l’attaque.

[4] Pour passer entre les mailles des antivirus et solutions EDR, les chevaux de Troie bancaires doivent évoluer en permanence, et Mekotio en constitue la parfaite illustration. Ce cheval de Troie d’origine latino-américaine fait non seulement évoluer ses fonctionnalités régulièrement, mais on pense également que plusieurs variantes sont développées en parallèle en permanence. Mekotio est principalement diffusé par le biais de spams envoyés par e-mail et utilise différents outils de chargement.

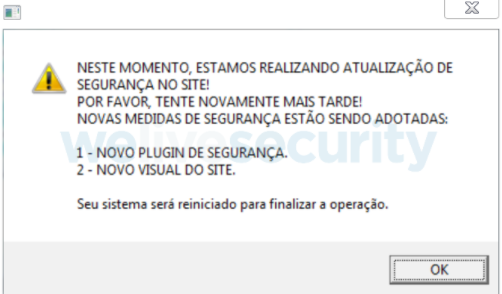

Au cours de ses attaques, il affiche des fenêtres contextuelles conçues avec soin et ciblant les banques latino-américaines. Son but ? Recueillir des informations sensibles. Il dispose de fonctionnalités de reconnaissance avancées lui permettant d’identifier les configurations des pare-feu, la version de Windows, les solutions de sécurité installées et la possession ou non par l’utilisateur actuel de privilèges d’administrateur. Il utilise par ailleurs des techniques standard pour assurer sa persistance, notamment des clés du Registre ou le dossier Démarrer de Windows.

Il dispose de plusieurs autres fonctionnalités intéressantes, en plus de fonctions classiques comme l’enregistrement de la frappe et de captures d’écran, notamment l’exfiltration des identifiants enregistrés dans Google Chrome, le vol des cryptomonnaies en remplaçant des chaînes du presse-papier et la destruction partielle de données par la suppression de fichiers et dossiers dans les répertoires système.

En raison des différences entre les systèmes bancaires des différents pays, les chevaux de Troie bancaires se concentrent habituellement chacun sur une région qui leur est propre. Mekotio ne fait pas exception à la règle. Les banques latino-américaines sont ses principales victimes, mais il est aussi connu pour s’être attaqué à des dizaines de victimes au Brésil, au Chili, au Mexique et au Pérou.

Détections réalisées par Varonis

Varonis DatAlert dispose de plusieurs modèles de menaces permettant d’identifier les variantes de malwares mentionnées à différents moments :

- « Activité de chiffrement détectée» : détecte la création de notes de rançon sur un serveur de fichiers ou un dépôt de données dans le cloud.

- « Schéma immédiat détecté : les actions de l’utilisateur ressemblent à du ransomware» : détecte le processus de chiffrement de fichiers sur un serveur de fichiers sans avoir besoin de liste des noms ou extensions de fichier de ransomware connus, ce qui permet de détecter de nouvelles variantes des ransomwares/destructeurs de données.

- « Comportement anormal : quantité inhabituelle de données envoyées à des sites Web externes» : détecte l’envoi des données collectées à un site Web ne faisant pas partie du domaine de l’organisation en examinant la quantité d’informations envoyées.

- « Attaque de phishing potentielle : accès à un site risqué dont le nom de domaine inclut des caractères inhabituels» : détecte l’accès par un utilisateur à un site Web pouvant contenir un malware en s’appuyant sur la présence de caractères inhabituels dans son URL.

- « E-mail suspect : réception d’un e-mail suspect comportant une pièce jointe potentiellement malveillante» : détecte les cas où une pièce jointe à un e-mail peut contenir du code malveillant ou un lien vers un site Web malveillant.

Témoignage du mois d’Octobre

Un des clients de Varonis, une entreprise du secteur de la chimie basée aux États-Unis et comptant des milliers d’employés, a été victime d’un incident lié au ransomware NetWalker.

Vers la fin septembre, notre équipe d’investigation a contacté d’elle-même le client, car nos systèmes de détection des menaces signalaient qu’il était potentiellement en train de subir une attaque discrète par un ransomware.

Au cours de l’enquête, il est apparu que le compte d’un des utilisateurs d’O365 du client était compromis, ce qui avait permis au hacker d’accéder au réseau sur site.

Au sein du réseau, l’attaquant était parvenu à compromettre un compte de service qui avait ensuite été utilisé pour exécuter Cobalt Strike et le ransomware NetWalker.

Notre équipe a aidé le client en :

- utilisant Varonis pour analyser avec lui les alertes et s’assurer que rien n’avait été oublié ;

- associer les phases connues de l’attaque avec les événements granulaires enregistrés par Varonis ;

- fournissant des indicateurs de compromission de la variante de Netwalker au client pour qu’il puisse effectuer des analyses dans ses autres solutions de sécurité ;

- fournissant un rapport complet sur le malware, y compris des explications sur les capacités des variantes de NetWalker en procédant au procesus d’ingénierie inversée de l’échantillon trouvé dans son environnement.

Nouvelles variantes analysées en octobre

| Nom de la variante | Popularité | Indicateurs de compromission basés sur les données |

| mechu | 1 | Extension : .mechu4Po |

| Babaxed | 2 | Extension : .babaxed |

| Dharma | 3 | Extension :.WSHLP |

| EasyRansom | 1 | Demande de rançon : easyransom_readme.txt Extension : .easyransom |

| STOP | 3 | Extension : .lyli |

| Dharma | 3 | Extension : .fresh |

| Mame VSE | 1 | Extension : .mame vse |

| Dharma | 3 | Extension : .homer |

| Dharma | 3 | Extension : .flyu |

| Babaxed | 2 | Extension : .osnoed |

| STOP Djvu | 3 | Extension : .moss |

| SantaCrypt | 2 | Demande de rançon : HOW_TO_RECOVER_MY_FILES.TXT Extension : .$anta |

| Curator | 1 | Extension : .CURATOR |

| WoodRat | 1 | Extension : .woodrat |

| Cyber_Splitter | 1 | Extension : .Dcry |

| Dharma | 3 | Extension : .gtsc |

| Snatch | 1 | Extension : .clhmotjdxp |

| Nibiru | 1 | Extension : .Nibiru |

| Geneve | 1 | Extension : .fezmm |

| Ranzy Locker | 1 | Extension : .RNZ |

| Matrix | 3 | Demande de rançon : J91D_README.rtf Extension : .J91D |

| Matrix | 3 | Demande de rançon : S996_INFO.rtf Extension : .S996 |

| Matrix | 3 | Demande de rançon : FDFK22_INFO.rtf Extension : .FDFK22 |

| Consciousness | 1 | Demande de rançon : Consciousness Ransomware Text Message.txt |

| AIDS_NT | 1 | Demande de rançon : AIDS_NT_Instructions.txt |

| Xorist | 2 | Extension : .emilisub |

| ThunderX | 1 | Extension : .tx_locked |

| Xorist | 2 | Extension : .hnx911 |

| MedusaLocker | 2 | Extension : .networkmaze |

| OGDO STOP | 1 | Extension : .ogdo |

| Flamingo | 1 | Extension : .FLAMINGO |

| Dharma | 3 | Extension : .eur |

| Dharma | 3 | Extension : .blm |

| XMRLocker | 1 | Extension : .[XMRLocker] |

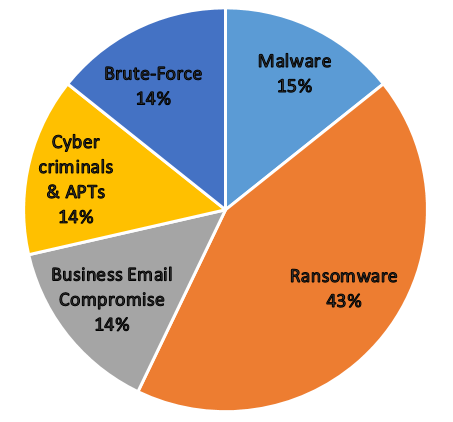

Principaux vecteurs d’attaques en octobre

– Un Article écrit par BEN ZION LAVI, spécialiste sécurité de notre département de R&D, merci à lui.

Bibliographie

[1] – https://www.checkpoint.com/cyber-hub/threat-prevention/ransomware/ryuk-ransomware/

[2] – https://threatpost.com/ryuk-ransomware-gang-zerologon-lightning-attack/160286/

[3] – https://blog.malwarebytes.com/malwarebytes-news/2020/10/silent-librarian-apt-phishing-attack/

Équipe d’analyse forensique de Varonis

Date du rapport : Octobre 2020

Pour toute question ou demande d’informations complémentaires, contactez-nous à l’adresse : dl-eng-forensics@varonis.com.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.