-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesmai 04, 2017

La Plateforme de sécurité des données Varonis mentionnée dans le Guide d’achat des produits d’audit et de protection des données 2017 de Gartner

En 2005, nos fondateurs étaient porteurs d’une vision cohérente de l’élaboration d’une solution de protection des types de données les plus répandus dans les entreprises : les fichiers et les e-mails....

Carl Groves

2 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesmai 04, 2017

Varonis mentionné par Forrester pour ses fonctions de classification des données

Lorsque j’ai voulu assurer ma maison et son contenu, je me souviens avoir eu à remplir un formulaire qui m’obligeait à cataloguer et à évaluer tous les biens importants, de...

Carl Groves

3 min read

-

Confidentialité & Conformité Sécurité des données

Confidentialité & Conformité Sécurité des donnéesavr. 26, 2017

La législation sur la cybersécurité se renforce avec la nouvelle directive européenne sur la sécurité des réseaux et des systèmes d’information

Sur le blog IOS, nos articles consacrés aux cyberattaques ont porté principalement sur les vols, par des hackers, d’informations à caractère personnel et d’autres données personnelles à caractère sensible. Les...

Michael Buckbee

5 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesavr. 18, 2017

Un nouveau tableau de bord de la sécurité, un moteur d’analyse des comportements enrichi, et plus encore

Nous bénéficions chaque jour de feedback sur la façon dont nos clients se servent de DatAlert pour stopper les cyberattaques, comment ils détectent et neutralisent les rançongiciels, découvrent des erreurs...

Carl Groves

2 min read

-

Sécurité des données

Sécurité des donnéesfévr. 01, 2017

Modèle de sécurité Zéro confiance : un excellent moyen de renforcer la protection des données

« Les utilisateurs à l’intérieur d’un réseau ne sont pas plus dignes de confiance que les utilisateurs à l’extérieur du réseau. » Cette citation de l’Oversight and Government Reform Committee...

Carl Groves

2 min read

-

Sécurité des données

Sécurité des donnéesjanv. 18, 2017

Notre boule de cristal peut-elle le voir ? Les prédictions de cybersécurité de Varonis pour 2017

Tout le monde fait des prédictions à cette époque de l’année, mais qui regarde en arrière pour en vérifier l’exactitude ? Examinons certaines prévisions de l’année dernière avant de tourner...

David Gibson

3 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesdéc. 06, 2016

Les risques du renommage de domaine avec Active Directory

En tant qu’administrateur système, il y a des moments où vous avez besoin de changer, de fusionner ou de renommer votre domaine. Différentes raisons peuvent motiver une telle nécessité : une...

Carl Groves

3 min read

-

Sécurité des données

Sécurité des donnéesdéc. 05, 2016

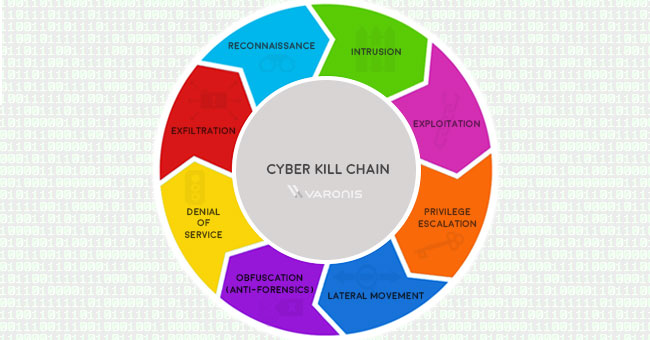

La chaîne cybercriminelle en 8 étapes

Comme dans tout bon vieux « casse », il y a plusieurs phases dans le déroulement d’une cyberattaque. Lockheed Martin a dérivé le concept de la chaîne criminelle d’un modèle...

Carl Groves

3 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesdéc. 01, 2016

Les 10 meilleurs tutoriels Web sur Active Directory

Nous avons tous entendu parler des nombreux avantages d’Active Directory (AD) pour les responsables informatiques : cela leur facilite la vie car AD constitue un coffre-fort centralisé d’informations sur les utilisateurs,...

Carl Groves

2 min read

-

Sécurité des données

Sécurité des donnéesnov. 28, 2016

3 statistiques qui montrent que les malwares sont encore là pour un moment

En juin dernier la police russe arrêtait 50 pirates suspectés d’attaques par malware contre des banques. C’est l’une des plus importantes arrestations de hackers de l’histoire de la Russie et...

Carl Groves

2 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesnov. 22, 2016

Comment retrouver les groupes Active Directory dont je suis membre ?

La capacité à gérer des listes d’utilisateurs et des groupes constamment à jour est cruciale pour la sécurité d’une entreprise. Il existe différentes façons de déterminer à quels groupes appartient...

Carl Groves

1 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesnov. 15, 2016

Résoudre les blocages Active Directory : Comment détecter les applis aux ID et mots de passe périmés

Personne n’a besoin de rappeler aux responsables informatiques le palmarès des casse-têtes qu’ils rencontrent : l’oubli de leurs mots de passe par les utilisateurs est en général en tête de liste....

Michael Buckbee

3 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital