-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesfévr. 15, 2021

Varonis récompense les lauréats du Prix ‘Partenaires Varonis 2020’

Varonis récompense ses partenaires de distribution pour leur engagement à aider les organisations à protéger leurs données contre les menaces internes et les cyberattaques avancées PARIS, 15 Février 2021 — Varonis Systems,...

Adrien Rahmati-Georges

3 min read

-

Sécurité des données

Sécurité des donnéesfévr. 11, 2021

7 bonnes pratiques à suivre pour votre migration vers le cloud

Si vous lisez ce guide, vous envisagez probablement de migrer des données stockées sur site vers une plateforme dans le cloud, comme Microsoft Office 365, Google Drive (G Suite) ou Box. Comme...

Rob Sobers

13 min read

-

Sécurité des données

Sécurité des donnéesjanv. 25, 2021

Qu’est-ce qu’un plan de réponse aux incidents et comment le créer ?

Qu'est-ce qu'un plan de réponse aux incidents exactement, pourquoi devez-vous en avoir un, comment le créer, qui doit l'exécuter et les 6 étapes à effectuer.

Neil Fox

12 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesdéc. 17, 2020

Tendances des malwares : rapport de novembre 2020

Le rapport de novembre 2020 sur les tendances des malwares est un bilan mensuel qui reprend la documentation établie par l’équipe d’enquête de Varonis dans le cadre de ses activités de...

Adrien Rahmati-Georges

5 min read

-

Sécurité des données

Sécurité des donnéesdéc. 16, 2020

Guide sur le ransomware Netwalker : tout ce qu’il vous faut savoir

Emotet, Trickbot, Maze, Ryuk et maintenant Netwalker, le cybercrime s’est développé de manière exponentielle au cours de l’année passée. Les ransomwares ont touché des entreprises de toutes tailles et de tous les secteurs, privées...

Adrien Rahmati-Georges

8 min read

-

Produits Varonis Sécurité des données Sécurité du Cloud

Produits Varonis Sécurité des données Sécurité du Clouddéc. 15, 2020

La semaine dernière sur Microsoft Teams : Semaine du 7 décembre

Cette semaine, nous nous penchons sur le bilan mensuel réalisé par Microsoft, une démonstration de la suppression du bruit dans les réunions et une modification importante de l'accès Invité. actualités et nouveautés de Microsoft Teams capture d'écran du tweet de Randy Chapman sur les changements de statut dans Microsoft Teams

Jeff Brown

3 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesdéc. 01, 2020

Tendances des malwares : rapport d’octobre 2020

Ce rapport mensuel réalisé avec du recul, reprend la documentation établie par l'équipe d'enquête de Varonis dans le cadre de ses activités de réponse aux incidents, d'analyse de problèmes et reverse-engineering de malwares.

Adrien Rahmati-Georges

5 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesnov. 17, 2020

Plan de lutte contre Emotet

Notre équipe de réponse aux incidents suit un nombre sans précédent d'infections par le malware Emotet. Le nombre d'analyses simultanées liées à ce programme malveillant est trois fois supérieur au record précédent observé.

Rob Sobers

7 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesoct. 29, 2020

Acquisition de la société Polyrize

Avec l'acquisition de Polyrize, nous accélérons nos projets visant à fournir le même niveau de contrôle et d'automatisation à de nouveaux dépôts de données

Yaki Faitelson

2 min read

-

Sécurité des données

Sécurité des donnéessept. 18, 2020

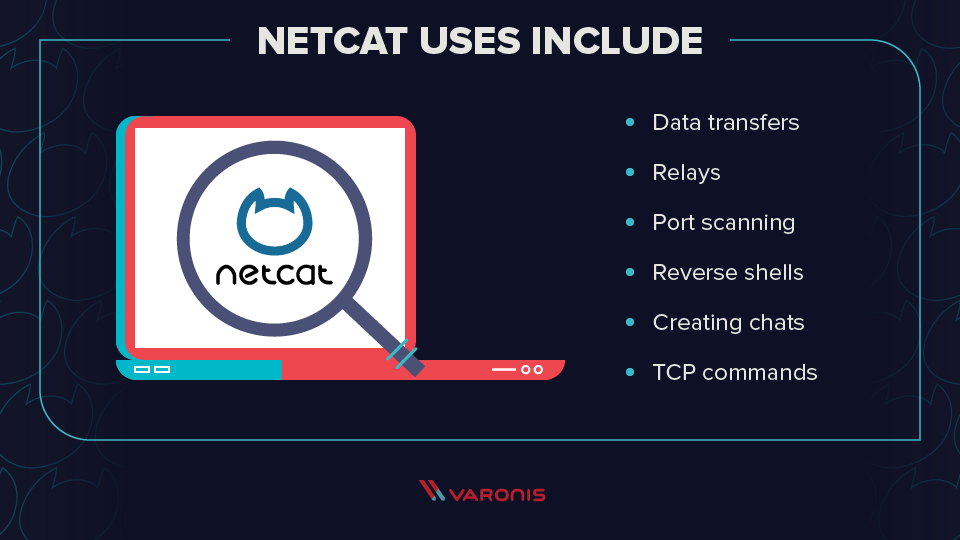

Comment utiliser les commandes Netcat : exemples et aide-mémoire

Découvrez l'utilitaire Netcat et les différentes commandes qu'il peut prendre en charge pour aider les équipes informatiques à mieux gérer leurs réseaux.

Michael Buckbee

8 min read

-

Sécurité des données

Sécurité des donnéesjuil. 24, 2020

Vulnérabilité d’Exchange : comment détecter une élévation de privilèges au niveau administrateur de domaine

L’année passée, des chercheurs ont divulgué une vulnérabilité d’Exchange permettant à tout utilisateur d’un domaine d’obtenir des privilèges d’administrateur de domaine et de compromettre AD et les hôtes connectés. Nos...

Adrien Rahmati-Georges

2 min read

-

Sécurité des données

Sécurité des donnéesjuin 25, 2020

Délais de réponse aux violations de données : tendances et conseils

Les entreprises sont soumises à une pression importante pour assurer la sécurité de leurs données, et réagir avec rapidité et transparence lorsqu’elles sont victimes d’une violation de données. Si elles...

Rob Sobers

12 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital