-

Sécurité des données

Sécurité des donnéesaoût 16, 2022

98 statistiques incontournables sur les fuites de données [2022]

Ces statistiques sur les fuites de données pour 2022 couvrent les risques, le coût, la prévention et plus encore ; leur évaluation et leur analyse vous aideront à prévenir un incident de sécurité des données.

Rob Sobers

17 min read

-

Sécurité des données

Sécurité des donnéesjuin 15, 2022

Qu’est-ce que Terraform : tout ce que vous devez savoir

Terraform est une solution Infrastructure-as-Code (IaC) qui permet aux équipes DevOps de gérer les déploiements multicloud. Découvrez Terraform, les avantages de l’IaC et comment faire vos premiers pas.

David Harrington

6 min read

-

Sécurité des données

Sécurité des donnéesmai 24, 2022

Comment utiliser Ghidra pour la rétro-ingénierie des malwares

Une présentation de l’outil d’analyse des malwares Ghidra. Cet article explique comment installer et utiliser l’interface Ghidra.

Neil Fox

7 min read

-

Sécurité des données

Sécurité des donnéesmai 10, 2022

Qu’est-ce qu’un botnet ? Définition et prévention

Découvrez pourquoi les botnets peuvent être si dangereux et ce que votre entreprise peut faire pour protéger vos appareils IoT et votre réseau.

Josue Ledesma

4 min read

-

Sécurité des données

Sécurité des donnéesmai 05, 2022

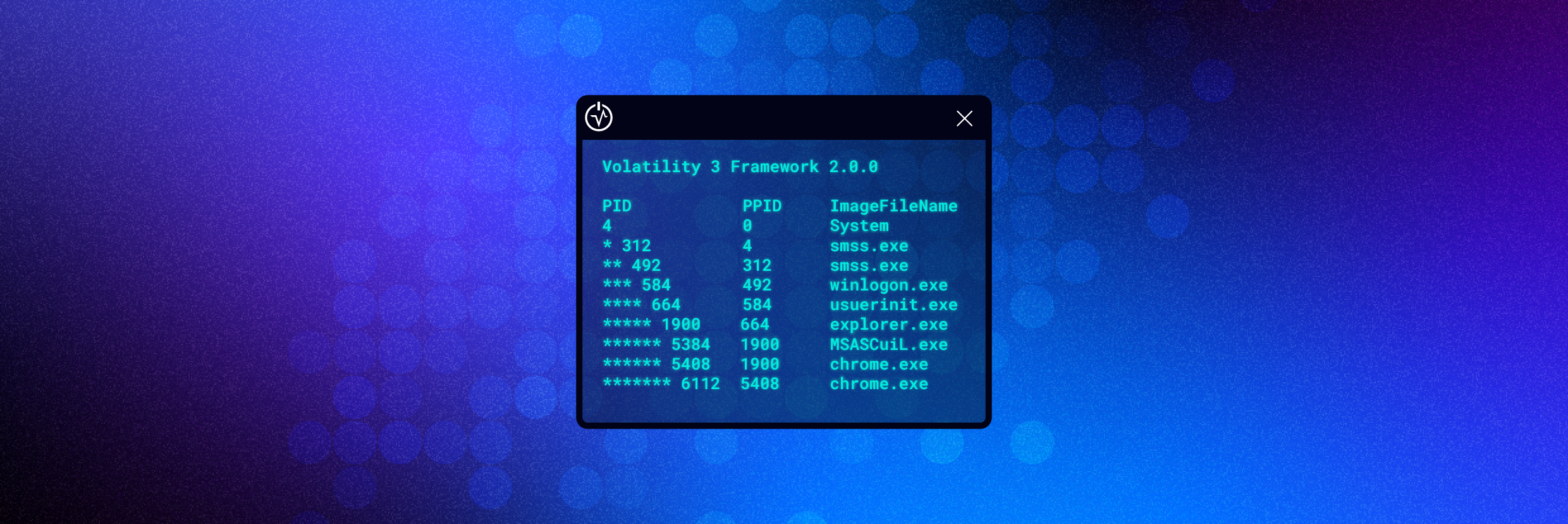

Comment utiliser Volatility pour l’analyse de la mémoire

Dans cet article, vous allez découvrir Volatility, comment l’installer et surtout comment l’utiliser.

Neil Fox

8 min read

-

Sécurité des données

Sécurité des donnéesavr. 29, 2022

Votre guide sur les simulations de cyberattaques : en quoi consistent les tests d’intrusion ?

Les tests d’intrusion simulent une cyberattaque réelle sur vos données et systèmes critiques. Voici en quoi ils consistent, les processus et outils utilisés et comment ces tests permettent de détecter les vulnérabilités avant que les pirates ne le fassent.

David Harrington

9 min read

-

Sécurité des données

Sécurité des donnéesavr. 18, 2022

CCSP ou CISSP : quelle certification choisir ?

Découvrez un aperçu des examens destinés à l’obtention des certifications CCSP et CISSP et découvrez celle qui vous correspond le mieux.

Josue Ledesma

6 min read

-

Sécurité des données

Sécurité des donnéesavr. 14, 2022

Qu’est-ce que la conformité ITAR ? Définition et réglementations

ITAR réglemente la fabrication, la vente et la distribution de matériel, de données et de documentation liés à l’armée, à la défense et à l’espace. Voici une liste des exigences de conformité ITAR et des sanctions que vous devez connaître.

Michael Buckbee

5 min read

-

Sécurité des données

Sécurité des donnéesavr. 01, 2022

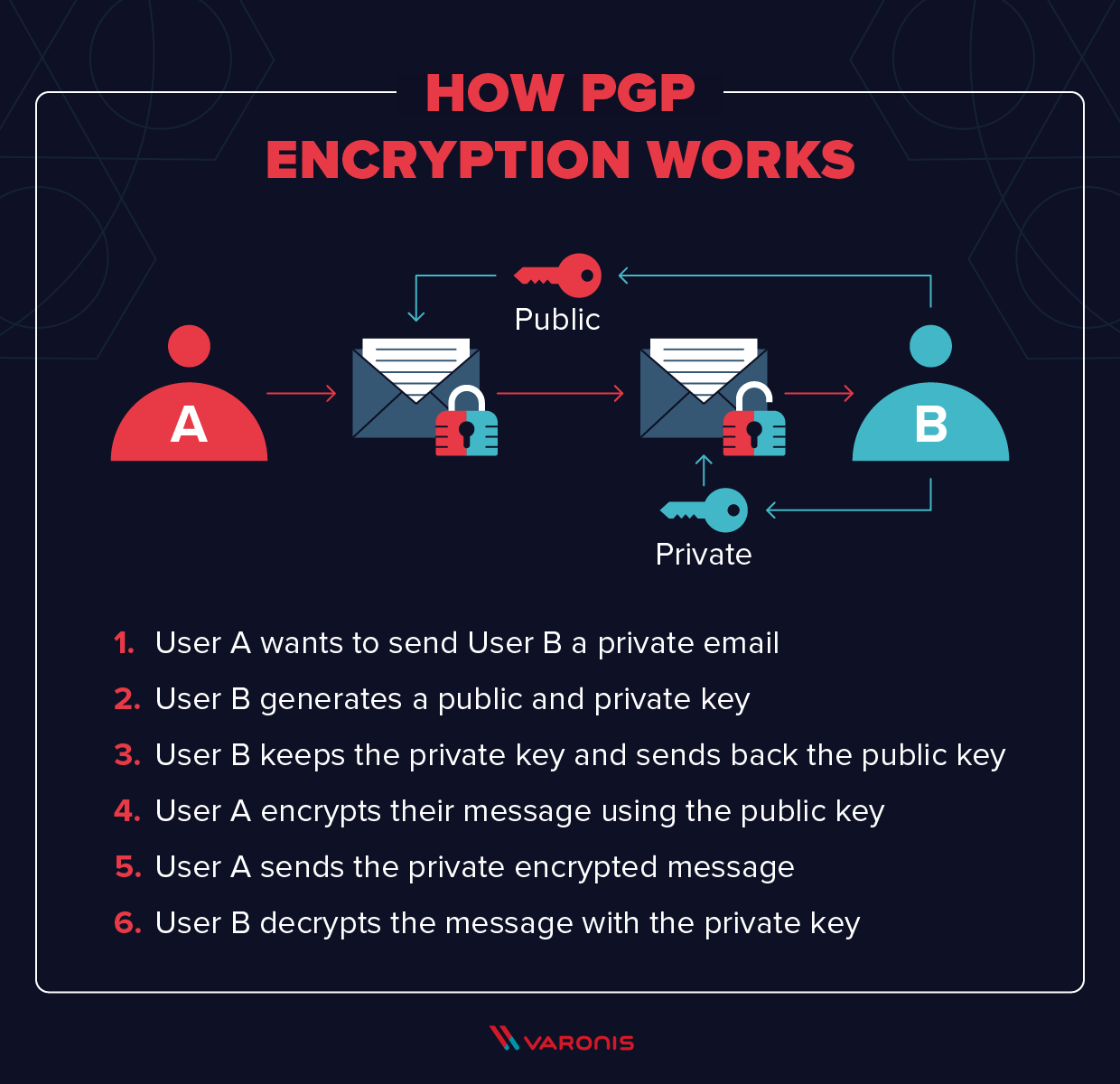

Chiffrement PGP : description et fonctionnement

La méthode de chiffrement PGP fournit sécurité et confidentialité aux communications en ligne. Nous allons découvrir son fonctionnement et son utilisation.

Michael Buckbee

10 min read

-

Sécurité des données

Sécurité des donnéesnov. 10, 2021

Présentation de Microsoft LAPS : Configuration, installation et sécurité

Microsoft LAPS est une des solutions les plus efficaces pour protéger les mots de passe des administrateurs et empêcher les utilisateurs non autorisés d'accéder à des systèmes ou à des données auxquels ils ne sont pas censés avoir accès.

David Harrington

6 min read

-

Sécurité des données

Sécurité des donnéesnov. 09, 2021

Cadre MITRE ATT&CK : le guide complet

Les matrices ATT&CK de MITRE sont une ressource inestimable pour les professionnels de la cybersécurité. Lisez la suite pour en savoir plus sur les tactiques et techniques ATT&CK.

David Harrington

8 min read

-

Sécurité des données

Sécurité des donnéesnov. 08, 2021

Comprendre la vulnérabilité Zero-Day

Une vulnérabilité zero-day est une faille logicielle ou un exploit qui n’a pas fait l’objet d’un correctif. C’est un peu comme un trou dans la semelle de votre chaussure. Vous...

Michael Buckbee

9 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital