Varonis s'intègre désormais avec les principaux fournisseurs EDR, Microsoft Defender for Endpoint et SentinelOne, étendant ainsi la visibilité de notre solution Managed Data Detection and Response (MDDR) aux terminaux des clients.

En intégrant Microsoft Defender for Endpoint et SentinelOne, les analystes MDDR de Varonis peuvent accéder automatiquement et en temps réel aux flux d’alertes EDR de nos clients et à la télémétrie associée, le tout directement au sein de la plateforme Varonis. Par conséquent, nos équipes d’intervention et nos analystes détectent encore plus d’attaques et mènent des enquêtes de bout en bout avec peu ou pas d’intervention des clients ou des tiers.

Les nouvelles intégrations EDR de Varonis offrent aux clients :

- Une détection plus précoce des menaces : les analystes MDDR utilisent les alertes EDR pour identifier et stopper les menaces plus tôt dans la chaîne de frappe.

- Des enquêtes plus rapides et plus concluantes : Varonis regroupe la télémétrie provenant de plusieurs surfaces de détection (données, cloud, identité, réseau et endpoint) en une seule vue pour permettre des analyses minutieuses, rapides et concluantes.

- Un meilleur retour sur investissement des outils EDR : en corrélant les alertes EDR avec les alertes centrées sur les données de Varonis, les analystes MDDR peuvent détecter des menaces qui passeraient inaperçues si elles étaient analysées de façon isolée.

Comment la solution MDDR de Varonis utilise-t-elle la télémétrie EDR ?

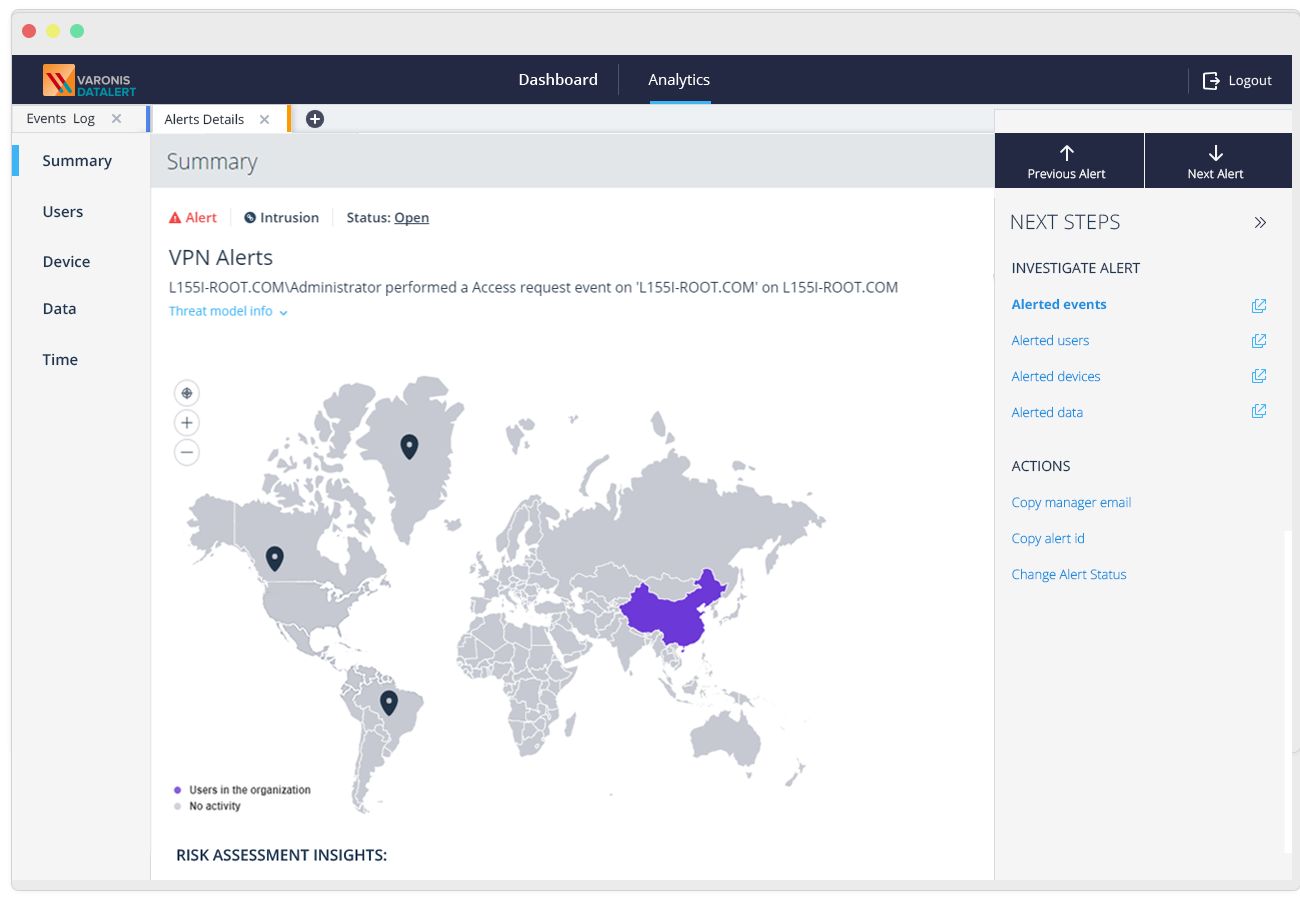

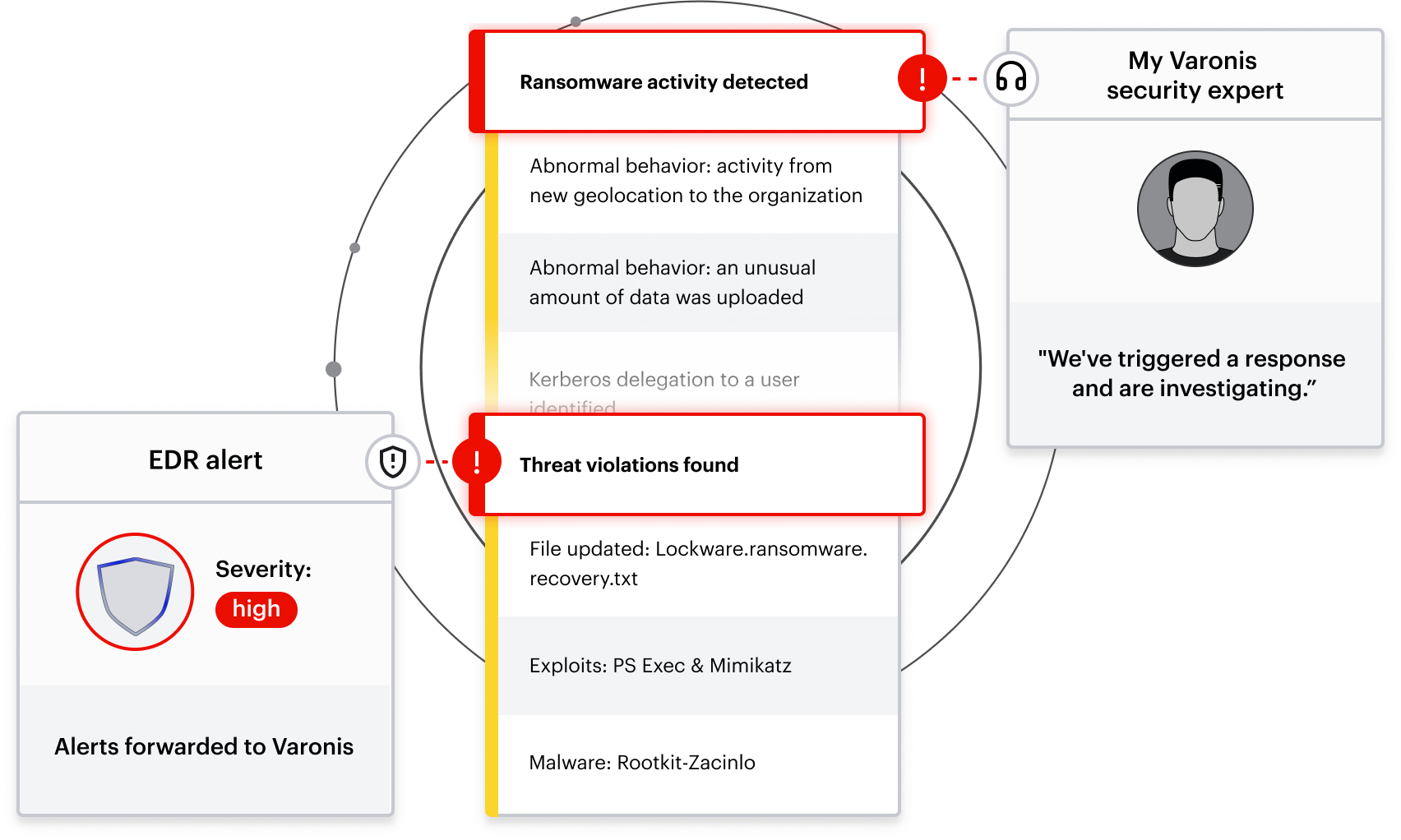

Lorsque l’équipe MDDR de Varonis reçoit une alerte indiquant qu’une menace doit être examinée, un analyste MDDR inspecte toutes les données pertinentes concernant l’alerte, y compris les informations EDR. Grâce au contexte supplémentaire fourni par les intégrations EDR, Varonis peut détecter les menaces ci-dessous, les analyser et y répondre :

- Identités compromises : identifiez les endpoints compromis qui servent de vecteurs d’attaque en collectant des indicateurs de logiciels malveillants, des identifiants uniques ou l’emplacement d’une machine.

- Ransomware : stoppez les attaques de ransomware plus rapidement en confirmant l’infection à l’aide d’indicateurs de compromission (IoC) tels que l’activité de la ligne de commande ou la modification des fichiers de clé de registre.

- Exfiltration avancée des données : détectez plus rapidement les tentatives d’exfiltration en établissant une corrélation entre l’activité dans le cloud et les détails des endpoints, tels que les adresses IP, les DNS, les systèmes d’exploitation et les types de machines.

- Menaces persistantes avancées (APT) : identifiez la source des intrusions détectées par le MDDR en utilisant les détails de l’alerte EDR comme l’origine, l’heure et la gravité de l’alerte.

Grâce à l'accès aux alertes EDR, les analystes Varonis MDDR peuvent suivre les menaces plus tôt, plus rapidement et avec un meilleur contexte.

Grâce à l'accès aux alertes EDR, les analystes Varonis MDDR peuvent suivre les menaces plus tôt, plus rapidement et avec un meilleur contexte.

Essayez Varonis gratuitement !

L’intégration de Varonis avec SentinelOne et Microsoft Defender for Endpoint est rapide et sécurisée. Les analystes de Varonis commenceront immédiatement à utiliser la télémétrie EDR pour protéger vos données sensibles.

Vous souhaitez découvrir comment la solution MDDR de Varonis peut vous aider à protéger vos données sensibles sans interruption ? Contactez votre représentant Varonis ou découvrez Varonis en action en programmant une démonstration de 30 minutes.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.