Saviez-vous que la norme de sécurité des données NIST 800-53 de 462 pages comprend 206 contrôles et plus de 400 contrôles secondaires1 ? Vous pouvez jeter un œil sur sa version XML ici. La norme PCI DSS n’est pas non plus une partie de plaisir, avec quelques centaines de contrôles secondaires. Et enfin, il y a la norme de données IS0 27001, particulièrement tentaculaire.

N’oublions pas les cadres de sécurité tels que le COBIT et NIST CSF, qui sont en quelque sorte des méta-normes mappées dans d’autres contrôles de sécurité. Quant aux organisations des secteurs médical et financier soumises aux règles fédérales américaines de sécurité des données, elles doivent aussi prendre en compte les réglementations de données HIPAA et GLBA. Vous devez aussi respecter le GDPR si vous menez vos affaires en UE ; le PIPEDA au Canada ; ceci aux Philippines, etc., etc.

Les difficultés techniques et juridiques sont suffisamment nombreuses pour occuper jusqu’à la fin des temps les pros de la sécurité informatique, les avocats chargés des affaires de confidentialité des données, les auditeurs et les diplomates.

En tant que blogueur dans le domaine de la sécurité, j’ai également cherché à comprendre et étudié les normes et réglementations mentionnées plus haut. Je ne suis pas le premier à avoir remarqué ce qui saute aux yeux : les normes de sécurité des données utilisent des modèles qui les rendent très similaires.

Les connexions entre les contrôles de sécurité

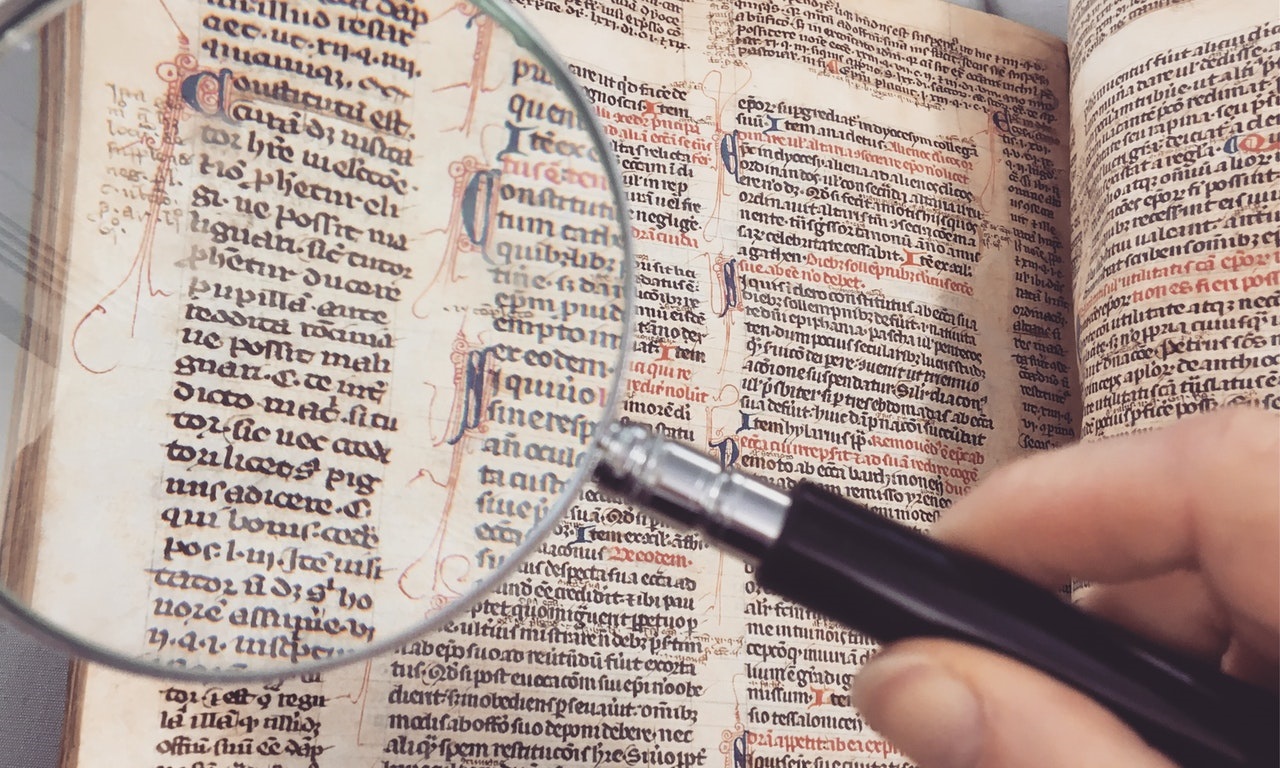

Si vous avez compris et appliqué une norme, alors il est très probable que vous soyez aussi en conformité avec d’autres normes. En fait, c’est une bonne raison de mettre en place des cadres. Par exemple, avec NIST CSF, vous pouvez tirer parti de votre investissement dans ISO 27001 ou ISA 62443 grâce à son tableau de contrôle croisé (voir ci-dessous).

Je pense que nous serons tous d’accord sur le fait que la plupart des organisations considéreront comme impossible de mettre en œuvre tous les contrôles d’une norme de données courante avec le même degré d’attention. Quand avez-vous contrôlé pour la dernière fois les journaux d’audit d’accès physique à vos équipements de transmission des données (NIST 800-53, PE-3b) ?

Par conséquent, pour simplifier le travail des entreprises et employés qui interviennent dans ce domaine, certains organismes de normalisation ont émis d’autres directives qui décomposent l’énorme liste de contrôles en objectifs plus faciles à atteindre.

Le groupe PCI a défini des priorités pour son approche de DSS et a ainsi défini six étapes pratiques décomposées en un sous-ensemble plus modeste de contrôles pertinents. Il possède aussi un guide de meilleures pratiques qui appréhende (et c’est important) les contrôles de sécurité en trois domaines fonctionnels plus larges : évaluation, remédiation et surveillance.

En fait, nous avons écrit un fascinant livre blanc expliquant ces meilleures pratiques et comment vous devriez utiliser les résultats de la surveillance pendant le cycle d’évaluations suivant. En bref : un processus de sécurité est toujours en cours.

Le NIST CSF, lui-même une version épurée de NIST 800-53, procède à une décomposition similaire de ces contrôles en catégories plus larges, dont l’identification, la protection et la détection. Si vous examinez de plus près les contrôles d’identification CSF, qui consistent principalement à dresser l’inventaire de vos équipements et systèmes de données informatiques, vous verrez que l’objectif principal dans ce domaine est d’évaluer ou estimer les risques de sécurité liés aux éléments que vous avez répertoriés.

Évaluations des risques liés aux fichiers

Selon moi, la méthode basée sur l’évaluation, la protection et la surveillance constitue un bon moyen d’organiser et prendre en compte toutes les normes de sécurité des données.

Lorsqu’elles gèrent ces normes de données, les organisations peuvent aussi prendre un raccourci parmi ces contrôles en fonction de ce que l’on sait sur les types de menaces qui fleurissent, et non de celles auxquelles les auteurs des normes de données étaient confrontés lorsqu’ils ont rédigé les contrôles !

Nous sommes dans une nouvelle ère de pirates furtifs qui pénètrent dans les systèmes sans être détectés, souvent par le biais d’e-mails de phishing, et qui exploitent des données d’identification préalablement subtilisés ou des vulnérabilités zero-day. Une fois dans la place, ils peuvent utiliser, à l’insu des systèmes de surveillance, des techniques non basées sur un malware pour trouver des données monétisables qu’ils suppriment ou exfiltrent.

Bien entendu, il est important d’évaluer, protéger et surveiller l’infrastructure réseau, mais ces nouvelles techniques d’attaque suggèrent que l’attention doit être portée en interne.

Et nous en revenons à l’un des thèmes favoris du blog IOS. Vous devez vraiment faire en sorte de compliquer la tâche des hackers qui cherchent à se procurer des données de valeur (comme des informations de carte de crédit, numéros de compte, propriété intellectuelle) dans vos systèmes de fichiers, et vous efforcer de détecter et bloquer les pirates le plus rapidement possible.

Par conséquent, lorsque vous vous demandez comment appliquer les contrôles classiques de sécurité des données, pensez aux systèmes de fichiers !

Dans le cas de NIST 800.53, cela signifie analyser les systèmes de fichiers, rechercher des données sensibles, examiner les LCA ou les droits, puis à évaluer les risques (CM-8, RA-2,RA-3). En termes de remédiation ou de protection, cela impliquerait de réorganiser les groupes Active Directory et de redéfinir les LCA pour les rendre plus exclusives (AC-6). Au niveau de la détection, vous chercherez les accès inhabituels au système de fichiers qui révèlent probablement que des hackers empruntent des données d’identification d’employés (SI-4).

Je pense que le plus important est de ne pas seulement considérer ces normes de données comme une énorme liste de contrôles déconnectés, mais plutôt de les appréhender dans le contexte d’une évaluation-protection-surveillance, puis de les appliquer à vos systèmes de fichiers.

J’aurai encore d’autres choses à vous dire dans les semaines à venir sur les contrôles de sécurité des données axés sur les données ou les fichiers.

1 Comment savez-vous que NIST 800-53 comprend plus de 400 contrôles secondaires ? J’ai pris le fichier XML et ai exécuté les deux incroyables lignes PowerShell suivantes :

- [xml]$books = Get-Content 800-53-controls.xml

- $books.controls.control|%{$_.statement.statement.number}| measure –line

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.