Featured Content

Sécurité du Cloud

Yaki Faitelson

Yaki Faitelson

Sécurité des données

Eugene Feldman

Sécurité des données

Nolan Necoechea

Sécurité des données

Rob Sobers

-

Recherche sur les menaces

Recherche sur les menacesdéc. 22, 2021

RESTez attentifs : Vérifiez vos autorisations Jira pour éviter des fuites

Les chercheurs de Varonis ont parcouru une liste de 812 sous-domaines et ont détecté 689 instances Jira accessibles. Nous y avons repéré 3 774 tableaux de bord, 244 projets et 75 629 tickets publics contenant des adresses e-mail, des URL et des adresses IP.

Omri Marom

5 min read

-

Recherche sur les menaces

Recherche sur les menacesnov. 19, 2021

Einstein’s Wormhole : le bug qui permet de récupérer les informations des calendriers Outlook et Google à l’aide des utilisateurs invités de Salesforce

If your organization uses Salesforce Communities and Einstein Activity Capture, you might have unknowingly exposed your administrator's Outlook or Google calendar events to the internet due to a bug called...

Nitay Bachrach

4 min read

-

Sécurité des données

Sécurité des donnéesnov. 10, 2021

Présentation de Microsoft LAPS : Configuration, installation et sécurité

Microsoft LAPS est une des solutions les plus efficaces pour protéger les mots de passe des administrateurs et empêcher les utilisateurs non autorisés d'accéder à des systèmes ou à des données auxquels ils ne sont pas censés avoir accès.

David Harrington

6 min read

-

Sécurité des données

Sécurité des donnéesnov. 09, 2021

Cadre MITRE ATT&CK : le guide complet

Les matrices ATT&CK de MITRE sont une ressource inestimable pour les professionnels de la cybersécurité. Lisez la suite pour en savoir plus sur les tactiques et techniques ATT&CK.

David Harrington

8 min read

-

Sécurité des données

Sécurité des donnéesnov. 08, 2021

Comprendre la vulnérabilité Zero-Day

Une vulnérabilité zero-day est une faille logicielle ou un exploit qui n’a pas fait l’objet d’un correctif. C’est un peu comme un trou dans la semelle de votre chaussure. Vous...

Michael Buckbee

9 min read

-

PowerShell

PowerShellnov. 03, 2021

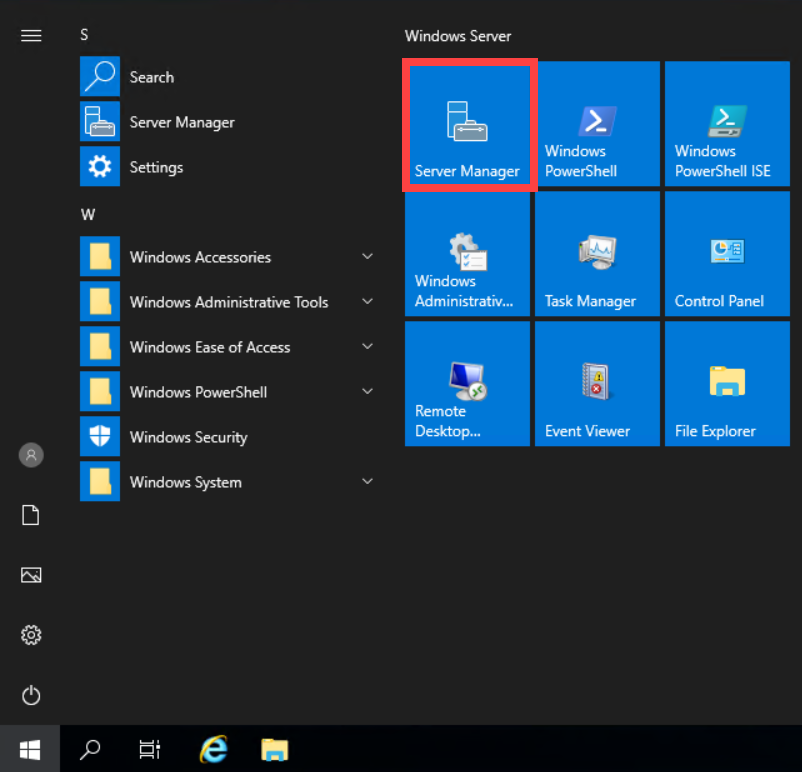

Comment installer et importer le module Active Directory pour PowerShell

Le module Active Directory pour PowerShell est un outil puissant destiné à la gestion d’Active Directory. Découvrez comment installer et importer le module PowerShell dans ce tutoriel détaillé.

Jeff Brown

6 min read

-

Sécurité des données

Sécurité des donnéesoct. 25, 2021

Attaques par pulvérisation de mots de passe : comment réagir et comment les éviter

L'utilisation de mots de passe courants ou trop simplistes peut rendre les utilisateurs et les organisations vulnérables à la pulvérisation de mots de passe. Découvrez ce que sont les attaques par pulvérisation de mots de passe, comment elles fonctionnent et ce que vous pouvez faire pour les éviter.

David Harrington

10 min read

-

Sécurité des données

Sécurité des donnéesoct. 15, 2021

Guide des gMSA : sécurité et déploiement des comptes de service administrés de groupe

Découvrez comment vous pouvez configurer les gMSA pour sécuriser vos appareils sur site via des comptes de services gérés.

Josue Ledesma

6 min read

-

Sécurité des données

Sécurité des donnéesoct. 11, 2021

Rapport 2021 sur les risques liés aux données dans le secteur industriel

Les menaces qui pèsent sur le secteur industriel ne cessent de croître, qu'il s'agisse de groupes de ransomware qui volent les données de leurs victimes avant de les crypter, d'attaquants d'État à la recherche de secrets technologiques ou d'initiés d'entreprises à la recherche de...

Rachel Hunt

1 min read

-

Sécurité des données

Sécurité des donnéesoct. 11, 2021

TLS et SSL : fonctionnement et différences

Les protocoles TLS et SSL permettent de chiffrer les communications privées sur le Web et au-delà. Développé par Netscape, SSL est le protocole le plus ancien. TLS est quant à lui un protocole ouvert, basé sur SSL.

Robert Grimmick

7 min read

-

Sécurité des données À la une

Sécurité des données À la unesept. 27, 2021

Guide et ressources pour la protection des données Google Workspace

Ce guide pourra vous aider à protéger vos données Google Workspace sur différents niveaux au sein de votre organisation.

Radhe Varun

5 min read

-

Sécurité des données

Sécurité des donnéessept. 23, 2021

Utilisation abusive de communautés Salesforce mal configurées pour la reconnaissance et le vol de données

Résumé Une communauté Salesforce mal configurée peut entraîner l’exposition de données Salesforce sensibles à quiconque sur Internet. Les utilisateurs anonymes peuvent consulter des objets qui contiennent des informations sensibles telles...

Adrien Rahmati-Georges

21 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital