Featured Content

Sécurité du Cloud

Yaki Faitelson

Yaki Faitelson

Sécurité des données

Eugene Feldman

Sécurité des données

Nolan Necoechea

Sécurité des données

Rob Sobers

-

Sécurité des données

Sécurité des donnéesavr. 29, 2022

Votre guide sur les simulations de cyberattaques : en quoi consistent les tests d’intrusion ?

Les tests d’intrusion simulent une cyberattaque réelle sur vos données et systèmes critiques. Voici en quoi ils consistent, les processus et outils utilisés et comment ces tests permettent de détecter les vulnérabilités avant que les pirates ne le fassent.

David Harrington

9 min read

-

Sécurité des données

Sécurité des donnéesavr. 18, 2022

CCSP ou CISSP : quelle certification choisir ?

Découvrez un aperçu des examens destinés à l’obtention des certifications CCSP et CISSP et découvrez celle qui vous correspond le mieux.

Josue Ledesma

6 min read

-

Sécurité des données

Sécurité des donnéesavr. 14, 2022

Qu’est-ce que la conformité ITAR ? Définition et réglementations

ITAR réglemente la fabrication, la vente et la distribution de matériel, de données et de documentation liés à l’armée, à la défense et à l’espace. Voici une liste des exigences de conformité ITAR et des sanctions que vous devez connaître.

Michael Buckbee

5 min read

-

PowerShell

PowerShellavr. 07, 2022

Guide sur les tableaux PowerShell : utilisation et création

Comment utiliser au mieux les tableaux PowerShell : nous allons aborder les bases et découvrir comment les créer, les utiliser, et nous explorerons également des techniques plus avancées.

Michael Buckbee

10 min read

-

Sécurité des données

Sécurité des donnéesavr. 01, 2022

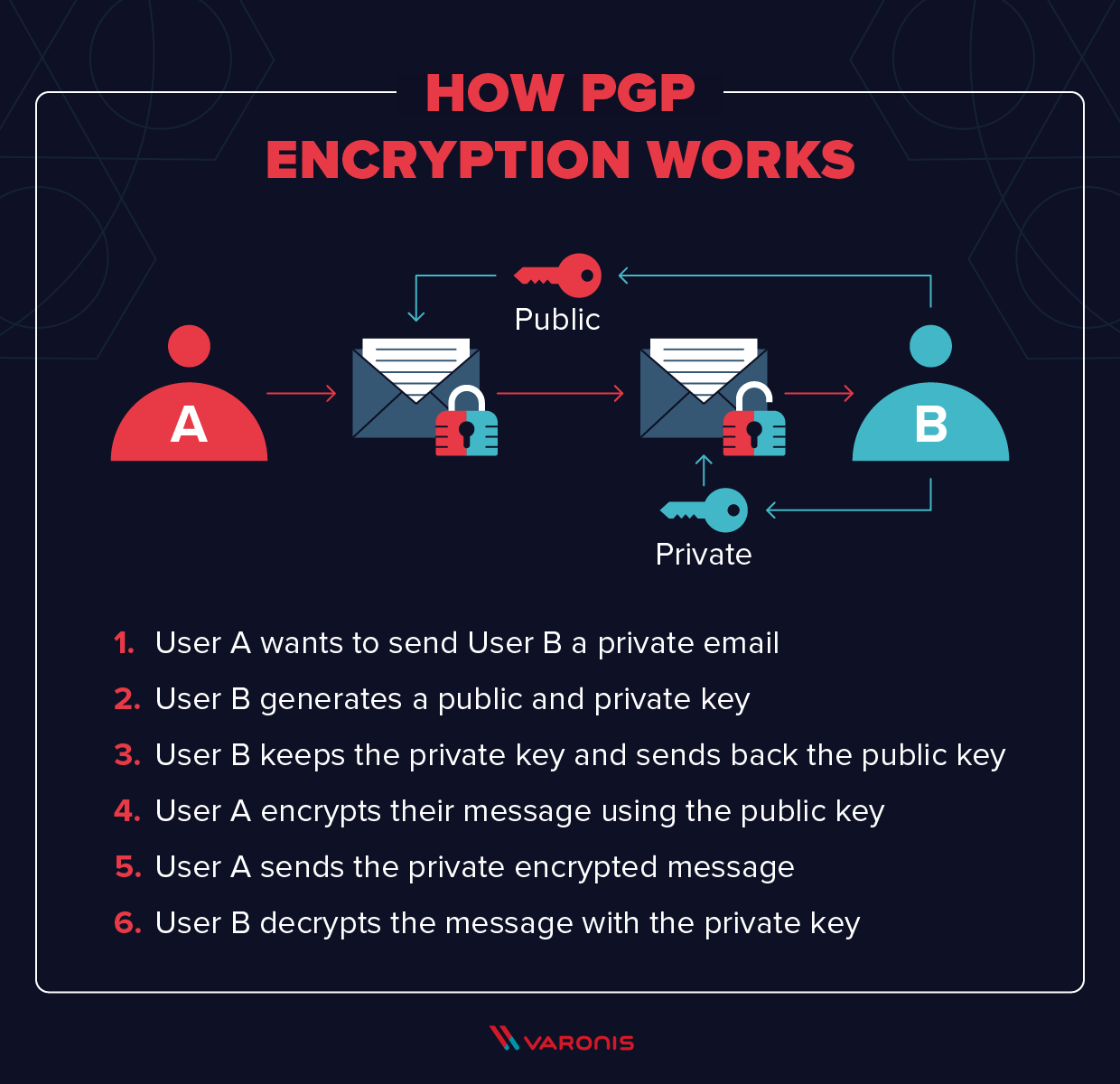

Chiffrement PGP : description et fonctionnement

La méthode de chiffrement PGP fournit sécurité et confidentialité aux communications en ligne. Nous allons découvrir son fonctionnement et son utilisation.

Michael Buckbee

10 min read

-

Recherche sur les menaces

Recherche sur les menacesmars 11, 2022

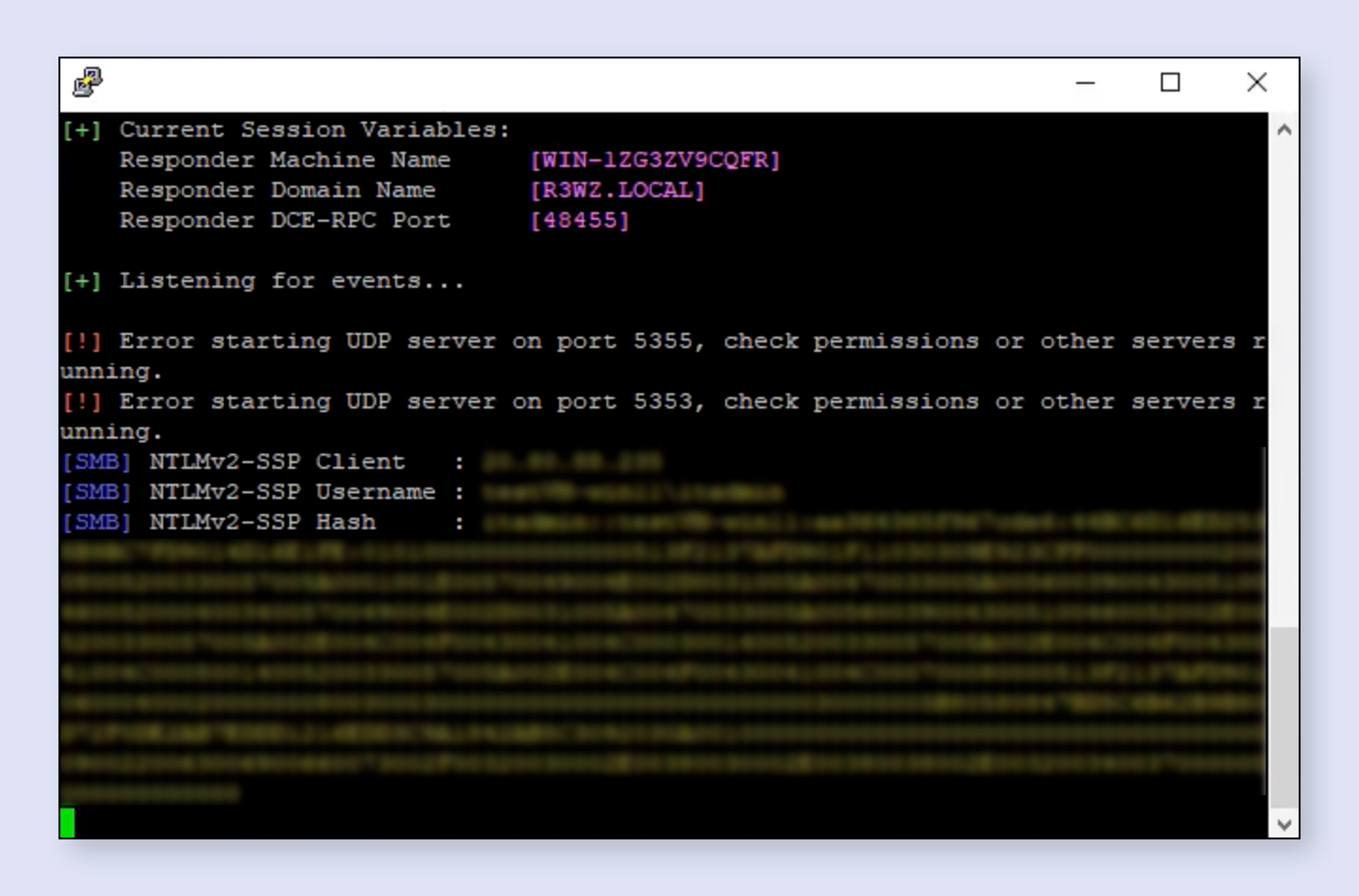

Ce SID est libre ? Le laboratoire de détection des menaces de Varonis découvre l’attaque d’injection de SID synthétiques

Une technique par laquelle les acteurs malveillants dotés de privilèges élevés existants peuvent injecter des SID synthétiques dans une ACL créant au passage une porte dérobée et des autorisations masquées.

Eric Saraga

4 min read

-

Produits Varonis

Produits Varonisfévr. 23, 2022

En quoi l'approche SSPM de Varonis aide votre entreprise

Adoptez une approche axée sur les données avec le SSPM de Varonis, pour sécuriser les applications SaaS et réduire les risques. Découvrez comment obtenir une meilleure visibilité, améliorer l'automatisation et la protection.

Avia Navickas

8 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 03, 2022

Bilan des ransomwares 2021

Dans cet article, nous analysons 5 tendances en lien avec les ransomwares qui ont marqué 2021.

Michael Buckbee

11 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 02, 2022

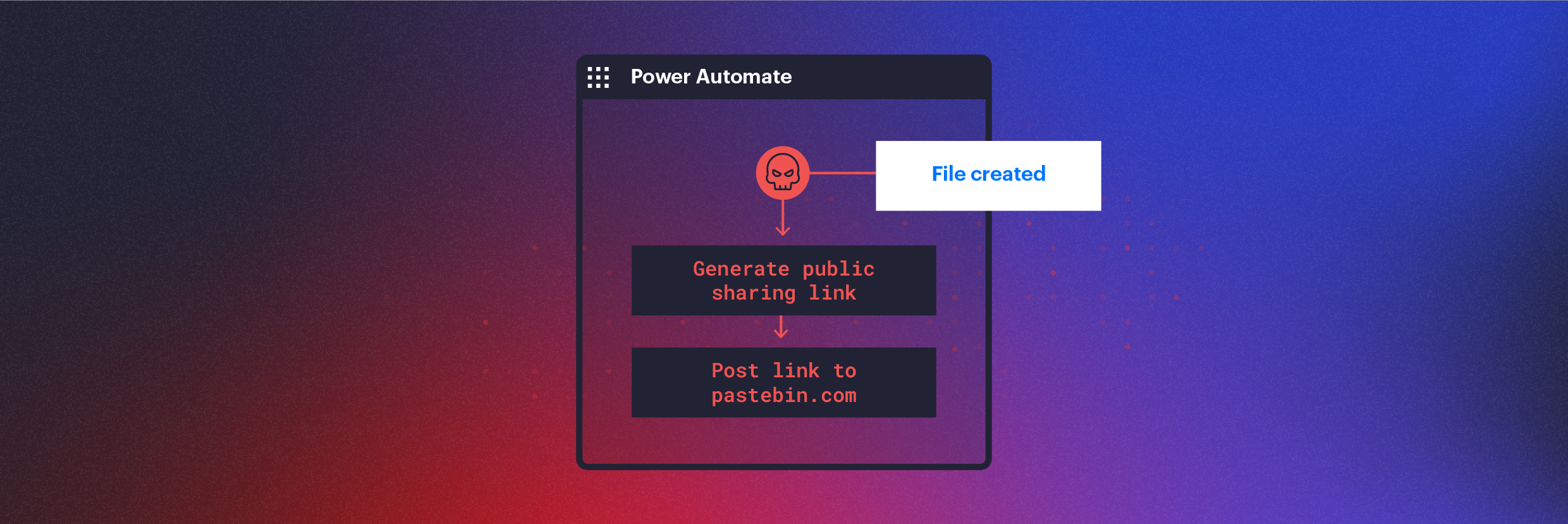

Utilisation de Power Automate pour exfiltrer discrètement des données dans Microsoft 365

Découvrez comment des acteurs malveillants peuvent utiliser Microsoft Power Automate pour automatiser l’exfiltration de données, la communication C2, les mouvements latéraux et l’évitement des solutions DLP.

Eric Saraga

6 min read

-

Recherche sur les menaces

Recherche sur les menacesjanv. 26, 2022

Ransomware ALPHV (BlackCat)

Varonis a analysé le ransomware ALPHV (BlackCat), qui recrute activement de nouveaux affiliés et cible des entreprises qui opèrent dans de multiples secteurs d’activité à l’échelle mondiale.

Jason Hill

12 min read

-

Produits Varonis

Produits Varonisjanv. 25, 2022

Varonis 8.6 : Éliminer le chaos né de la collaboration dans Microsoft 365

Varonis est heureux d’annoncer la version 8.6 de la Plateforme Varonis de sécurité des données, dont l’objectif est de renforcer la sécurité des données Microsoft 365 pour faciliter l’identification et la correction des risques engendrés par la collaboration.

Nathan Coppinger

7 min read

-

Recherche sur les menaces

Recherche sur les menacesjanv. 14, 2022

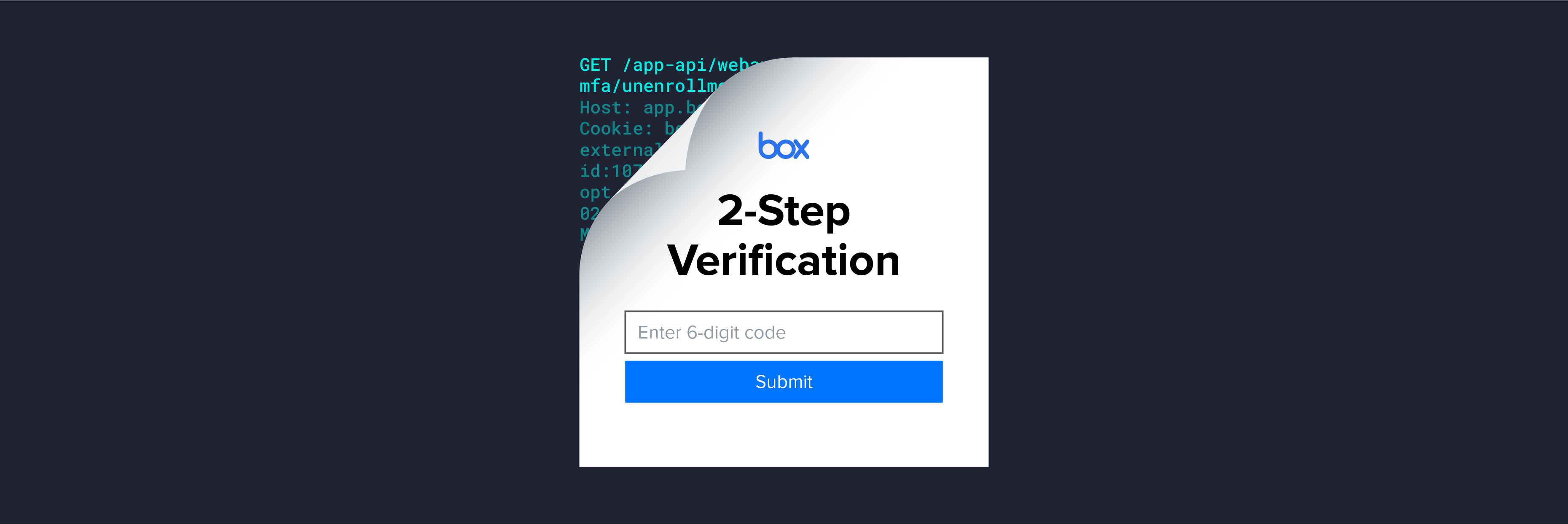

Box : Contourner l’authentification multi-facteurs avec mot de passe à usage unique basé sur le temps

L'équipe de recherche de Varonis a découvert un moyen de contourner le MFA par mot de passe unique basé sur le temps de Box pour les comptes Box qui utilisent des applications d'authentification.

Tal Peleg

3 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital