Featured Content

Sécurité du Cloud

Yaki Faitelson

Yaki Faitelson

Sécurité des données

Eugene Feldman

Sécurité des données

Nolan Necoechea

Sécurité des données

Rob Sobers

-

Sécurité des données

Sécurité des donnéesaoût 16, 2022

98 statistiques incontournables sur les fuites de données [2022]

Ces statistiques sur les fuites de données pour 2022 couvrent les risques, le coût, la prévention et plus encore ; leur évaluation et leur analyse vous aideront à prévenir un incident de sécurité des données.

Rob Sobers

17 min read

-

Recherche sur les menaces À la une

Recherche sur les menaces À la uneaoût 01, 2022

Usurpation de Vanity URL SaaS dans le cadre d’attaques d’ingénierie sociale

Les Vanity URL SaaS peuvent être usurpées et sont notamment utilisées pour des campagnes de phishing. Dans cet article, nous allons présenter deux types de liens Box, deux types de liens Zoom et deux types de liens Google Docs que nous sommes parvenus à usurper.

Tal Peleg

7 min read

-

Confidentialité & Conformité

Confidentialité & Conformitéjuil. 22, 2022

En quoi consiste la gouvernance des données ? Cadre et bonnes pratiques

La gouvernance des données facilite l’organisation, la sécurisation et la normalisation des données de tous types d’organisations. Pour en savoir plus sur les cadres de gouvernance des données, cliquez ici.

David Harrington

11 min read

-

Ransomware

Ransomwarejuil. 06, 2022

Pourquoi les responsables de la cybersécurité devraient partir du principe qu’une intrusion a eu lieu ?

Tout système, compte ou personne peut à tout moment constituer un vecteur d’attaque potentiel. Avec une surface d’attaque aussi vaste, vous devez partir du principe que les hackers vont violer au moins un vecteur, s’ils ne l’ont pas déjà fait.

Yaki Faitelson

4 min read

-

Produits Varonis

Produits Varonisjuin 29, 2022

Varonis ajoute la prise en charge de la classification des données pour Amazon S3

Varonis étoffe son offre de sécurité cloud avec la classification des données pour Amazon S3.

Nathan Coppinger

7 min read

-

Sécurité des données

Sécurité des donnéesjuin 15, 2022

Qu’est-ce que Terraform : tout ce que vous devez savoir

Terraform est une solution Infrastructure-as-Code (IaC) qui permet aux équipes DevOps de gérer les déploiements multicloud. Découvrez Terraform, les avantages de l’IaC et comment faire vos premiers pas.

David Harrington

6 min read

-

Confidentialité & Conformité

Confidentialité & Conformitéjuin 13, 2022

Qu’est-ce que le cadre de cybersécurité NIST ?

Découvrez comment mettre en œuvre le cadre de cybersécurité NIST dans votre entreprise.

Josue Ledesma

6 min read

-

Sécurité des données

Sécurité des donnéesmai 24, 2022

Comment utiliser Ghidra pour la rétro-ingénierie des malwares

Une présentation de l’outil d’analyse des malwares Ghidra. Cet article explique comment installer et utiliser l’interface Ghidra.

Neil Fox

7 min read

-

Active Directory

Active Directorymai 12, 2022

12 bonnes pratiques en matière de stratégies de groupe : paramètres et conseils pour les administrateurs

Les stratégies de groupe permettent de configurer les paramètres, comportements et privilèges des utilisateurs et des ordinateurs. Parcourez cet article pour découvrir nos bonnes pratiques concernant leur utilisation.

Jeff Brown

6 min read

-

Sécurité des données

Sécurité des donnéesmai 10, 2022

Qu’est-ce qu’un botnet ? Définition et prévention

Découvrez pourquoi les botnets peuvent être si dangereux et ce que votre entreprise peut faire pour protéger vos appareils IoT et votre réseau.

Josue Ledesma

4 min read

-

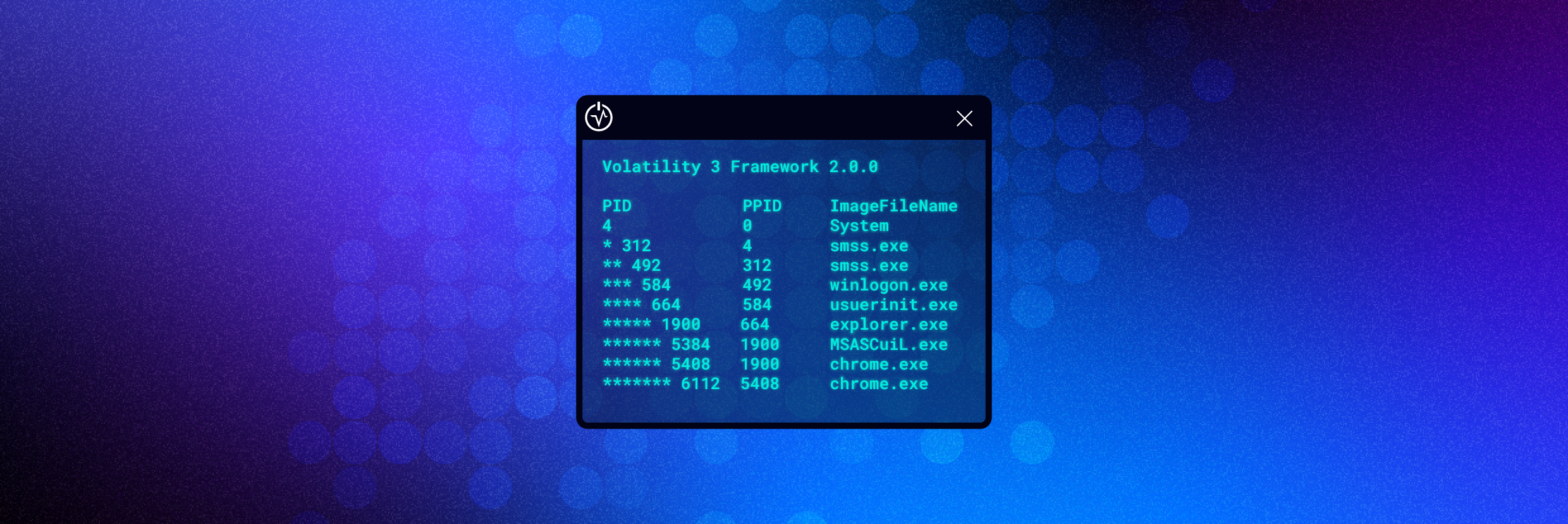

Sécurité des données

Sécurité des donnéesmai 05, 2022

Comment utiliser Volatility pour l’analyse de la mémoire

Dans cet article, vous allez découvrir Volatility, comment l’installer et surtout comment l’utiliser.

Neil Fox

8 min read

-

mai 03, 2022

Varonis présente des fonctionnalités révolutionnaires pour sécuriser Salesforce

Varonis présente des fonctionnalités inédites pour sécuriser Salesforce

Avia Navickas

6 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital