Les outils SIEM (Security Information and Event Management) font partie intégrante du programme de sécurité de l’information des entreprises modernes, mais ils requièrent une planification et une mise en œuvre minutieuses pour une exploitation optimale. Dans cet article, nous verrons ce qu’un outil de SIEM peut vous apporter, comment tirer le meilleur parti de votre déploiement SIEM et comment Varonis peut compléter vos outils SIEM.

Origine de la SIEM

Aujourd’hui, les solutions SIEM combinent deux fonctions d’origines distinctes : la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM). Les produits SIM se concentraient sur la collecte et le stockage à long terme des journaux d’événements afin de repérer les tendances, tandis que les produits SEM étaient davantage axés sur la surveillance et l’alerte en temps réel concernant des événements. Au fil du temps, ces catégories de produits ont fusionné pour offrir des capacités à la fois historiques et en temps réel. Les outils SIEM modernes intègrent également diverses autres fonctions, de l’analyse des menaces basée sur l’intelligence artificielle à la réponse et à la remédiation automatisées.

Ce que vous pouvez accomplir avec des outils SIEM

Les outils SIEM recueillent, corrèlent et analysent des fichiers journaux issus de périphériques, d’applications et de terminaux. En fonction des informations collectées, la SIEM peut offrir de nombreuses fonctionnalités, dont les suivantes :

-

Détection des incidents de sécurité

La détection des incidents de sécurité est le cas d’utilisation classique des outils SIEM. En corrélant les données de journaux d’événements provenant de sources dans l’ensemble de l’organisation, une plateforme de SIEM peut détecter de nombreux types d’incidents de sécurité qui pourraient passer inaperçus autrement. Une augmentation inhabituelle de l’activité réseau vers une destination inconnue jusqu’alors, par exemple, peut indiquer une infection ou une fuite de données ayant pu échapper aux autres défenses. Grâce à la SIEM, les analystes peuvent facilement trier, examiner et répondre aux menaces à partir d’une interface utilisateur unique, ce qui leur permet de gagner du temps et d’accroître leur efficacité opérationnelle.

-

Réponse aux exigences de conformité

Les outils SIEM sont un atout inestimable pour les organisations ayant des exigences de conformité spécifiques. Les réglementations comme le HIPAA, la GLBA, le GDPR, et d’autres encore, exigent généralement une surveillance régulière des journaux d’événements provenant des applications, des terminaux et des dispositifs d’infrastructure. Par exemple, la loi HIPAA exige que toute entité concernée « mette en œuvre des mécanismes matériels, logiciels et/ou procéduraux qui enregistrent et examinent l’activité des systèmes informatiques qui contiennent ou utilisent des informations de santé protégées au format électronique. » C’est là un cas d’utilisation idéal de la SIEM.

Nombre de ces réglementations imposent également de longues périodes de conservation des données et exigent la capacité de démontrer l’efficacité des contrôles de sécurité mis en œuvre. Là encore, les outils SIEM excellent dans ces deux domaines. La plupart des produits de SIEM peuvent être configurés pour stocker des données pendant une période d’un an ou plus, mais certains fournisseurs peuvent facturer un supplément pour des périodes de conservation plus longues. L’efficacité d’un contrôle de sécurité spécifique peut être démontrée pour les auditeurs ou les autorités réglementaires, et tout écart de conformité peut facilement être détecté et rectifié.

-

Participation à la réponse aux incidents

Au lendemain d’une fuite de données, l’information joue un rôle essentiel. Bien qu’un technicien de réponse aux incidents compétent puisse reconstituer l’étendue d’une fuite à partir des données d’analyse avancée sur les terminaux et les périphériques réseau concernés, le temps qu’il devra y consacrer ralentira les efforts de remédiation. Les outils SIEM peuvent se révéler précieux tout au long du processus de réponse aux incidents. En obtenant, en corrélant et en analysant les informations provenant de milliers de fichiers journaux différents dans toute l’entreprise, les techniciens d’intervention peuvent évaluer rapidement la portée d’un incident, prendre des mesures pour contenir toute menace persistante et informer de manière appropriée les autorités réglementaires ou les parties affectées.

-

CHASSE AUX MENACES

Les outils SIEM sont un excellent atout lors de la recherche proactive de menaces au sein d’une organisation. Le niveau de détail élevé et l’étendue des informations offerts par une solution SIEM permettent aux analystes de rechercher des activités suspectes que les défenses existantes n’ont pas repérées. Un analyste peut examiner des tendances inhabituelles, guetter dans les journaux d’événements une adresse IP malveillante connue ou un hachage de fichier, ou passer les données au crible pour détecter les signes des tactiques, techniques et procédures (TTP) utilisées par les hackers de haut vol.

De nombreux fournisseurs proposent une veille sur les menaces, dont les flux contiennent des indicateurs de compromission (IOC) relatifs aux cybermenaces les plus récentes et les plus sophistiquées. Bien qu’elle puisse représenter un coût supplémentaire, la veille sur les menaces peut être un atout pour les organisations concernées par les menaces persistantes avancées.

-

Reporting et visualisation

Outre leur grande capacité à recueillir et à corréler les données, la plupart des outils SIEM offrent de nombreuses options de présentation. Tableaux de bord, diagrammes, graphiques et autres moyens de représentation visuelle peuvent aider les équipes de sécurité à interpréter les immenses quantités de données générées par ces types de solutions. Cela peut les aider à déterminer les incidents les plus importants et même à repérer les événements suspects.

Les capacités de visualisation des meilleurs outils SIEM peuvent être utiles dans d’autres domaines que la sécurité. Les responsables informatiques peuvent utiliser ces outils pour planifier la croissance future, évaluer les tendances actuelles et repérer les aspects à améliorer.

9 conseils pour un déploiement réussi de la SIEM

Les solutions SIEM sont souvent complexes et il en existe une grande variété. Leur déploiement peut s’avérer délicat, en particulier dans les grandes organisations qui comptent des centaines ou des milliers de sources de données. Les équipes chargées de l’informatique et de la sécurité peuvent également être fortement sollicitées.

-

Planifier soigneusement le déploiement

La planification minutieuse de votre déploiement SIEM peut faire la différence entre tirer le meilleur parti de cette technologie et alourdir inutilement les frais généraux de votre organisation. Vous devrez choisir entre différents fournisseurs, modèles de déploiement (sur site, SaaS, hybride), stratégies de dotation en personnel, et plus encore.

Nombre d’organisations peuvent bénéficier avantageusement d’une approche progressive, en commençant par un petit projet pilote pour évaluer l’opportunité d’une solution SIEM avant de passer à un déploiement plus large. Ces types de solutions nécessitent souvent des ajustements manuels. Les faux positifs sont extrêmement fréquents, et une implémentation de SIEM mal conçue peut générer des milliers d’alertes que les équipes de sécurité seront incapables de suivre. Les chefs d’entreprise et les responsables doivent être impliqués à chaque étape, de la préparation au déploiement.

-

Choisir l’objet de la surveillance

La capture de données provenant de diverses sources constitue le fondement des outils SIEM. Idéalement, vous alimenteriez la solution avec la plus grande variété de données possible, mais ce n’est pas toujours réalisable. Les contraintes techniques et budgétaires peuvent donner lieu à une limitation de la quantité totale de données que la solution de SIEM va ingérer, assortie de décisions difficiles concernant les journaux à ignorer. Pour les entreprises où la conformité réglementaire est nécessaire, les réglementations ou les cadres industriels existants peuvent dicter les données à recueillir.

En général, il est recommandé d’ingérer les journaux d’événements des pare-feu, des serveurs de fichiers et de répertoires, des systèmes de détection/protection contre les intrusions et, éventuellement, des logiciels de sécurité des terminaux. En outre, l’ingestion des journaux des serveurs DNS de votre organisation peut grandement contextualiser les enquêtes de sécurité et aider à repérer les attaques sophistiquées. N’oubliez pas les services cloud ou les applications, qui peuvent être largement utilisés.

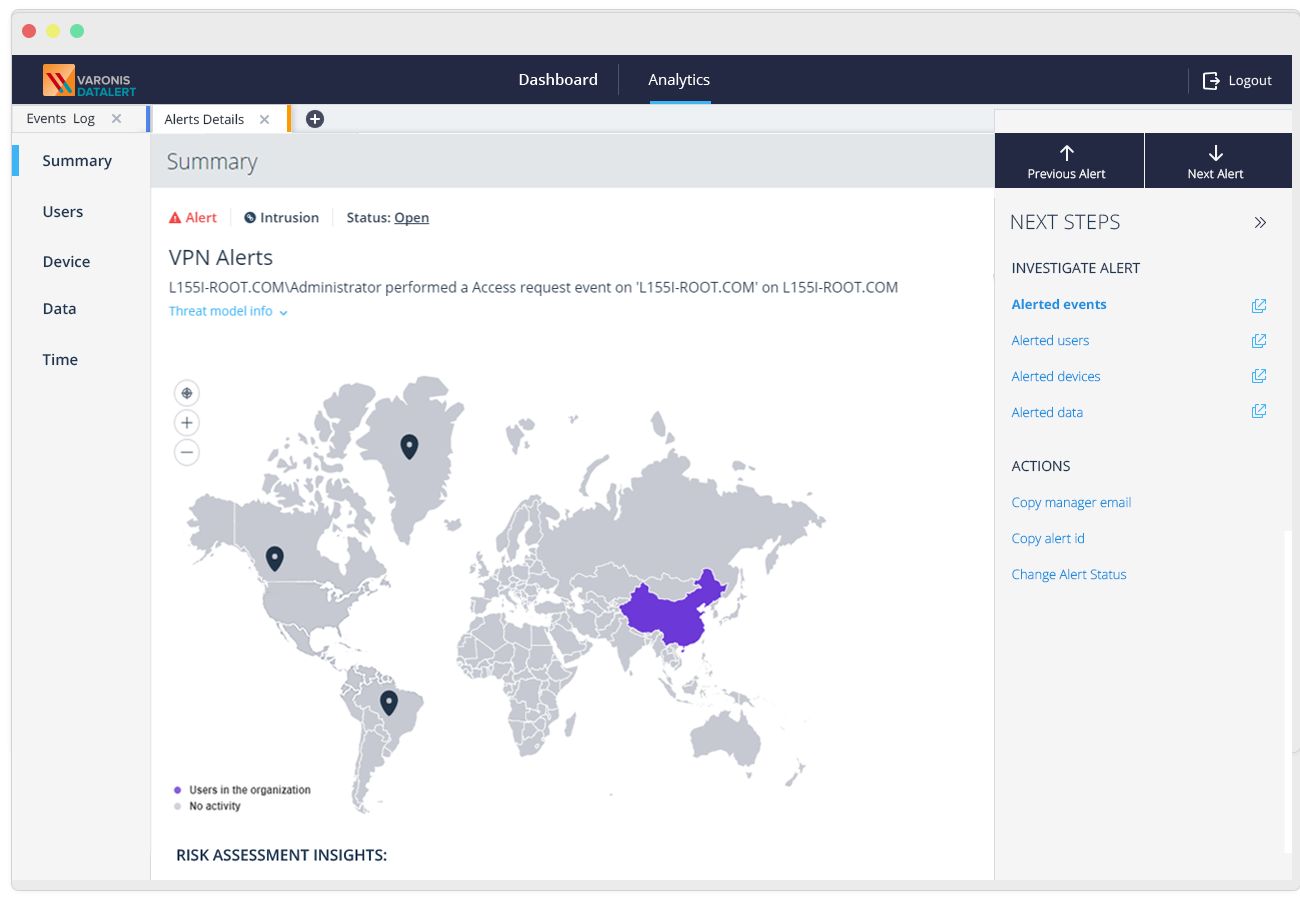

La suite Varonis DatAlert met en œuvre ces bonnes pratiques en vous offrant une visibilité sur vos données et en vous permettant de détecter et de contenir rapidement les menaces avant qu’elles ne causent des dommages importants.

DatAlert ingère et combine les événements de flux de données hétérogènes, tels que ceux provenant des dépôts de données sur site, des sources cloud, d’Active Directory, d’Azure AD, des courriels, des serveurs DNS, des VPN et des proxies Web pour ajouter un contexte unique aux alertes, comme la sensibilité des fichiers et le type de compte, ce qui les rend plus exploitables que les alertes SIEM classiques.

-

Être attentif à la pile de sécurité existante

Tous les principaux outils SIEM proposent diverses intégrations, mais l’étendue de ces intégrations et le degré de difficulté de leur configuration peuvent varier considérablement. Lorsque vous optez pour un outil SIEM, il est essentiel de choisir un produit hautement compatible avec la combinaison unique de produits déjà utilisés par votre organisation. Ne pas tenir compte de ce facteur peut engendrer une complexité opérationnelle et un fardeau administratif accrus. À titre d’exemple, choisir un produit SIEM qui ne fonctionne pas bien avec votre pare-feu peut considérablement limiter les qualités de cet outil.

Dans de nombreux cas, l’intégration de la SIEM est une opération impliquant un grand nombre d’interventions manuelles, et sa réalisation peut nécessiter plusieurs étapes. Gardez-le à l’esprit lorsque vous cherchez une solution, car le coût de la main-d’œuvre nécessaire pour configurer correctement l’ensemble peut aisément réduire à néant toutes les économies de coûts promises par le fournisseur.

-

Comprendre le modèle de tarification

Les fournisseurs d’outils SIEM ont mis en place divers modèles de tarification pour leurs produits. Certains facturent selon le nombre d’utilisateurs, d’autres selon le nombre d’événements, et d’autres encore utilisent des modèles de tarification forfaitaires ou à plusieurs niveaux. Il est essentiel que les décideurs, aussi bien techniques que métier, comprennent le fonctionnement de ces modèles de tarification et sachent quel modèle est le plus judicieux pour leur organisation. En particulier, les modèles de tarification à l’événement peuvent engendrer de mauvaises surprises pour les entreprises qui n’examinent pas soigneusement leur environnement existant.

-

Déterminer les fonctionnalités dont vous avez vraiment besoin

De nombreuses solutions SIEM sont proposées à la carte, ce qui permet à une organisation de choisir les caractéristiques ou les fonctionnalités qui lui conviennent le mieux. Les fonctionnalités de base, comme la gestion des journaux d’événements et les alertes, sont généralement proposées dès le niveau le plus bas, mais les fonctionnalités plus avancées peuvent faire l’objet d’un supplément. La veille sur les menaces, les capacités de remédiation automatisée et la conservation à long terme des données sont autant d’éléments qui coûtent souvent plus cher. Il est important d’effectuer une analyse des coûts et bénéfices non seulement pour la solution SIEM dans son ensemble, mais aussi pour toute extension envisagée.

-

Avoir conscience que cela ne remplacera pas l’être humain

De plus en plus, les outils SIEM s’appuient sur l’automatisation et l’intelligence artificielle pour offrir de nouvelles capacités et une efficacité accrue. Toutefois, cela ne se traduit pas nécessairement par un besoin réduit de talents humains. De fait, les solutions de SIEM peuvent nécessiter beaucoup d’interactions humaines pour résoudre les alertes, effectuer des recherches supplémentaires si besoin est, et gérer la solution d’une manière générale. Certains outils peuvent également nécessiter une formation assez poussée et des compétences spécialisées. Si vous cherchez à réduire vos coûts avec la SIEM, sachez qu’il est peu probable qu’elle implique un effectif réduit.

Même si l’élément humain dans le processus d’alerte n’est pas (encore) obsolète, la suite DatAlert de Varonis permet de réduire les interactions et la main-d’œuvre manuelle requises pour trier l’énorme volume d’événements de sécurité des données. DatAlert place les alertes dans un contexte plus large en liant les utilisateurs aux appareils et aux emplacements, en apprenant leur comportement et en superposant des informations supplémentaires. Par exemple : l’utilisateur qui a déclenché l’alerte est-il sur une liste de surveillance ? A-t-il déclenché d’autres alertes récemment ? Normalement, a-t-il accès à des données sensibles ? Ce contexte supplémentaire vous permet de déterminer rapidement si une alerte représente une menace réelle ou une anomalie mineure, sans passer des heures à assembler des journaux.

-

Reconnaître les limites

Si les outils SIEM offrent une grande visibilité à l’échelle d’une organisation, ils comportent souvent des « angles morts ». Les appareils mobiles, les télétravailleurs et les applications cloud sont des exemples de domaines dans lesquels la SIEM connaît souvent des difficultés de fonctionnement. Il est important que les entreprises reconnaissent ces limites et agissent en conséquence.

Même dans les domaines où la SIEM est performante, comme la surveillance du réseau, il n’est pas rare que les outils manquent de données contextuelles importantes. Les outils d’accès à distance comme VNC et TeamViewer en sont un excellent exemple. Il est facile de repérer le trafic réseau généré par ces outils, mais sans contexte suffisant, une solution de SIEM ne peut pas distinguer un utilisateur légitime d’un hacker utilisant le même outil pour exfiltrer des données. Un outil de SIEM peut également rencontrer des difficultés à détecter les attaques qui utilisent des services légitimes, par exemple, un malware qui renvoie du trafic de Commande et Contrôle (C&C) vers un serveur hébergé sur un réseau de diffusion de contenu (CDN) ou un service cloud public.

-

Tester et ajuster la solution

Chaque jour, de nouveaux types de menaces apparaissent ; il est donc important d’évaluer en permanence vos défenses et de remédier aux points faibles. Les outils SIEM ne font pas exception. L’intervention d’une Red Team interne ou d’un service de test d’intrusion externe peut vous aider à évaluer l’efficacité réelle de votre solution SIEM. De nouvelles règles peuvent ensuite être ajoutées pour répondre aux menaces qui n’ont pas généré d’alerte. Des outils comme Atomic Red Team et Caldera de MITRE peuvent être utilisés entre les tests d’intrusion complets pour analyser la performance de la solution en continu.

La lassitude liée à la multiplication des alertes est un problème courant dans de nombreux centres opérationnels de sécurité. Si vous ne définissez pas les seuils d’alerte de manière appropriée, vos analystes peuvent s’habituer à voir des faux positifs, au point de ne pas réagir en cas de menace réelle. Il est important d’ajuster toute solution SIEM pour trouver un bon équilibre entre alertes excessives et manque de visibilité.

-

Trouver des compléments

Comme tous les produits de sécurité, les outils SIEM ne doivent jamais être utilisés exclusivement ou à la place d’autres types de mesures de protection. Si les plateformes SIEM peuvent, de manière croissante, prendre des mesures automatisées en réponse à certains types d’événements, elles ne remplacent pas les défenses de première ligne comme les logiciels antivirus et les pare-feux. Les outils SIEM sont à leur efficacité maximale lorsque les organisations ont déjà mis en place un programme bien conçu de sécurité de l’information.

Comment Varonis peut vous aider

Les outils SIEM peuvent être un complément précieux dans la stratégie de sécurité globale d’une organisation, mais ils ne constituent pas une panacée. Des solutions telles que la plateforme Varonis de sécurité des données peuvent s’ajouter à vos outils SIEM et apporter un contexte supplémentaire pour réduire la lassitude liée à la multiplication des alertes et optimiser les informations exploitables. Varonis DatAlert adopte une approche centrée sur les données pour la détection des menaces, en complétant l’approche centrée sur le réseau de la SIEM et en fournissant un contexte supplémentaire grâce à de puissantes capacités d’analyse du comportement des utilisateurs et des entités (UEBA). DatAlert s’intègre avec tous les principaux outils SIEM, notamment ArcSight, Splunk, LogRhythm et IBM QRadar.

Pour les organisations devant respecter une conformité réglementaire, Varonis DatAdvantage complète les capacités de production de rapports des outils SIEM avec des fonctions de remédiation avancées, et réduit le risque métier global en identifiant les utilisateurs sur-privilégiés.

Si vous souhaitez découvrir comment la plateforme Varonis de sécurité des données peut fonctionner avec votre solution SIEM existante, planifiez une démonstration rapide dès aujourd’hui !

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.