Nmap est un logiciel de cartographie de réseaux qui s’est imposé comme l’un des outils de découverte gratuits les plus populaires du marché. C’est désormais l’un des principaux outils de cartographie utilisés par les administrateurs réseau. Ce programme peut être utilisé pour trouver des hôtes actifs sur un réseau, effectuer un balayage de ports, des balayages ping, ainsi que détecter le système d’exploitation d’une machine et la version d’un logiciel.

Plusieurs cyberattaques récentes ont recentré l’attention sur le type d’audit réseau fourni par Nmap. À titre d’exemple, les analystes ont souligné que le récent piratage de Capital One aurait pu être détecté plus tôt si les administrateurs système avaient surveillé les appareils connectés. Dans ce guide, nous allons examiner ce qu’est Nmap, ses fonctionnalités et expliquer comment utiliser les commandes les plus courantes.

Télécharger l'aide-mémoire complet sur Netcat

Idéalement, Nmap doit être utilisé dans le cadre d’une plateforme intégrée de sécurité des données. Une fois que le programme a été utilisé pour cartographier un réseau, une plateforme telle que DatAdvantage de Varonis peut ensuite être exploitée pour mettre en place un contrôle d’accès avancé.

En quoi consiste Nmap ?

À la base, Nmap est un outil d’analyse de réseau qui exploite les paquets IP pour identifier tous les appareils connectés à un réseau et fournir des informations sur les services et les systèmes d’exploitation qu’ils exécutent.

Ce programme est le plus souvent utilisé via une interface en ligne de commande (bien que des interfaces graphiques soient également disponibles) et est compatible avec de nombreux systèmes d’exploitation tels que Linux, Free BSD et Gentoo. L’outil a également gagné en popularité grâce à une communauté d’utilisateurs très active.

Nmap a initialement été développé pour des réseaux d’entreprise et peut analyser des milliers d’appareils connectés. Cependant, ces dernières années, la solution est de plus en plus plébiscitée par les petites entreprises. En effet, l’essor de l’IoT signifie que les réseaux exploités par ces dernières sont devenus plus complexes et donc plus difficiles à sécuriser.

Par conséquent, Nmap est désormais utilisé dans de nombreux outils de surveillance de sites Web pour auditer le trafic entre les serveurs Web et les appareils IoT. L’émergence récente de botnets IoT, tels que Mirai, a également suscité l’intérêt pour Nmap, notamment en raison de sa capacité à interroger des appareils connectés via le protocole UPnP et à mettre en évidence tout appareil susceptible d’être malveillant.

Quelles sont ses fonctionnalités ?

D’un point de vue pratique, Nmap permet de fournir des informations détaillées et en temps réel sur vos réseaux et sur les appareils qui y sont connectés.

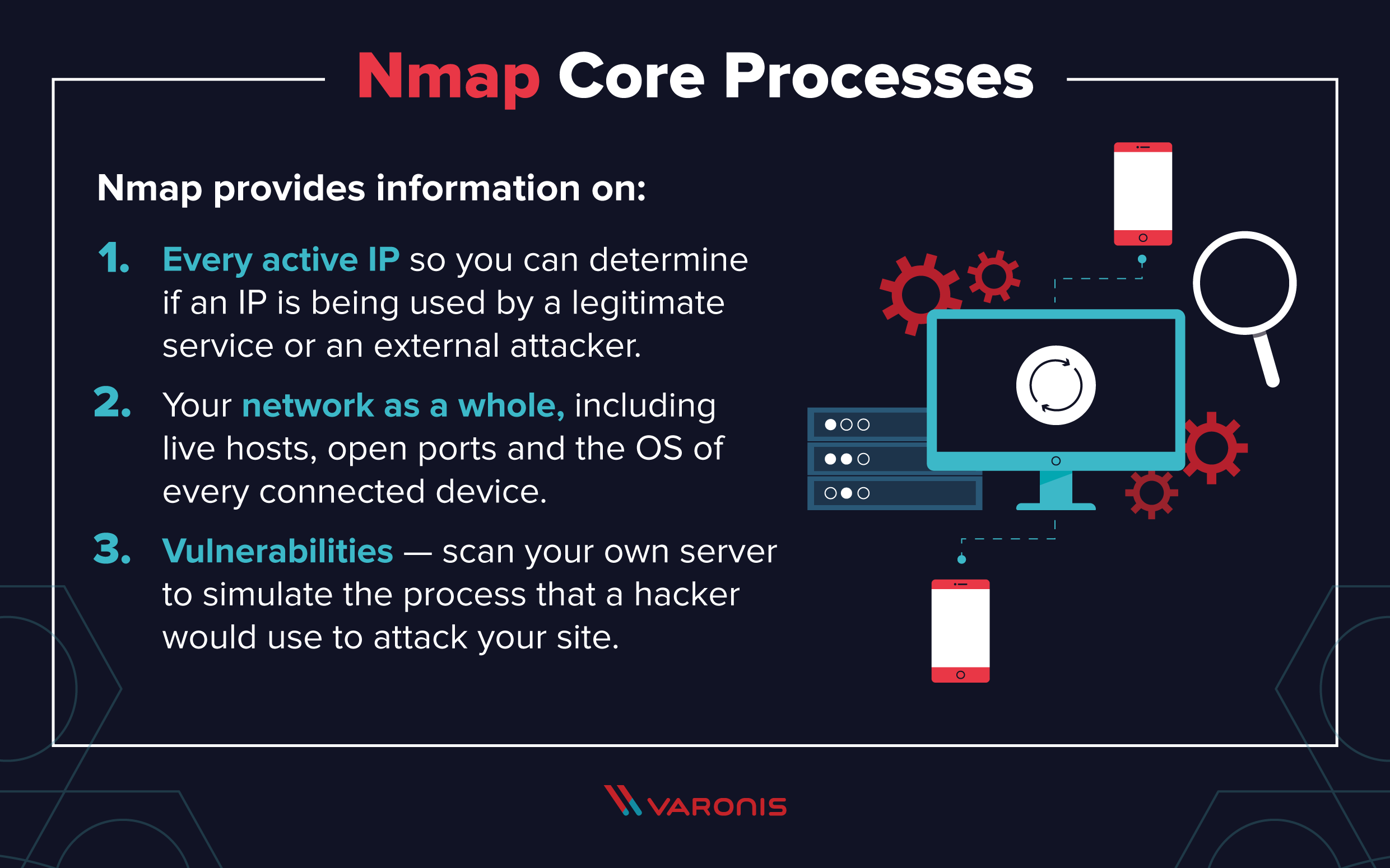

Nmap repose sur trois processus principaux. Pour commencer, il vous communique des informations détaillées sur chaque adresse IP active sur vos réseaux, puis les analyse individuellement. Ce processus permet aux administrateurs de vérifier si une adresse IP provient d’une entité légitime ou d’un hacker.

Ensuite, il fournit des informations sur l’ensemble de votre réseau. Il peut être utilisé pour fournir une liste des hôtes actifs et des ports ouverts, ainsi que pour identifier le système d’exploitation de chaque appareil connecté. Ces caractéristiques en font ainsi un outil précieux pour assurer la surveillance continue du système et un élément clé des tests d’intrusion. Nmap peut être utilisé avec le framework Metasploit, par exemple, pour sonder et réparer les vulnérabilités du réseau.

Enfin, Nmap est également devenu un outil essentiel pour les utilisateurs qui souhaitent protéger leurs sites Web personnels et professionnels. Si vous l’utilisez pour analyser votre propre serveur Web, en particulier si vous hébergez votre site Web depuis chez vous, cela revient à simuler le processus qu’un pirate exploiterait pour attaquer votre site. « Attaquer » son propre site de cette manière est donc un moyen efficace d’identifier les failles de sécurité.

Comment utiliser Nmap ?

Nmap est un logiciel intuitif et les administrateurs système d’autres programmes connaissent généralement les outils qu’il fournit. Son principal avantage réside dans l’intégration d’un large éventail de ces outils dans un seul et même programme. Vous n’êtes donc pas obligé de passer d’un outil de surveillance réseau à un autre.

Pour l’utiliser, vous devez connaître les interfaces en ligne de commande. La plupart des utilisateurs expérimentés savent écrire des scripts afin d’automatiser les tâches courantes, mais ce n’est pas nécessaire pour la surveillance de base du réseau.

Comment installer Nmap ?

Son processus d’installation est simple mais diffère en fonction de votre système d’exploitation. Les versions Windows, Mac et Linux du programme peuvent être téléchargées ici.

- Pour Windows, le logiciel est livré avec un installateur personnalisé (namp<version>setup.exe). Téléchargez et exécutez cet installateur, et il configurera automatiquement Nmap sur votre système.

- Sur Mac, il est également livré avec un installateur dédié. Exécutez le fichier Nmap-<version>mpkg pour lancer ce programme d’installation. Sur certaines versions récentes de macOS, il se peut que vous voyiez un avertissement indiquant que Nmap est un « développeur non identifié », mais vous pouvez l’ignorer et poursuivre votre installation.

- Les utilisateurs Linux peuvent compiler Nmap à partir de la source ou utiliser le gestionnaire de paquets de leur choix. Par exemple, pour utiliser apt, vous pouvez exécuter Nmap -version pour vérifier si le programme est installé et sudo apt-get install Nmap pour l’installer.

Tutoriel et exemples

Une fois installé, la meilleure façon d’apprendre à l’utiliser est d’effectuer des analyses réseau de base.

Comment exécuter un balayage ping ?

L’une des fonctions les plus basiques de Nmap est d’identifier les hôtes actifs sur votre réseau. Pour ce faire, le programme utilise un balayage ping. Celui-ci identifie toutes les adresses IP qui sont actuellement en ligne sans envoyer de paquets à ces hôtes.

Pour effectuer un balayage ping, exécutez la commande suivante :

# nmap -sp 192.100.1.1/24

Cette commande renvoie ensuite une liste des hôtes présents sur votre réseau et le nombre total d’adresses IP attribuées. Si vous repérez des hôtes ou des adresses IP sur cette liste que vous ne reconnaissez pas, vous pouvez ensuite exécuter d’autres commandes (voir ci-dessous) pour les étudier plus en détail.

Comment exécuter un balayage des hôtes ?

Pour optimiser l’analyse de vos réseaux, vous pouvez utiliser Nmap pour effectuer un balayage des hôtes. Contrairement à un balayage ping, ce type d’analyse envoie activement des paquets de requête ARP à tous les hôtes connectés à votre réseau. Chaque hôte répond ensuite à ce paquet avec un autre paquet ARP contenant son statut et son adresse MAC.

Pour effectuer un balayage des hôtes, exécutez la commande suivante :

# nmap -sp <target IP range>

Celle-ci renvoie des informations sur chaque hôte, leur latence, leur adresse MAC et toute description associée à cette adresse. Vous pouvez ainsi exploiter cette puissante solution pour détecter les hôtes suspects connectés à votre réseau.

Si vous identifiez un élément inhabituel dans cette liste, vous pouvez alors lancer une requête DNS sur un hôte spécifique, à l’aide de la commande suivante :

# namp -sL <IP address>

Celle-ci renvoie une liste de noms associés à l’adresse IP analysée. Cette description fournit des informations sur la fonction réelle de l’IP.

Comment utiliser Nmap dans Kali Linux ?

Si vous souhaitez utiliser Nmap dans Kali Linux, la procédure est la même que lorsque vous exécutez le programme dans n’importe quelle autre version de Linux.

Cela dit, l’utilisation de Kali présente plusieurs avantages lorsque vous exécutez des balayages Nmap. En effet, la plupart des distributions modernes de Kali sont désormais livrées avec une suite Nmap complète, qui comprend une interface graphique avancée et une visionneuse de résultats (Zenmap), un outil flexible de transfert de données, de redirection et de débogage (Ncat), un utilitaire pour comparer les résultats des balayages (Ndiff) et un outil de génération de paquets et d’analyse des réponses (Nping).

Commandes de Nmap

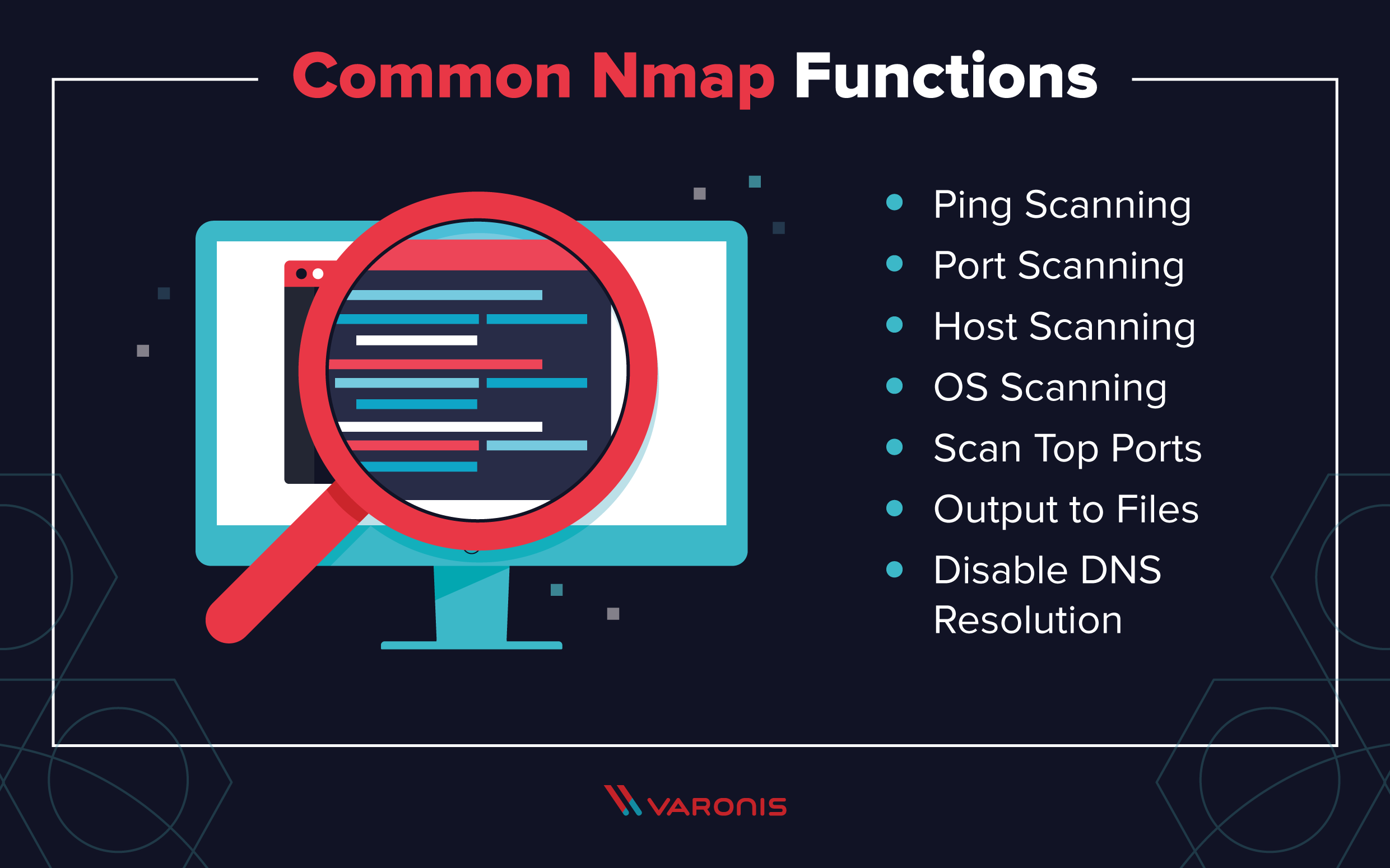

La plupart des principales fonctions de Nmap peuvent être exécutées à l’aide d’une seule commande. Le programme utilise également un certain nombre de commandes « raccourci » qui peuvent être utilisées pour automatiser les tâches courantes.

En voici un bref aperçu :

1. Balayage ping

Comme nous l’avons déjà mentionné, un balayage ping renvoie des informations sur chaque IP active de votre réseau. Vous pouvez exécuter un balayage ping à l’aide de cette commande :

# nmap -sp 192.100.1.1/24

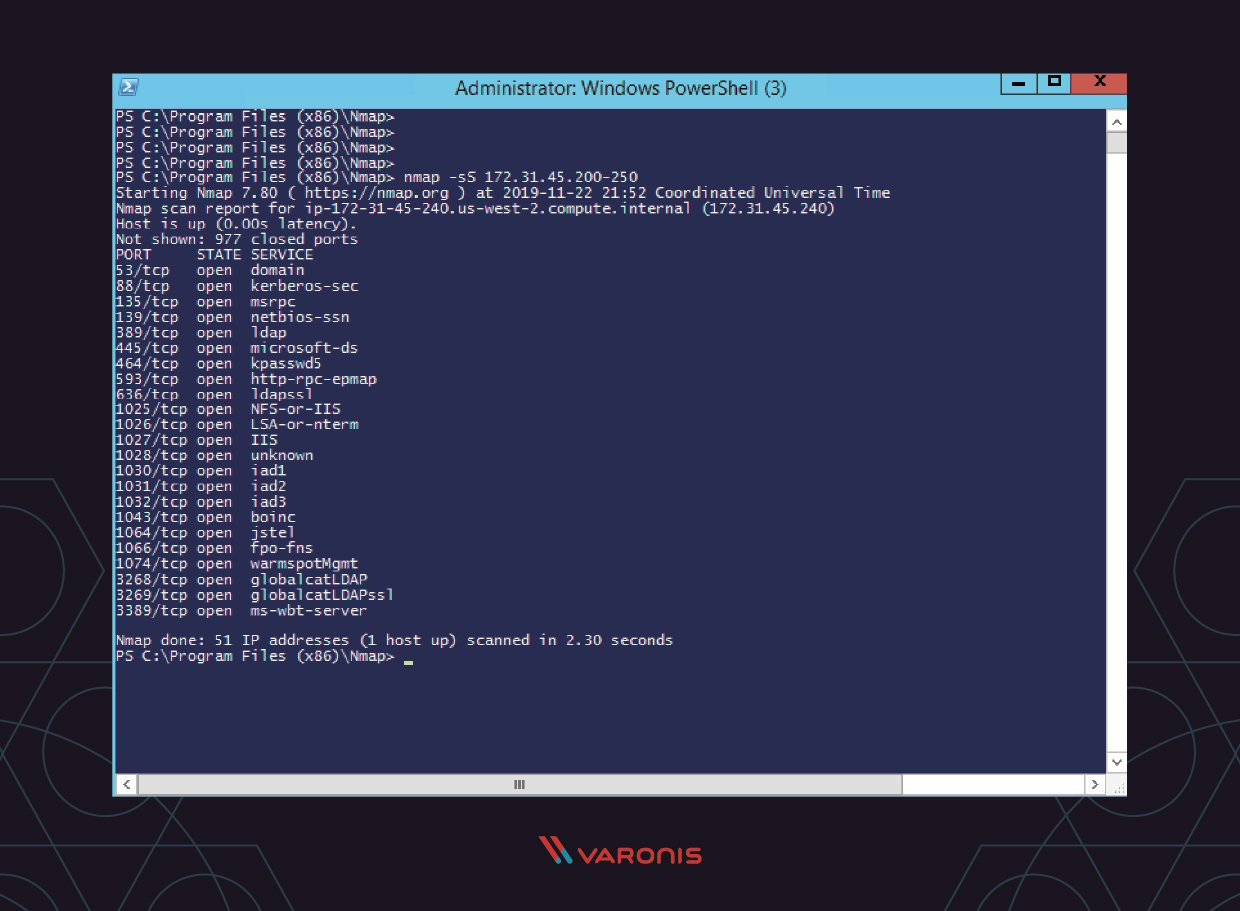

2. Balayage des ports

Il existe plusieurs possibilités pour exécuter un balayage de ports à l’aide de Nmap. Les plus courantes sont les suivantes :

# sS TCP SYN scan

# sT TCP connect scan

# sU UDP scans

# sY SCTP INIT scan

# sN TCP NULL

Les principales différences entre ces types d’analyses sont de savoir si elles couvrent les ports TCP ou UDP et si elles exécutent une connexion TCP. Voici les principales différences :

- L’analyse la plus basique est le balayage sS TCP SYN, qui donne à la plupart des utilisateurs toutes les informations dont ils ont besoin. Il analyse des milliers de ports par seconde. De plus, comme il n’établit pas de connexion TCP, il n’éveille pas les soupçons.

- La principale alternative est le balayage TCP Connect, qui interroge activement chaque hôte et demande une réponse. Ce type d’analyse prend plus de temps que la première option, mais peut renvoyer des informations plus fiables.

- Le balayage UDP fonctionne de la même manière que le balayage TCP connect, mais il utilise des paquets UDP pour analyser les ports DNS, SNMP et DHCP. Il s’agit des ports les plus fréquemment ciblés par les pirates, cette méthode constitue donc une solution de choix pour vérifier les vulnérabilités.

- Le balayage SCTP INIT couvre un ensemble différent de services : SS7 et SIGTRAN. Il peut également être utilisé pour éviter d’éveiller tout soupçon lors de l’analyse d’un réseau externe, car il ne balaie pas l’intégralité du processus SCTP.

- Le balayage TOP NULL est également une technique astucieuse. Il exploite une faille dans le système TCP qui peut révéler l’état des ports sans les interroger directement, ce qui signifie que vous pouvez voir leur état même s’ils sont protégés par un pare-feu.

3. Balayage des hôtes

Le balayage des hôtes renvoie des informations plus détaillées sur un hôte en particulier ou une série d’adresses IP. Comme nous l’avons déjà mentionné, vous pouvez effectuer ce processus à l’aide de la commande suivante :

# nmap -sp <target IP range>

4. Analyse du système d’exploitation

L’analyse du système d’exploitation est l’une des fonctionnalités les plus puissantes de Nmap. Cet outil consiste à envoyer des paquets TCP et UDP vers un port spécifique, puis à analyser sa réponse. Le logiciel compare ensuite cette réponse à une base de données de 2 600 systèmes d’exploitation et renvoie des informations sur le système d’exploitation (et la version) d’un hôte.

Pour exécuter une analyse du système d’exploitation, utilisez la commande suivante :

# nmap -O <target IP>

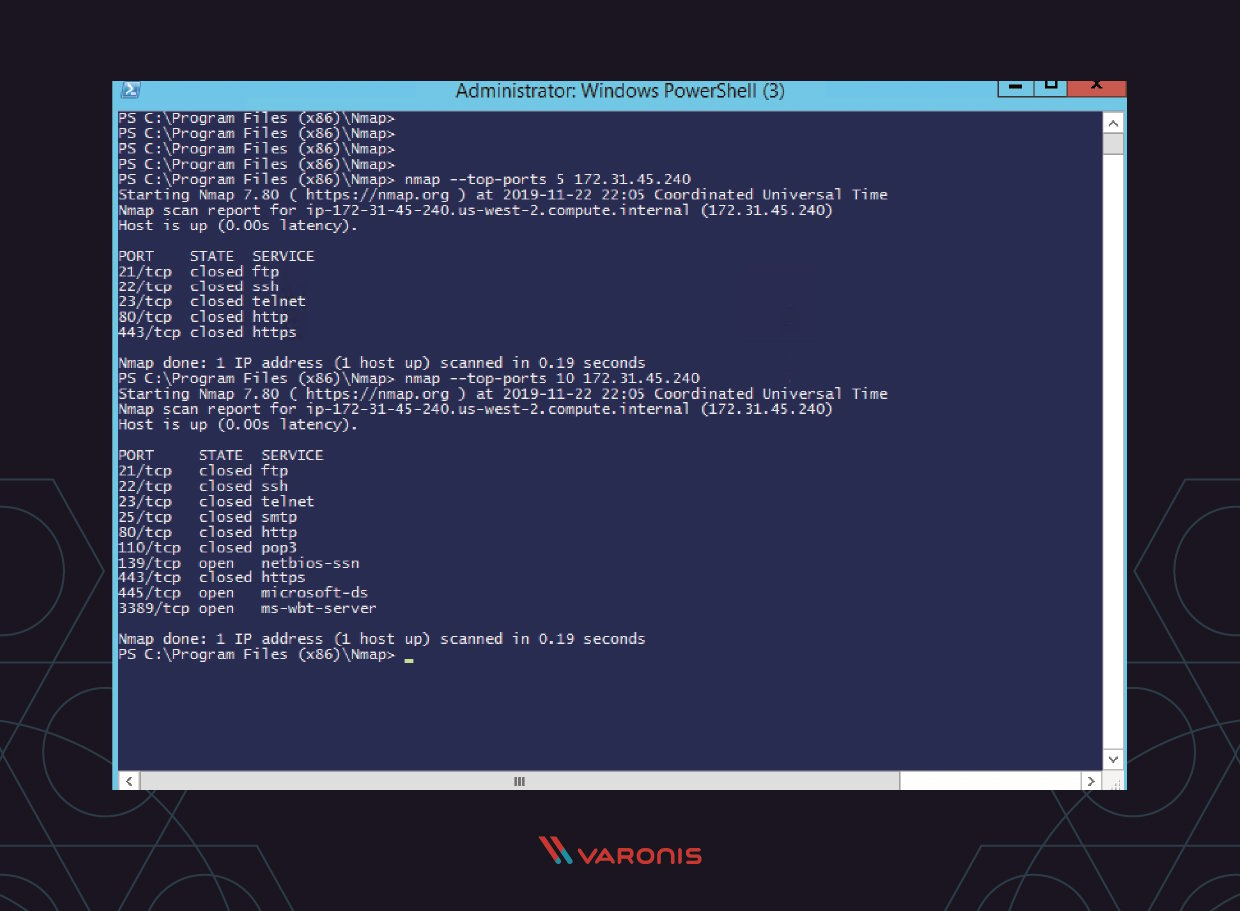

5. Balayage des ports les plus populaires

Si vous utilisez Nmap sur un serveur domestique, cette commande est très utile. Elle balaie automatiquement un certain nombre de ports parmi les plus « populaires » pour un hôte. Vous pouvez exécuter cette commande en utilisant :

nmap --top-ports 20 192.168.1.106

Remplacez le nombre « 20 » par le nombre de ports à analyser et Nmap les balaiera rapidement. Il renvoie une sortie concise qui détaille le statut des ports les plus courants, ce qui vous permet de voir rapidement si certains ports sont ouverts alors qu’ils ne le devraient pas.

6. Sortie vers un fichier

Si vous souhaitez transférer les résultats de vos analyses Nmap vers un fichier, vous pouvez ajouter une extension à vos commandes. Il vous suffit d’ajouter :

-oN output.txt

à votre commande pour générer les résultats dans un fichier texte, ou :

-oX output.xml

pour les extraire vers un fichier XML.

7. Désactiver la résolution de noms DNS

Enfin, vous pouvez accélérer vos analyses Nmap en utilisant le paramètre -n pour désactiver la résolution DNS inverse. Ce paramètre peut vous être extrêmement utile si vous souhaitez analyser un grand réseau. Par exemple, pour désactiver la résolution DNS pour le balayage ping de base mentionné ci-dessus, ajoutez -n :

# nmap -sp -n 192.100.1.1/24

FAQ sur Nmap

Les commandes ci-dessus couvrent la plupart des fonctionnalités de base de Nmap. Peut-être avez-vous encore quelques interrogations, nous allons donc passer en revue les questions plus fréquentes.

Q : Quelles sont les alternatives à Nmap ?

Il existe quelques alternatives à Nmap, mais la plupart d’entre elles se concentrent sur la fourniture de fonctionnalités spécifiques et ciblées dont l’administrateur système moyen a souvent besoin. MASSCAN, par exemple, est beaucoup plus rapide que Nmap, mais est moins précis. Umit, en revanche, vous permet de lancer plusieurs analyses à la fois.

De son côté, Nmap fournit tous les outils et la rapidité dont un utilisateur moyen a besoin, surtout lorsqu’il est utilisé avec d’autres solutions tout aussi populaires telles que NetCat (qui peut être utilisé pour gérer et contrôler le trafic réseau) et ZenMap (qui fournit une interface graphique pour Nmap).

Q : Comment fonctionne Nmap ?

Nmap s’appuie sur les outils d’audit réseau qui l’ont précédé pour fournir des analyses rapides et détaillées du trafic réseau. Il fonctionne en utilisant des paquets IP pour identifier les hôtes et les adresses IP actifs sur un réseau, puis les analyse pour fournir des informations sur chaque hôte et adresse IP, ainsi que sur les systèmes d’exploitation qu’ils utilisent.

Q : Est-ce légal ?

Oui. S’il est utilisé correctement, Nmap contribue à protéger votre réseau contre les pirates, car il vous permet de repérer rapidement toute faille de sécurité dans vos systèmes.

Savoir si le balayage de ports sur des serveurs externes est légal est un autre sujet. En effet, la législation dans ce domaine est complexe et varie selon la zone géographique concernée. L’utilisation de Nmap pour analyser des ports externes peut vous conduire à être banni par votre FAI. Veillez donc à rechercher les implications légales de l’utilisation du programme avant de commencer à l’utiliser à plus grande échelle.

Conclusion

Si vous prenez le temps d’apprendre à utiliser Nmap, vous pourrez considérablement augmenter la sécurité de vos réseaux, car ce programme offre un moyen rapide et efficace d’auditer vos systèmes. Même les fonctionnalités de base qui vous sont offertes, telles que la possibilité d’effectuer un balayage de ports, révèlent rapidement tout dispositif suspect actif sur votre infrastructure.

Si vous l’utilisez pour effectuer des audits fréquents de votre réseau, vous serez moins enclin à subir des cyberattaques et vous connaîtrez mieux votre propre système. De plus, ses fonctionnalités complètent les plateformes de sécurité des données telles que celles proposées par Varonis, et lorsqu’il est intégré à ces outils, il peut considérablement améliorer votre cybersécurité.

Comment utiliser Nmap : guide des commandes et tutoriel

Contents

Nmap est un logiciel de cartographie de réseaux qui s’est imposé comme l’un des outils de découverte gratuits les plus populaires du marché. C’est désormais l’un des principaux outils de cartographie utilisés par les administrateurs réseau. Ce programme peut être utilisé pour trouver des hôtes actifs sur un réseau, effectuer un balayage de ports, des balayages ping, ainsi que détecter le système d’exploitation d’une machine et la version d’un logiciel.

Plusieurs cyberattaques récentes ont recentré l’attention sur le type d’audit réseau fourni par Nmap. À titre d’exemple, les analystes ont souligné que le récent piratage de Capital One aurait pu être détecté plus tôt si les administrateurs système avaient surveillé les appareils connectés. Dans ce guide, nous allons examiner ce qu’est Nmap, ses fonctionnalités et expliquer comment utiliser les commandes les plus courantes.

Télécharger l'aide-mémoire complet sur Netcat

Idéalement, Nmap doit être utilisé dans le cadre d’une plateforme intégrée de sécurité des données. Une fois que le programme a été utilisé pour cartographier un réseau, une plateforme telle que DatAdvantage de Varonis peut ensuite être exploitée pour mettre en place un contrôle d’accès avancé.

En quoi consiste Nmap ?

À la base, Nmap est un outil d’analyse de réseau qui exploite les paquets IP pour identifier tous les appareils connectés à un réseau et fournir des informations sur les services et les systèmes d’exploitation qu’ils exécutent.

Ce programme est le plus souvent utilisé via une interface en ligne de commande (bien que des interfaces graphiques soient également disponibles) et est compatible avec de nombreux systèmes d’exploitation tels que Linux, Free BSD et Gentoo. L’outil a également gagné en popularité grâce à une communauté d’utilisateurs très active.

Nmap a initialement été développé pour des réseaux d’entreprise et peut analyser des milliers d’appareils connectés. Cependant, ces dernières années, la solution est de plus en plus plébiscitée par les petites entreprises. En effet, l’essor de l’IoT signifie que les réseaux exploités par ces dernières sont devenus plus complexes et donc plus difficiles à sécuriser.

Par conséquent, Nmap est désormais utilisé dans de nombreux outils de surveillance de sites Web pour auditer le trafic entre les serveurs Web et les appareils IoT. L’émergence récente de botnets IoT, tels que Mirai, a également suscité l’intérêt pour Nmap, notamment en raison de sa capacité à interroger des appareils connectés via le protocole UPnP et à mettre en évidence tout appareil susceptible d’être malveillant.

Quelles sont ses fonctionnalités ?

D’un point de vue pratique, Nmap permet de fournir des informations détaillées et en temps réel sur vos réseaux et sur les appareils qui y sont connectés.

Nmap repose sur trois processus principaux. Pour commencer, il vous communique des informations détaillées sur chaque adresse IP active sur vos réseaux, puis les analyse individuellement. Ce processus permet aux administrateurs de vérifier si une adresse IP provient d’une entité légitime ou d’un hacker.

Ensuite, il fournit des informations sur l’ensemble de votre réseau. Il peut être utilisé pour fournir une liste des hôtes actifs et des ports ouverts, ainsi que pour identifier le système d’exploitation de chaque appareil connecté. Ces caractéristiques en font ainsi un outil précieux pour assurer la surveillance continue du système et un élément clé des tests d’intrusion. Nmap peut être utilisé avec le framework Metasploit, par exemple, pour sonder et réparer les vulnérabilités du réseau.

Enfin, Nmap est également devenu un outil essentiel pour les utilisateurs qui souhaitent protéger leurs sites Web personnels et professionnels. Si vous l’utilisez pour analyser votre propre serveur Web, en particulier si vous hébergez votre site Web depuis chez vous, cela revient à simuler le processus qu’un pirate exploiterait pour attaquer votre site. « Attaquer » son propre site de cette manière est donc un moyen efficace d’identifier les failles de sécurité.

Comment utiliser Nmap ?

Nmap est un logiciel intuitif et les administrateurs système d’autres programmes connaissent généralement les outils qu’il fournit. Son principal avantage réside dans l’intégration d’un large éventail de ces outils dans un seul et même programme. Vous n’êtes donc pas obligé de passer d’un outil de surveillance réseau à un autre.

Pour l’utiliser, vous devez connaître les interfaces en ligne de commande. La plupart des utilisateurs expérimentés savent écrire des scripts afin d’automatiser les tâches courantes, mais ce n’est pas nécessaire pour la surveillance de base du réseau.

Comment installer Nmap ?

Son processus d’installation est simple mais diffère en fonction de votre système d’exploitation. Les versions Windows, Mac et Linux du programme peuvent être téléchargées ici.

Tutoriel et exemples

Une fois installé, la meilleure façon d’apprendre à l’utiliser est d’effectuer des analyses réseau de base.

Comment exécuter un balayage ping ?

L’une des fonctions les plus basiques de Nmap est d’identifier les hôtes actifs sur votre réseau. Pour ce faire, le programme utilise un balayage ping. Celui-ci identifie toutes les adresses IP qui sont actuellement en ligne sans envoyer de paquets à ces hôtes.

Pour effectuer un balayage ping, exécutez la commande suivante :

Cette commande renvoie ensuite une liste des hôtes présents sur votre réseau et le nombre total d’adresses IP attribuées. Si vous repérez des hôtes ou des adresses IP sur cette liste que vous ne reconnaissez pas, vous pouvez ensuite exécuter d’autres commandes (voir ci-dessous) pour les étudier plus en détail.

Comment exécuter un balayage des hôtes ?

Pour optimiser l’analyse de vos réseaux, vous pouvez utiliser Nmap pour effectuer un balayage des hôtes. Contrairement à un balayage ping, ce type d’analyse envoie activement des paquets de requête ARP à tous les hôtes connectés à votre réseau. Chaque hôte répond ensuite à ce paquet avec un autre paquet ARP contenant son statut et son adresse MAC.

Pour effectuer un balayage des hôtes, exécutez la commande suivante :

Celle-ci renvoie des informations sur chaque hôte, leur latence, leur adresse MAC et toute description associée à cette adresse. Vous pouvez ainsi exploiter cette puissante solution pour détecter les hôtes suspects connectés à votre réseau.

Si vous identifiez un élément inhabituel dans cette liste, vous pouvez alors lancer une requête DNS sur un hôte spécifique, à l’aide de la commande suivante :

Celle-ci renvoie une liste de noms associés à l’adresse IP analysée. Cette description fournit des informations sur la fonction réelle de l’IP.

Comment utiliser Nmap dans Kali Linux ?

Si vous souhaitez utiliser Nmap dans Kali Linux, la procédure est la même que lorsque vous exécutez le programme dans n’importe quelle autre version de Linux.

Cela dit, l’utilisation de Kali présente plusieurs avantages lorsque vous exécutez des balayages Nmap. En effet, la plupart des distributions modernes de Kali sont désormais livrées avec une suite Nmap complète, qui comprend une interface graphique avancée et une visionneuse de résultats (Zenmap), un outil flexible de transfert de données, de redirection et de débogage (Ncat), un utilitaire pour comparer les résultats des balayages (Ndiff) et un outil de génération de paquets et d’analyse des réponses (Nping).

Commandes de Nmap

La plupart des principales fonctions de Nmap peuvent être exécutées à l’aide d’une seule commande. Le programme utilise également un certain nombre de commandes « raccourci » qui peuvent être utilisées pour automatiser les tâches courantes.

En voici un bref aperçu :

1. Balayage ping

Comme nous l’avons déjà mentionné, un balayage ping renvoie des informations sur chaque IP active de votre réseau. Vous pouvez exécuter un balayage ping à l’aide de cette commande :

2. Balayage des ports

Il existe plusieurs possibilités pour exécuter un balayage de ports à l’aide de Nmap. Les plus courantes sont les suivantes :

Les principales différences entre ces types d’analyses sont de savoir si elles couvrent les ports TCP ou UDP et si elles exécutent une connexion TCP. Voici les principales différences :

3. Balayage des hôtes

Le balayage des hôtes renvoie des informations plus détaillées sur un hôte en particulier ou une série d’adresses IP. Comme nous l’avons déjà mentionné, vous pouvez effectuer ce processus à l’aide de la commande suivante :

4. Analyse du système d’exploitation

L’analyse du système d’exploitation est l’une des fonctionnalités les plus puissantes de Nmap. Cet outil consiste à envoyer des paquets TCP et UDP vers un port spécifique, puis à analyser sa réponse. Le logiciel compare ensuite cette réponse à une base de données de 2 600 systèmes d’exploitation et renvoie des informations sur le système d’exploitation (et la version) d’un hôte.

Pour exécuter une analyse du système d’exploitation, utilisez la commande suivante :

5. Balayage des ports les plus populaires

Si vous utilisez Nmap sur un serveur domestique, cette commande est très utile. Elle balaie automatiquement un certain nombre de ports parmi les plus « populaires » pour un hôte. Vous pouvez exécuter cette commande en utilisant :

Remplacez le nombre « 20 » par le nombre de ports à analyser et Nmap les balaiera rapidement. Il renvoie une sortie concise qui détaille le statut des ports les plus courants, ce qui vous permet de voir rapidement si certains ports sont ouverts alors qu’ils ne le devraient pas.

6. Sortie vers un fichier

Si vous souhaitez transférer les résultats de vos analyses Nmap vers un fichier, vous pouvez ajouter une extension à vos commandes. Il vous suffit d’ajouter :

à votre commande pour générer les résultats dans un fichier texte, ou :

pour les extraire vers un fichier XML.

7. Désactiver la résolution de noms DNS

Enfin, vous pouvez accélérer vos analyses Nmap en utilisant le paramètre -n pour désactiver la résolution DNS inverse. Ce paramètre peut vous être extrêmement utile si vous souhaitez analyser un grand réseau. Par exemple, pour désactiver la résolution DNS pour le balayage ping de base mentionné ci-dessus, ajoutez -n :

FAQ sur Nmap

Les commandes ci-dessus couvrent la plupart des fonctionnalités de base de Nmap. Peut-être avez-vous encore quelques interrogations, nous allons donc passer en revue les questions plus fréquentes.

Q : Quelles sont les alternatives à Nmap ?

Il existe quelques alternatives à Nmap, mais la plupart d’entre elles se concentrent sur la fourniture de fonctionnalités spécifiques et ciblées dont l’administrateur système moyen a souvent besoin. MASSCAN, par exemple, est beaucoup plus rapide que Nmap, mais est moins précis. Umit, en revanche, vous permet de lancer plusieurs analyses à la fois.

De son côté, Nmap fournit tous les outils et la rapidité dont un utilisateur moyen a besoin, surtout lorsqu’il est utilisé avec d’autres solutions tout aussi populaires telles que NetCat (qui peut être utilisé pour gérer et contrôler le trafic réseau) et ZenMap (qui fournit une interface graphique pour Nmap).

Q : Comment fonctionne Nmap ?

Nmap s’appuie sur les outils d’audit réseau qui l’ont précédé pour fournir des analyses rapides et détaillées du trafic réseau. Il fonctionne en utilisant des paquets IP pour identifier les hôtes et les adresses IP actifs sur un réseau, puis les analyse pour fournir des informations sur chaque hôte et adresse IP, ainsi que sur les systèmes d’exploitation qu’ils utilisent.

Q : Est-ce légal ?

Oui. S’il est utilisé correctement, Nmap contribue à protéger votre réseau contre les pirates, car il vous permet de repérer rapidement toute faille de sécurité dans vos systèmes.

Savoir si le balayage de ports sur des serveurs externes est légal est un autre sujet. En effet, la législation dans ce domaine est complexe et varie selon la zone géographique concernée. L’utilisation de Nmap pour analyser des ports externes peut vous conduire à être banni par votre FAI. Veillez donc à rechercher les implications légales de l’utilisation du programme avant de commencer à l’utiliser à plus grande échelle.

Conclusion

Si vous prenez le temps d’apprendre à utiliser Nmap, vous pourrez considérablement augmenter la sécurité de vos réseaux, car ce programme offre un moyen rapide et efficace d’auditer vos systèmes. Même les fonctionnalités de base qui vous sont offertes, telles que la possibilité d’effectuer un balayage de ports, révèlent rapidement tout dispositif suspect actif sur votre infrastructure.

Si vous l’utilisez pour effectuer des audits fréquents de votre réseau, vous serez moins enclin à subir des cyberattaques et vous connaîtrez mieux votre propre système. De plus, ses fonctionnalités complètent les plateformes de sécurité des données telles que celles proposées par Varonis, et lorsqu’il est intégré à ces outils, il peut considérablement améliorer votre cybersécurité.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Keep reading

Varonis tackles hundreds of use cases, making it the ultimate platform to stop data breaches and ensure compliance.