Toutefois, pour des raisons de sécurité et de confidentialité, les entreprises hésitent à déployer Copilot. Avant que les organisations puissent tirer parti de Copilot, elles doivent d’abord surmonter divers défis en matière d’opérations, de conformité réglementaire et d’image de marque.

Ce guide vous explique les étapes que vos équipes de sécurité peuvent suivre pour vous assurer que votre organisation est prête pour Microsoft Copilot, avant et après son déploiement, et notamment la façon dont Varonis peut vous aider.

Avant toute chose, il est essentiel de comprendre le fonctionnement de Microsoft Copilot.

Comment fonctionne Microsoft Copilot ?

Pour reprendre les termes de Microsoft, « Copilot associe la puissance des grands modèles linguistiques (LLM) aux données de votre organisation, le tout dans le flux de travail, afin de transformer vos mots en l’un des outils de productivité les plus puissants de la planète. Cet outil fonctionne avec les applications Microsoft 365 (M365) les plus utilisées telles que Word, Excel, PowerPoint, Outlook, Teams, etc. Copilot fournit une assistance intelligente en temps réel, permettant aux utilisateurs d’améliorer leur créativité, leur productivité et leurs compétences. »

Ça a l’air génial, n’est-ce pas ? Utilisez la puissance des LLM et de l’IA générative pour indexer les données de votre entreprise et en tirer des leçons. Vous pourrez ainsi optimiser la productivité de vos employés et tirer encore plus de valeur de toutes les données que vous avez créées depuis des années, voire des décennies.

Vous avez probablement déjà déployé M365, ce qui signifie que les utilisateurs de votre organisation créent déjà des données pertinentes et collaborent au sein de l’écosystème Microsoft. Le fait d’activer Copilot vous permettra de booster leur productivité. Après tout, quels sont les risques ?

En réalité, il y en a deux.

Tout d'abord, Copilot s'appuie sur les autorisations utilisateur existantes pour déterminer les données auxquelles une personne peut accéder.

Si un utilisateur demande à Copilot des informations sur un projet ou une entreprise, Copilot analysera tous les contenus (fichiers, e-mails, discussions, notes, etc.) auxquels cette personne a accès afin de générer des résultats. Étant donné que cet utilisateur a techniquement accès au fichier, Copilot ne sait pas que cette personne ne devrait pas être en mesure de voir les données concernant les employés contenues dans ce fichier.

Deuxièmement, Copilot facilite la création de nouveaux contenus comportant des informations sensibles. Je peux demander à Copilot de résumer tous les éléments en rapport avec le projet Mango, par exemple, et c’est exactement ce qu’il fera en suggérant des documents et d’autres contenus pertinents auxquels j’ai accès. Résultat ? Je viens de créer un tout nouveau document contenant des informations encore plus sensibles qui doivent être sécurisées.

Microsoft propose des lignes directrices pour vous préparer à utiliser Copilot, en particulier en matière de sécurité.

Selon Microsoft, « Copilot utilise vos autorisations et vos politiques existantes pour fournir les informations les plus pertinentes, en s’appuyant sur nos engagements en matière de sécurité et de confidentialité des données au sein de l’entreprise. »

Si vous souhaitez offrir aux utilisateurs de nouveaux outils pour accéder aux données et les exploiter, vous devez vous assurer que les données sont sécurisées. Le problème, bien sûr, c’est qu’avec des plateformes de données collaboratives et non structurées comme M365, la gestion des autorisations est un véritable cauchemar pour tout le monde. Voici un exemple de ce que nous observons habituellement lorsque Varonis effectue une évaluation des risques sur vos données au sein d’un environnement M365 :

Voici un exemple des niveaux d’exposition que nous retrouvons le plus fréquemment avec Microsoft 365 lorsque cette solution n’est pas utilisée en conjonction avec Varonis. Si ces niveaux d’exposition ne sont pas corrigés avant la mise en œuvre d’outils d’IA générative, cela augmentera le risque d’exposition.

Voici un exemple des niveaux d’exposition que nous retrouvons le plus fréquemment avec Microsoft 365 lorsque cette solution n’est pas utilisée en conjonction avec Varonis. Si ces niveaux d’exposition ne sont pas corrigés avant la mise en œuvre d’outils d’IA générative, cela augmentera le risque d’exposition.

Que voyez-vous ? Des données sensibles qui ne sont probablement pas au bon endroit, comme dans les partages personnels de OneDrive. Tous les membres de l’organisation, des invités ou des utilisateurs externes peuvent accéder à des informations critiques.

Ces types d’expositions étaient très courants avec les systèmes de fichiers sur site, mais ce problème a pris une ampleur considérable avec M365. Une collaboration fluide permet aux utilisateurs de partager des éléments avec les personnes de leur choix, or cela rend les données accessibles à des utilisateurs qui ne devraient pas y avoir accès.

Alors, comment déployer Copilot en toute sécurité et minimiser les risques ? La bonne nouvelle, c’est qu’il existe des mesures spécifiques que vous pouvez prendre avant et après le déploiement de Copilot.

Nous allons nous pencher sur les étapes à suivre avant de déployer Copilot dans votre organisation.

Première phase : avant le déploiement de Copilot

Avant d’activer Copilot, vos données doivent être correctement sécurisées. Copilot s’appuie sur les autorisations utilisateur existantes pour déterminer les éléments à analyser et à montrer. De votre côté, l’objectif est d’avoir plus de visibilité, d’appliquer le principe du moindre privilège, de mettre en place une surveillance continue et d’utiliser de manière sécurisée des outils de prévention de la perte de données (DLP) en aval comme Purview. Pour cela, vous pouvez compter sur Varonis.

Première étape : améliorer la visibilité.

Pour sécuriser les données, vous devez savoir quelles données sont en votre possession, l’endroit où elles sont stockées, quelles informations sont importantes, l’endroit où les contrôles ne sont pas correctement appliqués et comment vos données sont utilisées et par qui.

Quelles sont les applications tierces connectées et à quoi ont-elles accès ? Où les données sensibles sont-elles partagées au sein de votre organisation ou avec des tiers externes ? Quelles données ne sont plus utilisées ? Les données sont-elles étiquetées ? Si oui, les étiquettes sont-elles correctes ?

Pour répondre à ces questions, vous pouvez procéder à l’analyse des identités, des comptes, des droits, des fichiers, des dossiers, des autorisations de site, des liens partagés, de la sensibilité des données et des étiquettes existantes (ou non) pour l’ensemble de vos données.

Varonis vous révèlera votre posture globale en matière de sécurité des données, quelles données sensibles sont exposées, quelles sont les mauvaises configurations ouvertes, et plus encore.

La solution Varonis se déploie rapidement et vous permet d’identifier facilement l’emplacement des données sensibles et réglementées ainsi que les utilisateurs qui y ont accès, l’endroit où elles sont exposées, si elles comportent une étiquette (ou si celle-ci est correcte) et comment elles sont utilisées.

D’après notre expérience, vous trouverez probablement des données à des endroits inattendus, comme des données clients dans l’espace OneDrive d’un utilisateur ou des secrets numériques comme que des clés privées dans Teams. Vous trouverez également des données accessibles à l’ensemble de l’entreprise, ainsi que des liens qui peuvent être utilisés par des utilisateurs externes, voire par n’importe quel internaute.

Sans visibilité, vous ne pouvez pas mesurer les risques, et sans mesurer les risques, vous ne pouvez pas les réduire en toute sécurité. Cette première étape est essentielle pour sécuriser vos données avant de déployer Copilot.

Deuxième étape : ajouter et corriger les étiquettes.

Microsoft fournit des fonctionnalités de protection des données par le biais de Purview, mais les contrôles exigent que les fichiers comportent des étiquettes précises au sujet de leur sensibilité. Le tout est de savoir comment les appliquer.

Si vous utilisez une classification basique ou incorrecte et que vous l’appliquez automatiquement, les données peuvent comporter un trop grand nombre d’étiquettes. Cela signifie que beaucoup de données seront marquées comme sensibles et que les contrôles seront trop restrictifs. Cette situation aura des répercussions sur la collaboration et pourrait altérer ou faire échouer les processus métier. De même, cela pourrait inciter les utilisateurs à appliquer des étiquettes moins restrictives pour éviter les contrôles.

Le résultat est souvent la désactivation des contrôles DLP en aval pour éviter tout impact sur l’entreprise. Si vous comptez sur vos utilisateurs, la plupart de vos données ne seront jamais examinées et si les fichiers n’ont pas d’étiquettes, les contrôles ne s’appliqueront pas du tout.

Grâce à une analyse précise et automatique et à l’intégration avec Microsoft Purview, vous pouvez résoudre la majorité de ces problèmes.

Étiquettes utilisées pour les informations disponibles dans Purview.

Étiquettes utilisées pour les informations disponibles dans Purview.

Nous sommes nombreux à avoir été confrontés à ce dilemme. Obligez-vous les utilisateurs à tout étiqueter ? Quelle proportion de vos données sera réellement étiquetée avec précision de cette façon ? Qu’en est-il de toutes les données déjà créées ? Personne ne revient dessus pour toutes les examiner. Qu’en est-il des utilisateurs qui font des erreurs ou étiquettent des fichiers de façon incorrecte pour contourner les contrôles ?

Dans ce contexte, l'automatisation est essentielle.

Si vous pouvez analyser chaque fichier avec précision pour identifier le contenu sensible (les informations personnelles, les informations de carte de paiement, la propriété intellectuelle comme le code et les secrets numériques tels que les mots de passe, les clés et les jetons) vous pouvez alors appliquer automatiquement une étiquette ou corriger une étiquette mal appliquée.

L’essentiel est que vous analysiez tous les fichiers, y compris lorsqu’ils sont modifiés, et que vous utilisiez un moteur de classification automatique doté de règles précises.

Tout cela n’est pas toujours facile à mettre en œuvre à grande échelle. Les faux positifs empêcheront les étiquettes d’être utiles, car si les fichiers comportent un trop grand nombre d’étiquettes et qu’ils sont marqués comme sensibles ou internes alors qu’ils ne le sont pas, les utilisateurs risquent de se retrouver dans des situations où ils ne pourront pas travailler. Cela empêche de nombreuses entreprises d’activer la DLP pour éviter les dégâts.

Lorsque les étiquettes sont correctes, vous êtes beaucoup plus en mesure d’exploiter les contrôles DLP en aval que vous obtenez avec Purview.

Troisième étape : Corriger l'exposition à haut risque.

Varonis identifie non seulement les données sensibles, mais scanne également chaque fichier pour trouver une étiquette. Varonis s’intègre à Purview afin que vous puissiez appliquer des étiquettes aux fichiers qui n’en ont pas et corriger des étiquettes mal appliquées ou dont la classification restrictive a été revue à la baisse par un utilisateur.

Selon Microsoft, la moitié des autorisations dans le cloud sont à haut risque, et 99 % des autorisations accordées ne sont pas utilisées.

Bon nombre d’organisations adoptent un modèle Zero Trust, ce qui rend les données accessibles uniquement à ceux qui en ont besoin, et non à l’ensemble de l’entreprise ou à n’importe quel utilisateur sur internet.

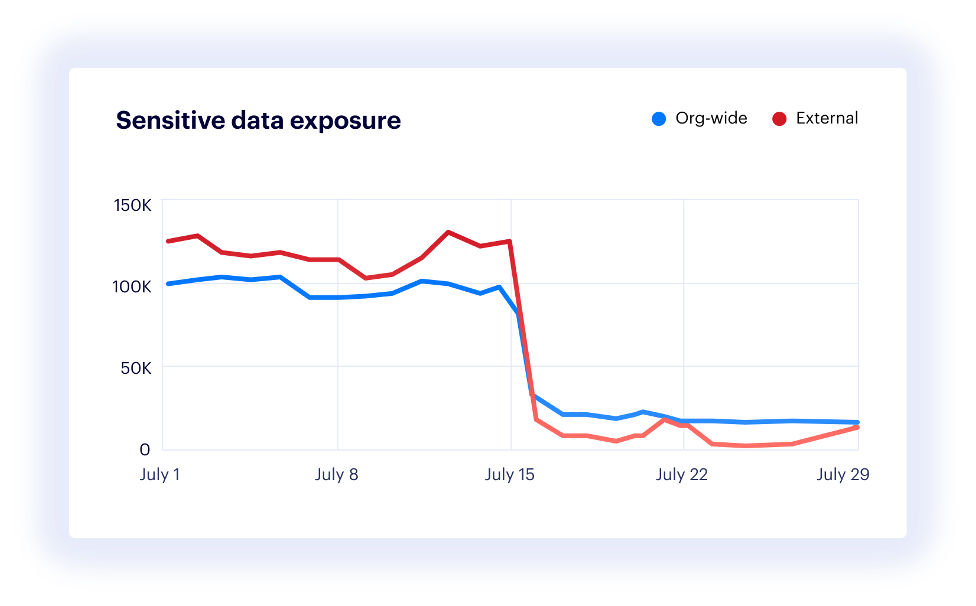

Ce graphique met en évidence les risques encourus lorsqu’une majorité des fichiers sont partagés avec des autorisations externes ou à l’échelle de l’organisation. Varonis permet de réduire considérablement les risques.

Ce graphique met en évidence les risques encourus lorsqu’une majorité des fichiers sont partagés avec des autorisations externes ou à l’échelle de l’organisation. Varonis permet de réduire considérablement les risques.

Vous devez absolument supprimer les autorisations à haut risque pour les liens, comme « Toute l’entreprise » ou « N’importe qui sur internet », afin de préserver la sécurité de vos informations, en particulier pour les données sensibles. Varonis simplifie et automatise le processus : il suffit d’activer la politique appropriée, de choisir la portée et de laisser le robot résoudre le problème.

Exemple d'ajout d'une politique pour supprimer les types de liens de collaboration.

Exemple d'ajout d'une politique pour supprimer les types de liens de collaboration.

Quatrième étape : vérifier l'accès aux données critiques.

Certaines organisations hésitent à automatiser la remédiation de leurs données car elles ne sont pas sûres de l’impact que cela pourrait avoir. De plus, tous les accès ne sont pas aussi permissifs que « N’importe qui sur internet », mais cela ne signifie pas que ces informations sont sécurisées.

Pour vos données les plus importantes, comme la propriété intellectuelle « top secret » ou les informations personnelles ultra-confidentielles concernant des clients ou des patients, il est essentiel d’examiner les données en votre possession et de déterminer si le niveau d’accès est approprié. Par exemple, les utilisateurs de votre équipe commerciale n’ont pas besoin de voir les informations concernant le plan d’épargne retraite de vos employés.

Varonis peut facilement localiser vos données les plus critiques, voir qui (et quoi) y a accès et savoir qui les utilise et en est le propriétaire. Cet outil vous permet également de vous assurer que les personnes susceptibles d’utiliser Copilot ne puissent pas accéder à ces données pour les exposer ou créer de nouveaux fichiers dans lesquels elles sont incluses.

La solution Athena AI de Varonis vous permet d’utiliser la recherche en langage naturel pour identifier facilement les problèmes en quelques minutes et vous assurer que vos données sont protégées.

La solution Athena AI de Varonis vous permet d’utiliser la recherche en langage naturel pour identifier facilement les problèmes en quelques minutes et vous assurer que vos données sont protégées.

Ce processus est désormais encore plus facile avec Athena AI, la nouvelle couche d’IA générative de Varonis intégrée à notre plateforme de sécurité des données. Vous pouvez utiliser Athena AI pour identifier facilement les ressources et les comportements de votre choix en le demandant simplement. Localisez vos données les plus critiques et assurez-vous qu’elles ne sont pas largement exposées ou qu’elles ne se trouvent pas au mauvais endroit, le tout en quelques minutes.

Cinquième étape : corriger les accès à risque supplémentaires.

Après avoir suivi les quatre premières étapes, utilisez l’automatisation pour vous assurer que les risques ou les accès obsolètes sont corrigés sans aucun effort.

Décider quelles devraient être les politiques d’autorisation est une chose, mais sans la puissance de l’automatisation, vous risquez que personne ne les respecte réellement.

Un exemple de la façon dont Varonis peut éliminer automatiquement les liens et les autorisations obsolètes ou risqués en fonction des politiques mises en place par votre organisation.

Un exemple de la façon dont Varonis peut éliminer automatiquement les liens et les autorisations obsolètes ou risqués en fonction des politiques mises en place par votre organisation.

Nos robots prêts à l’emploi sur la plateforme Varonis éliminent les liens et les autorisations obsolètes ou risqués qui ne sont plus nécessaires et suppriment les accès qui exposent largement les données sensibles.

Ces automatisations peuvent être facilement configurées afin d’être appliquées à certaines données à des endroits spécifiques, ce qui vous permet de régler les problèmes de façon continue, en fonction d’un calendrier défini ou avec votre approbation préalable. Définissez-les facilement et oubliez-le, tout en veillant à ce que vos politiques s’appliquent sans avoir besoin de mobiliser toute une équipe pour les mettre en œuvre.

Sixième étape : activer la DLP en aval avec Purview.

Activez les contrôles préventifs fournis par Microsoft dans Purview.

Activez les contrôles préventifs fournis par Microsoft dans Purview.

Maintenant que vos fichiers sont correctement étiquetés et que vous avez éliminé les risques les plus importants, vous pouvez activer en toute sécurité les contrôles préventifs fournis par Microsoft par le biais de Purview.

Purview protège les données en mettant en œuvre des mesures de protection flexibles comme le chiffrement, des restrictions d’accès et des marquages visuels aux données étiquetées, vous offrant ainsi des points de contrôle supplémentaires pour vous assurer que vos données ne sont pas exposées.

Déployez Copilot.

Maintenant que vous avez mis en place des mesures de sécurité, étiqueté vos fichiers, éliminé les liens à haut risque et mis en œuvre des processus d’automatisation, il est temps d’activer Copilot ! Vous pouvez désormais bénéficier en toute sécurité des gains de productivité de l’IA générative et tirer le meilleur parti de vos données.

C'est tout ? Pas tout à fait.

Phase deux : après le déploiement de Copilot

Une fois que vous avez déployé Copilot, vous devez vous assurer que votre rayon d’exposition ne s’étend pas et que les données sont toujours utilisées en toute sécurité.

La mise en place de certaines mesures spécifiques peut vous aider à identifier et à corriger rapidement tout comportement malveillant ou risqué et à vous assurer que votre rayon d’exposition reste sous contrôle. Voyons maintenant ce que ces étapes impliquent.

Septième étape : surveillance et alertes continues

Étant donné que Copilot simplifie la recherche et l’utilisation d’informations sensibles, il est essentiel de surveiller l’utilisation de toutes vos données afin de réduire le délai de détection (TTD) et le délai de réaction (TTR) en cas de menace portant sur ces données.

Varonis surveille toutes les manipulations de données, les événements d’authentification, les changements de posture, la création et l’utilisation de liens et les modifications d’objets en fonction de la nature des données et de la façon dont elles sont normalement utilisées.

Lorsqu’un utilisateur accède soudainement à une quantité anormale d’informations sensibles qu’il n’a jamais consultées auparavant, ou lorsqu’un appareil ou un compte est utilisé par un tiers malveillant, vous le saurez rapidement et pourrez prendre des mesures facilement.

Le comportement d’Amy Johnson a déclenché une alerte basée sur les appareils utilisés, les données consultées et le moment où elles l’ont été, ainsi que sur le comportement anormal de l’utilisateur.

Notre équipe de réponse proactive aux incidents surveille vos alertes, et si nous constatons une activité suspecte, comme un compte qui partage un grand nombre de données sensibles ou un utilisateur qui agit comme un pirate, nous vous appellerons pour vous en informer.

Votre TTD et votre TTR diminueront considérablement, avec moins d'effort de votre part.

Huitième étape : automatiser les politiques de contrôle d'accès.

Le fait de verrouiller automatiquement l’accès, c’est un peu comme tondre votre pelouse : vous devez le faire régulièrement.

Les utilisateurs créent sans cesse de nouvelles données et collaborent avec d’autres personnes. Le rayon d’exposition qui pourra être généré par les outils d’IA générative ne fera qu’augmenter, à moins que vous ne mettiez en œuvre des processus automatisés pour y remédier.

Les robots de Varonis surveillent vos données, les personnes qui utilisent leur accès, l’endroit où les données critiques sont exposées et la façon dont ces données sont utilisées pour verrouiller les informations de manière sûre et intelligente.

Cela signifie que toutes les étapes de préparation que vous avez mises en place avant de déployer Copilot restent intactes et que vous pouvez continuer à utiliser Copilot efficacement et en toute sécurité.

Varonis protège continuellement vos données grâce à la puissance de l'automatisation.

N'attendez pas qu'une faille de sécurité se produise.

En s’appuyant sur la puissance des LLM et de l’IA générative, Microsoft Copilot peut booster la productivité de vos employés et optimiser la valeur du volume colossal de contenu que votre équipe génère depuis des années.

Mais plus le pouvoir est grand, plus les risques sont importants. Si votre organisation ne respecte pas les étapes décrites dans ce guide, les outils avancés d’IA générative peuvent exposer vos données sensibles et en générer davantage, ce qui peut entraîner des risques de perte, de vol et d’utilisation abusive des données.

Grâce à la visibilité et à l’automatisation, Varonis peut permettre à votre entreprise de sécuriser automatiquement vos données dans M365 et de déployer Copilot en toute sécurité sans causer de perturbations.

Découvrez Varonis en action et planifiez dès aujourd'hui une brève démonstration de 30 minutes.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

-1.png)