Les plateformes de sécurité des données (DSP) permettent aux organisations de protéger les données contre le vol, la distribution inappropriée et l’accès par des parties non autorisées. De nombreux DSP régissent la sécurité des données en contrôlant les autorisations et le labeling, et en limitant qui peut consulter, modifier ou distribuer les données.

Ces plateformes identifient les données non étiquetées et signalent les utilisateurs disposant d’autorisations excessives. Bien qu’elles aident à mettre en œuvre le principe du moindre privilège, elles manquent généralement d’un aspect clé : l’identité.

Les données et les événements d’accès sont intrinsèquement liés à l’identité. Les équipes de sécurité surveillent l’accès aux données et leur administration en se concentrant sur le « qui ? » d’une action, notamment les identités non humaines telles que les comptes de machine et de service. C’est pourquoi une solution DSP efficace doit intrinsèquement intégrer le contexte d’identité.

Comprendre le « Qui ? »

Dans le dernier rapport de Varonis sur les menaces d’identité, « The Identity Crisis », notre équipe présente les thèmes principaux et les profils d’attaque de 2024. Plus de la moitié (57 %) des cyberattaques examinées ont commencé par une exploitation d’identité, et la plupart de ces attaques se sont terminées par une exfiltration de données.

Certains responsables informatiques et de la sécurité peuvent se demander pourquoi ils continuent à rencontrer des comptes compromis, malgré la mise en œuvre de l’authentification multifactorielle. Il existe plusieurs raisons qui peuvent se chevaucher pour expliquer ce phénomène :

- Erreur de l’utilisateur ou formation lacunaire : certains utilisateurs peuvent approuver les défis d’authentification sans discerner l’origine de la demande, surtout s’ils sont submergés par le nombre de demandes d’authentification multifactorielle et d’OTP qu’ils reçoivent.

- Attaques par hameçonnage : les attaquants utilisent des e-mails d’hameçonnage pour inciter les utilisateurs à fournir leurs informations de connexion et d’autres facteurs sur de fausses pages de connexion, permettant ainsi à l’attaquant de contourner l’authentification multifactorielle.

- Vol de jetons : les attaquants volent les jetons d’authentification, leur permettant de contourner complètement l’authentification multifactorielle. Ils utilisent ensuite des jetons de renouvellement pour continuer à renouveler le jeton volé.

- Attaques MITM : les attaques de l’homme du milieu (aussi appelées « Man-in-the-Middle » ou MITM) enregistrent les informations de connexion et les jetons d’authentification multifactorielle, permettant aux attaquants de contourner les politiques d’accès conditionnel.

Les entreprises peuvent améliorer la sécurité grâce à une authentification résistante à l’hameçonnage et à des politiques d’accès conditionnelles. Cependant, des identités continuent d’être compromises chaque année. Ni la sécurité de l’identité ni la sécurité des données ne peuvent à elles seules protéger les ressources critiques.

La sécurité des données et la protection de l'identité vont de pair

Posture d'identité

Les entreprises voulant prévenir et limiter l’impact des fuites ont besoin de connaître leur posture en matière d’identité. Il est essentiel de comprendre l’état des identités des invités et des utilisateurs internes, la répartition des rôles à privilèges et des appartenances aux groupes, ainsi que leur évolution au fil du temps.

Comprenez les rôles et les privilèges couvrant les systèmes de données grâce à Varonis

Comprenez les rôles et les privilèges couvrant les systèmes de données grâce à Varonis

Certaines plateformes de sécurité des données (DSP) peuvent identifier si un site ou un fichier est étiqueté et quels groupes ont accès à ces fichiers étiquetés, mais ils n’ont aucune visibilité sur les changements dans la composition de ces groupes, ou pire encore, sur leur propriété. Par exemple, de nombreuses étiquettes dans Microsoft 365 sont associées à un groupe d’individus gérés par Microsoft Entra ID.

Les personnes malintentionnées qui parviennent à rejoindre ou à s’ajouter à un groupe particulier sans être détectées auront alors accès aux fichiers sensibles régis par cette politique d’étiquetage. Elles peuvent également obtenir un accès instantané à un site financier, par exemple, avec des autorisations de « Contrôle total » après avoir rejoint le groupe « Propriétaires du site ».

Il est essentiel de comprendre comment les identités, les droits et les groupes évoluent dans votre environnement, car des solutions d’IA comme Microsoft 365 Copilot dépendent fortement de ces facteurs pour fournir des informations.

Microsoft 365 Copilot génère des réponses basées sur les données d’entreprise accessibles à chaque utilisateur et groupe, dont leurs documents, e-mails, calendrier, discussions, réunions et contacts. Une personne malintentionnée qui obtient le bon rôle ou rejoint le bon groupe peut rapidement accéder aux e-mails ou documents souhaités grâce à l’IA sans déclencher certaines politiques de prévention des pertes de données.

C'est la conjonction du bon utilisateur, du bon accès, de la bonne invite, du mauvais humain.

Sans l’intégration avec Entra ID, vous pourriez manquer les appartenances obsolètes à des groupes et les rôles d’administrateur ou les utilisateurs sans méthodes modernes d’authentification à plusieurs facteurs. Ces informations cruciales doivent être disponibles pour les équipes de sécurité des données sans avoir à passer d’un produit et d’une interface utilisateur à l’autre. La collecte de ces informations ne devrait pas nécessiter une ingénierie d’invite complexe ni de multiples invites dans un assistant de sécurité basé sur l’IA.

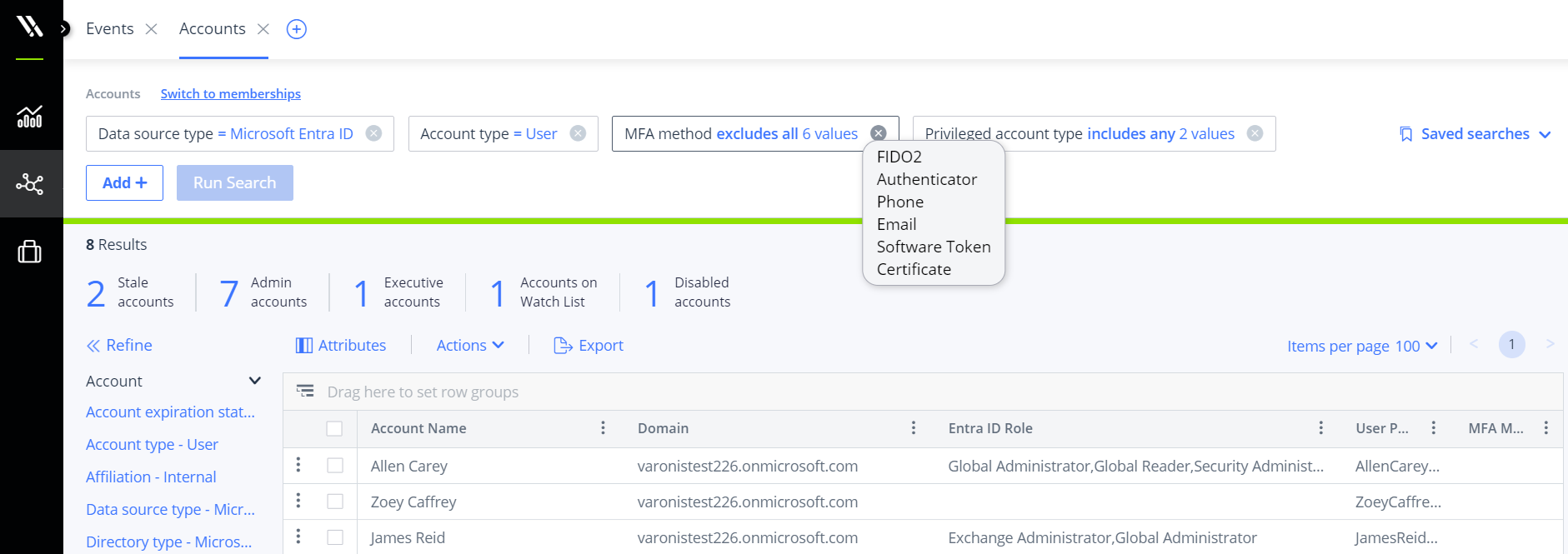

Améliorez votre visibilité sur les rôles et les comptes privilégiés sans utiliser de méthodes d'authentification modernes et réduisez les risques liés à l'identité.

Améliorez votre visibilité sur les rôles et les comptes privilégiés sans utiliser de méthodes d'authentification modernes et réduisez les risques liés à l'identité.

Détection et réponse aux menaces liées aux identités

La corrélation des évènements d’identité et des alertes avec les évènements de données est essentielle pour déterminer quand et où une fuite se produit. Le National Institute of Standards and Technology souligne cette exigence dans le NIST CSF 2.0 et la fonction de détection : « DE.AE-03 : les informations sont corrélées à partir de sources multiples ».

Les équipes de sécurité devraient être capables de discerner facilement les menaces dans une DSP, par exemple lorsqu’un utilisateur ajuste les autorisations d’une ressource de données tout en se connectant à des heures inhabituelles ou en réinitialisant son mot de passe.

Pris isolément, ces évènements peuvent sembler insignifiants, mais ensemble, ils soulignent des problèmes potentiels. C’est pourquoi la sécurité moderne des données nécessite que les plateformes éliminent la séparation entre la sécurité des données et la sécurité de l’identité.

Résolution des identités

Lier les évènements de données et les alertes à l’identité est un défi, et résoudre plusieurs identités et systèmes pour un seul utilisateur peut sembler impossible. Cela est dû au fait que les utilisateurs ont souvent plusieurs identités locales dans des systèmes sur site ou des applications cloud. Les plateformes de sécurité des données innovantes aident à corréler ces identités pour détecter les attaques plus précocement dans la chaîne d’attaque.

Les attaquants sont souvent présents depuis longtemps et se déplacent fréquemment latéralement dans les systèmes pour localiser des données sensibles. Chaque mouvement a une signature. Les entreprises doivent être capables de reconnaître rapidement ces signatures sans se reposer uniquement sur les solutions SIEM et les SOC pour analyser de grandes quantités de données avant qu’il ne soit trop tard.

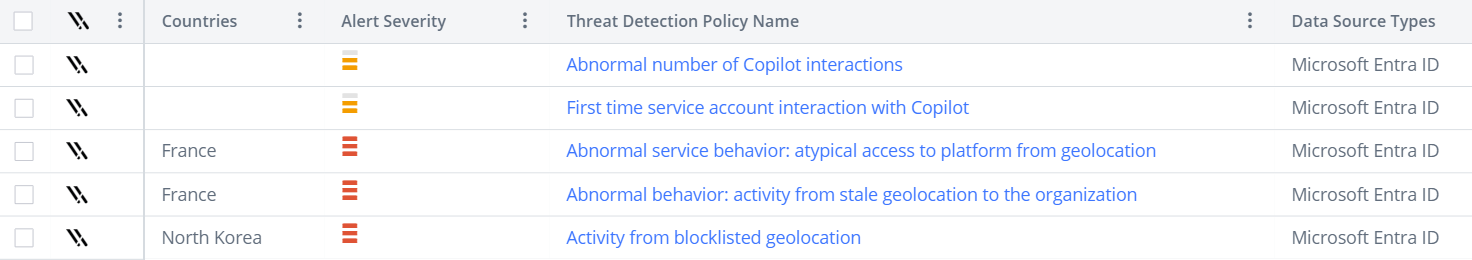

Alerter intelligemment sur les menaces pesant sur l'identité et l'accès grâce à Varonis

Alerter intelligemment sur les menaces pesant sur l'identité et l'accès grâce à Varonis

De plus, de plus en plus d’entreprises entament leur parcours multi-IA, soulignant la nécessité pour les plateformes de sécurité des données de gérer les identités, les invites et l’accès aux données sur de nombreuses solutions d’IA différentes.

Le but et l'avenir des plate-formes de sécurité des données (DSP)

Les plate-formes de sécurité des données modernes doivent s'intégrer aux solutions de gestion des identités pour une gestion efficace de la posture, la détection des menaces et la réponse.

En associant les évènements d’identité aux actions sur les données, les équipes de sécurité peuvent mieux identifier les menaces et mettre rapidement fin aux fuites. Cette intégration simplifie les configurations et fournit des informations continues tout en respectant les normes du secteur et en traitant la complexité croissante des déploiements d’IA.

En fin de compte, les entreprises doivent hiérarchiser ces innovations pour protéger leurs données sensibles des cybermenaces sophistiquées.

Découvrez Varonis Identity Protection ou programmez une démonstration pour voir notre plateforme de sécurité des données en action. Nous personnaliserons la session selon les besoins de votre entreprise en matière d’identité et de sécurité des données et vous fournirons une vue claire et fondée sur les risques des données les plus importantes.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Read about the recent Varonis report, "The Identity Crisis," highlighting trends from 2024 cyberattacks and how organizations can prevent catastrophic breaches in 2025.

See a sample of our Data Risk Assessment and learn the risks that could be lingering in your environment. Varonis' DRA is completely free and offers a clear path to automated remediation.

Follow us on LinkedIn, YouTube, and X (Twitter) for bite-sized insights on all things data security, including DSPM, threat detection, AI security, and more.