L’Éditeur de stratégie de groupe est un outil d’administration Windows permettant aux utilisateurs de configurer de nombreux paramètres importants de leurs ordinateurs ou réseaux. Les administrateurs peuvent y configurer les exigences en matière de mot de passe, les programmes de démarrage, et définir quels sont les applications ou paramètres que les autres utilisateurs pourront modifier de leur propre chef. Ce blog présentera essentiellement la version Windows 10 de l’Éditeur de stratégie de groupe (gpedit), mais vous pouvez le trouver dans Windows 7, 8, ainsi que Windows Server 2003 et plus.

5 moyens d’accéder à l’Éditeur de stratégie de groupe locale

Il existe de nombreux moyens d’accéder à l’Éditeur de stratégie de groupe locale. À vous de trouver celui qui vous convient le mieux.

Ouvrez l’Éditeur de stratégie de groupe locale dans Exécuter

- Ouvrez Rechercher dans la barre d’outils et tapez Exécuter, ou sélectionnez Exécuter depuis votre menu Démarrer.

- Entrez « gpedit.msc » dans l’invite Exécuter et cliquez sur OK.

Ouvrir l’Éditeur de stratégie de groupe locale dans Rechercher

- Ouvrez Rechercher dans la barre d’outils

- Entrez « gpedit » et cliquez sur « Modifier la stratégie de groupe. »

Ouvrir l’Éditeur de stratégie de groupe locale avec l’invite de commande

- Dans l’invite de commande, entrez « gpedit.msc » et validez par Entrée.

Ouvrir l’Éditeur de stratégie de groupe locale dans PowerShell

- Dans PowerShell, entrez « gpedit » et validez par Entrée.

Si vous préférez, vous pouvez également utiliser PowerShell pour modifier les GPO locales sans utiliser l’interface graphique.

Ouvrez l’Éditeur de stratégie de groupe locale dans le Panneau de configuration du Menu Démarrer

- Ouvrez le Panneau de configuration à partir du menu Démarrer.

- Cliquez sur l’icône Windows dans la barre d’outils, puis cliquez sur l’icône de widget des Paramètres.

- Commencez à saisir « stratégie de groupe » ou « gpedit » et cliquez sur l’option « Modifier la stratégie de groupe ».

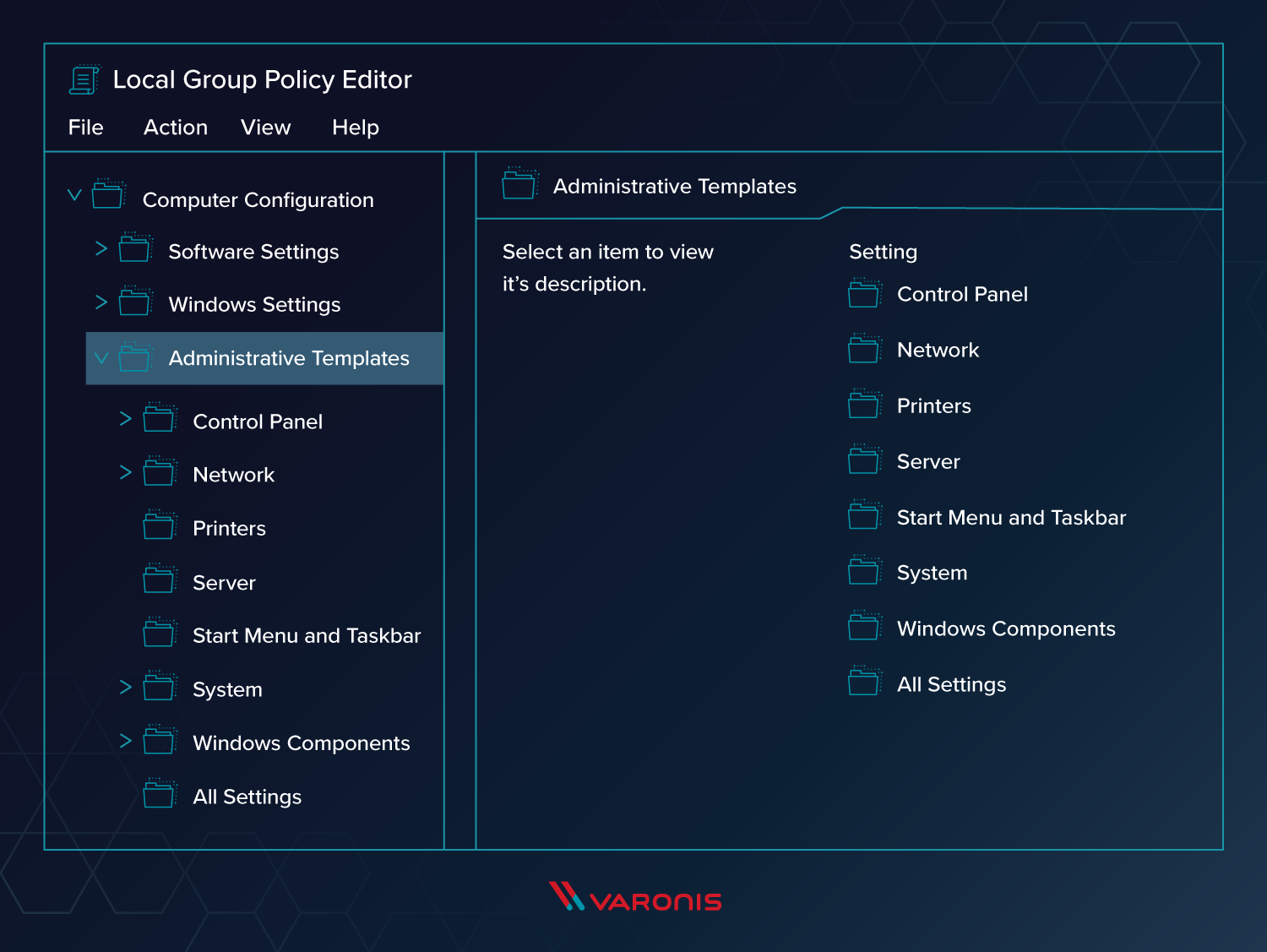

Composants de l’Éditeur de stratégie de groupe locale

Maintenant que gpedit est opérationnel, il y a quelques détails importants à connaître avant de commencer à effectuer des modifications. Les stratégies de groupe sont hiérarchiques, ce qui signifie qu’une stratégie de groupe de niveau plus élevé, comme une stratégie de groupe de niveau domaine, peut prendre le pas sur les stratégies locales.

Les stratégies de groupe sont traitées dans le même ordre pour chaque connexion : d’abord les stratégies locales, puis au niveau du site, puis à celui du domaine, et enfin à celui de l’Unité organisationnelle (UO). Les stratégies UO prennent le pas sur toutes les autres, et la même chose s’applique en descendant le long de la chaîne.

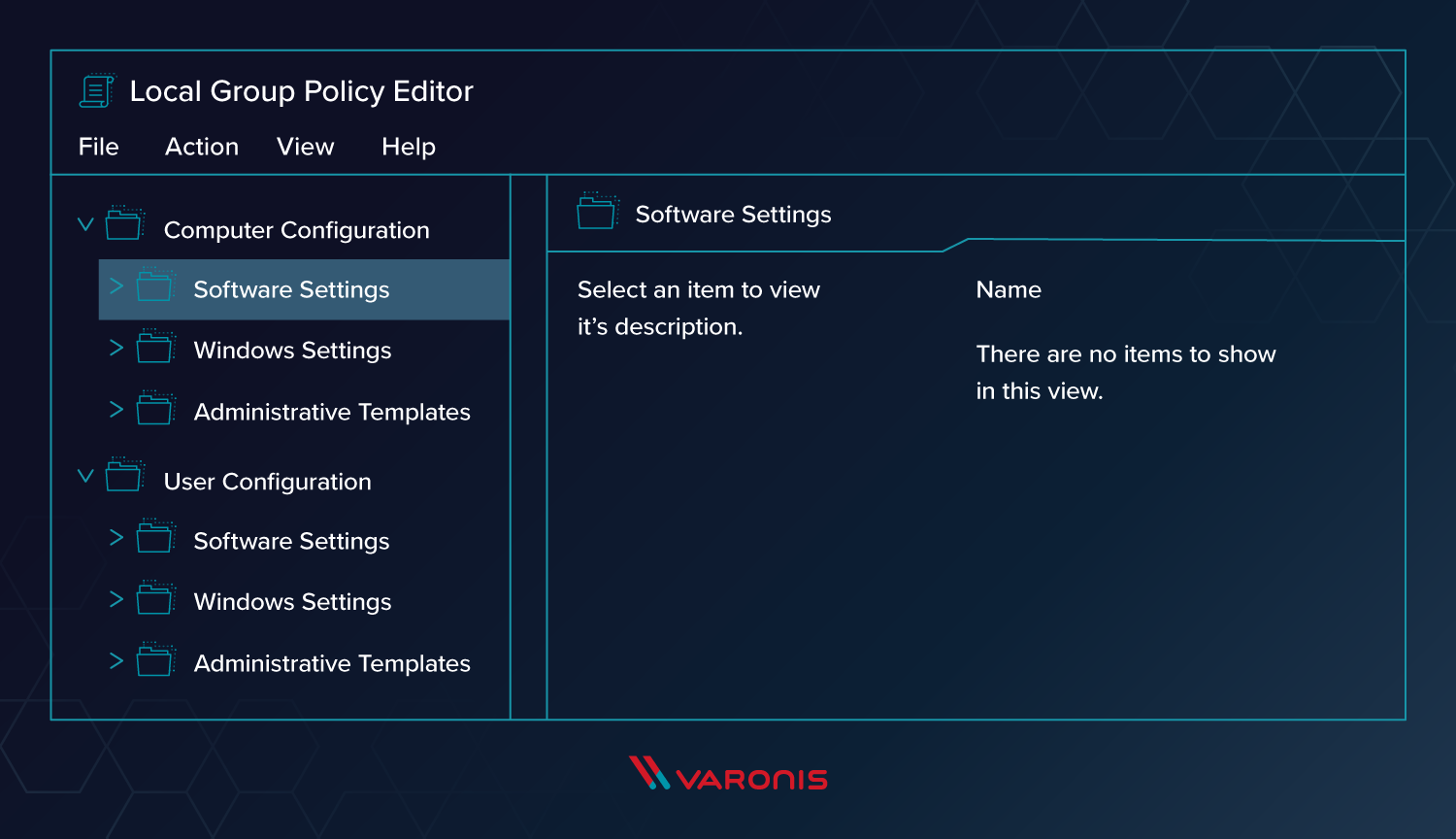

Il existe deux catégories majeures de stratégies de groupe, Ordinateur et Utilisateur, que l’on retrouve dans le panneau gauche de la fenêtre de gpedit.

Configuration ordinateur : ces stratégies s’appliquent à l’ordinateur local et ne sont pas modifiées en fonction de l’utilisateur.

Configuration utilisateur : ces stratégies s’appliquent aux utilisateurs de la machine locale, et s’appliqueront à tous les futurs nouveaux utilisateurs, sur cet ordinateur local.

Ces deux catégories principales se décomposent elles-mêmes en sous-catégories :

Paramètres du logiciel : les Paramètres du logiciel contiennent des stratégies de groupe spécifiques à des logiciels ; par défaut, ce paramètre est vide.

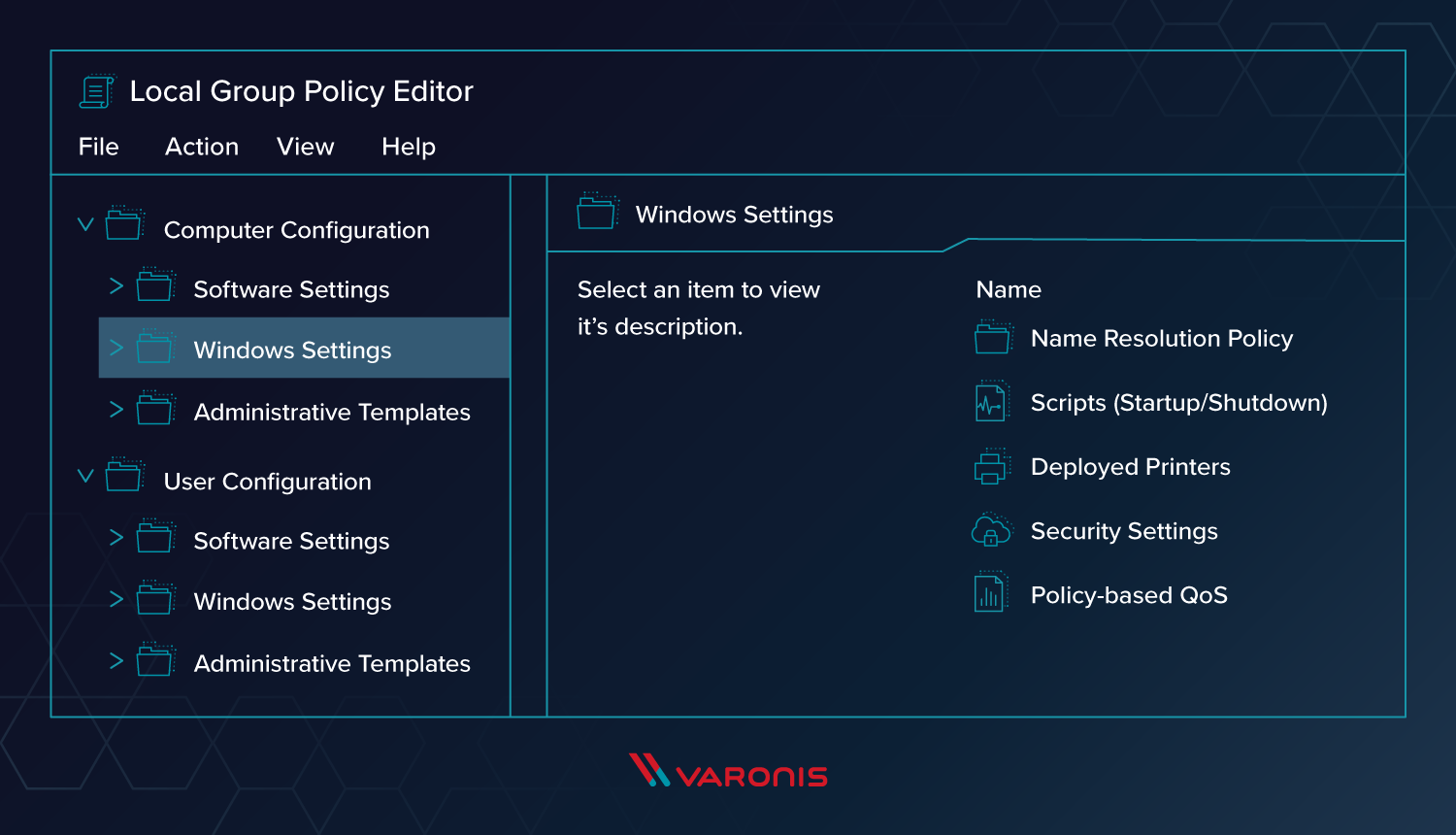

Paramètres Windows : les paramètres Windows contiennent des paramètres de sécurité locale. Pour effectuer des modifications dans cette catégorie, vous pouvez également définir des scripts de connexion ou d’administration.

Modèles d’administration : les modèles d’administration permettent de contrôler la façon dont se comporte l’ordinateur local. Ces stratégies permettent de modifier la façon dont se présente le Panneau de configuration, d’indiquer quelles sont les imprimantes accessibles, quelles sont les options disponibles dans le menu Démarrer et bien plus encore.

Ce que vous pouvez faire avec l’Éditeur de stratégie de groupe

On devrait plutôt se demander : qu’est-ce que vous ne pouvez pas faire avec gpedit ! Vous pouvez tout faire, depuis définir un fond d’écran jusqu’à désactiver certains services ou supprimer l’Explorateur du menu Démarrer par défaut. Les stratégies de groupe contrôlent quelles sont les versions des protocoles réseau disponibles et imposent des règles sur les mots de passe. L’équipe de sécurité informatique d’une entreprise a tout intérêt à définir et à maintenir une stratégie de groupe stricte. Voici quelques exemples de stratégies de groupe bonnes pour la sécurité informatique :

- Désactivez les périphériques amovibles tels que les clés USB.

- Désactivez TLS 1.0 afin d’imposer l’utilisation de protocoles plus sûrs.

- Limitez les paramètres que peut modifier l’utilisateur à partir du Panneau de configuration. Autorisez-les à modifier la résolution de l’écran, mais pas les paramètres de VPN.

- Spécifiez un fond d’écran entériné par l’entreprise, et désactivez l’option permettant aux utilisateurs d’en changer.

- Empêchez les utilisateurs d’accéder à gpedit pour modifier les paramètres décrits ci-dessus.

Il s’agit de quelques exemples de la façon dont une équipe de sécurité informatique peut utiliser les stratégies de groupe. Si l’équipe informatique définit ces politiques au niveau de l’unité organisationnelle ou du domaine, les utilisateurs ne pourront pas les modifier sans l’approbation de l’administrateur.

Comment configurer un paramètre de stratégie de groupe en utilisant la console de l’Éditeur de stratégie de groupe locale

Une fois que vous avez une idée des stratégies de groupe que vous voulez mettre en place, il est plutôt simple d’utiliser gpedit pour procéder aux modifications.

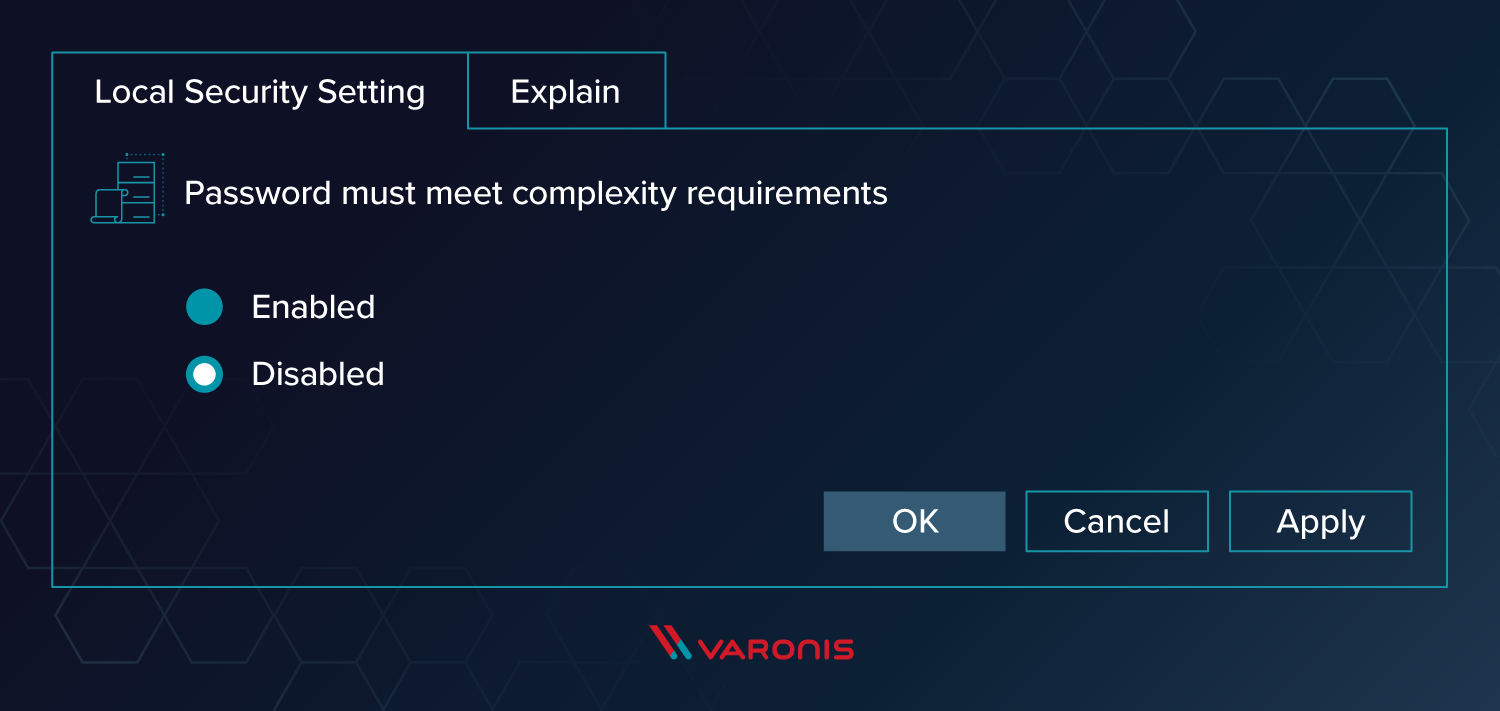

Prenons l’exemple de la modification rapide d’un paramétrage relatif aux mots de passe :

- Dans gpedit, cliquez sur Paramètres Windows, puis sur Paramètres de sécurité, Stratégies de comptes et Stratégie de mot de passe.

- Sélectionnez l’option « Le mot de passe doit respecter des exigences de complexité ».

- Si vous disposez des droits Administrateur pour modifier ce paramètre, vous pouvez cliquer sur le bouton situé à côté de « Activer » puis sur Appliquer (évidemment, vous constaterez que Varonis a une politique de sécurité informatique très rigoureuse)

Comment utiliser PowerShell pour administrer les stratégies de groupe

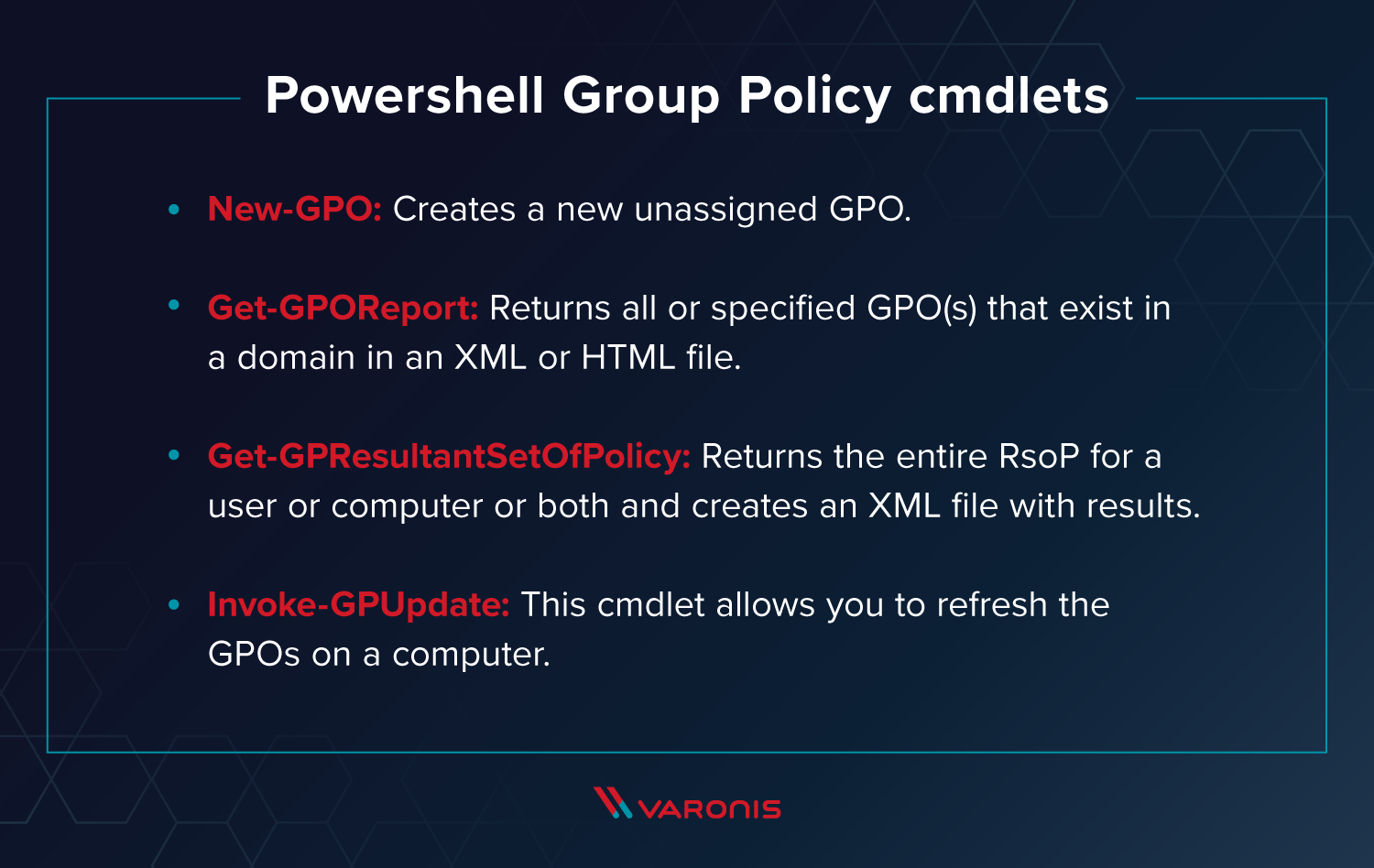

Pour gérer les politiques de groupe, de nombreux administrateurs système préfèrent utiliser PowerShell plutôt que l’interface graphique. Voici quelques cmdlets grouppolicy dans PowerShell qui vous permettront de démarrer.

- New-GPO : cette cmdlet crée une nouvelle stratégie de groupe (GPO) non affectée. Vous pouvez passer à la nouvelle GPO un nom, un propriétaire, un domaine et d’autres paramètres.

- Get-GPOReport : cette cmdlet renvoie toutes les GPO ou la GPO spécifiée existant dans un domaine sous la forme d’un fichier XML ou HTML. Cette commande est très pratique pour le dépannage et la documentation.

- Get-GPResultantSetOfPolicy : cette cmdlet renvoie l’intégralité du RsoP (Resultant Set of Policy) pour un utilisateur ou un ordinateur, ou les deux, et place les résultats dans un fichier XML. Cette cmdlet est très utile pour détecter les problèmes de GPO. Vous pourriez penser qu’une politique est définie d’une certaine manière, mais cette politique pourrait être écrasée par une autre GPO ; le seul moyen de le découvrir est de connaître les valeurs s’appliquant réellement à un utilisateur ou un ordinateur.

- Invoke-GPUpdate : cette cmdlet vous permet de rafraîchir les GPO sur l’ordinateur, elle revient à exécuter gpupdate.exe. Avec cette cmdlet, vous pouvez planifier la mise à jour de façon à ce qu’elle se fasse à un moment défini sur un ordinateur distant ; cela signifie que vous pouvez également écrire un script pour déclencher si nécessaire un grand nombre de rafraîchissements.

L’objet PowerShell « grouppolicy » propose de nombreuses autres cmdlets, mais ces quatre-là sont particulièrement utiles pour trouver et résoudre les problèmes d’héritage liés aux GPO.

PowerShell est l’un des outils favoris des hackers, et l’une de leurs astuces préférées consiste à activer le compte administrateur local que vous aviez soigneusement désactivé, afin d’obtenir le contrôle total d’un système pour effectuer une infiltration plus poussée ou une élévation de privilèges.

Il est important de surveiller Active Directory pour détecter toute modification apportée aux stratégies de groupe ; ces modifications sont souvent le premier signe d’attaques APT, que les pirates utilisent pour se cacher et rester dans votre réseau pour un moment. Varonis surveille l’activité actuelle et la compare avec un comportement normal et des modèles avancés de menaces sur la sécurité des données, afin de détecter les attaques ATP, les infections par malware, les attaques par force brute, y compris les tentatives de modification des GPO.

Pour plus de conseils et astuces sur PowerShell, découvrez ce cours PowerShell réalisé par Adam Bertram ! Ce cours vaut 3 crédits CPE !

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.