Les données sont la clé, et leur sécurité est au cœur des préoccupations des entreprises. Il est presque impossible d’analyser et de résoudre correctement de grands volumes d’alertes de sécurité générées par les systèmes pour combattre et répondre intelligemment à des attaques de plus en plus sophistiquées.

Il existe aujourd’hui sur le marché une infinité de produits de gestion des informations et des événements de sécurité (SIEM), mais ils ne disposent pas tous de capacités modernes pour s’intégrer simultanément à une multitude de sources de données afin d’examiner et d’analyser les informations exploitables et de prendre des mesures en fonction des résultats obtenus. C’est là que la solution Azure Sentinel entre en jeu.

Dans cet article, nous aborderons les sujets suivants :

- Qu’est-ce qu’Azure Sentinel ?

- Azure Sentinel et Varonis

- Principales fonctionnalités d’Azure Sentinel

- Autres fonctionnalités clés d’Azure Sentinel

- Créer et configurer Azure Sentinel

Qu’est-ce qu’Azure Sentinel ?

Azure Sentinel est une solution cloud-native qui vous aide à mettre en place des opérations de sécurité de nouvelle génération en s’appuyant sur le cloud et l’intelligence artificielle (IA). Cette solution robuste de gestion des informations et des événements de sécurité (SIEM), ainsi que d’orchestration, d’automatisation et de réponse dans le domaine de la sécurité (SOAR), offre une analyse intelligente de la sécurité et des renseignements sur les menaces au sein des entreprises. Elle permet de prévoir et de stopper les menaces avant qu’elles ne se concrétisent et entraînent de sérieux dommages.

Azure Sentinel peut être connecté à différentes sources de données dans l’ensemble de l’entreprise. Les sources de données englobent aussi bien les utilisateurs que les appareils, les différentes bases de données, les applications et même les données provenant de différents tenants et clouds. En tant que solution cloud-native, Azure Sentinel permet à l’équipe de sécurité de minimiser ses frais généraux de surveillance, de maintenance et de dimensionnement de l’infrastructure. De même, elle offre des performances et une rapidité de haut niveau pour répondre à vos exigences de sécurité. Plus important encore, son coût de possession et d’exploitation n’est pas aussi élevé que celui des autres outils SIEM. Vous payez ce que vous utilisez et êtes facturé en fonction du volume de données ingérées pour l’analyse. Ces données sont stockées dans l’espace de travail Azure Monitor Log Analytics.

Azure Sentinel s’appuie sur la gamme complète de services Azure et, comme nous l’avons mentionné précédemment, cette solution permet d’optimiser l’investigation et la détection des menaces en se basant sur l’intelligence artificielle (IA). Outre ces avantages, vous pouvez également intégrer vos propres données en matière de menaces afin d’enrichir l’expérience utilisateur.

Azure Sentinel ou Azure Security Center ? Quelles sont les différences ? Azure Security Center est une plateforme qui protège la charge de travail des serveurs en ciblant leurs exigences spécifiques dans des scénarios hybrides modernes. De son côté, Azure Sentinel est une solution SIEM et SOAR cloud-native qui analyse les données des événements en temps réel afin de détecter et d’anticiper les attaques ciblées et les violations de données. Pour analyser les menaces, Azure Security Center s’appuie sur une approche réactive, tandis qu’Azure Sentinel adopte une approche proactive.

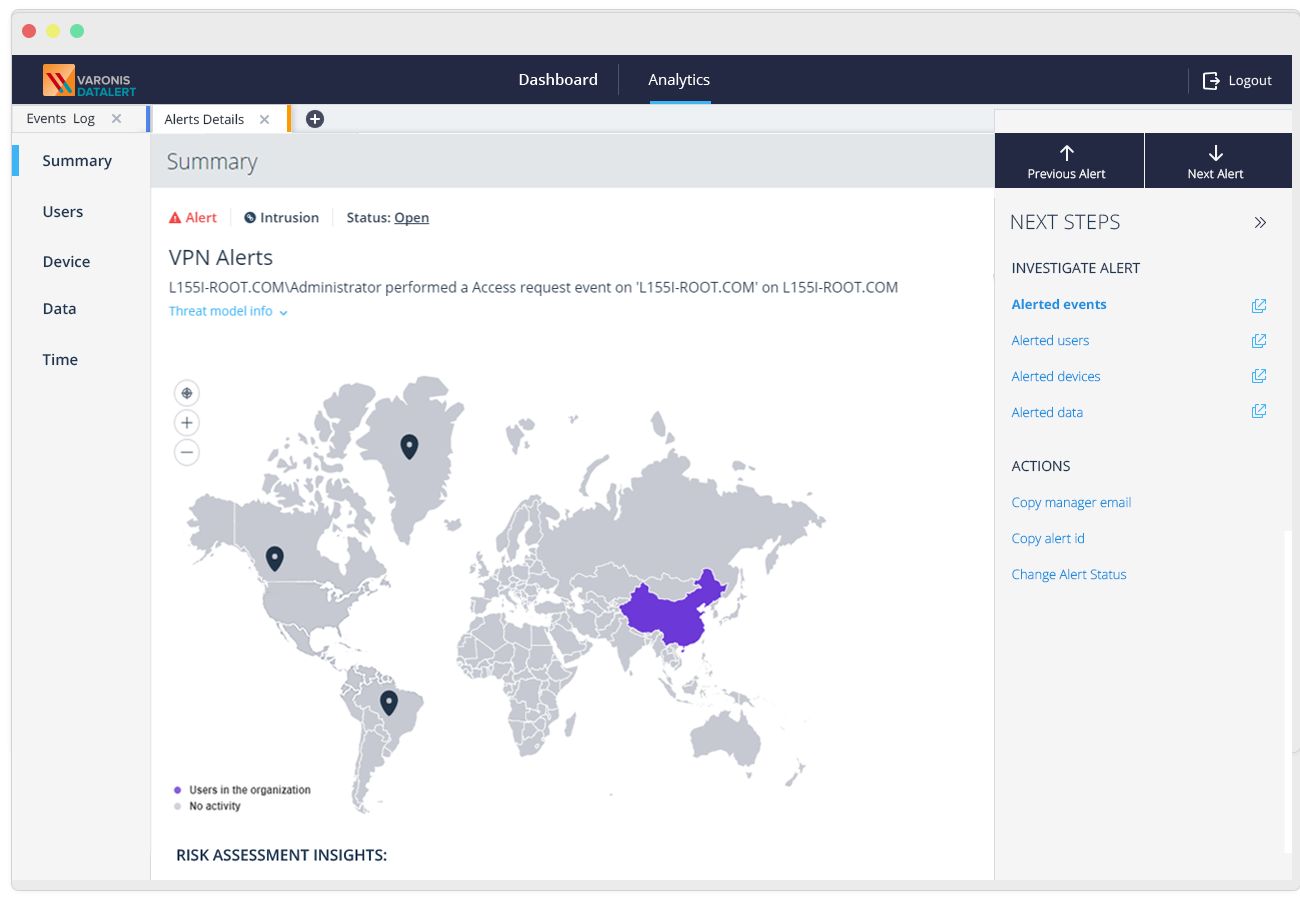

Azure Sentinel et Varonis

La plateforme de sécurité des données de Varonis surveille les technologies sur site et dans le cloud pour détecter les comportements anormaux qui pourraient indiquer des incidents de cybersécurité. Notre approche unique de la détection des menaces fournit des alertes détaillées dans Sentinel avec un journal des événements pleinement enrichi, multi-plateforme, et facilement compréhensible, afin que les équipes de Réponse à Incident l’utilisent pour diagnostiquer rapidement les alertes.

Les clients de Varonis voient moins de faux positifs et obtiennent une réponse aux incidents plus rapide que lorsqu’ils utilisaient des SIEM traditionnels.

Non seulement vous pouvez ajouter l’approche unique de Varonis en matière de détection des menaces à votre pile de sécurité M365, mais vous avez également accès à notre équipe complémentaire de réponse aux incidents pour vous aider à enquêter et à remédier aux cyberattaques. L’équipe de réponse aux incidents de Varonis dispose de plusieurs dizaines d’années d’expérience en matière de cybersécurité, qu’elle peut mettre au service de vos ressources internes.

Principales fonctionnalités d’Azure Sentinel

En redéfinissant l’outil SIEM, l’objectif de Microsoft était de permettre aux entreprises de se concentrer et d’investir uniquement dans la sécurité plutôt que dans la configuration et la maintenance de leur infrastructure. Azure Sentinel est livré avec des fonctionnalités distinctives et proéminentes telles que :

- Collecte de données à l’échelle du cloud : Azure Sentinel est purement basé sur le cloud. Fondé sur l’analyse des journaux, Azure Sentinel est doté d’étonnantes capacités de dimensionnement qui permettent de se connecter à une grande variété de sources de données en vue de leur collecte. Celles-ci peuvent provenir de Microsoft 365, de diverses applications, de l’ensemble des utilisateurs, de différents abonnements ainsi que d’autres clouds. Il existe des connecteurs pour se connecter à ces différentes sources de données.

- Détection des menaces passées inaperçues : Azure Sentinel détecte les menaces qui étaient passées inaperçues et minimise les faux positifs en s’appuyant sur les analyses et les renseignements sur les menaces issus de Microsoft. Cet outil réduit ainsi considérablement les efforts déployés par les équipes de sécurité pour examiner les alertes qui sont émises mais qui ne constituent pas de véritables incidents.

- Examen des menaces grâce à l’intelligence artificielle : Azure Sentinel s’appuie sur l’intelligence artificielle pour examiner les menaces et rechercher toute activité suspecte à l’échelle. Azure Sentinel vous permet de tirer parti de l’expérience de Microsoft en matière de cybersécurité.

- Réponse rapide aux incidents et aux événements :

L’intelligence artificielle (IA) permet à Azure Sentinel de répondre rapidement aux incidents et aux événements en matière de menaces. Cet outil vous offre de nombreuses options pour rechercher les menaces et agir en conséquence. Vous pouvez également utiliser des applications open source comme Jupyter Notebook.

Autres fonctionnalités clés d’Azure Sentinel

Outre les caractéristiques clés présentées précédemment, cet outil est doté d’autres fonctionnalités tout aussi importantes qui méritent d’être mentionnées.

- Requêtes intégrées intelligentes : Azure Sentinel dispose de nombreuses requêtes intégrées qui peuvent être utilisées par des utilisateurs sans connaissances techniques dans le but d’examiner facilement les attaques courantes.

- Intelligence artificielle intégrée : Azure Sentinel intègre des capacités d’intelligence artificielle pour détecter les menaces réelles de manière proactive et enquêter, analyser et agir en conséquence afin de résoudre rapidement les problèmes.

- Chasse aux menaces à l’aide de signets : la chasse aux menaces permet de rechercher les menaces de sécurité de manière proactive avant que les alertes ne soient déclenchées en créant un incident. Vous pouvez créer des règles de détection personnalisées pour faire émerger des informations et envoyer des notifications aux équipes de sécurité. Azure Sentinel permet également de marquer les événements suspects avec un signet afin de pouvoir facilement vous y reporter et les examiner par la suite. Ces signets (ou HuntingBookmarks) vous permettent de visualiser les données directement dans l’onglet signet et de les transformer en incident en cas de besoin.

- Facilité d’installation : Azure Sentinel est un outil de gestion des informations et des événements de sécurité (SIEM) très facile à installer. La configuration de l’infrastructure est très simple et ne nécessite aucune installation complexe.

- Surveillance des données à l’aide des classeurs Azure Monitor : Azure Sentinel s’intègre aux classeurs Azure Monitor qui peuvent être utilisés pour surveiller les données. En plus des modèles par défaut disponibles, Azure Sentinel permet également de créer des classeurs personnalisés à partir de vos données, ce qui vous offre la possibilité d’obtenir rapidement des informations dès la connexion des sources de données.

Maintenant que vous avez une meilleure compréhension des fonctionnalités d’Azure Sentinel, nous devons aborder quelques points supplémentaires. Ces derniers concernent les analyses, l’automatisation et l’orchestration de la sécurité ainsi que la communauté.

Analytique

Comme nous l’avons vu précédemment, l’intelligence artificielle intégrée à Azure Sentinel fournit des règles de machine learning pour détecter et signaler les anomalies dans l’ensemble des sources de données configurées. Vous pouvez également créer vos propres règles à l’aide des règles intégrées. Les analyses permettent de rapprocher différents éléments, c’est-à-dire qu’elles peuvent combiner de petites alertes dans un éventuel incident de haute sécurité et les signaler de manière proactive aux agents de sécurité.

Automatisation et orchestration de la sécurité

Azure Sentinel intègre le concept de playbooks. Ces derniers sont construits sur la base d’Azure Logic Apps et permettent de simplifier l’orchestration de la sécurité en automatisant les tâches courantes récurrentes. Tout comme pour les règles d’analyse de machine learning, il existe des playbooks prédéfinis avec plus de 200 connecteurs qui vous permettent également d’appliquer une logique personnalisée. Un des exemples que vous trouverez fréquemment dans la documentation Microsoft est celui de ServiceNow, qui vous permet d’utiliser des applications logiques pour créer un ticket dans ServiceNow chaque fois qu’une nouvelle menace est détectée dans les services et autres charges de travail de l’entreprise.

Communauté

La communauté Azure Sentinel est une ressource en constante évolution dans laquelle les analystes SOC ajoutent continuellement de nouveaux éléments (classeurs, playbooks, requêtes de repérage, etc.) qui peuvent être utilisés dans notre propre environnement. Hébergée sur GitHub, cette communauté open source facilite la collaboration entre les clients et les partenaires. Les éléments mentionnés peuvent donc être téléchargés à partir du dépôt GitHub. Vous pouvez également les utiliser pour créer une version personnalisée qui correspond à vos besoins.

Vous trouverez ci-dessous les différents types de contenu disponibles par le biais de la communauté.

Créer et configurer Azure Sentinel

Pour créer et configurer Azure Sentinel, nous devons créer un espace de travail Azure Log Analytics, car Azure Sentinel est construit sur cet agent. Après la création et la configuration d’Azure Sentinel, nous allons utiliser Azure Active Directory comme source de données pour ce tutoriel. Nous utiliserons les classeurs intégrés pour visualiser les journaux et les événements de connexion et d’audit.

Pour créer et configurer une instance Azure Sentinel, nous allons suivre les étapes ci-dessous.

- Créer un groupe de ressources

- Créer et configurer Azure Sentinel

- Créer un espace de travail Log Analytics pour Azure Sentinel

- Créer une instance Azure Sentinel

- Se connecter aux sources de données

- Se connecter aux classeurs pour la surveillance des données

- Voir les journaux et les événements à l’aide des classeurs

- Voir les incidents signalés

Créer un groupe de ressources

La première étape de la création de toute ressource dans Azure consiste à créer un groupe de ressources. Ces groupes de ressources sont créés au sein de l’abonnement et sont mappés vers un emplacement.

- Connectez-vous au portail Azure et rendez-vous dans Groupe de ressources puis cliquez sur Ajouter.

- Sur la page de création du groupe de ressources, choisissez un abonnement, saisissez le nom du groupe et sélectionnez votre région.

- Cliquez sur Vérifier + créer et une fois la validation terminée, cliquez sur le bouton Créer.

Configurer un espace de travail Log Analytics pour Azure Sentinel

Nous devrons créer un espace de travail Log Analytics pour Azure Sentinel, car les espaces de travail par défaut créés par Azure Security Center n’apparaîtront pas dans la liste et nous ne serons pas en mesure d’y installer Azure Sentinel

- Dans la barre de recherche, saisissez « Azure Sentinel ».

- Dans les résultats de la recherche, cliquez sur l’option « Azure Sentinel » et appuyez sur la touche Entrée.

Sur la page Azure Sentinel, cliquez sur « Créer » dans le menu supérieur ou sur le bouton « Créer Azure Sentinel ». Si l’espace de travail n’existe pas pour Azure Sentinel, vous serez alors redirigé vers l’espace de travail Log Analytics.

Sur la page Azure Sentinel, cliquez sur « Créer » dans le menu supérieur ou sur le bouton « Créer Azure Sentinel ». Si l’espace de travail n’existe pas pour Azure Sentinel, vous serez alors redirigé vers l’espace de travail Log Analytics.

- Sur la page « Ajouter Azure Sentinel à un espace de travail », cliquez sur le bouton « Créer un nouvel espace de travail »

- Sur la page « Créer un espace de travail Log Analytics », sélectionnez l’abonnement et le groupe de ressources.

- Indiquez le nom comme suit « loganalyticsvaronis »

- Choisissez la région, par exemple « USA Est 2 »

- Ensuite, vous pouvez laisser les autres options telles qu’elles sont, puis cliquer sur « Vérifier+Créer ». Pour finir, cliquez sur « Créer » après la validation.

Créer une instance Azure Sentinel

- Une fois l’espace de travail Azure Log Analytics créé, vous serez redirigé vers la page Azure Sentinel, où vous pourrez cliquer sur le bouton « Créer » dans le menu supérieur ou sur « Créer Azure Sentinel » en bas.

- Après avoir cliqué sur le bouton Créer, vous serez redirigé vers la page « Ajouter Azure Sentinel à un espace de travail »

- Sélectionnez le nom de l’espace de travail (dans ce cas, « loganalyticsvaronis »), puis cliquez sur le bouton Ajouter. Cela ajoutera Azure Sentinel à l’espace de travail Log Analytics. Vous serez ensuite redirigé vers la page « Actualités et guides » d’Azure Sentinel.

Certains points clés sont à noter concernant Azure Sentinel.

- Une fois déployé dans l’espace de travail, Azure Sentinel ne prend pas en charge le déplacement de cet espace de travail vers d’autres abonnements ou espaces de travail.

- Si vous avez déjà déplacé l’espace de travail, désactivez toutes les règles actives dans « Analytics » et patientez cinq minutes avant de les réactiver. Cela devrait fonctionner dans la plupart des cas, mais ce n’est, pour rappel, pas pris en charge et est sous votre entière responsabilité.

Se connecter aux sources de données

Azure Sentinel a la possibilité de se connecter à une variété de sources de données. À l’heure actuelle, environ 98 connecteurs permettent cette connexion.

- L’ingestion de données provenant de services et d’applications s’effectue en se connectant au service et en transférant les événements et les journaux d’événement vers Azure Sentinel.

- Pour les machines physiques et virtuelles, l’agent Log Analytics est installé et collecte les journaux d’événement avant de les transmettre à Azure Sentinel.

- Pour les pare-feu et les proxys, l’agent Log Analytics est installé sur un serveur Linux Syslog à partir duquel l’agent recueille les fichiers des journaux d’événement et les transfère vers Azure Sentinel.

Dans l’exemple ci-dessous, nous essaierons de nous connecter à Azure Active Directory. Cela permettra de diffuser en continu des journaux d’événement et des événements depuis Azure Active Directory vers Azure Sentinel. Pendant la configuration, nous pouvons sélectionner les types de journaux d’événement qui sont capturés à partir d’Azure AD et transmis à Azure Sentinel.

- Sur la page des connecteurs de données, saisissez Azure Active Directory dans la barre de recherche pour afficher les options d’Azure AD

- Sélectionnez Azure Active Directory et cliquez sur le bouton « Ouvrir la page du connecteur » dans le coin inférieur droit

- Sur la page du connecteur Azure Active Directory, vous pourrez voir les conditions préalables requises pour la connexion à Azure Active Directory

- Sous les conditions préalables, vous trouverez une section de configuration qui vous permettra de sélectionner les types de journaux d’événement Active Directory. Cochez les cases disponibles pour sélectionner les journaux de connexion et d’audit, puis cliquez sur le bouton « Appliquer les modifications »

Une fois les modifications appliquées, Azure Sentinel sera prêt à collecter les journaux de connexion et d’audit dans Azure Active Directory.

Une fois les modifications appliquées, Azure Sentinel sera prêt à collecter les journaux de connexion et d’audit dans Azure Active Directory.

Se connecter aux classeurs pour la surveillance des données

- Cliquez sur l’onglet « Étapes suivantes » de la page de configuration

- La page qui s’affiche vous présente une liste de classeurs intégrés recommandés qui peuvent être utilisés pour vérifier les journaux d’événement. Vous pouvez également cliquer sur « Accéder à la bibliothèque de classeurs » qui propose environ 90 modèles, mais pour l’instant, sélectionnez le classeur des journaux de connexion Azure AD par défaut.

Ici, vous verrez également les exemples de requêtes. Il s’agit des requêtes de langage Kusto (KQL, Kusto Query Language) qui peuvent être utilisées pour extraire des informations des tables SigninLogs et AuditLogs à partir de la base de données Log Analytics.

Ici, vous verrez également les exemples de requêtes. Il s’agit des requêtes de langage Kusto (KQL, Kusto Query Language) qui peuvent être utilisées pour extraire des informations des tables SigninLogs et AuditLogs à partir de la base de données Log Analytics. - Après avoir sélectionné le classeur, vous serez redirigé vers la page des classeurs. Ici, vous pouvez sélectionner le modèle « Journaux de connexion Azure AD » puis cliquer sur le bouton « Enregistrer » dans le coin inférieur droit

- Après avoir cliqué sur le bouton « Enregistrer », une petite fenêtre contextuelle s’ouvrira et vous invitera à choisir un emplacement pour enregistrer le classeur. Choisissez l’emplacement, par exemple « USA Est 2 », et cliquez sur « OK »

- Vous pouvez répéter les étapes 1 à 4 pour enregistrer également le classeur « Journaux d’audit Azure AD ».

Voir les journaux d’événement et les événements à l’aide des classeurs

Une fois les classeurs enregistrés, vous pouvez surveiller les événements et les journaux d’événement pour rechercher les activités suspectes ayant fait l’objet d’un signalement.

- Pour consulter les événements et les journaux d’événements signalés, vous pouvez également cliquer sur « Classeurs » dans « Gestion des menaces ». Ici, vous pourrez également voir les deux classeurs enregistrés configurés précédemment.

- Cliquez sur les journaux de connexion Azure AD pour voir les journaux d’événement et les événements d’Azure Active Directory pour tout événement de connexion suspecte rencontré et enregistré.

Voir les incidents signalés

Les incidents signalés par Azure Sentinel peuvent également être visualisés de la même manière que les classeurs, directement depuis Azure Sentinel.

- Accédez à la page Azure Sentinel, puis cliquez sur « Incidents » sous « Gestion des menaces » pour voir si un incident a été signalé.

Récapitulatif

Azure Sentinel est un puissant outil SIEM cloud-native qui offre à la fois des fonctionnalités de SIEM (Security Information Event Management) et de SOAR (Security Orchestration Automated Response). Il fournit des analyses intelligentes en matière de sécurité ainsi que des renseignements sur les menaces au sein des entreprises. Grâce à l’intelligence artificielle intégrée, Azure Sentinel vous permet de détecter les menaces de manière proactive et intelligente et de réagir plus rapidement. Pour résumer, cette solution vous offre une véritable vue d’ensemble de votre entreprise et met à profit les dizaines d’années d’expérience de Microsoft en matière de sécurité.

Azure Sentinel élimine également les frais généraux liés à l’installation, à la maintenance et au dimensionnement de l’infrastructure, permettant ainsi aux responsables de la sécurité de se concentrer sur la gestion des menaces plutôt que sur les exigences de l’infrastructure, comme c’est le cas avec les autres outils SIEM disponibles sur le marché.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.