En mythologie, Kerberos (que vous connaissez peut-être plutôt sous le nom de Cerbère) garde l’entrée des Enfers. Il s’agit d’un gros chien à trois têtes et à queue en serpent doté d’un très mauvais caractère.

Dans le monde moderne, des scientifiques informatiques du MIT ont utilisé le nom et la représentation visuelle de Kerberos pour leur protocole d’authentification de réseau informatique. Kerberos utilise un chiffrement à clé symétrique et exige une authentification externe éprouvée pour vérifier l’identité des utilisateurs. Kerberos ayant besoin de 3 entités pour procéder à l’authentification et étant connu pour renforcer la sécurité du réseau, ce nom lui va comme un gant.

Découvrez vos points faibles et renforcez votre résilience : Effectuez un Test de Préparation à la Ransomware Gratuit

Qu’est-ce que Kerberos ?

L’authentification Kerberos est actuellement la technologie d’authentification par défaut utilisée par Microsoft Windows, et on trouve des implémentations de Kerberos dans Apple OS, FreeBSD, UNIX, et Linux.

Microsoft a introduit sa version de Kerberos dans Windows 2000. Il est devenu la norme pour les sites Web et les implémentations d’authentification unique (SSO) sur les différentes plates-formes. Le Kerberos Consortium veille à ce qu’il reste un projet en accès libre.

Kerberos offre des améliorations majeures par rapport aux technologies d’autorisation antérieures. Un chiffrement renforcé et une capacité externe d’autorisation de tickets compliquent sérieusement la tâche des cybercriminels qui cherchent à s’infiltrer dans le réseau. Il n’est toutefois pas sans défauts, et vous devez commencer par comprendre ces imperfections pour pouvoir y remédier.

Kerberos a contribué à améliorer la sécurité d’Internet et de ses utilisateurs en permettant à ceux-ci d’exploiter encore davantage le net et d’être encore plus efficaces au travail sans compromettre leur sécurité.

Quelle est la différence entre Kerberos et NTLM ?

Avant Kerberos, Microsoft utilisait une technologie d’authentification nommée NTLM. NTLM signifie NT Lan Manager. Il s’agit d’un protocole d’authentification par stimulation/réponse. L’ordinateur ou contrôleur de domaine cible envoie une stimulation et vérifie le mot de passe, puis stocke le hachage du mot de passe afin qu’il puisse continuer d’être utilisé.

La principale différence entre les deux systèmes est la vérification tierce partie et la capacité de chiffrement plus efficace de Kerberos. Cette étape supplémentaire du processus apporte une couche supplémentaire de sécurité importante par rapport à NTLM.

Actuellement, quelques heures suffisent pour pirater les systèmes NTLM : cette technologie est obsolète et vous ne devez pas compter dessus pour protéger les données sensibles.

Comment vous authentifier avec Kerberos ?

Voici les principales étapes mises en place pour une authentification en environnement Kerberisé.

- Le client demande un ticket d’authentification (TGT) au Key Distribution Center (KDC)

- Le KDC vérifie les données d’identification et renvoie un TGT chiffré et une clé de session

- Le TGT est chiffré à l’aide de la clé secrète Ticket Granting Service (TGS)

- Le client conserve le TGT et, lorsqu’il arrive à expiration, le gestionnaire de session local en demande un autre (cette procédure est transparente pour l’utilisateur)

Si le client demande à accéder à un service ou à une autre ressource du réseau, la procédure est la suivante :

- Le client envoie le TGT en cours du TGS avec le Service Principal Name (SPN) de la ressource à laquelle le client souhaite accéder

- Le KDC vérifie le TGT de l’utilisateur et s’assure que l’utilisateur a accès au service

- Le TGS envoie une clé de session valide pour le service au client

- Le client transmet la clé de session au service pour prouver que l’utilisateur dispose d’un accès, et le service accorde l’accès.

Kerberos peut-il être piraté ?

Oui. Étant donné qu’il s’agit d’un des protocoles d’authentification les plus utilisés, les hackers ont mis au point plusieurs façons de passer ses défenses. La plupart de ces mécanismes tirent parti d’une vulnérabilité, de mots de passe faibles ou d’un malware – parfois une combinaison des trois. Parmi les méthodes les plus efficaces utilisées pour pirater Kerberos, on trouve :

- Pass-the-ticket : consiste à falsifier une clé de session et à la présenter à la ressource sous la forme de données d’identification

- Golden Ticket : un ticket qui accorde à un utilisateur un accès administrateur au domaine

- Silver Ticket : un ticket falsifié qui donne accès à un service

- Credential stuffing / force brute : tentatives répétées automatisées visant à deviner un mot de passe

- Affaiblissement du chiffrement au moyen d’un Skeleton Key : un malware capable de passer outre Kerberos, mais l’attaque doit disposer d’un accès Admin

- Attaque DCShadow : nouvelle attaque grâce à laquelle les hackers pénètrent dans le réseau pour définir leur propre contrôleur de domaine afin de s’infiltrer plus en profondeur

Kerberos est-il dépassé ?

Kerberos est loin d’être obsolète et a prouvé sa capacité à « faire le job » en tant que protocole de contrôle d’accès malgré le fait que les hackers aient réussi à le craquer. Le principal avantage de Kerberos est sa capacité à utiliser des algorithmes de chiffrement forts pour protéger les mots de passe et tickets d’authentification. Sur les ordinateurs actuels, toute attaque par force brute du protocole de chiffrement AES utilisé par la version actuelle de Kerberos prendra plus de temps que ce qu’il ne reste à vivre à notre système solaire. Cela ne fait aucun doute, Kerberos continuera d’exister pendant encore un moment sous une forme ou une autre.

Qu’est-ce qui va remplacer Kerberos ?

Kerberos n’a encore aucun véritable concurrent. La plupart des avancées réalisées en matière de sécurité consistent à protéger votre mot de passe ou à proposer une méthode de validation alternative de votre identité auprès de Kerberos. Kerberos reste la technologie clé. Kerberos excelle au niveau de l’authentification unique (SSO), ce qui le rend beaucoup plus précieux dans un monde professionnel connecté et axé sur Internet. Avec le SSO, vous prouvez votre identité une seule fois à Kerberos et celui-ci transmet votre TGT aux autres services ou machines comme preuve de votre identité.

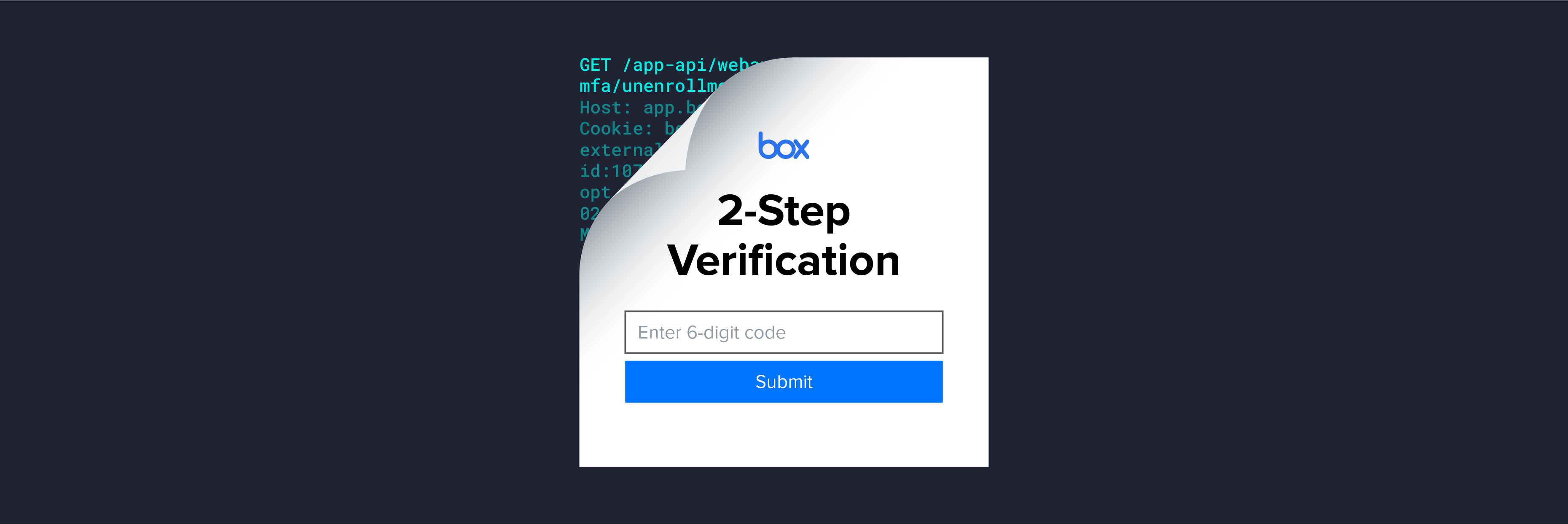

Le maillon le plus faible de la chaîne Kerberos est le mot de passe. Les mots de passe peuvent être craqués par force brute ou volés dans le cadre d’attaques de phishing. C’est ce qui explique le succès croissant de l’authentification à plusieurs facteurs (MFA) pour protéger les identités en ligne. Avec la MFA, vous avez besoin d’un mot de passe et de quelque chose d’autre – un jeton aléatoire, un téléphone portable, un e-mail, une empreinte digitale, une empreinte rétinienne, une reconnaissance facile, etc. – pour prouver que vous êtes bien la personne que vous avez déclaré être à Kerberos.

Comment Varonis surveille-t-il Kerberos ?

Varonis surveille les domaines Active Directory pour détecter les attaques Kerberos, les augmentations de droits, les attaques par force brute, etc. Notre analyse de la sécurité combine les événements des utilisateurs, les événements de sécurité et la télémétrie du périmètre – pour détecter les attaques potentielles et les vulnérabilités et pour émettre des alertes.

Voici quelques exemples de modèles de menace Varonis qui aident à détecter les attaques Kerberos :

- Attaque potentielle pass-the-ticket : l’accès à une ressource a été demandé sans authentification dans les règles, contournant le protocole Kerberos.

- Échec d’une augmentation de droits détectée via une vulnérabilité dans Kerberos : le hacker a tenté d’élever ses droits en exploitant une vulnérabilité de Kerberos.

- Attaque par force brute potentielle visant un compte spécifique : quantité anormale d’échecs d’authentification depuis une seule adresse IP par un seul utilisateur.

- Activité de certificat de sécurité par des non administrateurs : activité détectée sur les fichiers de certification par un utilisateur qui n’est pas un administrateur – indiquant qu’un hacker tente de subtiliser des signatures.

- … et ce n’est que le début !

Découvrez comment Varonis détecte les attaques Kerberos en pratique en bénéficiant d’une démonstration individuelle dès aujourd’hui – et contactez-nous pour en savoir plus sur nos modèles de menace.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.