La protection des données de votre entreprise est de plus en plus complexe, car une quantité croissante de données sont créées au sein de votre structure.

Vous faites tout votre possible pour empêcher les fuites de données, et si malheureusement vous êtes victime d’une violation, vous devez découvrir comment elle s’est produite.

En outre, il vous faut respecter diverses lois et réglementations, à la fois des lois de portée générale, comme le RGPD, et des réglementations spécifiques à votre région (CCPA) ou à votre secteur d’activité (HIPAA).

C’est pourquoi il est indispensable de mettre en œuvre de bons outils qui vous simplifieront considérablement la tâche.

Un DSPM de qualité peut résoudre nombre de ces problèmes !

Obtenez une évaluation gratuite des risques liés aux données

Qu’est-ce que la DSPM ?

Le concept de DSPM (gestion de la posture de sécurité des données) n’est pas nouveau, mais le sigle l’est. Voici la définition qu’en donne Gartner :

« La gestion de la posture de sécurité des données (ou DSPM en anglais) offre une visibilité sur l’endroit où se trouvent les données sensibles, les personnes qui ont accès à ces données, la façon dont elles ont été utilisées et le niveau de sécurité du dépôt de données ou de l’application. Elle nécessite une analyse des flux de données, qui déterminera la sensibilité de ces dernières. La DSPM constitue le fondement de toute évaluation des risques sur vos données (DRA), qui elle-même vise à jauger la mise en œuvre des politiques de gouvernance de la sécurité des données (DSG). »

L’évaluation ou analyse des risques sur les données vise à obtenir une image claire de la sécurité de vos données.

Vos données sont-elles vulnérables ou bien protégées ? Pourquoi ? Qu’est-ce qui pourrait être amélioré ?

Toutefois, de nombreux outils DSPM ne font que détecter les problèmes d’exposition des données.

Non seulement un bon outil DSPM identifie les problèmes, mais il détermine également l’endroit où les données sensibles sont exposées, remédie automatiquement à cette exposition et vous protège activement contre toute fuite de données.

Dans cet article de blog, nous évoquerons les points suivants :

- Pourquoi il est important d’utiliser un outil DSPM

- Erreurs courantes des décisionnaires lors du choix d’un DSPM

- Comment l’approche Data-First de Varonis en matière de DSPM sécurise vos données

En lisant cet article, vous comprendrez ce que font les outils DSPM et quelles sont les fonctionnalités à privilégier lors du choix de votre solution.

Vous souhaitez une évaluation gratuite des risques sur vos données et une démonstration de nos capacités DSPM ? Réservez votre essai Varonis dès maintenant.

Fuites de données et conformité

Avant d’examiner les pièges à éviter lors du choix d’un outil DSPM, il est essentiel de comprendre les raisons de son importance. Son intérêt est avéré sous trois aspects :

Évitement des infractions

En tant que DSI, il vous incombe non seulement de protéger votre organisation contre les fuites de données, mais également d’informer la direction des mesures de protection mises en place.

Que vous soyez analyste de SOC ou occupiez un poste dans le domaine de la GRC (gouvernance, risque et conformité) au sein de votre entreprise, vous devez rassurer les parties prenantes en leur montrant que vous maîtrisez l’ensemble des données.

Mais c’est plus facile à dire qu’à faire ! Vos utilisateurs ne cessent de créer des données, ce qui fragilise votre posture de sécurité.

Il est difficile d’affirmer avec confiance que vous savez où se trouvent toutes vos données sensibles et qui peut y accéder – et il est encore plus difficile d’en convaincre les autres.

Si un employé devenait malveillant et tentait de récupérer des données sensibles dans Microsoft 365, comment le sauriez-vous ? Ou encore, si un attaquant compromettait un utilisateur ou un système, disposeriez-vous d’une piste d’audit pour identifier les données affectées ?

Vous devez savoir en temps réel si ce genre d’actions sont en cours, afin de pouvoir les stopper avant qu’elles ne deviennent problématiques.

Après une fuite de données

Il arrive malheureusement que le mal soit déjà fait !

Lorsqu’une fuite de données se produit, vous devez être en mesure de répondre à quelques questions essentielles :

- Que s’est-il passé exactement ?

- Quelles données ont été volées ?

- Comment pouvons-nous empêcher que cela se reproduise ?

Et lorsqu’un incident est en cours, aucune de ces questions ne doit avoir pour réponse : « Je ne sais pas ».

Vous aurez beau faire appel aux meilleurs enquêteurs, sans outil DSPM comme Varonis, il sera très difficile de répondre à ces questions. Et cela pourrait vous coûter votre poste !

Conformité

Un outil DSPM s’avère également essentiel pour assurer la conformité et servir de preuve.

Du RGPD aux règles de la SEC, chaque entreprise doit se conformer à certaines lois et réglementations relatives aux données. De plus, vous n’êtes pas uniquement responsable devant la direction de votre organisation. Les auditeurs de l’entreprise s’attendront à des avancées, et vous devrez prouver que vous savez où se trouvent toutes les données de vos clients.

Par exemple, les organismes de santé doivent effectuer de fréquents audits HIPAA, en veillant à ce que les données sensibles soient uniquement accessibles aux personnes appropriées.

Tout manquement peut avoir des conséquences catastrophiques : les pénalités liées au non-respect de la loi HIPAA peuvent atteindre 16 millions de dollars.

Quelle que soit la réglementation à respecter, vous devez prouver que vos données sont protégées, ce qui est impossible sans un DSPM.

Choisir le bon outil DSPM

Compte tenu de l’impact significatif que ces trois aspects pourraient avoir sur votre entreprise, non seulement le choix d’un outil DSPM s’avère important, mais il est essentiel de choisir le bon.

Votre outil DSPM doit assurer la sécurité des données dans trois domaines :

- Sensibilité

- Droits

- Activité

Si l’un de ces domaines n’est pas couvert, il est difficile d’avancer et l’automatisation devient impossible.

Il existe un nombre croissant d’outils DSPM ; pensez à examiner certains points essentiels afin de prendre la bonne décision.

Couverture

Les intégrations de l’outil DSPM sont l’un des premiers éléments à prendre en compte.

Par exemple, si vous utilisez Box pour stocker la plupart des données de votre entreprise, vous devez choisir un outil qui prend en charge Box.

Mais ce n’est pas aussi simple que cela. Vous devez également examiner la profondeur de la couverture.

Nombre d’outils DSPM assurent une couverture étendue mais de faible profondeur. Un outil DSPM peut ainsi prendre en charge Box, mais en offrant peu de fonctionnalités spécifiques à Box, ce qui ne vous aidera pas beaucoup.

L’approche de Varonis consiste à se concentrer sur les plateformes où la plupart de ses clients stockent la majeure partie de leurs données sensibles (Google Drive, Microsoft 365, Salesforce, etc.) et à fournir une couverture approfondie de ces outils spécifiques.

Notre architecture hébergée dans le cloud nous permet également d’ajouter de nouvelles intégrations toujours plus rapidement, afin d’accroître notre couverture de manière continue, avec les fonctionnalités dont vous avez besoin.

Précision

Cela peut sembler évident, mais si les résultats ne sont pas exacts, un outil DSPM peut faire plus de mal que de bien.

Par exemple, si un outil DSPM auditait Google Drive et vous indiquait qu’un certain fichier contient des dossiers de patients, mais qu’après une inspection plus approfondie, il s’avérait que ce n’était pas le cas, vous n’auriez plus confiance dans l’outil en question. Et sans cette confiance, vous devriez vérifier ponctuellement les résultats, ce qui va à l’encontre du but recherché.

La précision est également un facteur important lorsque vous traitez des alertes.

Si les alertes se déclenchent de manière erronée, vous finirez par les ignorer, comme dans l’histoire du garçon qui criait au loup.

La première fois que l’outil vous indique à tort que Jamie, du service commercial, télécharge des données client, vous étudiez le problème. La deuxième fois, bien sûr, il est possible que vous vérifiiez à nouveau.

Et la troisième ? « Quoi, quel loup ? », dirent les villageois...

Évolutivité

Il y a une énorme différence entre l’audit d’un téraoctet de données stockées par une start-up et celui des six pétaoctets de données de la Bank of America.

C’est pourquoi l’évolutivité est un facteur particulièrement important ; si l’outil DSPM n’est pas conçu dans cette perspective, cela peut engendrer beaucoup de problèmes.

Lorsque vous effectuez des analyses de classification ou de droits sur d’énormes quantités de données, votre outil doit tout couvrir de manière fiable. Mais si l’analyse n’aboutit pas pour une raison ou pour une autre, vous vous retrouvez avec seulement la moitié de l’image et la moitié de la protection.

Remédiation

Le but premier de tout outil DSPM est de trouver des vulnérabilités et de les résoudre ; il faut donc en choisir un qui vous aide réellement à le faire.

Grâce à la remédiation intégrée, les problèmes peuvent être résolus d’un simple clic, voire sans aucune action de votre part. Malheureusement, tous les outils DSPM n’offrent pas des fonctionnalités de remédiation.

Très vite, une liste croissante de problèmes s’affichent, parfaitement visibles, alors que votre posture de sécurité des données ne fait qu’empirer.

Une approche axée sur les données avec Varonis

Varonis a pour principe de s’attaquer à tous les résultats mis au jour. Nous ne nous contentons pas de vous présenter une liste de problèmes qui n’engendrerait qu’un sentiment de lassitude : nous remédions automatiquement à ces problèmes.

Même si vous n’êtes pas connecté(e), Varonis trouvera et résoudra toujours les problèmes de sécurité des données.

Visibilité en temps réel

Il est important de voir l’état de vos données en temps réel.

Cela vous permet non seulement de rester à jour, mais également de vous attaquer aux problèmes ou de les résoudre de manière proactive.

Nous fournissons des solutions en nous appuyant sur plusieurs fonctionnalités et fonctions.

Recherche de données en continu

Varonis analyse en permanence vos données, stockées sur site et dans le cloud.

Vous pouvez ensuite afficher les résultats de ces analyses dans un tableau de bord en temps réel, qui présente des informations de recherche ainsi que la concentration des données sensibles.

Vous disposez ainsi d’une vue claire de toutes les informations essentielles en un coup d’œil, ce qui vous permet de les assimiler facilement et de hiérarchiser les solutions.

Classification automatique des données

Pour rester conforme, il est essentiel de savoir exactement quelles données sensibles sont stockées à tel ou tel endroit.

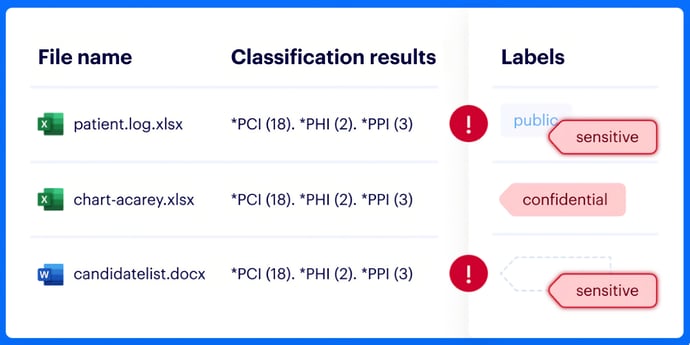

Notre classification automatique des données intègre une bibliothèque de règles et plus de 400 modèles afin de pouvoir classifier vos données avec précision.

Elle inclut toutes les réglementations et normes courantes telles que le RGPD, SOX, PCI et HIPAA.

Analyse en un clic

Grâce à notre analyse de fichiers en temps réel, il suffit d’un clic pour voir quelles données sensibles se trouvent dans un fichier donné.

Pour mieux les visualiser, les données sensibles sont mises en surbrillance et codées par couleur en fonction de leur catégorie de données sensibles (PII, RGPD, etc.).

Étiquetage des données sensibles

Au lieu d’étiqueter manuellement les données, il vous suffit de créer des politiques, et nous nous chargeons du reste.

Si une politique change, les fichiers qui ne correspondent plus à cette politique seront à nouveau étiquetés automatiquement.

Varonis compare également les étiquettes existantes avec ses résultats de classification, afin que vous puissiez identifier les données mal classées.

Tableaux de bord DSPM

En agrégeant vos résultats de classification, vos droits et votre activité d’accès utilisateur, nous vous donnons une vue complète de vos données.

Vous pouvez voir où vos données sont les plus exposées et créer des tableaux de bord DSPM personnalisés pour mettre en évidence les problèmes cruciaux. Vous pouvez également ajouter et personnaliser des widgets afin de surveiller votre conformité et les alertes reçues d’un coup d’œil.

Réduction de la surface d'exposition

Il ne suffit pas d’avoir une vision élargie de vos données ; il est également important de voir qui peut accéder à quelles données.

En ce qui concerne la réduction du surface d’exposition, l’accent est mis sur l’établissement d’une corrélation entre les personnes et les droits et activités. Ainsi, vous pourrez prendre des décisions éclairées qui limitent l’accès aux données sensibles de manière proactive.

Visibilité avancée

La console unifiée de Varonis donne une vue d’ensemble de l’accès à vos données sur vos différentes plateformes. Ainsi, vous et votre équipe n’avez pas besoin de basculer entre des dizaines de portails d’administration pour avoir une bonne visibilité.

Vous pouvez voir et comprendre les risques dans votre infrastructure, et les atténuer rapidement.

Automatisation du modèle de moindre privilège

Comme nous l’avons déjà mentionné, un DSPM n’est pas particulièrement utile, sauf s’il vous aide à résoudre les problèmes. C’est là que notre remédiation autonome entre en jeu.

Grâce à l’automatisation du modèle de moindre privilège, la plateforme Varonis analyse automatiquement l’accès aux données dans toute votre entreprise et décide qui a besoin d’accéder à quelles données de manière intelligente.

Cela réduit continuellement votre surface d’exposition sans aucune intervention humaine et sans aucun risque pour l’entreprise.

Politiques de remédiation personnalisables

Vous pouvez utiliser les stratégies prêtes à l’emploi que Varonis vous fournit ou les personnaliser pour votre organisation.

La sensibilité, l’emplacement, le type de lien et l’obsolescence ne sont que quelques-uns des facteurs que vous pouvez utiliser pour élaborer vos règles. Une fois que c’est fait, Varonis applique automatiquement vos nouvelles règles, assurant ainsi une protection optimale de vos données.

Détection et réponse aux menaces

Varonis n’est pas une simple application : nous vous aidons, vous et votre entreprise, à réduire les risques et à sécuriser vos données de manière proactive.

Notre principale préoccupation est de vous aider à détecter et à résoudre les problèmes le plus rapidement possible, que ce soit en au moyen d’un logiciel ou en travaillant ensemble pour faire avancer les choses.

L’équipe de réponse aux incidents

Notre équipe surveille vos alertes de manière proactive afin de pouvoir vous aider dès qu’un événement se produit. Nous veillons sur vos données et vous prévenons si nous constatons quelque chose d’anormal.

Nous collaborons également avec vous pour enquêter sur les problèmes potentiels et vous aider à comprendre ce qui se passe avec vos données.

Surveillance continue des fichiers, dossiers, e-mails, et plus encore

On peut vite se sentir dépassé(e) en essayant de maîtriser l’ensemble des données d’une entreprise. Varonis facilite ce processus de surveillance des données en agrégeant, en normalisant et en enrichissant vos événements.

Il est ainsi beaucoup plus facile de visualiser les événements d’accès aux données, les modifications de contrôle d’accès, les événements d’authentification et les événements réseau.

Piste d’audit des événements

Notre journal d’activité des données peut être consulté afin que votre équipe ou la nôtre puisse enquêter facilement sur les incidents.

Vous pouvez rechercher des fichiers, des dossiers, des e-mails et des objets, et voir tous les éléments créés, mis à jour, téléchargés ou supprimés.

Les événements sont enrichis avec des éléments contextuels utiles tels que le nom de l’appareil, la géolocalisation, etc. afin de simplifier l’audit et de vous aider à prendre de meilleures décisions.

Analyse du comportement des utilisateurs

Nos modèles de menaces basés sur les comportements sont affinés à l’aide de grands ensembles de données, ce qui signifie qu’ils sont précis et s’améliorent à mesure que nous analysons davantage de données.

Cela nous permet de détecter les comportements anormaux et d’empêcher les fuites de données.

Conformité simplifiée

Toutes les fonctionnalités ci-dessus vous aident à rester conforme, tout en assurant la sécurité de vos données sensibles. En outre, nous vous offrons des outils supplémentaires pour faciliter davantage encore l’affichage et la gestion de la conformité de votre entreprise.

Vous bénéficiez d’une visibilité à l’échelle de l’entreprise, ce qui vous permet de réaliser l’audit de vos données à des fins de conformité de manière précise et efficace.

Les rapports de conformité à la demande montrent comment vous vous conformez à une réglementation particulière ; ils peuvent être remis directement aux auditeurs et aux équipes de conformité.

Vous obtenez également des données sur les risques en temps réel ainsi qu’une vue en temps réel de l’exposition des données soumises à réglementation et de toute activité liée, de sorte que vous n’avez plus besoin d’attendre des rapports ou des alertes pour rester informé(e).

En conclusion

Même si le concept n’est pas nouveau, les outils DSPM modernes peuvent beaucoup pour protéger votre entreprise contre les risques.

En choisissant le bon outil, vous pouvez empêcher les fuites de données, enquêter de manière optimale sur les violations passées et vous assurer que vous respectez des réglementations de plus en plus strictes. Mais avec le mauvais outil, vous pourriez vous retrouver dans une situation tout aussi bloquée.

En focalisant vos recherches sur la couverture, la précision et l’évolutivité, vous pouvez vous faire une bonne idée des outils DSPM qui conviendraient le mieux à votre entreprise.

En toute partialité, nous vous suggérons de choisir Varonis !

Nous sommes convaincus que nos fonctionnalités DSPM sont les meilleures du marché et offrent une réelle valeur ajoutée dans quatre domaines :

- Visibilité en temps réel

- Réduction de la surface d'exposition

- Détection et réponse aux menaces

- Conformité simplifiée

Vous souhaitez savoir si vos données sont vulnérables ou bien protégées ? Obtenez une évaluation gratuite des risques sur vos données lorsque vous réservez un essai Varonis.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.