Les offres Enterprise Mobility and Security de Microsoft sont des ensembles de services de sécurité complémentaires proposés à l’achat pour aider à contrôler, auditer et protéger les données et les utilisateurs des produits Azure et Office 365 de Microsoft.

Si votre entreprise est concernée par les problèmes de piratage de données, ransomware et menaces internes, il est peu probable que vous fassiez l’impasse sur la mise à niveau de votre licence Azure de base (E3) vers une licence E5, plus coûteuse mais qui présente des avantages.

Remarque : il s’agit d’une distinction qui a trait à la licence et non à l’aspect technique, mais les fonctionnalités EMS E5 indiquées ci-dessous sont identiques à celles que vous obtenez avec Azure AD Premium P2.

Pour parler franchement, si votre organisation est de taille suffisante pour disposer d’un vrai service informatique et non d’un service de type « Julie de la comptabilité s’y connaît en ordinateurs, alors elle s’en occupe sur son temps libre », les options de sécurité et de gestion de base d’Office 365 ne suffiront pas.

Comment obtenir des rapports détaillés sur les fichiers, e-mails et droits Active Directory dans Office 365 ?

Si vous avez l’habitude de disposer d’informations détaillées sur vos activités de partage de fichiers, e-mails et droits Active Directory, comme c’est le cas des clients Varonis, vous serez choqué par le (manque de) groupe de fonctions de sécurité par défaut de la licence Office 365 de base.

Les listes de fonctionnalités suivantes sont organisées de manière à ce que vous puissiez vous y retrouver entre les capacités de sécurité Microsoft Office 365 offertes en natif par chaque niveau de licence. Ces capacités sont en réalité apportées par différents services et applications fournis sur les différentes couches, et présentent donc un degré de cohésion et de couverture variable.

En particulier, si vous devez protéger une infrastructure mixte dans le cloud et sur site, jetez un œil aux capacités supplémentaires offertes par Varonis (indiquées ci-dessous).

Fonctionnalités E3 NON comprises dans la licence de base (ProPlus et E1)

Authentification unique (SSO)

- SSO dans les services Office 365 + Azure

- Possibilité de développer des applis pour utiliser le SSO

Rapports de sécurité avancés

- Audit et émission d’alertes

e-Discovery

- Recherche, conservation et exportation des données stockées dans les dépôts Office 365 de l’organisation

DLP

- Révocation des accès

- Prévention du partage accidentel d’informations sensibles

- Consultation de rapports DLP mettant en évidence le contenu correspondant aux stratégies

Fonctionnalités E5 non comprises dans E3

Accès conditionnel selon les risques

- Limitation de l’accès aux données en fonction de l’emplacement, de l’appareil, de l’état de l’utilisateur et de la sensibilité de l’application.

- Limitation d’une application de kiosque de façon qu’elle fonctionne uniquement sur les stations de travail désignées

- Blocage des accès extérieurs aux applis de BI

- Limitation de l’exécution des applications Web aux seules machines de l’entreprise

- Détection basée sur l’apprentissage automatique des schémas d’accès suspect aux données.

- Exploitation des points de contact Azure étendus pour identifier les risques (force brute)

- Identification des schémas anormaux d’accès aux données pouvant trahir un programme malveillant

- Authentification à plusieurs facteurs adaptée au contexte

- Envoi de demandes d’authentification à plusieurs facteurs pour modifier des données (mise à jour d’e-mail / mot de passe) dans une appli, mais pas d’émission de demande d’identification pour afficher les données

- Émission de demandes d’authentification à plusieurs facteurs une fois par session / de façon périodique (une fois par semaine)

Gestion de compte avec privilège

- Meilleure vue d’ensemble des utilisateurs disposant d’habilitations et rôles d’admin dans les ressources Azure et dans Azure AD

- Vue exhaustive des personnes autorisées à apporter des modifications à votre infrastructure

- Attribution de droits d’accès utilisateur ponctuels sur demande

- Attribution et retrait de droits admin pour des workflows spécifiques

- Alertes d’affectation d’administrateur

- Signalement en cas d’ajout d’un nouvel admin un samedi à 2h30 du matin

- Approbation des rôles par l’admin

- Mise en place d’une approbation par le Directeur technique / Responsable informatique des nouveaux droits admin accordés

- Audit + suivi des droits admin accordés

- Audit du rôle admin

- Suivi des modifications appliquées à tout le groupe admin

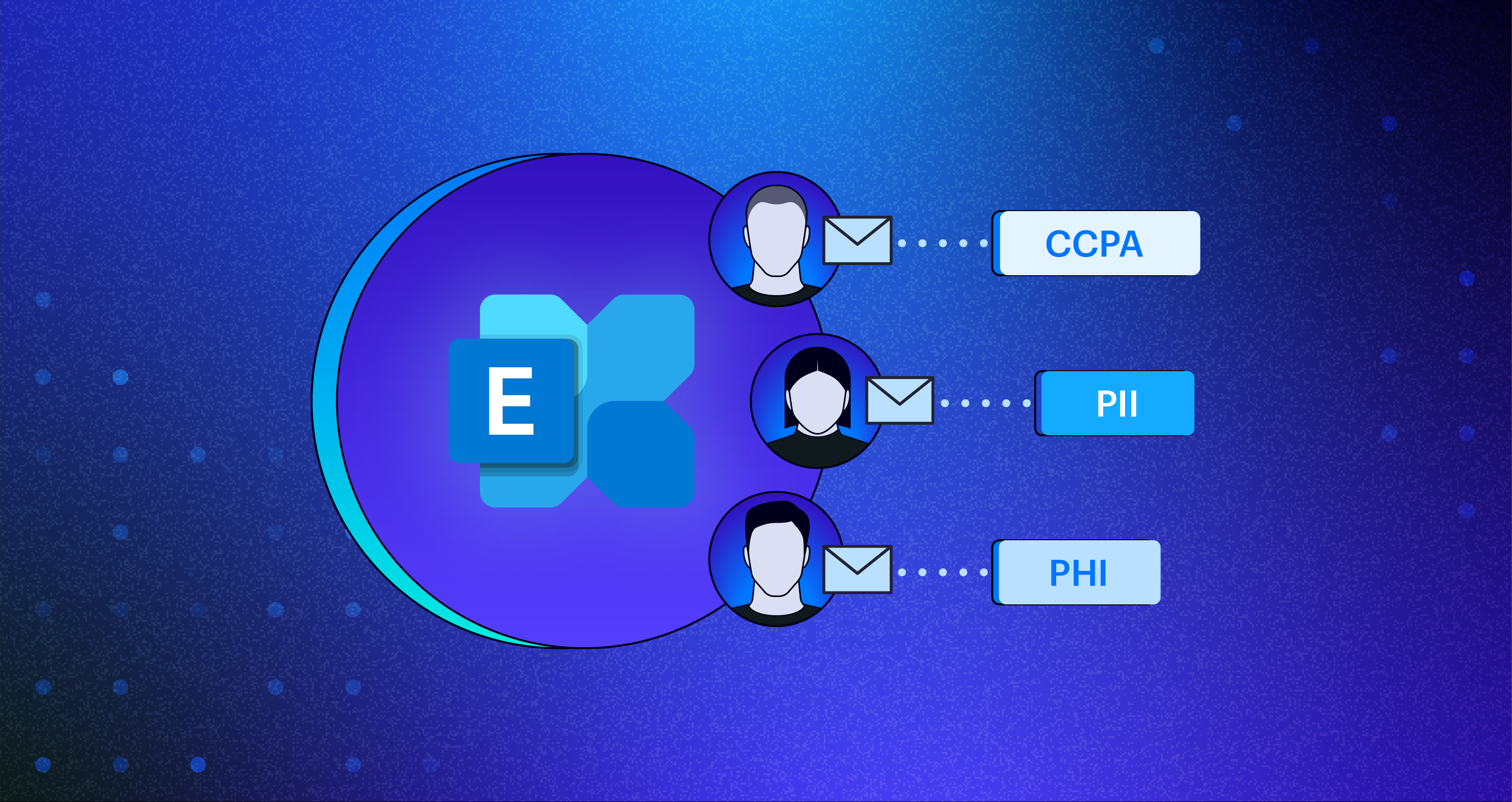

Classification des données

- Classification et étiquetage des données en fonction de leur sensibilité

- Identification des données potentiellement dangereuses contenues dans les fichiers.

- Application dans toute l’entreprise d’une protection en fonction d’un intitulé de sensibilité

- Étant donné que les différents systèmes interagissent avec les données, vous pouvez limiter l’accès, exiger une authentification à plusieurs facteurs, etc. en fonction de l’intitulé de classification appliqué.

Microsoft Cloud App Security

- Surveillance de l’utilisation des applis SAAS sur votre réseau

- Blocage des applis SAAS de Shadow IT

- Application des ajouts/suppressions dans les applis SAAS

- Limitation de l’utilisation des applis Cloud en fonction de l’utilisateur, de l’appareil et de l’emplacement

- Meilleure protection des applis SAAS potentiellement vulnérables

Comment protéger votre passage à Office 365 avec Varonis

Passer d’une infrastructure sur site à un environnement mixte avec Office 365 est intrinsèquement compliqué. Facilitez-vous la tâche en utilisant Varonis pour :

- Nettoyer vos comptes utilisateur actuels

- Verrouiller votre stratégie de droits et de partage de fichiers

- Éviter de déplacer des données obsolètes ou inutilisées dans le cloud

- Mettre en quarantaine les informations sensibles.

Une fois la transition opérée, Varonis vous permet de surveiller vos ressources sur site et dans Office 365 dans une vue unifiée. Sans cette capacité, il est presque impossible de suivre les mouvements de données latéraux dans votre environnement sans bricoler manuellement des journaux. Ce qui augmente considérablement votre temps de réaction en cas de piratage de données suspecté ou d’un autre problème de sécurité.

Application du moindre privilège

- Autoriser les propriétaires de données à gérer les droits

- Affecter les droits en fonction de l’historique des utilisations

- Modéliser les structures des droits avant de les appliquer

- Vue bidirectionnelle des droits et sources de droits

Détection

- Bénéficier de vues transparentes des droits

- Comprendre exactement qui possède quoi

- Définition de règles et émission d’alertes précises

- (UBA) Identification du comportement des comptes utilisateur (les utilisateurs, admins et VIP ont des comportements différents)

Réglementations

- Les organismes de réglementation se fichent de l’endroit où vous conservez les données. Vous devez par conséquent protéger vos données conservées dans le cloud et sur site, ainsi que leurs emplacements physiques.

Commencez à protéger Office 365

Si vous voulez savoir où vos données sont librement accessibles, où se trouvent vos données sensibles et quel administrateur ayant démissionné il y a trois ans continue d’accéder au réseau, demandez une évaluation gratuite des risques avec Varonis.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.