Les honeypots sont des pièges que les Blue Teams (équipes qui protègent les systèmes) posent partout dans le réseau pour intercepter d’éventuels hackers cherchant à exfiltrer des données ou à augmenter des privilèges. Ces pièges prennent la forme d’un dossier comportant de fausses données alléchantes ou d’un compte dont les privilèges sont supérieurs à ceux du compte utilisé par les hackers. Tout accès à un honeypot constitue une menace potentielle et doit générer une alerte.

Les honeypots permettent d’intercepter efficacement les attaquants, mais ils peuvent aussi attirer l’attention d’innocents un peu trop curieux : il est donc important d’utiliser des méthodes de détection spécifiques.

Avec Varonis, vous pouvez créer des alertes sur mesure qui se déclenchent lors de la détection d’une activité liée à votre honeypot et informent ainsi votre équipe de réponse aux incidents qu’une personne fouine sur votre réseau. La piste d’audit solide générée par Varonis l’aidera à déterminer rapidement si cet accès est innocent ou non, et à réagir sans tarder pour éviter que de véritables données sensibles soient compromises.

Dans cet article, nous allons voir comment configurer une alerte Varonis pour un honeypot et remonter la piste d’un hacker à l’aide des données d’audit de la plateforme.

Création du honeypot avec une alerte en temps réel sur mesure

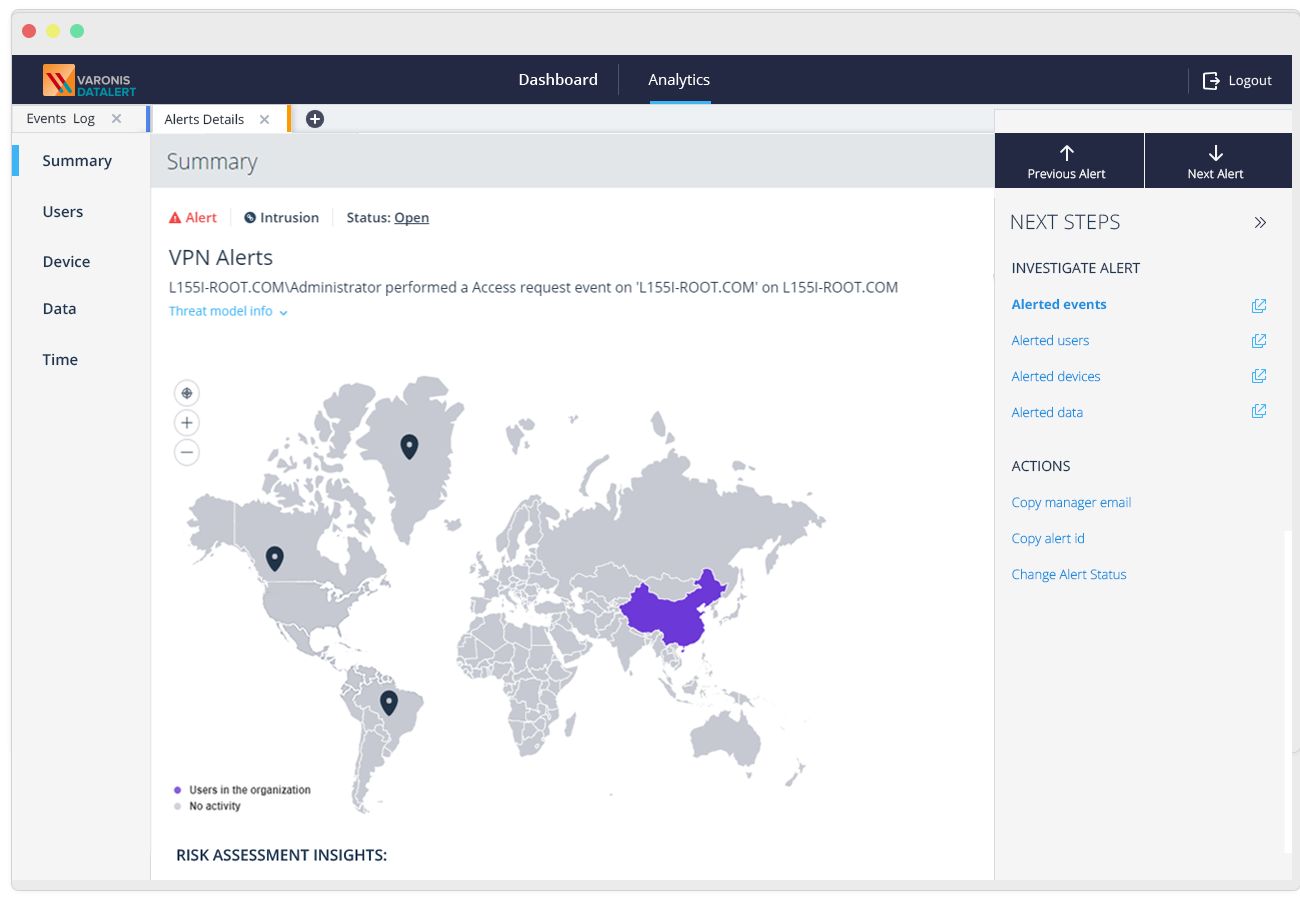

DatAlert est le composant de la plateforme Varonis de sécurité des données qui assure la détection des menaces. En plus de fournir des analyses comportementales avancées des utilisateurs et des modèles de menaces prédéfinis, il permet de créer des alertes personnalisées.

Mais commençons par le commencement. Tout d’abord, vous devez créer un honeypot. Il en existe plusieurs types et vous pouvez consulter cette étude pour les découvrir en détail. Dans le cadre de cet article, nous allons utiliser un honeypot à faible interaction, prenant la forme d’un fichier alléchant, situé dans un dossier non sécurisé.

Ensuite, vous devez créer une alerte personnalisée liée à ce honeypot.

Dans DatAdvantage, sélectionnez Outils dans la barre de menu, puis DatAlert pour ouvrir la fenêtre de configuration du même nom.

Cliquez sur le signe + vert pour ouvrir la fenêtre permettant d’ajouter une alerte.

Dans l’onglet Général, saisissez le nom de la nouvelle règle et sa gravité (4 – Avertissement pour un honeypot). Sélectionnez la catégorie de l’alerte et le type de ressource dans laquelle se trouve le honeypot dans la liste déroulante Type de ressource. J’ai sélectionné Déplacement Latéral. Vous pouvez conserver les valeurs par défaut pour les autres options.

Ignorez l’onglet Qui (objet actif), car nous souhaitons que cette alerte se déclenche, si quelqu’un accède au honeypot.

Sélectionnez le serveur et le répertoire du honeypot dans l’onglet Où (objet affecté).

Dans l’onglet Quoi (Détails de l’événement), sélectionnez les événements liés à l’accès au fichier et au dossier.

Passez ensuite à l’onglet Méthode Alerte pour définir comment répondre au déclenchement de cette alerte. Vous pouvez envoyer des e-mails, déclencher des alertes dans des SIEM ou exécuter un script PowerShell. Nous utilisons des scripts pour désactiver les comptes des utilisateurs et éteindre leurs ordinateurs afin de les retirer du réseau.

Cliquez sur Appliquer, puis attendez que quelqu’un tombe dans le piège.

les causes de l’incident

Lorsqu’un utilisateur déclenche l’alerte, vous pouvez utiliser l’interface Web pour créer une image globale de ses déplacements dans votre réseau. Gardez à l’esprit que des utilisateurs non malveillants, mais un peu trop curieux, se feront piéger par votre honeypot. Vous devrez ainsi gérer quelques faux positifs. L’analyse des détails des alertes permettra de les éliminer.

Dans l’interface Web, activez le filtre d’activité pour filtrer les données relatives à l’utilisateur piégé.

L’abondance des données d’audit vous permet de retracer facilement son parcours. Ces données d’analyse sont essentielles pour s’acquitter de ses obligations de communication des fuites de données et peuvent aider à remédier à une cyberattaque.

Une sécurité renforcée par l’analyse comportementale

Les honeypots constituent un outil tactique important, mais ils ne sont pas évolutifs, et vous ne devez pas dépendre d’eux pour détecter les acteurs malveillants les plus doués. Des modèles de menaces comportementaux dynamiques, tels que ceux inclus dans DatAlert, sont bien plus efficaces pour détecter les attaquants discrets et ne génèrent que peu de faux positifs.

Au lieu de configurer des honeypots artificiels, DatAlert peut détecter à quel moment les utilisateurs commencent à accéder de manière anormale aux données. Il peut par exemple s’agir d’un administrateur système qui lit la boîte de réception du PDG et marque des messages comme non lus, ou d’un compte de service qui accède à des documents Office sensibles, puis se connecte à Internet pour la première fois.

Inscrivez-vous à une démonstration de Varonis pour découvrir en quoi notre approche de la cybersécurité est particulièrement innovante.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.