Alors que la technologie continue de progresser rapidement, la cybersécurité prend de plus en plus d’importance à l’échelle mondiale. L’accent mis sur la sécurité vient de la nécessité pour les organisations de se préparer au moment où une faille se produit, et non en cas de fuite.

Malheureusement, les erreurs humaines sont souvent à l’origine des fuites. Il est essentiel de comprendre comment lutter contre les cyberattaques, car la protection des informations sensibles relève de la responsabilité de chacun dans notre monde dominé par les données.

En l’honneur du mois de la sensibilisation à la cybersécurité, nous avons compilé les principaux conseils de sécurité que vous pouvez mettre en œuvre pour renforcer votre posture. En intégrant ces tactiques, vous réduisez la probabilité que vos informations ou vos actions provoquent une fuite catastrophique.

1. Mettre en place l’authentification multifacteur (MFA).

L’authentification multifacteur ajoute une couche supplémentaire de sécurité en vérifiant l’identité de l’utilisateur par des méthodes telles que la réception d’un code de vérification ou le clic sur un lien lors de la connexion. Il est crucial de mettre en place la MFA, car son absence augmente votre vulnérabilité aux risques.

« Les attaquants ne s’introduisent pas par effraction, ils se connectent », explique Joseph Avanzato, expert en analyse Forensics chez Varonis, lors d’une session en direct sur la compréhension de l’état d’esprit d’un acteur malveillant.

Activez la MFA pour les services qui le proposent et utilisez une application d’authentification si elle est disponible. Signalez immédiatement toute tentative de connexion inhabituelle. Pour les organisations, il est préférable d’imposer la MFA et de restreindre l’option permettant de la désactiver.

2. Éviter les liens de partage à l’échelle de l’organisation.

Il est tentant de créer un lien accessible à tous, plutôt qu’à des utilisateurs spécifiques, au cas où d’autres parties prenantes auraient besoin d’y accéder.

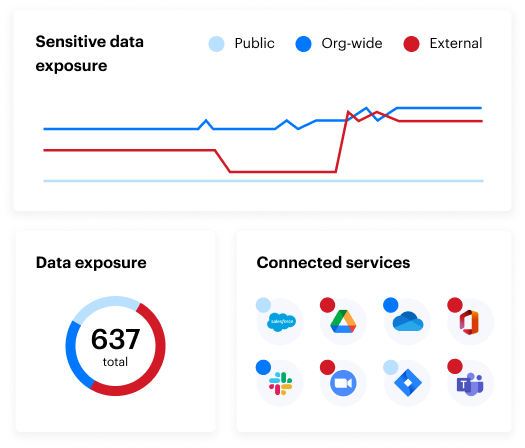

Cependant, Microsoft a signalé que seulement 1 % des autorisations accordées à l’échelle de l’organisation sont réellement utilisées. Une grande quantité de documents métier contiennent des informations sensibles qui ne devraient pas être accessibles à tous les membres de l’organisation, et encore moins à quiconque sur Internet.

La suppression de la possibilité de créer des liens à l’échelle de l’organisation peut réduire considérablement la surface d’exposition de votre organisation. Dans une entreprise typique, 157 000 enregistrements sensibles sont exposés à n’importe qui sur Internet, par le biais de fonctionnalités de partage SaaS, ce qui représente un risque de 28 millions de dollars en cas de fuite de données.

Plutôt que d’opter pour un lien avec des autorisations excessives, les utilisateurs devraient partager des fichiers directement avec les personnes qui ont besoin d’y accéder pour faire leur travail et inviter d’autres parties au cas par cas.

3. Se méfier des liens et des contacts inconnus.

L’ingénierie sociale et les tactiques de phishing restent parmi les moyens les plus efficaces utilisés par les pirates pour accéder aux données. Les signes courants de phishing incluent une adresse d’expéditeur inhabituelle, un sentiment d’urgence dans la demande et le fait d’inciter les utilisateurs à cliquer sur un lien.

Les simulations de phishing sont un moyen efficace pour les organisations de sensibiliser leurs équipes à l’impact du traitement de communications suspectes et d’encourager les utilisateurs à détecter les escroqueries de manière proactive.

En tant que consommateur ou employé, il est important de vérifier tous les expéditeurs inconnus qui vous contactent par SMS, e-mail, etc. Il suffit d’un clic pour donner aux acteurs malveillants les clés du royaume des données.

4. Signaler toute activité suspecte dès qu’elle se produit.

Pour compléter le troisième conseil, il ne suffit pas d’ignorer un SMS suspect et de s’en tenir là.

La plupart des tentatives de phishing ciblent plus d’un utilisateur au sein d’une entreprise. Si vous en recevez une, signalez-la à votre service informatique. Certaines entreprises ont intégré des extensions à leur service de messagerie ou une boîte mail dédiée pour transmettre les courriers suspects.

Même une simple réponse aux tentatives de phishing peut se retourner contre vous, évitez donc de vous engager dans tout type de conversation. En outre, ne partagez jamais d’informations et n’effectuez jamais d’achats sans avoir vérifié l’identité du contact.

5. Tout le monde n’a pas besoin d’être administrateur.

L’accès administrateur pour les plateformes cloud comme Salesforce est puissant. Dans de nombreuses organisations, les administrateurs existants peuvent accorder l’accès à d’autres personnes à ces outils sans surveillance du service informatique.

Cela permet à un trop grand nombre d’utilisateurs de bénéficier de privilèges et d’accéder à des informations sensibles. Dans le rapport DSPM de Varonis, nous avons découvert que 60 % des comptes administrateur d’une entreprise moyenne n’ont pas mis en place l’authentification multifacteur, ce qui permet aux attaquants de compromettre plus facilement les données exposées en interne.

De nombreuses organisations ne connaissent pas le modèle de responsabilité partagée, selon lequel les fournisseurs SaaS sont responsables de la sécurisation de l’infrastructure d’une plateforme et de la fourniture d’une solution hautement disponible, tandis que les consommateurs sont responsables de la protection et de la sécurisation de leurs données sur celle-ci.

Lorsqu’un membre de votre organisation demande un accès administrateur à une application que vous gérez, évaluez si sa requête est justifiée et envisagez de fixer une date d’expiration pour les autorisations afin de préserver la sécurité. Coordonnez vos équipes informatiques et de sécurité pour vous assurer que tous les administrateurs comprennent le modèle de responsabilité partagée et adhèrent aux protocoles d’autorisation établis.

6. Évaluer l’accès que vous accordez aux applications tierces.

Imaginez que vous créez un compte sur la dernière application de réseau social et, pour éviter de remplir un long formulaire, vous pouvez simplement connecter votre compte Gmail, ce qui vous permet d’accéder à vos informations stockées dans cette application.

Mais s’il est facile de mettre en place cette connexion, il est difficile de comprendre comment les applications sont configurées et quel accès elles ont aux informations stockées sur votre service connecté.

Il existe également le risque que des applications contiennent des vulnérabilités que des acteurs malveillants pourraient exploiter. En un seul clic, l’accès peut être accordé à ces applications malveillantes.

L’équipe Varonis Threat Labs a généré un scénario d’attaque dans lequel nous avons créé une application réaliste et utilisé une technique de phishing pour convaincre un utilisateur d’installer une application et d’accorder un accès complet à son environnement Microsoft 365. Même si notre scénario était une simulation, la plupart des pirates informatiques et des groupes de ransomwares ne s’arrêteraient là et continueraient à exploiter les informations qu’ils ont découvertes.

À mesure que l’utilisation des applications tierces augmente, évaluer nos applications connectées et les risques qu’elles impliquent devient essentiel. Nous vous recommandons d’analyser les autorisations pour chaque application et de classer leur niveau de risque comme faible, moyen ou élevé.

Avec Varonis, les organisations peuvent voir combien d’employés utilisent une application tierce et consulter leur niveau d’activité via des rapports automatisés ou manuels. Pour éviter les fuites, les utilisateurs qui n’ont pas ouvert d’application à haut risque au cours des six derniers mois devraient se voir retirer leurs autorisations. Vous devriez peut-être envisager de déconnecter complètement l’application si elle n’est pas utilisée.

7. Utiliser les réseaux Wi-Fi publics avec prudence.

Avec l’évolution des technologies, le public s’attend à avoir accès au Wi-Fi presque partout où il va, a déclaré Matt Radolec, VP Varonis de la réponse aux incidents et des opérations cloud, lors d’une interview accordée à CNBC.

Il a ajouté que les utilisateurs ne lisent pas les conditions générales ou ne vérifient pas les URL lorsqu’ils se connectent à des options Wi-Fi gratuites, ce qui augmente les risques de compromission.

« C’est presque un jeu de voir à quelle vitesse vous pouvez cliquer sur Accepter, puis sur S’authentifier ou Se connecter. C’est un stratagème, surtout lorsqu’il s’agit de se rendre sur un nouveau site ; il se peut qu’un utilisateur ne sache même pas à quoi doit ressembler un site légitime lorsqu’on lui présente un faux site », explique Matt.

Faites attention aux réseaux Wi-Fi gratuits auxquels vous connectez votre appareil et faites en sorte que votre ordinateur les oublie de vos réseaux enregistrés une fois votre session terminée.

8. Attention aux informations saisies dans les outils d’IA générative.

Les grands modèles linguistiques (LLM) comme ChatGPT peuvent utiliser vos données pour entraîner leurs systèmes. Si vous partagez des informations sensibles au cours d’un chat, vos données peuvent apparaître à votre insu dans une autre session ou, pire encore, entre les mains d’un pirate informatique.

Des outils comme Microsoft 365 Copilot sont également conçus pour accéder à tout ce qui est possible pour l’utilisateur, ce qui est souvent beaucoup trop. Assurez-vous que votre organisation est prête à déployer des outils d’IA en toute sécurité avant, pendant et après le processus.

La confidentialité des données est une préoccupation majeure en ce qui concerne l’IA. Les organisations reconnaissent la nécessité de protéger la vie privée tout en maintenant les fonctionnalités de l’IA, ce qui peut s’avérer difficile.

« Nous voulons tirer parti de la technologie LLM », a déclaré Brock Bauer, architecte sécurité chez Varonis, lors d’un webinaire sur les risques liés aux LLM dans le cloud. « Nous voulons offrir des capacités de productivité à nos utilisateurs, mais nous devons également protéger la confidentialité des données auxquelles ils accèdent.

Lorsque vous utilisez l’IA, gardez toujours vos informations sensibles hors des chats. Les équipes de sécurité devraient mettre en place des politiques d’IA dans leur organisation et s’assurer que les employés sont formés pour utiliser correctement les solutions d’IA générative approuvées.

9. Effectuer les mises à jour de routine lorsque vous y êtes invité.

Il peut être embêtant de voir une fenêtre de « redémarrage automatique » apparaître en plein milieu d’une tâche importante, mais plus vous attendez pour mettre à jour votre ordinateur, plus les erreurs de configuration restent non corrigées.

Les correctifs sont des solutions aux vulnérabilités découvertes dans différents logiciels et plateformes cloud. En 2021, notre équipe de recherche a identifié un bug dans Salesforce surnommé Einstein’s Wormhole. Ce dernier a exposé des événements de calendrier pouvant contenir des données très sensibles telles que les noms des participants, les e-mails, les URL des réunions, les mots de passe et les réponses envoyées aux organisateurs. Avant que le bug ne soit corrigé, les informations relatives aux réunions contenant des informations potentiellement sensibles étaient diffusées sur Internet.

Être proactif avec les mises à jour de votre appareil et de vos logiciels réduit la probabilité de compromission en raison d’une mauvaise configuration.

10. Utiliser un gestionnaire de mots de passe.

Les gestionnaires de mots de passe permettent aux utilisateurs de créer des identifiants complexes pour toutes leurs connexions, empêchant ainsi les acteurs malveillants d’accéder à leurs comptes.

Que vous utilisiez ou non un gestionnaire de mots de passe, il est important de créer des identifiants différents pour chaque site, d’opter pour des mesures de sécurité supplémentaires telles que la MFA et de mettre en place des alertes lorsque des connexions sont effectuées à partir d’appareils ou de lieux inconnus.

Ces quelques bonnes pratiques en matière de génération de mots de passe peuvent s’avérer essentielles pour éviter la compromission des données en cas de fuite.

N’attendez pas qu’une faille de sécurité se produise.

Alors que les fuites se multiplient, il est essentiel de donner la priorité à la cybersécurité. En suivant ces conseils préventifs de cybersécurité, vous pouvez renforcer vos pratiques au travail et à la maison.

Pour les organisations, associer une formation efficace à une technologie de sécurité de premier ordre crée une solution de cybersécurité idéale.

Vous voulez en savoir plus ? Commencez par une évaluation gratuite des risques sur vos données pour découvrir si Varonis est la solution idéale pour vous.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

-1.png)