Si vous rencontrez des problèmes réseau et devez inspecter des paquets pour les résoudre, Wireshark pourra vous aider. Il s’agit en effet d’un outil de référence, absolument indispensable pour capturer et analyser du trafic réseau. Cet outil étant incontournable, nous allons vous présenter quelques informations de base le concernant, notamment où le télécharger, comment capturer des paquets réseau, comme utiliser ses filtres, etc.

Découvrez vos points faibles et renforcez votre résilience : Effectuez un Test de Préparation à la Ransomware Gratuit

Wireshark, c’est quoi ?

Wireshark est un logiciel open source d’analyse des protocoles réseau créé par Gerald Combs en 1998. Un groupe international d’experts réseau et de développeurs gère aujourd’hui cet outil et le met à jour pour assurer sa compatibilité avec les nouvelles technologies réseau et méthodes de chiffrement. Wireshark ne pose absolument aucun risque de sécurité. Il est notamment utilisé par des agences gouvernementales, de grandes entreprises, des organisations à but non lucratif et des établissements pédagogiques pour résoudre des problèmes réseau et assurer des formations. Il n’y a pas de meilleur moyen pour apprendre le fonctionnement des réseaux que d’analyser du trafic sous le microscope de Wireshark. La question de la légalité de Wireshark est souvent posée, car il s’agit d’un puissant outil de capture de paquets. Pour rester du côté lumineux de la Force, vous ne devez utiliser Wireshark que sur les réseaux dont vous avez l’autorisation d’inspecter les paquets. Utiliser Wireshark pour observer des paquets sans autorisation vous ferait basculer du côté obscur de la Force.

Comment fonctionne Wireshark ?

Wireshark est un outil de capture et d’analyse de paquets. Il capture le trafic du réseau local et stocke les données ainsi obtenues pour permettre leur analyse hors ligne. Wireshark est capable de capturer le trafic Ethernet, Bluetooth, sans fil (IEEE.802.11), Token Ring, Frame Relay et plus encore. Remarque : un « paquet » est un message d’un protocole réseau (par ex., TCP, DNS, etc.). Le trafic du réseau local est basé sur le concept de diffusion, cela signifie qu’un seul ordinateur disposant de Wireshark peut visualiser le trafic reliant deux autres ordinateurs. Pour visualiser le trafic émis vers un site externe, vous devez capturer les paquets sur l’ordinateur local. Wireshark vous permet de filtrer le journal avant le début de la capture ou pendant l’analyse. Il vous est ainsi possible d’éliminer le bruit pour trouver exactement ce que vous recherchez dans la trace réseau. Par exemple, vous pouvez définir un filtre qui n’affiche que le trafic TCP entre deux adresses IP. Vous pouvez également choisir de n’afficher que les paquets envoyés depuis un ordinateur précis. Si Wireshark est devenu une référence de l’analyse de paquets, c’est en grande partie grâce à ses filtres.

Comment télécharger Wireshark

Le téléchargement et l’installation de Wireshark sont on ne peut plus simples. Première étape : consulter la page officielle de téléchargement de Wireshark et trouver la version correspondant à votre système d’exploitation. L’édition standard de l’outil est gratuite.

Wireshark pour Windows

Sous Windows, Wireshark est disponible en versions 32 bits et 64 bits. Choisissez la version adaptée à votre système d’exploitation. Au moment de la rédaction de cet article, la version la plus récente est la 3.0.3. L’installation est très simple et ne devrait pas poser de problème.

Wireshark pour Mac

Wireshark est disponible pour Mac sous forme d’installation Homebrew. Pour installer Homebrew, vous devez exécuter la commande suivante dans le terminal : /usr/bin/ruby -e "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)”. Une fois le système Homebrew en place, vous avez accès à différents projets open source pour Mac. Pour installer Wireshark, exécutez cette fois la commande suivante dans le terminal : brew install wireshark. Homebrew télécharge et installe alors Wireshark et toutes les dépendances éventuellement nécessaires.

Wireshark pour Linux

L’installation de Wireshark sous Linux varie légèrement selon les distributions. Si vous n’utilisez pas l’une des distributions mentionnées ci-dessous, vérifiez les commandes fournies. Sous Ubuntu, exécutez les commandes suivantes depuis le terminal :

sudo apt-get install wiresharksudo dpkg-reconfigure wireshark-commonsudo adduser $USER wireshark

Ces commandes téléchargent le paquet, le mettent à jour et ajoutent les privilèges utilisateur nécessaires à l’exécution de Wireshark. Sous Red Hat Fedora, exécutez les commandes suivantes depuis le terminal :

sudo dnf install wireshark-qtsudo usermod -a -G wireshark username

La première commande installe les versions en ligne de commande et avec interface de Wireshark, et la deuxième ajoute les autorisations nécessaires pour utiliser Wireshark. Sous Kali Linux, Wireshark est probablement déjà installé ! Cet outil fait partie du paquet de base. Consultez le menu pour vous en assurer. Il se trouve sous l’option Sniffing & Spoofing.

Paquets de données dans Wireshark

Maintenant que Wireshark est installé, voyons comment lancer la capture de paquets, puis analyser le trafic réseau.

Capture de paquets de données avec Wireshark

Lorsque vous ouvrez Wireshark, un écran vous présente la liste de toutes les connexions réseau que vous pouvez surveiller. Vous disposez également d’un champ de filtre de capture vous permettant de capturer uniquement le trafic réseau qui vous intéresse.  Vous pouvez sélectionner plusieurs interfaces en maintenant la touche Majuscule enfoncée. Une fois votre interface réseau sélectionnée, vous pouvez démarrer la capture. Plusieurs possibilités s’offrent à vous. Cliquez sur le premier bouton de la barre d’outils intitulé Start Capturing Packets.

Vous pouvez sélectionner plusieurs interfaces en maintenant la touche Majuscule enfoncée. Une fois votre interface réseau sélectionnée, vous pouvez démarrer la capture. Plusieurs possibilités s’offrent à vous. Cliquez sur le premier bouton de la barre d’outils intitulé Start Capturing Packets.  Vous pouvez aussi sélectionner l’option Capture -> Start.

Vous pouvez aussi sélectionner l’option Capture -> Start.  Enfin, vous pouvez utiliser le raccourci Control + E. Pendant la capture, Wireshark vous présente en temps réel les paquets capturés.

Enfin, vous pouvez utiliser le raccourci Control + E. Pendant la capture, Wireshark vous présente en temps réel les paquets capturés.  Une fois que vous avez capturé tous les paquets dont vous avez besoin, utilisez les mêmes boutons ou options de menu pour mettre un terme à l’opération. Il est recommandé d’interrompre la capture de paquets avant de procéder à l’analyse.

Une fois que vous avez capturé tous les paquets dont vous avez besoin, utilisez les mêmes boutons ou options de menu pour mettre un terme à l’opération. Il est recommandé d’interrompre la capture de paquets avant de procéder à l’analyse.

Analyse de paquets de données avec Wireshark

Wireshark propose trois panneaux permettant d’inspecter les données des paquets. Le panneau du haut, intitulé Packet List, répertorie tous les paquets capturés. Lorsque vous cliquez sur un paquet, les deux autres panneaux présentent des informations le concernant. Vous pouvez également voir si le paquet fait partie d’une conversation. Voici quelques informations sur chacune des colonnes du panneau supérieur :

- No. : numéro du paquet capturé. Le trait vertical indique que ce paquet fait partie d’une conversation.

- Time : cette colonne indique combien de temps après le lancement de la capture le paquet a été capturé. Vous pouvez changer la nature de cette valeur dans les paramètres.

- Source : adresse du système qui a émis le paquet.

- Destination : adresse de la destination du paquet.

- Protocole : type du paquet. Par exemple : TCP, DNS, DHCPv6 ou ARP.

- Length : cette colonne indique la longueur du paquet, en octets.

- Info : cette colonne présente plus d’informations sur le contenu du paquet et varie selon le type du paquet.

Le panneau central, intitulé Packet Details, présente autant d’informations lisibles sur le paquet que possible, en fonction du type de paquet. Vous pouvez effectuer un clic droit et créer des filtres basés sur le texte en surbrillance dans ce champ. Le panneau inférieur, Packet Bytes, présente le paquet exactement tel qu’il a été capturé, sous sa forme hexadécimale. Lorsque vous observez un paquet qui fait partie d’une conversation, vous pouvez effectuer un clic droit dessus et sélectionner Follow pour afficher uniquement les paquets qui font partie de la conversation.

Filtres Wireshark

Les filtres de capture et les filtres d’affichage comptent parmi les fonctionnalités les plus utiles de Wireshark. Ils vous permettent d’opter pour le mode d’affichage le plus efficace pour résoudre vos problèmes. Voici quelques exemples de filtres qui vous aideront à vous lancer.

Filtres de capture Wireshark

Les filtres de capture restreignent les paquets capturés par Wireshark. Cela signifie que les paquets ne répondant pas aux critères du filtre ne sont pas enregistrés. En voici quelques exemples. host adresse IP : ce filtre limite la capture au trafic reçu et émis par l’adresse IP indiquée. net 192.168.0.0/24 : ce filtre capture tout le trafic du sous-réseau. dst host adresse IP : capture les paquets envoyés à l’hôte spécifié. port 53 : capture uniquement le trafic passant par le port 53. port not 53 and not arp : capture tout le trafic, sauf le trafic DNS et ARP.

Filtres d’affichage Wireshark

Les filtres d’affichage Wireshark modifient la vue de la capture pendant l’analyse. Une fois que vous avez interrompu la capture de paquets, vous pouvez utiliser des filtres d’affichage pour affiner la liste de paquets afin de résoudre plus facilement votre problème. D’après mon expérience, le plus utile est le suivant : ip.src==adresse IP and ip.dst==adresse IP Ce filtre présente tous les paquets envoyés par un ordinateur (ip.src) à un autre (ip.dst). Vous pouvez également utiliser ip.addr pour afficher les paquets envoyés et reçus par cette adresse IP. En voici quelques autres : tcp.port eq 25 : ce filtre présente tout le trafic intervenant sur le port 25, qui correspond généralement au trafic SMTP. icmp : ce filtre ne présente que le trafic ICMP contenu dans la capture, probablement des pings. ip.addr != adresse IP : ce filtre présente tout le trafic, sauf celui émis et reçu par l’ordinateur spécifié. Les analystes créent même des filtres permettant de repérer des attaques spécifiques, comme ce filtre, qui permet de détecter le ver Sasser : ls_ads.opnum==0x09

Autres fonctionnalités de Wireshark

Au-delà de la capture et du filtrage, Wireshark propose plusieurs autres fonctionnalités qui vous faciliteront la vie.

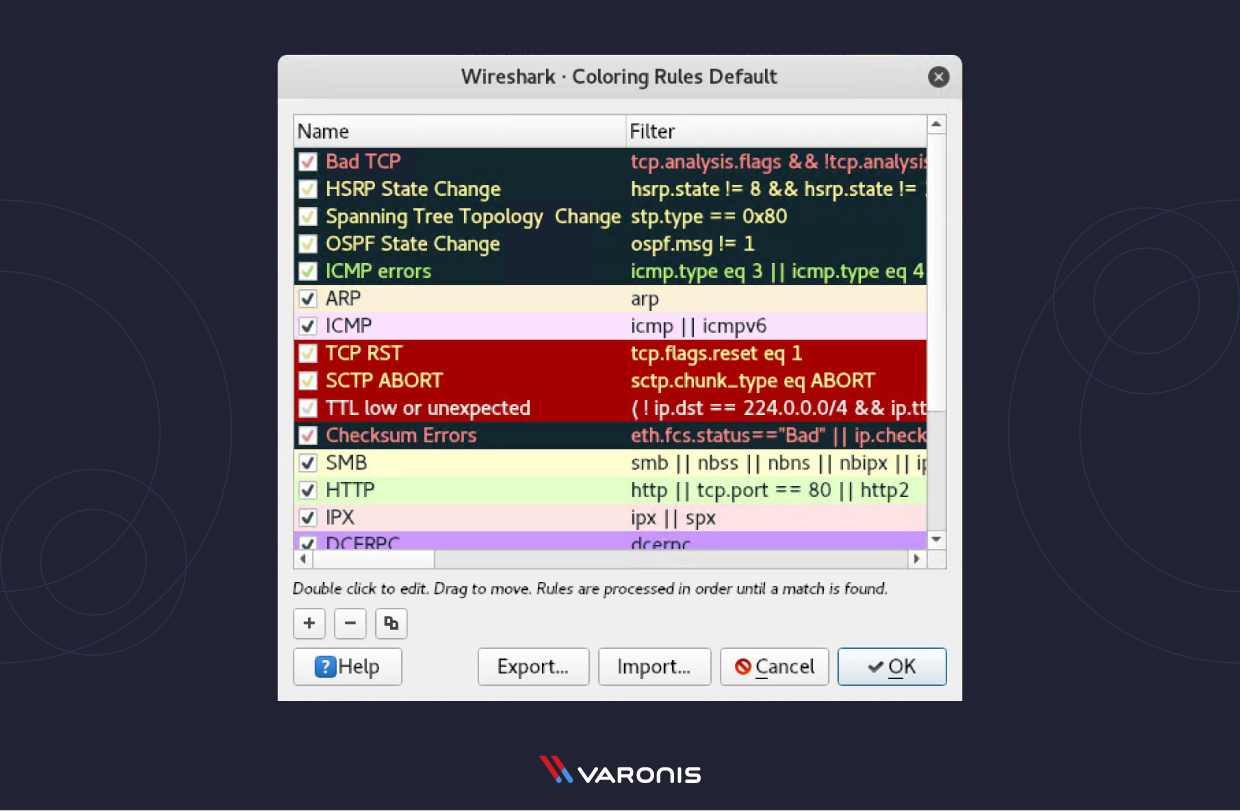

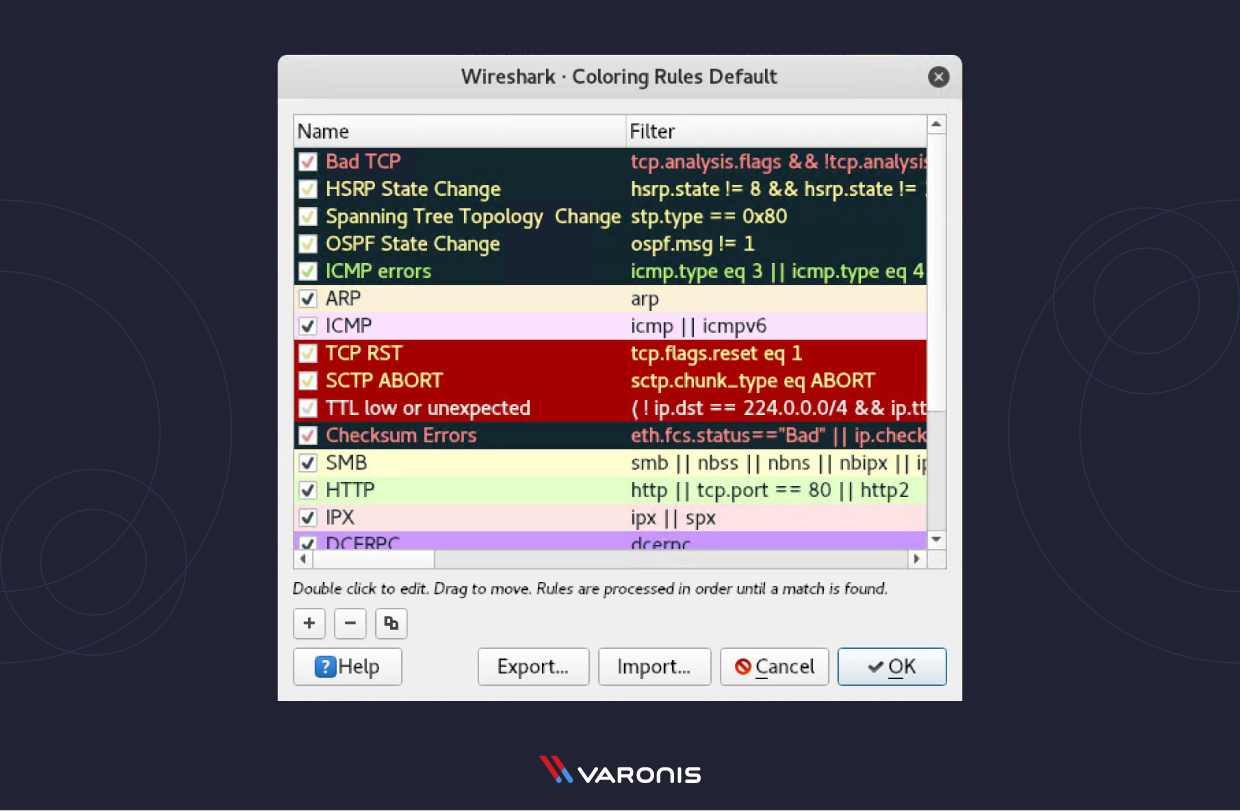

Options de colorisation de Wireshark

Vous pouvez configurer Wireshark de sorte qu’il colorise les paquets de la liste de paquets en fonction du filtre d’affichage appliqué. Vous pouvez ainsi mettre en évidence les paquets qui vous intéressent. Vous trouverez plusieurs exemples sur cette page.

Mode Promiscuous de Wireshark

Par défaut, Wireshark ne capture que les paquets envoyés et reçus par l’ordinateur sur lequel il est exécuté. En cochant la case Promiscuous Mode dans les paramètres de capture, vous pouvez capturer la plupart du trafic intervenant sur le réseau local.

Ligne de commande de Wireshark

Wireshark propose une interface en ligne de commande bien utile si votre système ne dispose d’aucune interface graphique. Il est recommandé d’utiliser la ligne de commande pour capturer les paquets et d’enregistrer un journal de sorte à pouvoir l’analyser avec l’interface graphique.

Commandes de Wireshark

- wireshark : exécute Wireshark avec l’interface graphique

- wireshark –h : affiche les paramètres de ligne de commande disponibles pour Wireshark

- wireshark –a duration:300 –i eth1 –w wireshark. : capture le trafic passant par l’interface Ethernet 1 pendant 5 minutes. –a permet d’arrêter automatiquement la capture et -i spécifie l’interface de capture

Indicateurs et statistiques

Vous trouverez sous l’option de menu Statistics de nombreuses options permettant d’afficher des détails sur votre capture.  Propriétés du fichier de capture :

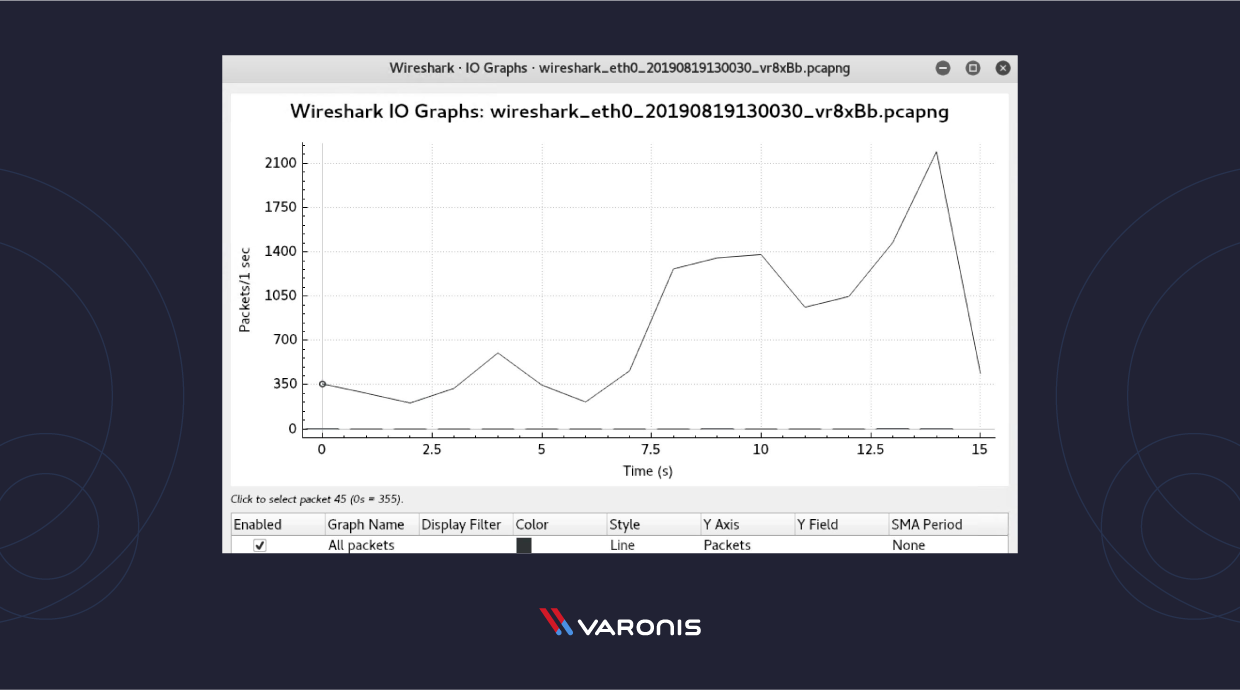

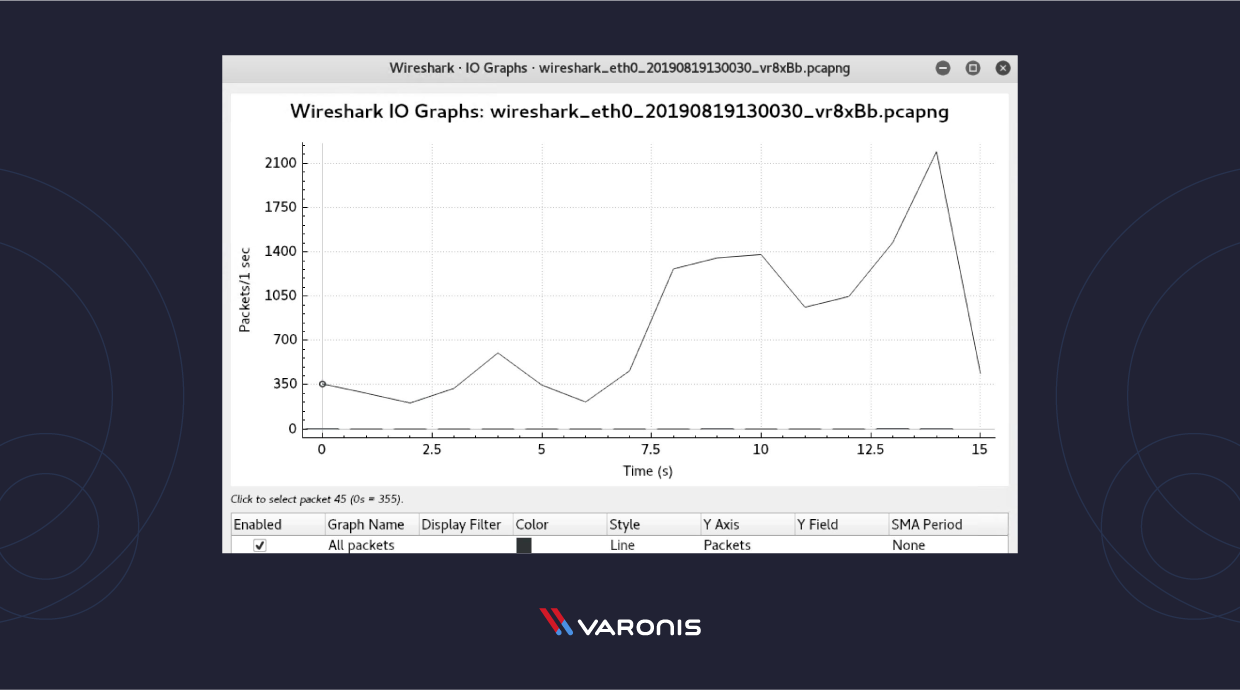

Propriétés du fichier de capture :  Graphique d’E/S de Wireshark :

Graphique d’E/S de Wireshark :

Autres ressources et tutoriels concernant Wireshark

Vous trouverez de nombreux tutoriels et vidéos expliquant comment utiliser Wireshark à des fins spécifiques. Le site Web principal de Wireshark constitue la première ressource à consulter. Vous trouverez la documentation et le wiki officiels à cette adresse. Wireshark est un outil de capture et d’analyse réseau exceptionnel. Toutefois, je pense qu’il est préférable de ne l’utiliser qu’une fois que vous savez ce que vous cherchez. En effet, Wireshark ne permet pas de détecter des problèmes, car le réseau génère trop de bruit. Vous avez besoin d’une solution comme Varonis avec Edge pour obtenir de la visibilité et repérer les menaces. Vous pouvez ensuite utiliser Wireshark pour aller plus en profondeur et comprendre quels éléments précis des paquets sont dangereux. Par exemple, lorsque les chercheurs en sécurité de Varonis ont découvert le cryptominer Norman, ils ont reçu une alerte de Varonis signalant une activité de fichier et réseau suspecte sur plusieurs machines. Pendant l’analyse, ils ont utilisé Wireshark pour observer à la loupe les activités réseau de certaines des machines au comportement anormal. Wireshark leur a montré qu’un nouveau cryptominer, Norman, communiquait activement avec des serveurs C&C via DuckDNS. L’équipe de Varonis a pu voir toutes les adresses IP de ces serveurs avec Wireshark et ainsi couper les communications et bloquer l’attaque. Pour voir l’équipe de Varonis en action, inscrivez-vous à une démonstration de cyberattaque en temps réel. Choisissez l’horaire qui vous convient !

Comment utiliser Wireshark: tutoriel complet + astuces

Contents

Si vous rencontrez des problèmes réseau et devez inspecter des paquets pour les résoudre, Wireshark pourra vous aider. Il s’agit en effet d’un outil de référence, absolument indispensable pour capturer et analyser du trafic réseau. Cet outil étant incontournable, nous allons vous présenter quelques informations de base le concernant, notamment où le télécharger, comment capturer des paquets réseau, comme utiliser ses filtres, etc.

Découvrez vos points faibles et renforcez votre résilience : Effectuez un Test de Préparation à la Ransomware Gratuit

Wireshark, c’est quoi ?

Wireshark est un logiciel open source d’analyse des protocoles réseau créé par Gerald Combs en 1998. Un groupe international d’experts réseau et de développeurs gère aujourd’hui cet outil et le met à jour pour assurer sa compatibilité avec les nouvelles technologies réseau et méthodes de chiffrement. Wireshark ne pose absolument aucun risque de sécurité. Il est notamment utilisé par des agences gouvernementales, de grandes entreprises, des organisations à but non lucratif et des établissements pédagogiques pour résoudre des problèmes réseau et assurer des formations. Il n’y a pas de meilleur moyen pour apprendre le fonctionnement des réseaux que d’analyser du trafic sous le microscope de Wireshark. La question de la légalité de Wireshark est souvent posée, car il s’agit d’un puissant outil de capture de paquets. Pour rester du côté lumineux de la Force, vous ne devez utiliser Wireshark que sur les réseaux dont vous avez l’autorisation d’inspecter les paquets. Utiliser Wireshark pour observer des paquets sans autorisation vous ferait basculer du côté obscur de la Force.

Comment fonctionne Wireshark ?

Wireshark est un outil de capture et d’analyse de paquets. Il capture le trafic du réseau local et stocke les données ainsi obtenues pour permettre leur analyse hors ligne. Wireshark est capable de capturer le trafic Ethernet, Bluetooth, sans fil (IEEE.802.11), Token Ring, Frame Relay et plus encore. Remarque : un « paquet » est un message d’un protocole réseau (par ex., TCP, DNS, etc.). Le trafic du réseau local est basé sur le concept de diffusion, cela signifie qu’un seul ordinateur disposant de Wireshark peut visualiser le trafic reliant deux autres ordinateurs. Pour visualiser le trafic émis vers un site externe, vous devez capturer les paquets sur l’ordinateur local. Wireshark vous permet de filtrer le journal avant le début de la capture ou pendant l’analyse. Il vous est ainsi possible d’éliminer le bruit pour trouver exactement ce que vous recherchez dans la trace réseau. Par exemple, vous pouvez définir un filtre qui n’affiche que le trafic TCP entre deux adresses IP. Vous pouvez également choisir de n’afficher que les paquets envoyés depuis un ordinateur précis. Si Wireshark est devenu une référence de l’analyse de paquets, c’est en grande partie grâce à ses filtres.

Comment télécharger Wireshark

Le téléchargement et l’installation de Wireshark sont on ne peut plus simples. Première étape : consulter la page officielle de téléchargement de Wireshark et trouver la version correspondant à votre système d’exploitation. L’édition standard de l’outil est gratuite.

Wireshark pour Windows

Sous Windows, Wireshark est disponible en versions 32 bits et 64 bits. Choisissez la version adaptée à votre système d’exploitation. Au moment de la rédaction de cet article, la version la plus récente est la 3.0.3. L’installation est très simple et ne devrait pas poser de problème.

Wireshark pour Mac

Wireshark est disponible pour Mac sous forme d’installation Homebrew. Pour installer Homebrew, vous devez exécuter la commande suivante dans le terminal :

/usr/bin/ruby -e "$(curl -fsSLhttps://raw.githubusercontent.com/Homebrew/install/master/install)”. Une fois le système Homebrew en place, vous avez accès à différents projets open source pour Mac. Pour installer Wireshark, exécutez cette fois la commande suivante dans le terminal :brew install wireshark. Homebrew télécharge et installe alors Wireshark et toutes les dépendances éventuellement nécessaires.Wireshark pour Linux

L’installation de Wireshark sous Linux varie légèrement selon les distributions. Si vous n’utilisez pas l’une des distributions mentionnées ci-dessous, vérifiez les commandes fournies. Sous Ubuntu, exécutez les commandes suivantes depuis le terminal :

sudo apt-get install wiresharksudo dpkg-reconfigure wireshark-commonsudo adduser $USER wiresharkCes commandes téléchargent le paquet, le mettent à jour et ajoutent les privilèges utilisateur nécessaires à l’exécution de Wireshark. Sous Red Hat Fedora, exécutez les commandes suivantes depuis le terminal :

sudo dnf install wireshark-qtsudo usermod -a -G wireshark usernameLa première commande installe les versions en ligne de commande et avec interface de Wireshark, et la deuxième ajoute les autorisations nécessaires pour utiliser Wireshark. Sous Kali Linux, Wireshark est probablement déjà installé ! Cet outil fait partie du paquet de base. Consultez le menu pour vous en assurer. Il se trouve sous l’option Sniffing & Spoofing.

Paquets de données dans Wireshark

Maintenant que Wireshark est installé, voyons comment lancer la capture de paquets, puis analyser le trafic réseau.

Capture de paquets de données avec Wireshark

Lorsque vous ouvrez Wireshark, un écran vous présente la liste de toutes les connexions réseau que vous pouvez surveiller. Vous disposez également d’un champ de filtre de capture vous permettant de capturer uniquement le trafic réseau qui vous intéresse. Vous pouvez sélectionner plusieurs interfaces en maintenant la touche Majuscule enfoncée. Une fois votre interface réseau sélectionnée, vous pouvez démarrer la capture. Plusieurs possibilités s’offrent à vous. Cliquez sur le premier bouton de la barre d’outils intitulé Start Capturing Packets.

Vous pouvez sélectionner plusieurs interfaces en maintenant la touche Majuscule enfoncée. Une fois votre interface réseau sélectionnée, vous pouvez démarrer la capture. Plusieurs possibilités s’offrent à vous. Cliquez sur le premier bouton de la barre d’outils intitulé Start Capturing Packets.  Vous pouvez aussi sélectionner l’option Capture -> Start.

Vous pouvez aussi sélectionner l’option Capture -> Start.  Enfin, vous pouvez utiliser le raccourci Control + E. Pendant la capture, Wireshark vous présente en temps réel les paquets capturés.

Enfin, vous pouvez utiliser le raccourci Control + E. Pendant la capture, Wireshark vous présente en temps réel les paquets capturés.  Une fois que vous avez capturé tous les paquets dont vous avez besoin, utilisez les mêmes boutons ou options de menu pour mettre un terme à l’opération. Il est recommandé d’interrompre la capture de paquets avant de procéder à l’analyse.

Une fois que vous avez capturé tous les paquets dont vous avez besoin, utilisez les mêmes boutons ou options de menu pour mettre un terme à l’opération. Il est recommandé d’interrompre la capture de paquets avant de procéder à l’analyse.

Analyse de paquets de données avec Wireshark

Wireshark propose trois panneaux permettant d’inspecter les données des paquets. Le panneau du haut, intitulé Packet List, répertorie tous les paquets capturés. Lorsque vous cliquez sur un paquet, les deux autres panneaux présentent des informations le concernant. Vous pouvez également voir si le paquet fait partie d’une conversation. Voici quelques informations sur chacune des colonnes du panneau supérieur :

Le panneau central, intitulé Packet Details, présente autant d’informations lisibles sur le paquet que possible, en fonction du type de paquet. Vous pouvez effectuer un clic droit et créer des filtres basés sur le texte en surbrillance dans ce champ. Le panneau inférieur, Packet Bytes, présente le paquet exactement tel qu’il a été capturé, sous sa forme hexadécimale. Lorsque vous observez un paquet qui fait partie d’une conversation, vous pouvez effectuer un clic droit dessus et sélectionner Follow pour afficher uniquement les paquets qui font partie de la conversation.

Filtres Wireshark

Les filtres de capture et les filtres d’affichage comptent parmi les fonctionnalités les plus utiles de Wireshark. Ils vous permettent d’opter pour le mode d’affichage le plus efficace pour résoudre vos problèmes. Voici quelques exemples de filtres qui vous aideront à vous lancer.

Filtres de capture Wireshark

Les filtres de capture restreignent les paquets capturés par Wireshark. Cela signifie que les paquets ne répondant pas aux critères du filtre ne sont pas enregistrés. En voici quelques exemples. host adresse IP : ce filtre limite la capture au trafic reçu et émis par l’adresse IP indiquée. net 192.168.0.0/24 : ce filtre capture tout le trafic du sous-réseau. dst host adresse IP : capture les paquets envoyés à l’hôte spécifié. port 53 : capture uniquement le trafic passant par le port 53. port not 53 and not arp : capture tout le trafic, sauf le trafic DNS et ARP.

Filtres d’affichage Wireshark

Les filtres d’affichage Wireshark modifient la vue de la capture pendant l’analyse. Une fois que vous avez interrompu la capture de paquets, vous pouvez utiliser des filtres d’affichage pour affiner la liste de paquets afin de résoudre plus facilement votre problème. D’après mon expérience, le plus utile est le suivant : ip.src==adresse IP and ip.dst==adresse IP Ce filtre présente tous les paquets envoyés par un ordinateur (ip.src) à un autre (ip.dst). Vous pouvez également utiliser ip.addr pour afficher les paquets envoyés et reçus par cette adresse IP. En voici quelques autres : tcp.port eq 25 : ce filtre présente tout le trafic intervenant sur le port 25, qui correspond généralement au trafic SMTP. icmp : ce filtre ne présente que le trafic ICMP contenu dans la capture, probablement des pings. ip.addr != adresse IP : ce filtre présente tout le trafic, sauf celui émis et reçu par l’ordinateur spécifié. Les analystes créent même des filtres permettant de repérer des attaques spécifiques, comme ce filtre, qui permet de détecter le ver Sasser : ls_ads.opnum==0x09

Autres fonctionnalités de Wireshark

Au-delà de la capture et du filtrage, Wireshark propose plusieurs autres fonctionnalités qui vous faciliteront la vie.

Options de colorisation de Wireshark

Vous pouvez configurer Wireshark de sorte qu’il colorise les paquets de la liste de paquets en fonction du filtre d’affichage appliqué. Vous pouvez ainsi mettre en évidence les paquets qui vous intéressent. Vous trouverez plusieurs exemples sur cette page.

Mode Promiscuous de Wireshark

Par défaut, Wireshark ne capture que les paquets envoyés et reçus par l’ordinateur sur lequel il est exécuté. En cochant la case Promiscuous Mode dans les paramètres de capture, vous pouvez capturer la plupart du trafic intervenant sur le réseau local.

Ligne de commande de Wireshark

Wireshark propose une interface en ligne de commande bien utile si votre système ne dispose d’aucune interface graphique. Il est recommandé d’utiliser la ligne de commande pour capturer les paquets et d’enregistrer un journal de sorte à pouvoir l’analyser avec l’interface graphique.

Commandes de Wireshark

Indicateurs et statistiques

Vous trouverez sous l’option de menu Statistics de nombreuses options permettant d’afficher des détails sur votre capture. Propriétés du fichier de capture :

Propriétés du fichier de capture :  Graphique d’E/S de Wireshark :

Graphique d’E/S de Wireshark :

Autres ressources et tutoriels concernant Wireshark

Vous trouverez de nombreux tutoriels et vidéos expliquant comment utiliser Wireshark à des fins spécifiques. Le site Web principal de Wireshark constitue la première ressource à consulter. Vous trouverez la documentation et le wiki officiels à cette adresse. Wireshark est un outil de capture et d’analyse réseau exceptionnel. Toutefois, je pense qu’il est préférable de ne l’utiliser qu’une fois que vous savez ce que vous cherchez. En effet, Wireshark ne permet pas de détecter des problèmes, car le réseau génère trop de bruit. Vous avez besoin d’une solution comme Varonis avec Edge pour obtenir de la visibilité et repérer les menaces. Vous pouvez ensuite utiliser Wireshark pour aller plus en profondeur et comprendre quels éléments précis des paquets sont dangereux. Par exemple, lorsque les chercheurs en sécurité de Varonis ont découvert le cryptominer Norman, ils ont reçu une alerte de Varonis signalant une activité de fichier et réseau suspecte sur plusieurs machines. Pendant l’analyse, ils ont utilisé Wireshark pour observer à la loupe les activités réseau de certaines des machines au comportement anormal. Wireshark leur a montré qu’un nouveau cryptominer, Norman, communiquait activement avec des serveurs C&C via DuckDNS. L’équipe de Varonis a pu voir toutes les adresses IP de ces serveurs avec Wireshark et ainsi couper les communications et bloquer l’attaque. Pour voir l’équipe de Varonis en action, inscrivez-vous à une démonstration de cyberattaque en temps réel. Choisissez l’horaire qui vous convient !

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Keep reading

Varonis tackles hundreds of use cases, making it the ultimate platform to stop data breaches and ensure compliance.