Ces quelques défis fréquemment rencontrés exposent les entreprises à des risques accrus et des cybermenaces. Le coût moyen d’une fuite de données a atteint un niveau record de 4,88 millions de dollars en 2024. Ce chiffre stupéfiant souligne l’impact financier des mesures de sécurité inadaptées dans le cloud. Au-delà des pertes financières immédiates, les entreprises sont également confrontées à des répercussions à long terme telles que l’atteinte à la réputation, la perte de confiance des clients et d’éventuelles amendes réglementaires.

Regardons ces problématiques de plus près et voyons comment elles impactent les entreprises, en les exposant potentiellement à des fuites de données et d’autres incidents de sécurité.

Trois problèmes courants de sécurité du cloud

Manque de responsabilité

L’un des plus grands défis de la sécurité du cloud est le changement constant au sein des entreprises. Avec les fréquentes réorganisations, il est difficile de déterminer les responsabilités de chacun.

Imaginez que 6 000 développeurs sont concernés par une réorganisation. Soudainement, des tâches essentielles de sécurité du cloud sont laissées en suspens, et personne ne sait qui doit s’en charger. Cette absence de responsabilité claire peut retarder la résolution des problèmes de sécurité, et donc augmenter le risque de fuite. Sans propriétaire désigné, personne ne sait qui est responsable et les mesures de sécurité risquent de passer entre les mailles du filet.

62 % des incidents de sécurité dans le cloud proviennent de vulnérabilités que les équipes de sécurité avaient déjà identifiées mais n’avaient pas réussi à corriger. Cela se produit souvent en l’absence de propriété établie ou lorsque le processus de remédiation est trop complexe.

Formation inadéquate

La formation est autre défi de taille. Kubernetes change la donne pour les projets d’IA dans le cloud, mais il n’est pas toujours compatible avec les outils de gestion de la posture en matière de sécurité cloud (CSPM).

Lorsque des entreprises fusionnent ou engagent de nouvelles recrues, ces équipes ne sont pas toujours au fait de la sécurité du cloud ou de Kubernetes. Maîtriser une plateforme cloud ne signifie pas qu’on les maîtrise toutes, ce qui peut entraîner des lacunes dans votre stratégie. Ce manque de compétences peut se traduire par des erreurs de configuration et des vulnérabilités négligées. Par conséquent, la formation continue et la montée en compétences sont essentielles pour suivre l’évolution des technologies du cloud et des pratiques de sécurité.

Par exemple, en 2024, une grande entreprise de télécommunications a été victime d’une fuite de données de grande ampleur en raison d’une mauvaise configuration du système de gestion des identités et des accès (IAM). Cette faille a révélé les enregistrements d’appels de presque tous ses clients sans fil. Cet événement montre qu’une formation et une configuration adéquates sont des éléments clés.

Visibilité fragmentée

La visibilité fragmentée est également un problème majeur. De nombreuses entreprises opèrent dans des environnements multicloud et hybrides, ce qui empêche les équipes de sécurité d’avoir une vue d’ensemble. Ce phénomène s’observe d’autant plus lorsque différentes équipes utilisent des produits non compatibles.

Sans visibilité unifiée, il est difficile d’identifier les menaces et d’y répondre rapidement. Des outils de sécurité cloisonnés peuvent conduire à adopter des politiques de sécurité incohérentes et entraver la protection. Obtenir une visibilité complète sur l’ensemble des environnements cloud est donc essentiel pour une détection et une réponse efficaces.

Une entreprise déploie en moyenne entre 41 et 60 outils de sécurité différents provenant de plusieurs fournisseurs. Ces nombreux outils posent des problèmes aux équipes de sécurité, car il devient difficile d’établir des correspondances entre les menaces et d’y répondre efficacement.

Élaborer un programme de sécurité du cloud à partir de zéro

La mise en place d’un solide programme de sécurité du cloud implique de relever ces défis. Il n’existe pas d’approche universelle en la matière, mais si vous cherchez à établir des fondements solides, nous avons élaboré un plan ci-dessous pour vous guider et mettre toutes les chances de votre côté.

-

Réalisez un inventaire des applications cloud à l’échelle de l’organisation :

Il y a plusieurs manières de déterminer les applications autorisées utilisées par votre équipe. Vous pouvez commencer par collaborer avec l’équipe financière. Elle peut examiner les contrats des fournisseurs de cloud, les bons de commande et d’autres documents pour identifier les offres SaaS ou IaaS auxquelles votre entreprise a souscrit.

Pour identifier les applications non autorisées, vous devrez adopter une approche différente. Votre équipe chargée du trafic réseau devra mener un travail de détective. En posant des questions telles que « Quelles sont les 20 principales destinations du trafic réseau quotidien de notre entreprise ? », vous découvrirez peut-être que Michel, le comptable, regarde souvent Netflix et possède un référentiel GitHub public.

-

Procédez à une évaluation des risques :

Une fois que vous avez identifié les applications et les services cloud utilisés par votre entreprise, vous devez ensuite évaluer le risque global. Posez-vous cette question : « Quel serait l’impact d’une fuite de données sur mon entreprise ? »

Classer chaque application sur une échelle de niveau faible, moyen ou élevé permet de déterminer le risque lié à chacune d’entre elles, c’est-à-dire celles qui auraient les plus lourdes conséquences si elles tombaient entre de mauvaises mains. Par exemple, Salesforce, un système de CRM très populaire, contient des informations sensibles, des données réglementées, des informations essentielles pour l’entreprise et des données sur les deal rooms. Un niveau « élevé » lui serait donc certainement attribué.

En revanche, une application utilisée pour publier des messages sur les réseaux sociaux n’est pas aussi critique qu’une application qui stocke des informations personnellement identifiables, telles que les numéros de sécurité sociale ou les dates de naissance. Ces applications peuvent être classées dans la catégorie « moyen », voire « faible ».

-

Déterminez votre posture de sécurité :

Après avoir dressé l’inventaire de vos applications cloud et évalué le risque global, examinez la posture de sécurité de chacune. En collaborant avec leur « propriétaire » ou administrateur dans l’entreprise, vous pouvez mieux comprendre les paramètres, les configurations et la solidité de votre posture de sécurité actuelle pour chaque application.

Vous pourrez ensuite effectuer une analyse plus approfondie. Pour ce faire, posez-vous les questions suivantes : « Est-ce la posture de sécurité que je vise ? » ; « Dois-je modifier ces paramètres ? » ; « Notre entreprise accorde-t-elle des droits excessifs aux données et aux ressources ? »

-

Automatisez, automatisez, automatisez :

Maintenant que vous avez dressé votre inventaire, évalué les risques et que vous tentez de déterminer ce à quoi vous devez vous attaquer en priorité ou sur quoi concentrer les actions de votre équipe, vous comprendrez rapidement l’importance de l’automatisation. Les étapes que vous avez franchies jusqu’à présent ne sont pas fondées sur le modèle « configurer et oublier ». Votre travail ne sera donc d’aucune utilité sans un suivi et une mise à jour continus.

Cependant, la maintenance constante de ces applications cloud nécessiterait toute une équipe pour dresser l’inventaire, évaluer les risques et contrôler la posture de sécurité de vos applications SaaS. C’est pourquoi l’automatisation de ces tâches est essentielle pour protéger les données sans surcharger votre équipe de sécurité.

-

N’oubliez pas la conformité :

En effectuant les tâches ci-dessus, vous obtiendrez un programme de sécurité cloud solide qui vous donnera une longueur d’avance lors des audits internes et externes. Vous serez en mesure de démontrer votre conformité aux réglementations qui vous obligent à avoir une compréhension approfondie de l’inventaire des données dont vous disposez, mais aussi des risques et de la posture de sécurité de votre pile technologique.

Au fur et à mesure de votre avancement, vous constaterez à quel point la mise en place d’une surveillance et d’une détection continues est primordiale. En adoptant l’automatisation, vous serez en mesure de surveiller les risques liés aux applications tierces, vous préparer aux audits de conformité et garder une longueur d’avance sur les risques de sécurité dans le cloud.

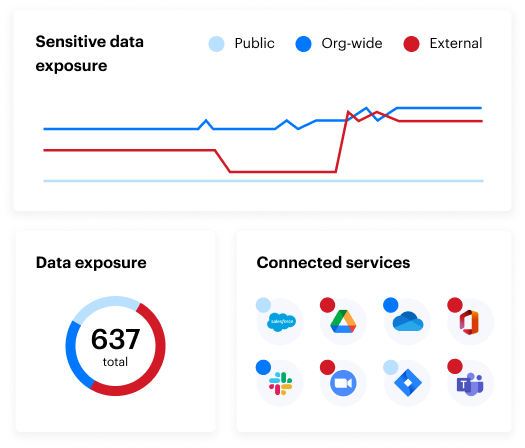

Sécurisez vos environnements cloud avec Varonis

La sécurité du cloud est un enjeu complexe, mais avec les outils et stratégies adaptés, vous pouvez surmonter ces difficultés. Savoir où se trouvent vos données sensibles, qui peut y accéder et ce que les utilisateurs en font sont toutes des questions essentielles qui ont besoin de réponses pour protéger votre entreprise contre les cyberattaques. Varonis combine ces principaux aspects de la sécurité dans une solution unique.

Notre plateforme unifiée de sécurité des données s’installe en quelques minutes et protège vos données sensibles où qu’elles se trouvent, y compris dans le cloud, les applications SaaS et les centres d’hébergement de données. Chez Varonis, nous avons pour mission de fournir des résultats de sécurité automatisés avec une approche globale de la sécurité des données.

Vous souhaitez connaître les risques éventuels liés à votre environnement ? Obtenez une évaluation gratuite des risques liés aux données. Elle se configure en quelques minutes et apporte une valeur immédiate. En moins de 24 heures, vous disposerez d’une vue claire et basée sur les risques des données les plus importantes, et d’un parcours clair vers une sécurité des données automatisée.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.