Neil Fox

Neil est un professionnel de la cybersécurité spécialisé dans la réponse aux incidents et l'analyse des logiciels malveillants. Il crée également du contenu sur la cybersécurité pour sa chaîne YouTube et son blog à 0xf0x.com.

-

Sécurité des données

Sécurité des donnéesfévr. 09, 2023

Présentation de PeStudio : configuration, tutoriel et conseils

An overview of the free malware analysis tool PeStudio.

Neil Fox

6 min read

-

Sécurité des données

Sécurité des donnéesmai 24, 2022

Comment utiliser Ghidra pour la rétro-ingénierie des malwares

Une présentation de l’outil d’analyse des malwares Ghidra. Cet article explique comment installer et utiliser l’interface Ghidra.

Neil Fox

7 min read

-

Sécurité des données

Sécurité des donnéesmai 05, 2022

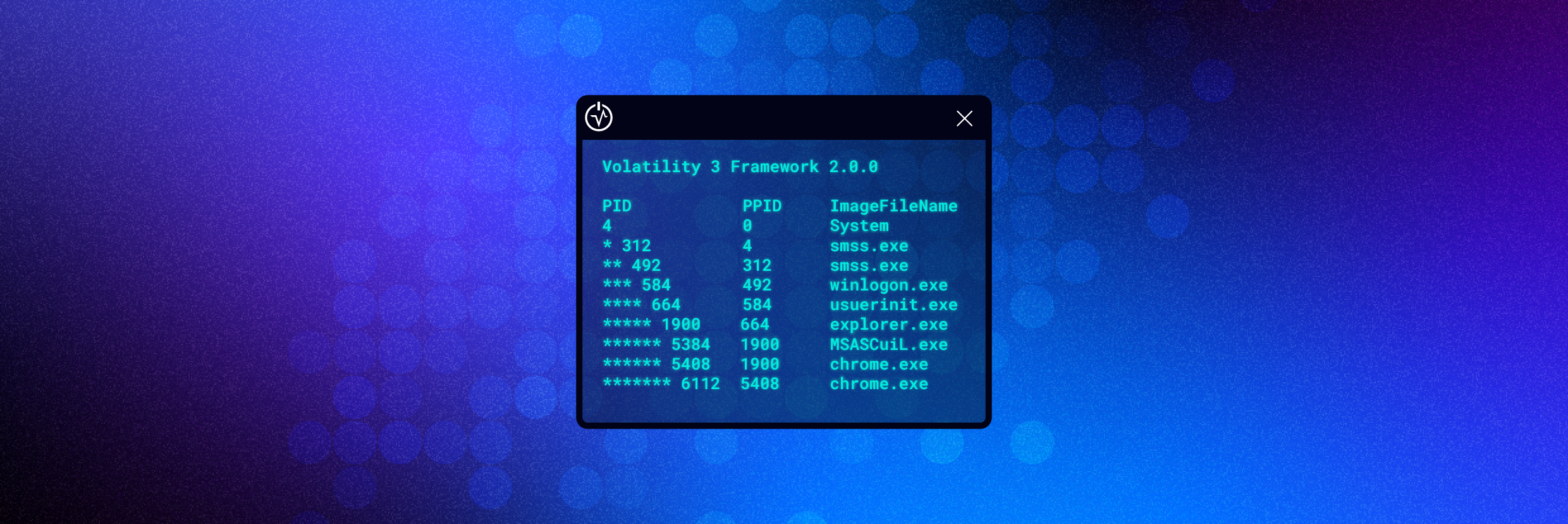

Comment utiliser Volatility pour l’analyse de la mémoire

Dans cet article, vous allez découvrir Volatility, comment l’installer et surtout comment l’utiliser.

Neil Fox

8 min read

-

Sécurité des données

Sécurité des donnéesaoût 27, 2021

Guide des règles YARA : Apprendre à utiliser cet outil de recherche de logiciels malveillants

Les règles YARA sont utilisées pour classer et identifier des échantillons de malwares en créant des descriptions de familles de malware basées sur des modèles textuels ou binaires.

Neil Fox

8 min read

-

août 04, 2021

L’analyse forensique de la mémoire dans le cadre de la réponse aux incidents

J’ai toujours trouvé que l’analyse forensique de la mémoire était très utile dans le cadre de la réponse à un incident de cybersécurité. En capturant la mémoire d’un appareil compromis,...

Neil Fox

6 min read

-

Sécurité des données

Sécurité des donnéesjuin 15, 2021

Process Hacker : présentation d'un gestionnaire de tâches avancé

Cet article présente Process Hacker. Cet outil est populaire chez les professionnels de la sécurité qui analysent les malwares, car il indique l’activité en temps réel des processus et fournit une multitude d’informations techniques sur le comportement d’un processus donné.

Neil Fox

5 min read

-

Sécurité des données

Sécurité des donnéesmai 28, 2021

Mémoire de la pile : présentation (partie 3)

Présentation de la mémoire de la pile, description de son architecture et comment l’utiliser pour effectuer une rétro-ingénierie d’un malware à l’aide de x64dbg.

Neil Fox

9 min read

-

Sécurité des données

Sécurité des donnéesmai 26, 2021

Comment utiliser Autoruns pour détecter et éliminer les malwares sous Windows

Cet article explique comment utiliser le logiciel Autoruns de Sysinternals pour détecter les logiciels potentiellement indésirables installés et exécutés automatiquement sur votre ordinateur.

Neil Fox

6 min read

-

mai 23, 2021

Comment dépacker un malware avec x64dbg

Cet article explique comment utiliser x64dbg pour procéder à l’ingénierie inverse d’un malware. Continuez votre lecture pour en savoir plus !

Neil Fox

11 min read

-

Sécurité des données

Sécurité des donnéesmai 18, 2021

Qu’est-ce que x64dbg et comment l’utiliser

Présentation de x64dbg et marche à suivre pour l’utiliser dans le cadre de l’analyse d’un malware. Cet article est le premier d’une série de 4 centrés sur x64dbg.

Neil Fox

6 min read

-

Sécurité des données

Sécurité des donnéesmai 08, 2021

Présentation des 11 meilleurs outils d’analyse des malwares et de leurs fonctionnalités

Cet article se penche sur 11 outils d’analyse des malwares redoutablement efficaces, notamment PeStudio, Process Hacker, ProcMon, ProcDot et Autoruns, et vous dévoile leur intérêt.

Neil Fox

7 min read

-

Sécurité des données

Sécurité des donnéesjanv. 25, 2021

Qu’est-ce qu’un plan de réponse aux incidents et comment le créer ?

Qu'est-ce qu'un plan de réponse aux incidents exactement, pourquoi devez-vous en avoir un, comment le créer, qui doit l'exécuter et les 6 étapes à effectuer.

Neil Fox

12 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital